Защита Synology NAS от программ-вымогателей

Быстрые ссылки

Как предотвратить атаку программ-вымогателей

Вариант 1: Отключить удалённый доступ

Вариант 2: Использовать VPN для удалённого доступа

Вариант 3: Максимально укрепить удалённый доступ

Важно: изображение выше иллюстрирует типичную домашнюю установку NAS. Если вы видите активную внешнюю службу на устройстве, немедленно проверьте настройки доступа.

Как предотвратить атаку программ-вымогателей

В последнее время некоторые владельцы Synology обнаружили, что все файлы на их NAS были зашифрованы. Злоумышленники использовали подбор пароля перебором (brute-force), пока не подобрали правильный пароль к учётной записи с правами доступа. После этого они получали доступ к NAS, шифровали данные и требовали выкуп.

Что такое подбор паролей простыми словами: автоматизированный скрипт пытает множество вариантов паролей за короткое время, пока одна из попыток не совпадёт с реальным паролем. Защититься от этого можно несколькими путями: отключить удалённый доступ, обеспечить удалённый доступ через VPN или максимально ужесточить настройки удалённого доступа.

Ниже — практическое руководство по каждому варианту, а также дополнительные рекомендации, чеклисты и план действий на случай инцидента.

Вариант 1: Отключить удалённый доступ

Самый безопасный вариант — полностью отключить функции удалённого доступа. Если к NAS нельзя подключиться из сети Интернет, злоумышленникам сложнее проникнуть внутрь. Для домашних пользователей, которые используют NAS только локально (например, для просмотра медиатеки), потеря удалённого доступа часто не критична.

Большинство последних моделей Synology поставляются с QuickConnect — сервисом, который упрощает удалённый доступ без ручной настройки перенаправления портов.

Инструкция по отключению QuickConnect:

- Войдите в веб-интерфейс вашего NAS.

- Откройте Панель управления (Control Panel).

- В разделе «Подключаемость» (Connectivity) выберите QuickConnect.

- Уберите галочку «Включить QuickConnect» и примените изменения.

Если вы вручную настраивали переадресацию портов на роутере — отключите правило порт-форвардинга, которое ведёт к вашему NAS. Для этого войдите в веб-интерфейс роутера (по его локальному IP), найдите раздел Port Forwarding и удалите/отключите соответствующие записи.

Совет: если вы не уверены, какие порты открыты наружу, используйте онлайн-сканер портов для внешнего IP вашего подключения или проверьте настройки NAT в роутере.

Вариант 2: Использовать VPN для удалённого доступа

Если удалённый доступ необходим — используйте VPN. В этом сценарии вы не подключаетесь напрямую к NAS из Интернета, а устанавливаете зашифрованный туннель к вашей домашней сети и получаете доступ к NAS как будто вы подключены локально.

Что важно знать:

- Это не тот же самый сервис-провайдер VPN, который меняет ваш внешний IP — здесь вы запускаете VPN-сервер в домашней сети и подключаетесь к нему извне.

- VPN уменьшает поверхность атаки: внешние сервисы NAS остаются закрытыми, а доступ возможен только через зашифрованный туннель.

Как настроить VPN на Synology:

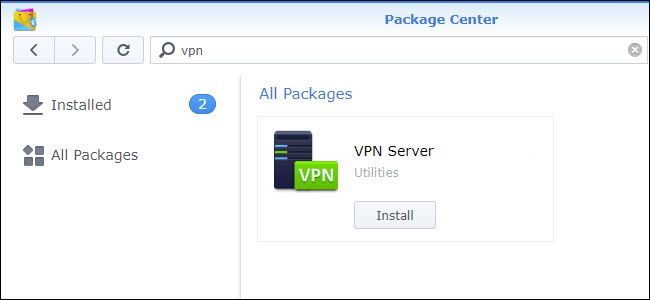

- Откройте Package Center и установите пакет VPN Server (поиск по «vpn»).

- В VPN Server выберите протокол: PPTP, L2TP/IPSec или OpenVPN. Рекомендуется OpenVPN как более безопасный.

- При использовании OpenVPN включите опцию «Allow clients to access server’s LAN», если нужно получить доступ к другим устройствам в сети.

- На роутере пробросьте порт, используемый OpenVPN (по умолчанию 1194 UDP). Если роутер поддерживает UPNP и вы доверяете его, можно использовать автоматический проброс, но лучше прописать правило вручную.

- Экспортируйте конфигурационный файл OpenVPN и установите совместимый клиент на устройствах (например, OpenVPN Connect для Windows/macOS/iOS/Android/Linux).

Важно: проверьте, что учётные записи VPN имеют уникальные и сложные пароли, и используйте сертификаты либо ключи там, где это возможно.

Вариант 3: Максимально укрепить удалённый доступ

Если VPN по каким-то причинам неприемлем (низкая скорость Интернета, ограничения провайдера, необходимость использовать облачные сервисы) — снизьте риск, жёстко настроив учётные записи и сетевые защиты.

Рекомендации по защите учётных записей:

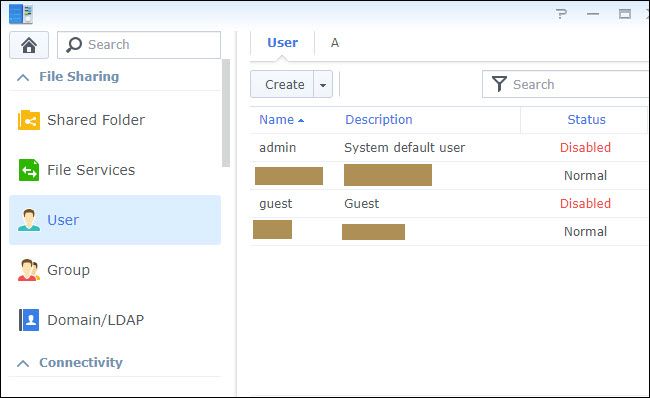

- Отключите встроенную учётную запись admin. Создайте нового администратора с уникальным именем и сильным паролем, затем деактивируйте admin.

- Отключите Guest, если он не нужен.

- Включите требования к сложности пароля: смешанный регистр, цифры, специальные символы и минимальная длина не менее 8 символов (лучше — 12+).

- Используйте менеджеры паролей для генерации и хранения длинных уникальных паролей.

Настройки против подбора паролей:

- Включите Auto-Block (Авто-блокировка) в Control Panel > Security > Account. Эта функция блокирует IP после N неудачных попыток за короткое время (по умолчанию: 10 неудачных попыток за 5 минут).

- Активируйте двухфакторную аутентификацию (2FA) для учётных записей, особенно с правами администратора.

Брандмауэр и сетевые фильтры:

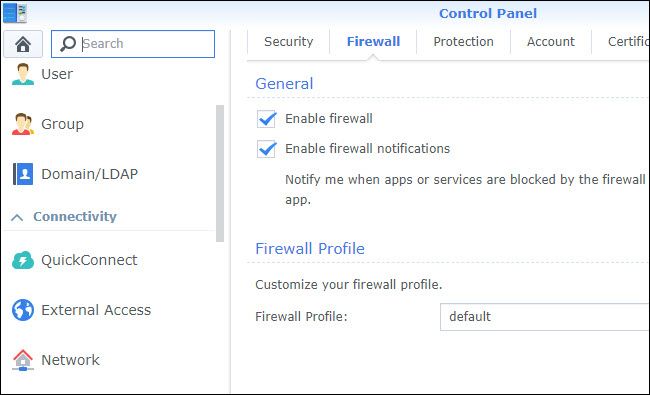

- Включите брандмауэр в Control Panel > Security > Firewall и разрешите доступ только к нужным службам и IP-адресам.

- Если возможно, ограничьте доступ по геолокации или по конкретным диапазонам IP (например, IP вашего офиса).

- Для служб, требующих внешнего доступа, используйте нестандартные порты и ограничьте доступ по IP.

Безопасность служб и пакетов:

- Регулярно обновляйте DSM и установленные пакеты. Обновления закрывают уязвимости.

- Удаляйте ненужные пакеты и сервисы — каждая дополнительная служба увеличивает поверхность атаки.

- Проверьте журналы аудита (Security Advisor и System Logs) на предмет подозрительной активности.

Бэкап и стратегия восстановления

NAS — это хранилище, а не полноценная стратегия резервного копирования. Даже при строгой защите возможна утрата данных: аппаратный сбой, заражение ransomware, человеческая ошибка.

Минимальная стратегия безопасности данных:

- Локальный бэкап: RAID защищает от отказа диска, но не от шифрования данных. Разделяйте тома и используйте snapshots, если доступно.

- Оффсайт-резерв: храните копии важных данных вне вашей сети (облачный архив, удалённый NAS, внешний диск в другом физическом месте).

- Регулярная проверка восстановления: периодически тестируйте восстановление из бэкапа, чтобы быть уверенным, что бэкап работает.

Важно: если ваши бэкапы подключены к тому же NAS и постоянно синхронизируются, вредоносное ПО может зашифровать и их. Делайте изолированные или версионные копии.

План действий при обнаружении заражения (инцидентный план)

- Немедленно отключите NAS от сети (отключите Ethernet/Wi‑Fi).

- Не перезагружайте устройство, если этого не требует производительность — иногда перезагрузка усложняет анализ.

- Снимите снимки (snapshots) и экспортируйте журналы событий и доступов.

- Оцените уровень поражения: какие папки/шары зашифрованы, есть ли ransom-ноты.

- Уведомите всех владельцев данных и прекратите все задания синхронизации и резервного копирования.

- Восстановите данные из проверенных оффсайт-бэкапов.

- После очистки — обновите все пароли, включите 2FA, пересмотрите правила доступа.

Критерии приёмки:

- Все критичные сервисы восстановлены и доступны локально и по VPN.

- Базы данных и файлы восстановлены из бэкапа и проверены на целостность.

- Проверены журналы на предмет повторного заражения.

- Установлены меры, предотвращающие повторение той же векторы атаки.

Чек-лист для администраторов (роль: домашний пользователь / IT-админ)

Для домашнего пользователя:

- Отключить QuickConnect или выключить перенаправление портов.

- Включить Auto-Block.

- Отключить admin и Guest, создать нового администратора.

- Настроить бэкап вне сети или в облако.

Для IT-админа:

- Обеспечить VPN с сертификатами и MFA.

- Настроить брандмауэр и ограничить доступ по IP.

- Внедрить процедуру регулярной проверки журналов и тестирования восстановления.

- Настроить IDS/IPS и мониторинг аномалий (если возможно).

Примеры, когда предложенные меры не сработают

- Если злоумышленник уже имеет учётные данные администратора (утёк пароль), отключение QuickConnect не поможет — требуется смена паролей и аудит.

- Если бэкап постоянно монтируется и синхронизируется с основным томом, ransomware может зашифровать и бэкапы.

- Если уязвимость нуль-дей (zero-day) эксплуатируется через установленный пакет, простое изменение паролей не защитит — нужен патч и удаление уязвимой службы.

Альтернативные подходы:

- Использовать облачные синхронизации с версионированием (версионные резервные копии в облаке).

- Развернуть отдельный репозиторий бэкапов с отсоединением (air-gapped backup) для критичных данных.

- Настроить Snapshot Replication на отдельном устройстве, доступном только локально.

Ментальные модели и эвристики

- Минимизация поверхности атаки: закройте всё, что не нужно.

- Защита по слоям: комбинация VPN + брандмауэр + 2FA эффективнее одной меры.

- Принцип наименьших привилегий: давайте учетные данные с минимально необходимыми правами.

Таблица рисков и смягчающих мер

- Риск: подбор пароля перебором. Смягчение: Auto-Block, 2FA, сложные пароли.

- Риск: экспонирование служб в Интернет. Смягчение: VPN, брандмауэр, отключение QuickConnect.

- Риск: компрометация бэкапов. Смягчение: оффсайт, версионирование, air-gap.

Безопасность и конфиденциальность (GDPR и личные данные)

Если на NAS хранятся персональные данные, помните о требованиях к защите данных:

- Оцените, какие личные данные находятся на устройстве, и минимизируйте их хранение.

- Внедрите шифрование на уровне хранилища и ограничьте доступ по ролям.

- При утечке персональных данных следуйте локальным правилам уведомления пострадавших и регуляторов.

Полезные советы и сниппеты конфигурации

- Для OpenVPN на Synology используйте UDP 1194 и генерируйте отдельные сертификаты для каждого клиента.

- В брандмауэре запретите все входящие соединения по умолчанию и добавьте только необходимые правила.

- Настройте уведомления по e‑mail/SMS о неудачных попытках входа и о срабатывании Auto-Block.

Шаблон повседневной процедуры безопасности (SOP)

- Еженедельная проверка логов на неудачные попытки входа.

- Ежемесячное обновление DSM и установленных пакетов.

- Квартальное тестовое восстановление из бэкапа.

- Ежегодный аудит учетных записей и прав доступа.

Краткая сводка ключевых чисел

- Минимальная рекомендуемая длина пароля: 8 символов (лучше 12+).

- Авто-блок по умолчанию: блокировка после 10 неудачных попыток за 5 минут (можно ужесточить).

Заключение

Защита Synology NAS от программ-вымогателей требует сочетания мер: минимизация открытых сервисов, использование VPN для удалённого доступа, жёсткая политика паролей, авто-блокировка и регулярные оффсайт-резервные копии. Превентивные меры снижают риск, но не устраняют его полностью — старайтесь иметь рабочую стратегию восстановления.

Важно: если вы не уверены в своих действиях при инциденте, обратитесь к специалисту по информационной безопасности.

Краткое резюме

- Отключите QuickConnect и порт-форвардинг, если возможно.

- Используйте VPN для безопасного доступа извне.

- Включите Auto-Block, 2FA и строгое требование паролей.

- Делайте оффсайт-резервные копии и регулярно проверяйте восстановление.

Социальный предпросмотр (рекомендация)

OG Title: Защита Synology NAS от программ-вымогателей

OG Description: Простые шаги: отключите удалённый доступ или настройте VPN, включите авто-блокировку и делайте оффсайт-бэкапы.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone