Как защитить аккаунт Microsoft, не переходя на вход без пароля

Вход без пароля (passwordless) — удобная и безопасная опция, но она не обязателен. Если вы предпочитаете классическую модель «имя пользователя + пароль», можно добиться высокой безопасности с помощью нескольких дополнительных мер. Ниже — полный набор способов и практик, как защитить аккаунт Microsoft без перехода на вход без пароля, а также рекомендации для пользователей и администраторов.

Основные способы защиты аккаунта Microsoft без входа без пароля

Ниже перечислены надёжные методы защиты, которые можно использовать отдельно или в комбинации.

1. Используйте сильный и уникальный пароль

Использование пароля остаётся допустимым и безопасным, если соблюдать правила:

- Выбирайте длинный пароль (рекомендуется не менее 12 символов).

- Используйте сочетание букв разного регистра, цифр и символов.

- Никогда не повторяйте пароль на нескольких сервисах.

- Храните пароли в менеджере паролей (рекомендовано).

- Не вводите пароль в общедоступных сетях или на чужих компьютерах.

- Не передавайте пароль третьим лицам.

Если при входе система предлагает опцию “Use my password” (Использовать мой пароль), выберите её, чтобы продолжить привычным способом.

Важно: регулярная смена пароля может быть полезна при подозрении на компрометацию, но частая смена без причины снижает удобство и иногда приводит к слабым паролям. Приоритет — уникальность и длина.

2. Проверка по электронной почте или SMS (код)

Microsoft может отправлять проверочные коды на привязанные адреса электронной почты или номера телефона при необычном входе или запросе восстановления.

Как это работает:

- При попытке входа с нового устройства или из другой геолокации Microsoft отправит код на все ваши альтернативные контакты.

- Вы вводите код — и вход подтверждается.

- При смене e-mail или телефона обновите их в настройках немедленно.

Как включить уведомления:

- Войдите в аккаунт Microsoft и откройте раздел Безопасность.

- Перейдите в Дополнительные параметры безопасности (Advanced security options).

- Найдите раздел для кодов и уведомлений.

- Включите опцию Email a code или Text a code и активируйте переключатель Receive alerts (Получать оповещения).

Ограничения: SMS уязвимы к SIM-свопингу и перехвату. По возможности используйте приложения-генераторы кодов или ключи безопасности.

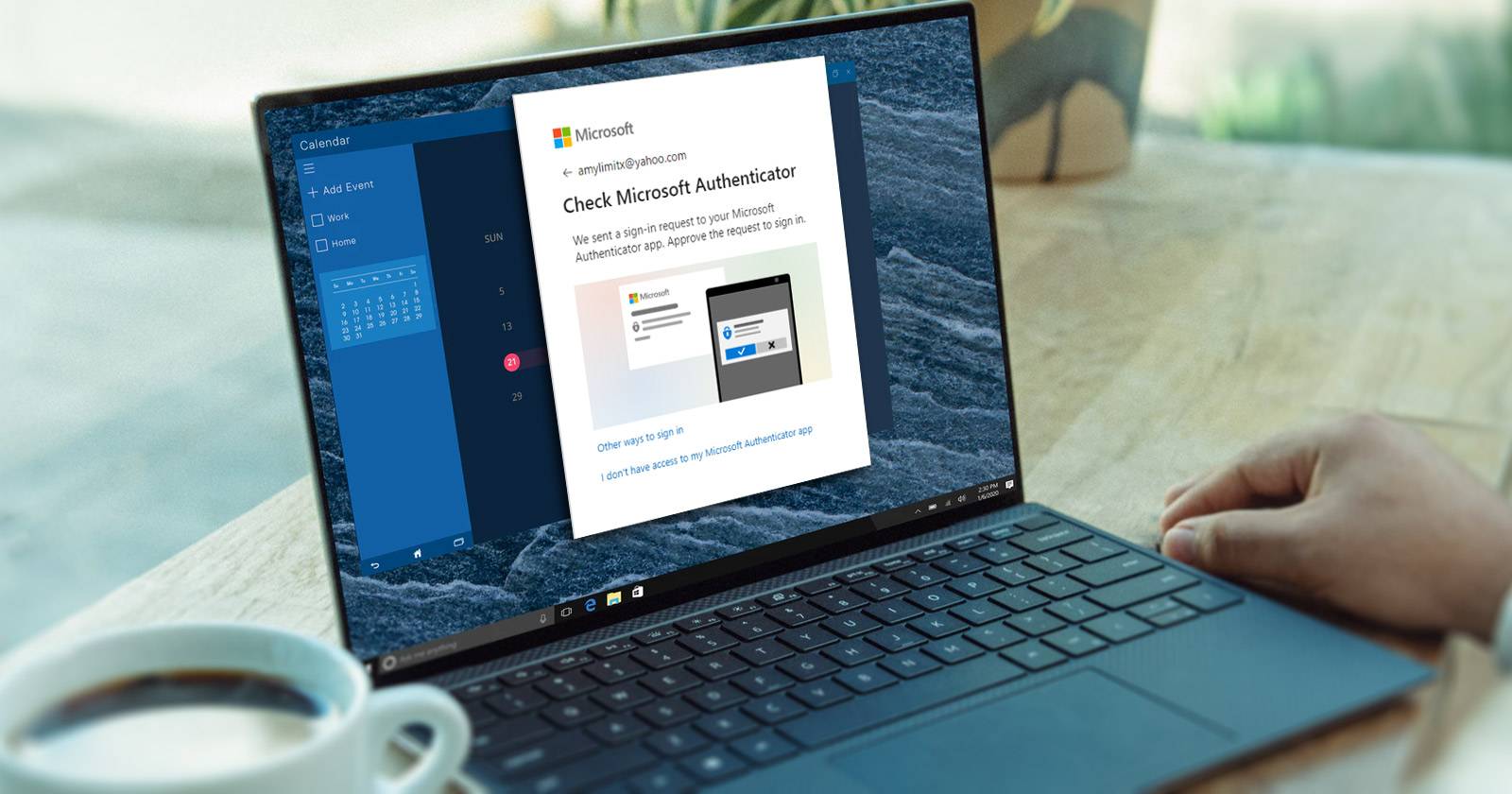

3. Приложение Microsoft Authenticator

Microsoft Authenticator генерирует уведомления и коды для подтверждения входа. Это удобнее и безопаснее, чем SMS.

Плюсы:

- Уведомление приходит прямо в приложение — достаточно тапнуть «Подтвердить».

- Можно использовать как замену одноразовым кодам.

- Поддерживает облачную синхронизацию резервных данных (при включении соответствующей опции).

Шаги по настройке:

- Скачайте и установите Microsoft Authenticator на Android или iOS.

- Войдите в свой аккаунт Microsoft на компьютере.

- Перейдите в Безопасность → Дополнительные параметры безопасности.

- В разделе добавления способа выберите Use an app или Send sign-in notification.

- Следуйте подсказкам: отсканируйте QR-код или подтвердите запрос на устройстве.

- Убедитесь, что на устройстве настроена блокировка экрана (PIN, графический ключ, отпечаток или FaceID).

Примечание: если вы меняете блокировку экрана, потребуется повторная привязка телефонного входа.

4. Двухэтапная проверка

Двухэтапная проверка (2-step verification) требует двух разных факторов: обычно пароль + код или подтверждение через приложение/устройство.

Как включить быстро:

- Войдите в аккаунт Microsoft → Безопасность.

- Откройте Дополнительные параметры безопасности.

- В разделе Дополнительная безопасность нажмите Включить.

Для старых приложений и устройств (например, некоторых игр или консолей), не поддерживающих 2SV, используйте одноразовый app password.

5. Windows Hello (вход с ПК)

Windows Hello позволяет вход по лицу, отпечатку или PIN на конкретном устройстве Windows.

Как настроить:

- Свяжите свой Microsoft-аккаунт с Windows (Пуск → Параметры → Учётные записи → Электронная почта и учётные записи → Добавить учётную запись).

- На странице безопасности аккаунта выберите опцию Use your Windows PC (Использовать ПК с Windows) и подтвердите вход.

- На устройстве настройте Windows Hello (структура зависит от версии Windows).

Ограничение: Windows Hello работает только на том устройстве, где вы его настроили.

6. Аппаратный ключ безопасности (например, YubiKey)

Аппаратный ключ — самый устойчивый к перехвату метод. Он использует USB- или NFC-ключи и поддерживает стандарты FIDO.

Настройка ключа безопасности:

- Войдите в аккаунт Microsoft → Безопасность → Дополнительные параметры безопасности.

- Нажмите Добавить новый способ входа или проверки и выберите Use a security key.

- Выберите тип ключа (USB или NFC), вставьте устройство и следуйте инструкциям на экране.

Аппаратный ключ удобен для тех, кто работает с высокочувствительными данными и хочет исключить зависимость от телефонных номеров или приложений.

Мониторинг и восстановление доступа

Даже при отказе от входа без пароля полезно регулярно проверять активность входов и иметь план восстановления.

Проверка активности входов:

- В аккаунте Microsoft перейдите в Безопасность → Просмотреть мою активность.

- Анализируйте списки устройств, IP и геолокации. Если видите подозрительную запись — завершите сессии.

- Опция Sign me out позволяет выйти со всех устройств (в течение ~24 часов Microsoft может принудительно выйти из сессий при подозрении на взлом).

Восстановление доступа — Recovery Code:

- Сгенерируйте Recovery Code в Microsoft → Безопасность → Дополнительные параметры безопасности → Generate a new code.

- Распечатайте его или храните в защищённом хранилище (например, сейф или зашифрованный менеджер паролей).

Дополнительные рекомендации и лучшие практики

- Комбинируйте методы: пароль + Authenticator + аппаратный ключ/2SV дают лучший результат.

- Для корпоративных аккаунтов используйте централизованную политику безопасности: обязательная 2SV, блокировка устаревших протоколов и регулярный аудит.

- Храните резервные коды в нескольких защищённых местах.

- Ограничьте привязку телефонных номеров: используйте корпоративные номера или виртуальные номера с контролем оператора.

Когда классический пароль может не подойти (примеры и исключения)

- Вы часто путешествуете и подключаетесь из разных стран — система регулярно будет требовать подтверждения.

- Ваш телефон уязвим (отправка SMS или приложение на компрометированном устройстве) — используйте аппаратный ключ.

- Если доступ необходим для автоматизированных сервисов без UI, возможно потребуется использование app passwords или сервисных учётных данных.

Модель принятия решения: какой метод выбрать

Ниже — простая схема, чтобы быстро выбрать оптимальный набор защит.

flowchart TD

A[Нужно защитить аккаунт Microsoft?] --> B{Вы предпочитаете удобство или максимальную безопасность?}

B -->|Удобство| C[Сильный пароль + Authenticator]

B -->|Безопасность| D[Сильный пароль + 2SV + Аппаратный ключ]

C --> E{Вы используете Windows-устройства?}

E -->|Да| F[Добавьте Windows Hello]

E -->|Нет| G[Auth app + резервные коды]

D --> H{Вы — корпоративный пользователь?}

H -->|Да| I[Централизованная политика, MFA, аудит]

H -->|Нет| J[Аппаратный ключ + Authenticator + резервные коды]Роль-ориентированные чек-листы

Чек-листы помогут быстро проверить, выполнены ли ключевые шаги.

Чек-лист для индивидуального пользователя:

- Сильный уникальный пароль >= 12 символов

- Включён Microsoft Authenticator или SMS-коды

- Сгенерированы и сохранены резервные коды

- Установлена блокировка экрана на мобильном устройстве

- Аппаратный ключ настроен (если используется)

- Регулярно проверяется активность входов

Чек-лист для администратора (малый бизнес):

- Обязательная двухэтапная проверка для всех сотрудников

- Резервные методы восстановления централизованы

- Применяются политики блокировки паролей и ограничение прямого доступа

- Проводится аудит входов и странных сессий

- Документирован процесс восстановления и ротации ключей

Чек-лист для ИТ-администратора корпоративной среды:

- Интеграция с Azure AD Conditional Access

- Принудительная MFA и запрет устаревших протоколов

- Использование аппаратных ключей для привилегированных учётных записей

- Логирование и SIEM-интеграция для обнаружения аномалий

- Регулярное обучение сотрудников по фишингу

План восстановления и инцидентный плейбук

Краткий план действий, если вы подозреваете взлом:

- Немедленно смените пароль (с другого надёжного устройства).

- Отключите все активные сессии через Sign me out.

- Проверьте и обновите альтернативные контакты (e-mail, телефон).

- Если у вас есть аппаратный ключ — проверьте его состояние и при необходимости сгенерируйте новый.

- Используйте Recovery Code, если не можете войти.

- Подайте заявку в службу поддержки Microsoft при подозрении на компрометацию.

Критерии приёмки после инцидента:

- Доступ восстановлен и подтверждён владельцем.

- Все подозрительные сессии завершены.

- Пароли и ключи обновлены при необходимости.

- Проведён анализ инцидента и обновлены политики безопасности.

Матрица рисков и способы снижения

- Риск: перехват SMS (SIM swap). Митигатор: отказаться от SMS в пользу приложения и аппаратных ключей.

- Риск: компрометация телефона. Митигатор: включить экранную блокировку, шифрование и иметь резервный ключ.

- Риск: фишинг. Митигатор: обучение, антифишинговые решения, отказ от ввода пароля по ссылкам в письмах.

- Риск: утеря Recovery Code. Митигатор: копия в защищённом офлайн-хранилище.

Краткая методология выбора набора мер

- Оцените уровень риска (личный/корпоративный, доступ к критичным данным).

- Выберите минимум: уникальный пароль + Authenticator.

- Для повышенной безопасности добавьте аппаратный ключ и 2SV.

- Документируйте и тестируйте процесс восстановления.

Краткий глоссарий

- MFA — многофакторная аутентификация. One-line: метод, требующий более одного фактора (что-то, что вы знаете, имеете или чем вы являетесь).

- 2SV — двухэтапная проверка. One-line: частный случай MFA, где два шага подтверждают личность.

- Аппаратный ключ — физический USB/NFC-устройство для аутентификации по стандартам FIDO.

Примечания по конфиденциальности

- Обновление контактных данных и резервных кодов храните безопасно. Не размещайте Recovery Code в облачном незащищённом хранилище.

- При корпоративной политике учитывайте требования локального законодательства о защите данных.

Заключение

Вход без пароля удобен, но не обязателен. Сильно выраженная безопасность достижима и при классическом входе «имя пользователя + пароль», если комбинировать сильный пароль с Microsoft Authenticator, двухэтапной проверкой, аппаратными ключами и регулярным мониторингом входов. Для организаций дополнительно важны централизованные политики, аудит и резервные планы.

Важно: регулярная гигиена безопасности и тестирование процедур восстановления часто приносят больше пользы, чем редкая досадная смена паролей.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone