Шифрование жёсткого диска в Linux и защита данных

Кратко

- Краткое руководство по трём подходам: шифрование раздела при установке Ubuntu, шифрование папки с помощью eCryptfs и создание скрытого тома с помощью TrueCrypt/VeraCrypt.

- Практические советы по паролям, рулбару действий, сценариям отказа и списки проверок для конечного пользователя и администратора.

Введение

На компьютере часто хранится информация, которую стоит защитить от посторонних глаз — от злоумышленников, любопытных коллег или потерянного ноутбука. Шифрование диска гарантирует, что при физическом доступе к носителю данные останутся недоступны без ключа. В этой статье мы подробно рассмотрим три подхода: шифрование всего раздела при установке Ubuntu, локальное шифрование папки через eCryptfs и создание скрытого зашифрованного тома с TrueCrypt/VeraCrypt. Также приведены практические рекомендации по выбору паролей, сценарию восстановления и сопутствующим мерам безопасности.

Быстрые ссылки

Шифрование раздела

Шифрование папки

Создание скрытого зашифрованного тома

Важно: шифрование защищает данные при физическом доступе к диску. Оно не заменяет антивирус, брандмауэр или надёжную практику резервного копирования.

Подготовка перед началом

- Создайте резервную копию важных данных на отдельном внешнем носителе или в надёжном облаке.

- Убедитесь, что у вас есть стабильный источник питания (для ноутбука — питание от сети) при выполнении операций с разделами.

- Если вы шифруете системный раздел — подготовьте установочный носитель (Live CD/USB) той версии ОС, которую собираетесь ставить.

- Запишите средства восстановления (пароли, контрольные фразы) в безопасном месте.

Шифрование раздела

Когда вы устанавливаете Ubuntu с альтернативного установщика (alternate CD) или с некоторыми опциями стандартного установщика, доступна опция создать зашифрованный LVM. Это шифрование на уровне блоков (диска/раздела) и защищает всё содержимое раздела, включая системные файлы и каталоги.

Пошагово

- Подготовьте загрузочный образ Ubuntu и создайте загрузочную флешку или диск.

- Загрузитесь в режим установки и пройдите первичные шаги (язык, раскладка, сеть).

- На этапе разметки диска выберите метод: “Guided - use entire disk and set up encrypted LVM” (Направляемое — использовать весь диск и настроить зашифрованный LVM).

- Внимание: установщик ожидает пустой «Master» диск для установки; убедитесь, что выбран нужный физический диск и на нём нет важных данных.

- Установщик предложит ввести ключевую фразу (passphrase) — её нужно будет вводить при загрузке, чтобы расшифровать диск.

- По завершении установка продолжится поверх зашифрованного раздела и система загрузится как обычно (после ввода пароля при старте).

Советы по паролю

- Используйте не менее 12–20 символов; фраза-пароль из нескольких слов запоминается легче и обычно безопаснее.

- Избегайте сохранения пароля в нешифрованном виде рядом с устройством.

- Подумайте о резервной копии ключа шифрования (например, записать в сейф) на случай, если вы забудете пароль.

Когда этот метод подходит

- Вы хотите защитить всю операционную систему и пользовательские данные при потере/краже устройства.

Ограничения и когда это не сработает

- Если вы забудете пароль и не имеете резервной копии ключа — данные будут окончательно потеряны.

- Шифрование раздела не защищает от удалённого взлома при уже загруженной системе (например, если злоумышленник получил доступ к вашей учётной записи).

Альтернатива

- LUKS/dm-crypt — современный стандарт для Linux-шифрования разделов. VeraCrypt/TrueCrypt удобны для переносимых контейнеров.

Шифрование папки (eCryptfs)

eCryptfs — это файломонтируемая криптосистема для Linux, позволяющая шифровать отдельные файлы и папки, не выделяя под это отдельный раздел. Она удобна, если нужно быстро зашифровать домашнюю папку или отдельную директорию.

Коротко: eCryptfs шифрует файлы на уровне файловой системы, а не блоков, поэтому не нужно заранее резервировать пространство.

Установка и базовая настройка

Чтобы установить утилиты eCryptfs, выполните в терминале:

sudo aptitude install ecryptfs-utilsПосле этого можно настроить приватную директору пользователя:

ecryptfs-setup-privateПримечание: эта команда создаст скрытую папку ~/.Private и смонтирует её в ~/Private или ~/private в зависимости от конфигурации. Файлы в ней будут зашифрованы на диске и доступны в расшифрованном виде только когда папка смонтирована.

Отключение автоматического монтирования

По умолчанию приватная папка может монтироваться при входе в сессию пользователя. Чтобы не допускать автоматического открытия — удалите или переименуйте файл автоподключения в ~/.ecryptfs/ и вручную размонтируйте папку командой:

ecryptfs-umount-privateСоветы по использованию

- Храните самые чувствительные файлы в приватной папке и не оставляйте сессию открытой в общественных местах.

- Перед уходом из компьютера вручную размонтируйте приватную папку.

Когда eCryptfs подходит

- Для пользователей, которым нужна гибкость (шифрование отдельных папок) и совместимость с существующей файловой структурой.

Ограничения

- Если сессия открыта — любой с физическим доступом к включённой машине может увидеть расшифрованные файлы.

- eCryptfs устарел в некоторых дистрибутивах; в новых системах рассматривают альтернативы (например, fscrypt для ext4).

Создание скрытого зашифрованного тома (TrueCrypt / VeraCrypt)

TrueCrypt долгое время был распространённым инструментом для создания зашифрованных контейнеров и скрытых томов. Проект TrueCrypt прекратил поддержку, но его преемник VeraCrypt поддерживает похожую функциональность и улучшения безопасности. В этом разделе даётся общая методика, применимая и к VeraCrypt.

Основная идея

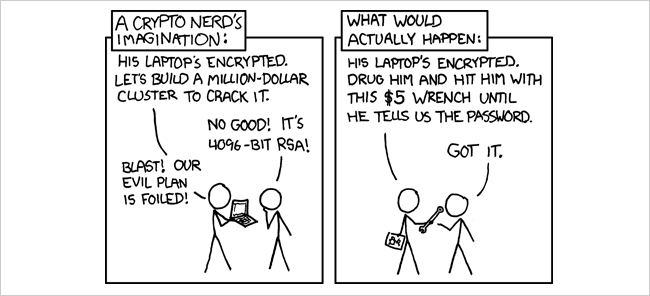

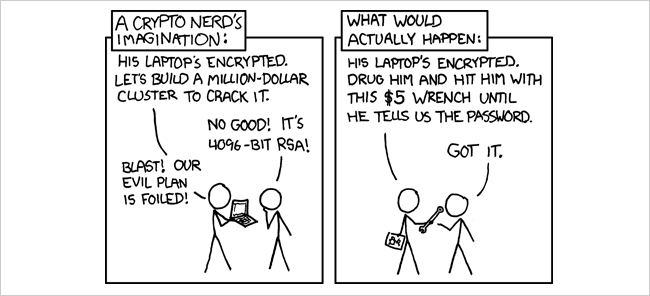

- Создайте «внешний» зашифрованный том (контейнер) и внутри него — скрытый том. При принуждении вы открываете внешний том с паролем-подставой, содержащий нейтральные файлы. Скрытый том остаётся невидимым и доступен только при вводе второго пароля.

Пошаговая инструкция (общее)

- Скачайте VeraCrypt для Linux и установите пакет (.deb или из репозитория). Для TrueCrypt — аналогично, но предпочтительнее использовать VeraCrypt.

- Запустите программу из меню: Приложения > Системные утилиты > VeraCrypt (или TrueCrypt).

- Создайте новый том: File > Create Volume.

- Выберите тип: обычный том или скрытый том внутри внешнего.

- Укажите имя файла-контейнера и место хранение. Если файл уже существует — он перезапишется.

- Выберите алгоритм шифрования (по умолчанию AES подойдёт большинству пользователей).

- Установите размер внешнего и скрытого тома, учтите объём данных, который хотите поместить в скрытый том.

- Установите пароли: один для внешнего, один для скрытого. VeraCrypt советует использовать длинные пароли (не менее 20 символов). Пароль внешнего тома должен быть правдоподобным.

- В процессе создания двигайте мышь случайно в окне мастера — это повышает энтропию для генерации ключей.

- После создания смонтируйте соответствующий том в VeraCrypt и поместите файлы.

Практические советы

- Внешний том заполните «правдоподобными» файлами-стимуляторами (файлы-обманки), чтобы в случае давления их показание выглядело логичным.

- Никогда не раскрывайте пароль скрытого тома.

- Делайте резервные копии контейнеров и храните их в безопасном месте.

Когда скрытый том оправдан

- В юрисдикциях/ситуациях, где вас могут заставить раскрыть пароль. Скрытый том повышает шанс сохранить наиболее чувствительные данные.

Ограничения и риски

- Если вы случайно запишете данные в внешний том поверх зоны скрытого тома, скрытый том может быть повреждён.

- Неправильный дизайн обманки (внешнего тома) может вызвать подозрения.

Альтернативы

- VeraCrypt (рекомендуется вместо устаревшего TrueCrypt) — поддерживает скрытые тома и улучшенную безопасность.

Ментальные модели и критерии выбора

Простая эвристика выбора метода:

- Защитить всю систему и данные на устройстве: шифрование раздела (LUKS/dm-crypt).

- Защитить только часть данных (папки): eCryptfs или fscrypt.

- Переносимые зашифрованные контейнеры и скрытые тома: VeraCrypt/TrueCrypt.

Решение: дерево выбора метода

flowchart TD

A[Нужно шифровать данные?] --> B{Защищать всю систему?}

B -- Да --> C[Шифрование раздела 'LUKS/dm-crypt']

B -- Нет --> D{Переносимость нужна?}

D -- Да --> E[VeraCrypt 'контейнеры' и скрытые тома]

D -- Нет --> F[eCryptfs или fscrypt для папок]

C --> G[Резервное копирование ключей]

E --> G

F --> GРекомендации по безопасности и жёсткая защита

- Регулярно обновляйте систему и использованные утилиты (openssl, cryptsetup, VeraCrypt).

- Не храните пароли рядом с устройством.

- Используйте UEFI Secure Boot и шифрование загрузчика там, где возможно.

- Настройте полноценный брандмауэр и антивирус для защиты при подключении к сети.

- Минимизируйте привилегии пользователей на машине.

- Включите автоматическое блокирование экрана и требование пароля при возобновлении.

Сценарии отказов и восстановление

- Забыт пароль: без резервной копии ключа данные недоступны.

- Повреждение контейнера: попробуйте восстановление с резервной копии. Для LUKS — есть инструменты восстановления метаданных, если заранее сохранён header.

- При замене оборудования: перенесите ключи или выполните экспорт/импорт контейнеров.

Важно: заранее сохраняйте LUKS header (cryptsetup luksHeaderBackup) и резервные копии контейнеров.

Роль‑ориентированные контрольные списки

Список для обычного пользователя

- Сделать резервную копию важных данных.

- Выбрать метод (раздел/папка/контейнер).

- Настроить и протестировать доступ к данным после шифрования.

- Записать пароль и/или сохранить ключ в безопасном месте.

Список для администратора

- План развертывания шифрования на рабочей станции/сервере.

- Автоматизация создания и хранения резервных ключей.

- Процедуры восстановления и инструкции для пользователей.

- Политики хранения и аудита доступа к зашифрованным носителям.

Короткая галерея крайних случаев

- Устройство украдено — зашифрованный диск гарантирует, что данные останутся недоступны.

- Устройство конфисковано под давлением — скрытый том может помочь сохранить ключевую информацию.

- Сессия остаётся открытой в общественном месте — шифрование не спасёт от просмотра расшифрованных файлов.

Примечание по приватности и соответствию (GDPR)

Шифрование помогает соответствовать требованиям по защите персональных данных: оно снижает риск несанкционированного доступа к данным при утечке или краже носителей. Однако не забудьте про сопутствующие требования — журналирование доступа, управление правами, политики хранения и удаления персональных данных.

Глоссарий (одно предложение на термин)

- LUKS — стандарт шифрования диска для Linux с поддержкой хранения метаданных ключа.

- dm-crypt — модуль шифрования блоков в ядре Linux.

- eCryptfs — «шифрование на уровне файлов» для Linux.

- VeraCrypt/TrueCrypt — приложения для создания зашифрованных контейнеров и томов.

- Заглушка/обманка (decoy) — содержимое внешнего тома, предназначенное для отвода внимания.

Итого

Шифрование — ключевой компонент безопасности при защите данных на физически доступных устройствах. Выбирайте метод в зависимости от целей: полное шифрование раздела для защиты всего устройства, eCryptfs/fscrypt для гибкого шифрования папок или VeraCrypt для переносимых и скрытых томов. Не забывайте про резервные копии ключей, сложные пароли и дополнительные меры безопасности (брандмауэр, обновления, политики доступа).

Краткое резюме

Важно: шифрование защищает данные при физическом доступе к диску, но не заменяет общую цифровую гигиену и регулярное резервное копирование.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone