Как скрыть данные в скрытом томе TrueCrypt

Быстрые ссылки

Что такое скрытый том?

Создание скрытого тома в TrueCrypt

Что такое скрытый том?

Шифрование — это процесс преобразования данных так, чтобы без ключа или пароля они выглядели бессмысленно. Простая аналогия: текст сдвигается или заменяется по правилу; при правильном ключе правило применяют в обратном порядке и текст восстанавливают. При использовании современных алгоритмов цель та же, но математика сложнее: без ключа данные выглядят случайной последовательностью байтов.

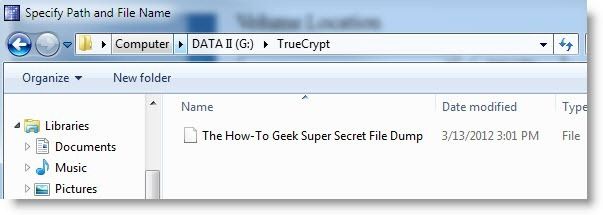

Для большинства ситуаций стандартного публичного зашифрованного контейнера хватает — например, чтобы защитить налоговые декларации, банковские выписки или деловые документы. Но в ряде случаев вы хотите скрыть не только содержимое, но и само наличие скрытой информации. Например:

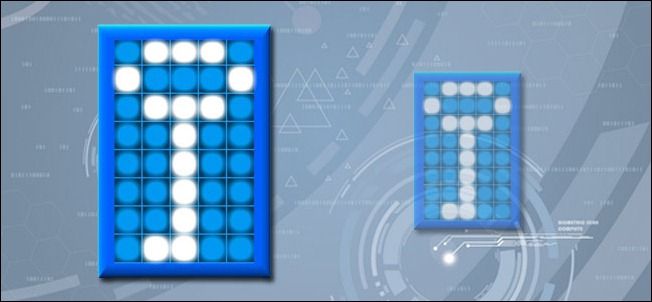

- если против вас могут применить принуждение к выдаче пароля;

- если существуют юридические или политические риски при хранении определённых материалов;

- если нужна абсолютная правдоподобная отрицательность: чтобы никто не смог доказать, что внутри контейнера есть что‑то ещё.

В таких ситуациях применяют скрытые тома (hidden volumes). Идея проста: внешний (родительский) том сам по себе выглядит как случайные данные — как и любой зашифрованный контейнер. Но внутри его «свободное место», которое тоже выглядит как случайные байты, можно использовать для размещения полноценного второго тома. Поскольку внешний и скрытый томы устроены так, что их отличие нельзя определить извне, стороннему наблюдателю невозможно доказать, что скрытый том существует.

Важно: скрытый том предоставляет правдоподобное отрицание — Plausible Deniability. Это не панацея: существуют сценарии, где защита может провалиться (см. раздел «Когда это не работает»).

Как это работает в TrueCrypt — техническая суть

Ключевые идеи, которые стоит знать:

- Родительский том — это обычный TrueCrypt контейнер или том на диске. Снаружи он выглядит как блок случайных данных.

- Скрытый том размещается внутри свободного пространства родительского тома. Его заголовок и данные распределяются так, чтобы быть неотличимыми от случайных байтов.

- Скрытые и родительские тома имеют разные пароли и (при необходимости) разные ключевые файлы.

- При монтировании TrueCrypt пытается распознать том по паролю: введённый пароль определяет, какой заголовок будет принят — родительский или скрытый.

Процесс монтирования:

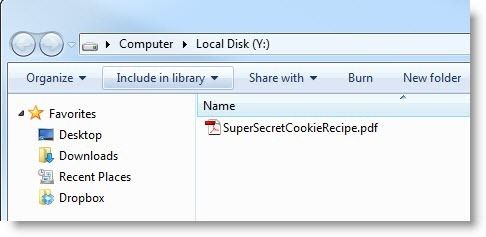

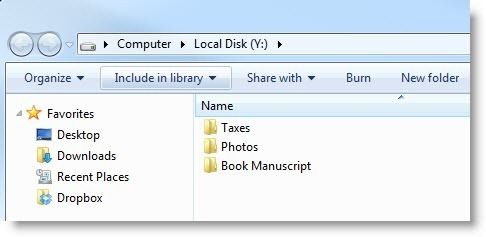

- Если вводите пароль родительского тома, монтируется родительский том и видимы те файлы, которые вы в нём разместили (в идеале — декой‑файлы).

- Если вводите пароль скрытого тома, TrueCrypt распознаёт специальный второй заголовок и монтирует скрытый том вместо родительского.

Отличительная особенность: скрытый том никак не помечен во внешнем образе контейнера — поэтому доказать его наличие невозможно при доступе только к файлу контейнера.

Если хотите углубиться в технические детали формата томов и архитектуру заголовков в TrueCrypt, изучите официальную документацию TrueCrypt. Здесь же мы сосредоточимся на практической стороне — как создать и безопасно использовать скрытый том.

Создание скрытого тома в TrueCrypt — пошаговая инструкция

Перед началом — общие требования и предупреждения:

- На компьютере должен быть установлен TrueCrypt (или совместимый форк). Учтите, что проект TrueCrypt официально прекратил разработку; многие переходят на более современные форки вроде VeraCrypt — см. раздел «Альтернативы».

- Никогда не монтируйте родительский том в процессе создания скрытого тома.

- Всегда используйте уникальные, сильные пароли для родительского и скрытого томов.

Шаги создания скрытого тома (вариант: создать скрытый том внутри уже существующего родительского контейнера):

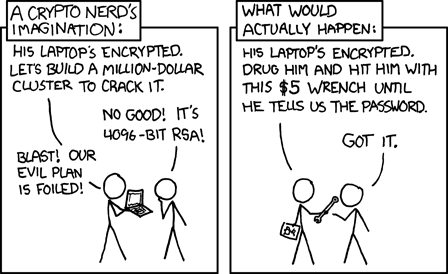

- Откройте TrueCrypt. Если родительский том смонтирован — отмонтируйте его.

- Запустите мастер создания тома: Volume → Create New Volume (Вольюм → Создать новый том).

- Выберите «Create an encrypted file container» (Создать зашифрованный файл‑контейнер).

- На следующем шаге выберите «Hidden TrueCrypt volume» (Скрытый том TrueCrypt) и затем режим Direct mode (Прямой режим). Примечание: если вы хотите создать родительский и скрытый томы одновременно с нуля, выберите Normal mode (Обычный режим) и пройдите мастер дважды.

- Выберите файл контейнера родительского тома — тот файл, внутри которого будет размещён скрытый том. Введите пароль/ключ‑файл от родительского тома, когда будет запрошено, чтобы TrueCrypt мог просканировать контейнер и определить максимально допустимый размер скрытого тома.

- Укажите размер скрытого тома. Оставьте достаточно свободного пространства в родительском томе для нормального использования — в противном случае при работе с родительским томом вы рискуете перезаписать скрытый том. Пример из обзора: при контейнере 4.4 ГБ автор выделил 1 ГБ под скрытый том — это приёмистый баланс.

- Выберите алгоритмы шифрования и хэширования (можно использовать те же настройки, что и у родительского тома), файловую систему и введите новый, сильно отличающийся от пароля родительского тома пароль для скрытого тома.

Внимание: пароли родительского и скрытого томов должны быть существенно разными. Если пароли похожи, атака подбором пароля или ошибка оператора могут скомпрометировать скрытый том.

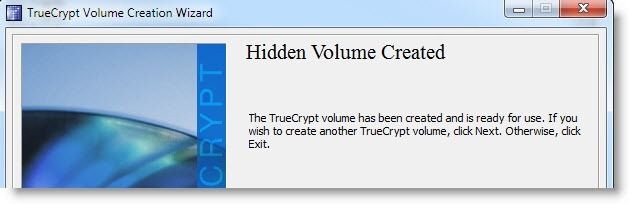

- Отформатируйте скрытый том, дождитесь успешного завершения и завершите работу мастера.

Теперь вы можете смонтировать скрытый том и записать в него необходимые секретные файлы.

Монтирование скрытого тома и безопасная работа с родительским томом

Чтобы смонтировать скрытый том: выберите файл контейнера, нажмите Select File, затем кликните Mount. При появлении запроса введите пароль скрытого тома — не пароль родительского тома. TrueCrypt смонтирует скрытый том и в колонке Type отобразит «Hidden».

После работы с скрытым томом отмонтируйте его. Когда вы планируете смонтировать родительский том и записывать в него данные, обязательно включите защиту скрытого тома — это предотвращает случайную перезапись скрытого тома при записи в родительский.

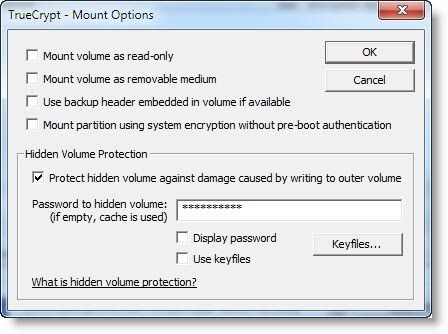

Алгоритм безопасного монтирования родительского тома с защитой скрытого тома:

- В меню TrueCrypt выберите Volumes → Mount Volume with Options (Тома → Монтировать том с опциями).

- В появившемся окне отметьте опцию Protect hidden volume against damage caused by writing to the outer volume (Защищать скрытый том от повреждения записыванием во внешний том) — в интерфейсе это обычно сокращено до «Protect hidden volume…».

- Введите пароль скрытого тома в поле, затем введите пароль родительского тома. TrueCrypt будет знать границы скрытого тома и не позволит записи поверх его области.

Важно: каждый раз, когда собираетесь записывать данные во внешний том, используйте опцию «Защищать скрытый том». Если вы забудете — есть риск перезаписи и повреждения скрытого тома.

Практические рекомендации и усиление безопасности

Пароли

- Длина и энтропия важнее: цель — фраза‑пароль длиной ≥ 12—16 символов с разной категорией символов или длинная фраза из слов.

- Пароли родительского и скрытого томов должны быть полностью разными.

- Используйте менеджер паролей, если это допустимо; в высокорискованных сценариях храните пароль в голове или на физическом носителе в безопасном месте.

Размеры и распределение

- Оставляйте в родительском томе достаточно места для нормальной работы (временных файлов, обновления документов и т.д.). Если внешний том постоянно «накачан» старыми файлами и почти не меняется, это может выглядеть подозрительно.

- Используйте внешние файлы‑приманки, к которым вы регулярно обращаетесь — это создаёт правдоподобность.

Поведение при допросе

- Подготовьте правдоподобную историю: что хранит родительский том и почему у вас нет ничего ещё.

- Не упоминайте наличие скрытого тома чужим — секретность должна быть строго ограничена.

Медиа‑гигиена

- Избегайте оставлять метаданные или копии секретного содержимого в несвязанных локациях (облачные резервные копии без шифрования, email, незашифрованные внешние диски).

- Очистка временных файлов: некоторые приложения могут создавать временные копии, кэши и пр.; работайте с секретными файлами в окружении, где такие риски минимальны.

Конфиденциальность и юрисдикция

- Учтите локальные законы: в некоторых странах существуют требования к выдаче паролей или обязанности уведомлять власти о наличии шифрования. Это юридический, а не технический аспект.

Когда скрытый том не защищает — когда это не работает

- Форензика диска: если у вас есть следы использования скрытого тома (например, журналы действий, временные файлы, неконсистентные даты модификации), эксперты могут заподозрить наличие скрытого содержимого.

- Скриншоты и резервные копии: если тайные файлы когда‑то выгружались на другие носители или в облако, скрытый том не поможет.

- Принуждение с доказательствами: если у противника есть дополнительные доказательства наличия скрытых данных (например, недавние перемещения байтов, известный пароль от скрытого тома или запись ввода пароля), отрицание будет бессмысленно.

- Устаревшее ПО: TrueCrypt официально прекратил активную разработку; известны дискуссии о безопасности и совместимости. Рассмотрите актуальные, поддерживаемые решения.

Альтернативы и дополнительные техники

- VeraCrypt: современный форк TrueCrypt с исправлениями и активной поддержкой; часто рекомендуют в качестве замены.

- LUKS/dm‑crypt (Linux): поддерживает свои методы защиты и контейнеры; не имеет из коробки схожей с TrueCrypt функциональности скрытых томов, но можно применять слой стеганографии/разделения.

- Стеганография: скрытие данных внутри медиа‑файлов (изображений, аудио, видео) — полезно для передачи, но не эквивалент скрытого тома по защите на локальном носителе.

- Аппаратные шифровальные решения (самозашифрованные диски) — они шифруют весь диск, но не дают правдоподобного отрицания скрытого содержимого.

SOP — стандартная операционная процедура (короткий плейбук)

Подготовка

- Убедиться, что контейнер родительского тома не смонтирован.

- Подготовить длинные, уникальные пароли.

Создание

- Запустить Volume → Create New Volume → Hidden TrueCrypt volume → Direct mode.

- Указать файл контейнера, ввести пароль родительского тома для сканирования.

- Выбрать размер скрытого тома, задать параметры и отдельный пароль.

- Отформатировать и монтировать скрытый том для загрузки секретов.

Ежедневное использование

- Для работы с внешним томом: всегда монтировать через Mount Volume with Options и включать Protect hidden volume.

- Для правдоподобности: регулярно обновлять/добавлять файлы‑приманки во внешний том.

- После работы: корректно отмонтировать томы и не оставлять секреты в незашифрованных местах.

Резервирование и восстановление

- Создавать зашифрованные резервные копии секретов (по возможности в отдельном зашифрованном контейнере), не смешивать их с родительским томом.

Чек-листы по ролям

Журналист/активист:

- Используйте отдельные устройства для работы с особо чувствительными данными.

- Избегайте облачных сервисов без end‑to‑end шифрования.

- Подготовьте правдоподобную «историю» для внешнего тома.

Корпоративный пользователь:

- Координируйте использование скрытых томов с политиками безопасности компании.

- Контролируйте доступ и логирование операций с рабочими станциями.

- Документируйте процедуру восстановления паролей в безопасном реестре (если это требуется корпоративной политикой).

Домашний пользователь:

- Храните пароли в менеджере паролей или на безопасном физическом носителе.

- Не используйте дешёвые и ненадёжные способы хранения паролей (например, текстовые файлы без шифрования).

Матрица рисков и меры смягчения

| Угроза | Вероятность | Влияние | Меры смягчения |

|---|---|---|---|

| Случайная перезапись скрытого тома | Средняя | Высокое | Всегда монтировать внешний том с защитой скрытого тома; оставлять достаточный свободный объём |

| Форензика и метаданные | Низкая‑средняя | Высокое | Чистить временные файлы, работать в средах с контролем кэша, использовать промежуточные зашифрованные контейнеры |

| Утечка через резервные копии | Средняя | Высокое | Не хранить секреты в незашифрованных резервных копиях |

| Юридическое принуждение | Низкая‑средняя | Критическое | Понимать местные законы, иметь правдоподобную вторую историю |

Тесты и критерии приёмки

- Критерий 1: Скрытый том монтируется отдельно от родительского при вводе соответствующего пароля.

- Критерий 2: При монтировании родительского тома с включённой защитой нельзя записать данные в области скрытого тома.

- Критерий 3: Внешний вид файла контейнера не даёт возможности отличить наличие скрытого тома от пустого пространства (проверить при помощи бинарного сравнения рандомности).

Совместимость и миграция

- Помните: TrueCrypt больше не поддерживается официально; для современных систем рассмотрите VeraCrypt как прямой форк с улучшениями и поддержкой новых потоков. Перед миграцией протестируйте восстановление и корректность доступа.

- Форматы контейнеров TrueCrypt обычно совместимы с VeraCrypt, но всегда делайте резервные копии перед переводом в другую программу.

Короткая блок‑схема принятия решения

flowchart TD

A[Нужна ли правдоподобная отрицательность?] -->|Да| B[Использовать скрытый том]

A -->|Нет| C[Достаточно обычного тома]

B --> D{Есть ли существующий родительский том?}

D -->|Да| E[Создать скрытый том внутри существующего]

D -->|Нет| F[Создать родительский и скрытый томы одновременно]

E --> G[Смонтировать скрытый том: ввести пароль скрытого тома]

F --> G

G --> H[Всегда монтировать внешний том с защитой при записи]1‑строчный глоссарий

- Родительский том: внешний зашифрованный контейнер, содержащий видимые файлы.

- Скрытый том: зашифрованный том, размещённый внутри свободного пространства родительского тома; существование не доказывается извне.

- Plausible Deniability: правдоподобная отрицательность, свойство скрытого тома.

Краткое резюме

- Скрытый том TrueCrypt — практичная техника для правдоподобного отрицания существования секретных данных.

- Важно использовать разные, сильные пароли и регулярно поддерживать внешний том правдоподобными файлами‑приманками.

- Всегда монтируйте внешний том с защитой скрытого тома перед записью, иначе есть риск перезаписи скрытого тома.

Важно: скрытый том повышает конфиденциальность, но не устраняет все угрозы — поведение, форензика, резервные копии и юридические аспекты также критичны.

Короткое напоминание: для современной поддержки и исправлений безопасности рассмотрите переход к поддерживаемому форку (например, VeraCrypt) и тестируйте процесс миграции заранее.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone