Как создать безопасную песочницу для тестирования ПО с Sandboxie Plus

В современном мире найти и скачать программу проще простого — иногда бесплатно. Но не всё, что удобно, безопасно. Запуск исполняемого файла из непроверенного источника может привести к всплывающим окнам, шифрованию данных или утечкам. Песочница (sandbox) помогает минимизировать риски: она изолирует программу от остальной системы и даёт вам контроль.

Sandboxie Plus — популярный инструмент для такой изоляции на Windows. В этом материале мы подробно показываем, как создать и настроить безопасную песочницу, как управлять файлами и сетевым доступом, а также даём практические SOP, чек-листы и стратегии на случай инцидента.

Почему Sandboxie Plus может быть полезен

- Лёгкая изоляция приложений без запуска полноценной виртуальной машины.

- Быстрая проверка подозрительных или новых программ.

- Возможность тестировать разные конфигурации в отдельных песочницах.

- Удобные опции для автоматического восстановления и очистки файлов.

Краткое определение: песочница — это изолированное пространство в операционной системе, где приложения работают с ограниченными правами и ограничённым доступом к файловой системе и сети.

Что вам понадобится перед началом

- ПК с Windows (см. раздел «Совместимость» ниже для деталей).

- Права администратора для установки и некоторые настройки (низкоуровневые компоненты).

- Официальный установщик Sandboxie Plus со страницы разработчика.

Важно: Sandboxie Plus — не антивирус. Он уменьшает риск, но не заменяет сканирование вредоносного кода и базовую гигиену безопасности.

Установка и первый запуск

- Скачайте Sandboxie Plus с официального сайта и запустите установщик.

- В процессе установки может потребоваться перезагрузка — это нормально: приложение ставит низкоуровневые компоненты.

- После перезагрузки найдите иконку Sandboxie Plus в системном трее и двойным щелчком откройте окно программы.

После установки в списке по умолчанию присутствует предустановленная песочница с названием DefaultBox. Рекомендуется создавать отдельные песочницы для разных задач.

Как создать новую песочницу

В окне Sandboxie Plus откройте меню «Sandbox» и выберите «Create New Box».

При создании вы увидите выпадающий список с предустановками (Box Type Preset). Некоторые предустановки доступны только в платной версии. Выберите «Standard Isolation Sandbox (Default)» как шаблон для начала.

В поле “Sandbox Name” введите уникальное имя — например, Test-WebDownload, Photo-Editor или Dev-Experiment — чтобы отличать песочницы друг от друга.

- После создания новой коробки щёлкните по ней правой кнопкой мыши в основном списке и выберите «Sandbox Options», чтобы настроить поведение.

Визуальное разграничение запущенных приложений

Чтобы не путать приложения в песочнице с приложениями, запущенными в основной системе, настройте визуальные индикаторы.

В разделе “General Options” → “Box Options” можно включить текстовый индикатор в заголовке окна песочницы: символ “#” или имя песочницы.

В опции “Sandboxed window border” можно включить цветную рамку вокруг окон запущенных в песочнице приложений. Рамку можно показывать всегда или только для активного окна.

Нажмите на цветной квадратик, чтобы выбрать собственный цвет рамки и ширину линии.

Важно: не отключайте одновременно текстовый индикатор и цветную рамку — тогда визуально песочница и обычная программа будут неотличимы.

Параметры миграции и удаления файлов

Перейдите в “General Options” → вкладка “File Options”. Важно понять две группы настроек: “File Migration” и “Box Delete options”.

Миграция файлов (File Migration)

Песочница изолирует процессы, поэтому когда приложение в песочнице пытается открыть файл на компьютере, Sandboxie клонирует этот файл внутрь песочницы. Это позволяет приложению работать с копией, не меняя оригинал.

Параметр “Copy file size limit” задаёт порог размера файлов, которые будут автоматически клонироваться. Если файл больше порога, можно требовать подтверждение пользователя.

“Prompt user for large file migration” — разумный компромисс: Sandboxie запрашивает подтверждение при попытке клонировать большие файлы, это предотвращает автоматическое наполнение песочницы гигабайтами незачем.

Практическая подсказка: если вы постоянно работаете с большими мультимедийными файлами, увеличьте порог, чтобы избежать массы запросов. Но помните, чем выше порог, тем больше риск непреднамеренного клонирования больших объёмов данных.

Автоматизация удаления

В разделе “Box Delete options” доступны автоматические правила удаления:

Auto delete content when last sandboxed process terminates — автоматически удаляет содержимое песочницы после закрытия последнего запущенного процесса.

Protect this sandbox from deletion or emptying — блокирует случайное удаление или опустошение песочницы.

Выбор зависит от вашей рабочей модели: если вы используете песочницу для одноразовых тестов — включите авто-удаление. Для долговременных проектов — включите защиту от удаления.

Прозрачное восстановление файлов (File Recovery)

Если вы хотите автоматически переносить результаты работы из песочницы в основную систему (например, сохранённые документы), используйте “File Recovery”.

- В опциях выберите “File Recovery” и включите “Enable Immediate Recovery”.

- Добавьте папки внутри песочницы, которые должны мониториться для нового содержимого.

- Можно игнорировать определённые расширения или папки, чтобы не восстанавливать временные файлы.

Важно: автоматическое восстановление удобно для документов, но не возвращайте автоматически исполняемые файлы из сомнительных источников — сначала просканируйте их антивирусом и проверьте их поведение.

Ограничение доступа и сетевые настройки

Для управления сетевыми возможностями песочницы используйте “Access Restrictions” в “General Options”.

- Включите опции под “Network Restrictions”, чтобы запретить приложениям изменять настройки сети и файервола, а также доступ к сетевым папкам.

В группе “Internet Restrictions” можно указать, будет ли приложению в песочнице казаться, что у компьютера нет доступа в интернет — полезно для теста офлайн-режимов.

Примечание: Sandboxie Plus действует только на локальном ПК. Если вы работаете с сетевыми хранилищами (NAS) или серверами, убедитесь, что политика доступа и аутентификация настроены отдельно.

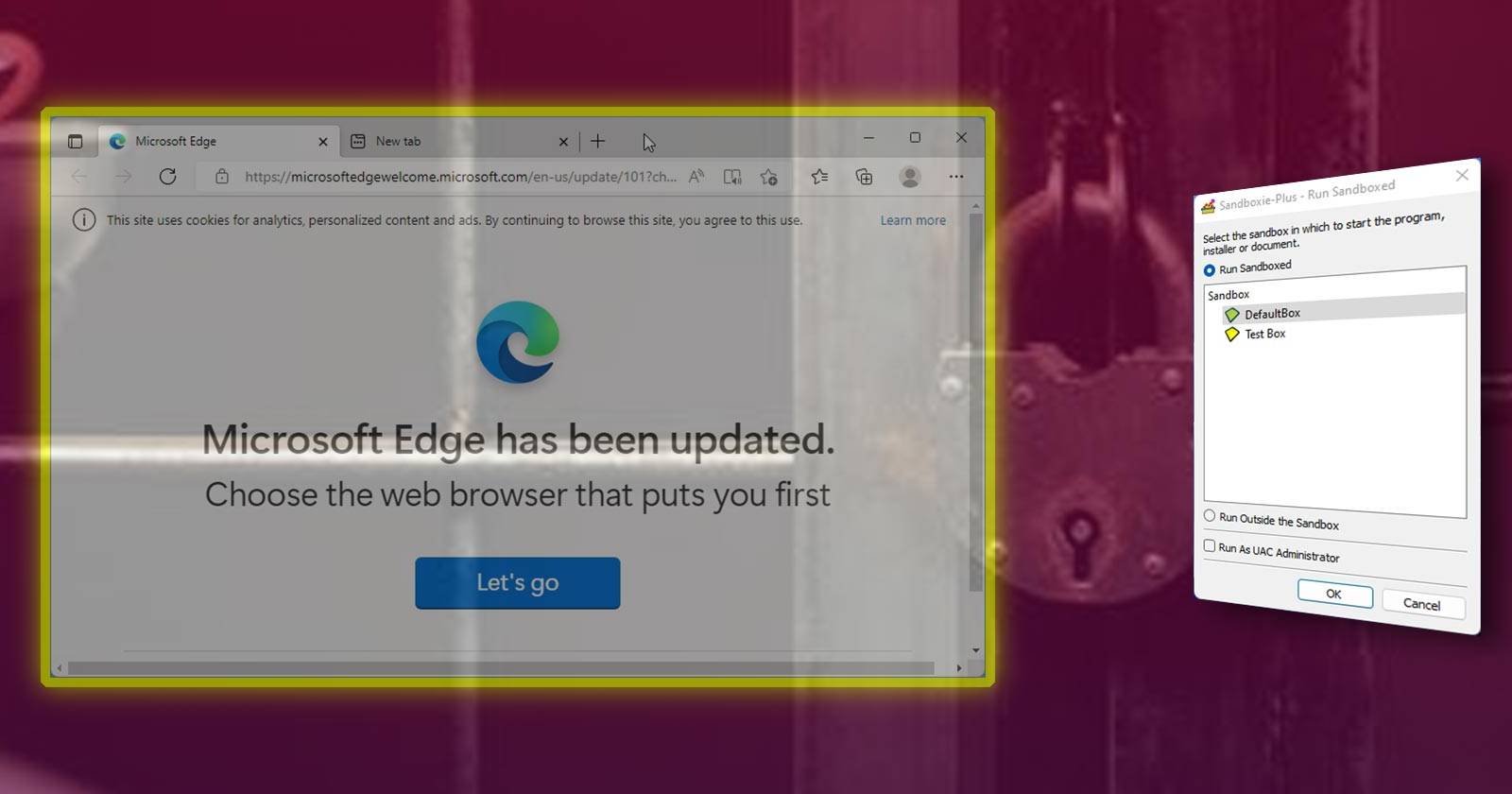

Практическое использование: запуск файла в песочнице

- Щёлкните правой кнопкой по файлу в Проводнике. В Windows 11 выберите «Show more options», затем “Run Sandboxed”.

Выберите нужную песочницу и подтвердите. Приложение запустится в изолированной среде.

Для неисполняемых типов (документы, изображения) Sandboxie создаст в песочнице копию соответствующего приложения для просмотра/редактирования.

Чтобы очистить содержимое песочницы вручную: правой кнопкой по иконке в трее → правой кнопкой по песочнице → Delete Content.

Рекомендованные сценарии использования песочниц

- Тестирование программ до установки на основную систему.

- Открытие вложений и документов из подозрительных писем.

- Пробный запуск устаревших или неизвестных плагинов и расширений.

- Разработка и тестирование в контролируемом окружении (локально).

Когда песочница — не лучшее решение (ограничения)

- Песочница не защищает от уязвимостей в ядре ОС или драйверах. Для этого нужны виртуальные машины или отдельные физические системы.

- Если приложение требует глубокого взаимодействия с аппаратным обеспечением или с конкретными драйверами, песочница может не подойти.

- Песочница ограничена на уровне локального хоста: она не предотвращает атаки, направленные на сетевые службы вне компьютера.

Дополнительные материалы и политики — чек-листы, SOP и план реагирования

Чек-листы по ролям

Для обычного пользователя:

- Установил Sandboxie Plus из официального источника.

- Создал отдельную песочницу для скачиваемых файлов.

- Включил визуальную рамку и/или индикатор в заголовке окна.

- Включил Prompt for large file migration.

- Сканирует восстановленные файлы антивирусом перед открытием.

Для разработчика/тестировщика:

- Создал песочницы для каждого тестового окружения (UI, сетевые тесты, файловые операции).

- Настроил File Recovery для целевых папок.

- Настроил политики сети (онлайн/офлайн) для имитации разных условий.

Для администратора безопасности:

- Разработал стандарты конфигурации песочниц для организации.

- Отключил автоматический перенос исполняемых файлов из песочницы.

- Настроил журналирование событий и правила очистки.

Стандартная операционная процедура (SOP) — создание песочницы для теста скачанного файла

- Скачайте файл в отдельную папку Downloads\Sandbox-Downloads.

- Откройте Sandboxie Plus и создайте новую песочницу с именем по шаблону: Sandbox-{username}-{purpose}.

- Включите визуальный индикатор и рамку, чтобы отличать окна.

- Включите Prompt for large file migration и установите Copy file size limit в 100 МБ (или по политике организации).

- Откройте файл через контекстное меню → Run Sandboxed → выберите песочницу.

- Мониторьте поведение процесса: сетевые обращения, создание файлов, изменения реестра.

- Если поведение нормальное — восстановите результаты через File Recovery и просканируйте их антивирусом.

- Если файл вредоносный — следуйте плану инцидента (ниже) и удалите содержимое песочницы.

План реагирования на подозрительное поведение приложения (инцидент)

- Немедленно завершите процессы внутри песочницы (правой кнопкой по песочнице → Terminate Programs).

- Зафиксируйте состояние: сделайте снимок списка запущенных процессов, активных соединений и созданных файлов.

- Не восстанавливайте файлы в основную систему до анализа.

- Создайте образ содержимого песочницы (если нужно для форензики) и сохраните его на отдельном защищённом носителе.

- Удалите содержимое песочницы и саму песочницу (если политика требует).

- Проанализируйте журнал и поведение, при необходимости — сообщите в CSIRT/команду безопасности.

Критерии приёмки: после удаления содержимого песочницы система не должна показывать признаков заражения; восстановлённые файлы до анализа не открывать.

Сравнение: песочница vs виртуальная машина vs контейнер

- Песочница (Sandboxie Plus): лёгкая изоляция, быстрый запуск, работает на том же хосте; меньшее покрытие уровня ядра.

- Виртуальная машина (VM): полная изоляция, собственная ОС, высокий уровень защиты; требует больше ресурсов.

- Контейнеры (Docker): изоляция на уровне пространства имён, быстрый деплой; не защита от вредоносных действий в ядре.

Используйте песочницы для быстрых проверок; VM — для глубокого анализа и тестов, которые требуют отдельной ОС.

Мини‑методология: ежедневный рабочий цикл с песочницами

- Перед началом работы проверьте обновления Sandboxie Plus.

- Каждый тип задач имеет свою песочницу с преднастройками.

- Работайте в песочнице, сохраняйте результаты в контролируемые папки.

- В конце сессии — очищайте временные песочницы или включайте авто-удаление для одноразовых задач.

Технические советы по безопасности и харденигу

- Регулярно обновляйте Sandboxie Plus и Windows: исправления безопасности уменьшают риск эскалации привилегий.

- Ограничьте права пользователей: запуск от учётной записи с минимумом прав уменьшает эффект потенциальной уязвимости.

- Отключите автоматическое восстановление исполняемых файлов.

- Логируйте и храните журналы активности песочницы: названия процессов, сетевые подключения, пути файлов.

- Для корпоративного использования определите стандарты порогов для копирования больших файлов и сетевых ограничений.

Риск: песочница не защитит от эксплойтов нулевого дня в драйвере ОС. Для критичных задач рассматривайте использование изолированных виртуальных машин.

Совместимость и миграционные заметки

- Sandboxie Plus работает на современных версиях Windows. Если вы используете устаревшую версию Windows, проверьте совместимость на странице проекта.

- Sandboxie Classic — более старая ветка с похожей функциональностью; Sandboxie Plus — более современный интерфейс и дополнительные опции.

- При миграции с Classic на Plus проверьте настройки и политики песочниц: некоторые предустановки могут отличаться.

Тест-кейсы и критерии приёмки

Тест: запуск исполняемого файла внутри песочницы

- Шаги: Run Sandboxed → выбрать песочницу → запустить

- Ожидаемо: приложение работает, создаёт файлы внутри песочницы, внешний диск/папка не изменяется

Тест: попытка доступа к большому ISO (>Copy file size limit)

- Шаги: открыть ISO в приложении внутри песочницы

- Ожидаемо: при включённом Prompt пользователь получает запрос; при превышении — приложение не получает доступ без подтверждения

Тест: File Recovery для новой сохранённой .docx

- Шаги: включить Immediate Recovery, сохранить документ в папку внутри песочницы

- Ожидаемо: Sandboxie предлагает восстановить файл в целевую папку

Критерии приёмки: все тесты проходят без изменения файлов вне песочницы, визуальные индикаторы отображаются корректно.

Краткий глоссарий (1 строка)

- Песочница: изолированное пространство в ОС для запуска приложений с ограниченным доступом.

- Миграция файла: процесс копирования файла внутрь песочницы, чтобы приложение могло с ним работать.

- File Recovery: функция восстановления созданных внутри песочницы файлов в основную систему.

Decision tree для выбора уровня изоляции (Mermaid)

flowchart TD

A[Нужна изоляция для теста] --> B{Требуется полная ОС?}

B -- Да --> C[Запуск в виртуальной машине]

B -- Нет --> D{Нужен быстрый запуск и низкие ресурсы?}

D -- Да --> E[Использовать Sandboxie Plus]

D -- Нет --> F{Необходима масштабируемая изоляция/серверные контейнеры?}

F -- Да --> G[Использовать контейнеры]

F -- Нет --> EШаблон конфигурации песочницы (рекомендации)

| Назначение | Имя песочницы | Сетевой доступ | Copy file size limit | File Recovery | Auto delete |

|---|---|---|---|---|---|

| Быстрая проверка загрузок | Sandbox-Quick | Ограниченный | 10 МБ | Включено только для Documents | Да |

| Редактирование фото | Sandbox-Photo | Разрешён (локально) | 1024 МБ | Включено для Pictures | Нет |

| Анализ ПО | Sandbox-Forensics | Отключён | 1 МБ | Отключено | Да |

(Таблица — образец; адаптируйте под свои нужды.)

Приватность и соответствие требованиям (GDPR и общие рекомендации)

- Не восстанавливайте и не храните личные данные пользователей в песочницах без надлежащих оснований и документов.

- Если песочница используется для обработки персональных данных, задокументируйте цели, основания обработки и сроки хранения.

- Для корпоративного использования включите механизмы аудита и удаления по запросу владельца данных.

Важно: песочница упрощает тестирование, но юридические требования по обработке персональных данных остаются в силе.

Сводка и рекомендации

- Sandboxie Plus — эффективный инструмент для локальной изоляции приложений, удобен для быстрого тестирования.

- Создавайте отдельные песочницы под конкретные задачи: тесты, редактирование, анализ.

- Настройте визуальные индикаторы, миграцию файлов и сетевые ограничения — это снижает риск ошибок.

- Не используйте песочницу как единственный уровень защиты: комбинируйте её с антивирусом, обновлениями и правильной политикой прав доступа.

Короткий чек-лист действий после прочтения:

- Установите Sandboxie Plus и перезагрузите систему при необходимости.

- Создайте песочницу и настройте её по шаблону.

- Проверяйте поведение подозрительных приложений и следуйте плану реагирования при инциденте.

Итог: песочница — не серебряная пуля, но мощный инструмент в наборе практик цифровой гигиены. Применяйте её осмысленно и комбинируйте с другими средствами защиты.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone