Как направить весь трафик Android через защищённый SSH‑туннель

Быстрые ссылки

- Что понадобится

- Загрузка и настройка SSH Tunnel для Android

- Тестирование SSH‑туннеля

- Когда это не сработает и альтернативы

- Жёсткие меры безопасности и приватность

- Пошаговый SOP и чек‑листы

- Руководство по устранению неполадок

- Часто задаваемые вопросы

Почему это полезно

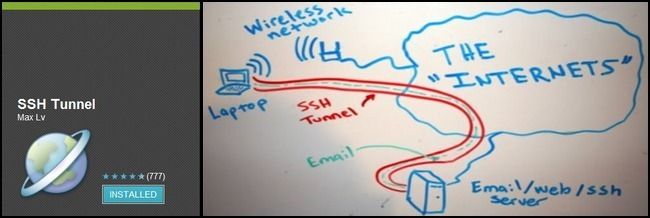

SSH‑туннель создаёт зашифрованный канал между вашим Android‑устройством и доверенным SSH‑сервером. Это скрывает содержимое сетевого трафика от посторонних (например, администраторов сетей в кафе, мобильного оператора на промежуточном сегменте) и позволяет «выходить в интернет» с адреса вашего SSH‑сервера. Такой подход полезен, когда нужно защитить незащищённые соединения, обойти блокировки или централизовать доступ в интернет через ваш собственный хост.

Важно: весь трафик, который вы «выпускаете» через туннель, будет видим владельцу SSH‑сервера — поэтому используйте собственный сервер или доверенный хост.

Что понадобится

- Рутированный Android (минимум Android 1.6 согласно исходному приложению). Рут нужен для того, чтобы приложение могло перенаправлять системный трафик.

- Бесплатная копия приложения SSH Tunnel для Android (найдёте в Google Play или установочный APK при отсутствии доступа к магазину).

- SSH‑сервер, к которому у вас есть доступ (IP/порт, логин/пароль и по возможности закрытый ключ).

Примечания:

- Если устройство не рутировано, рассмотрите альтернативы (VPN, WireGuard, OpenVPN, приложения с VPN API), см. раздел «Когда это не сработает и альтернативы».

- Если термины «ключи», «ppk» или «SSH‑сервер» непонятны — прочитайте базовую документацию по SSH или руководство по настройке SSH на роутере/сервере.

Загрузка и настройка SSH Tunnel для Android

SSH Tunnel — не единственное приложение, но удобное для целей проксирования и совместимости. Установите приложение из Google Play или вручную APK, затем откройте его.

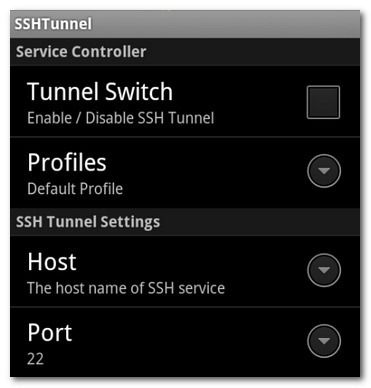

- Не включайте «Tunnel Switch», пока не внесли данные. Приложение вернёт ошибку.

- Откройте настройки SSH Tunnel и введите:

- Host: IP или доменное имя вашего SSH‑сервера.

- Port: порт SSH (по умолчанию 22, меняйте только если сервер слушает на другом порту).

- Account Information: логин и пароль (или только логин, если используете ключ).

Если вы планируете использовать аутентификацию через ключ — подготовьте приватный ключ. Исходно приложение ожидает файл формата PuTTY (.ppk). Скопируйте приватный .ppk в каталог /sdcard/sshtunnel/key/ на телефоне. Это можно сделать через USB‑передачу файлов, ADB или любой файловый менеджер.

Нажмите Menu → Key File Manager и укажите путь /sshtunnel/key/ — выберите нужный .ppk. Удобно именовать файлы по назначению (HomeRouter.ppk и т.д.), если используете несколько профилей.

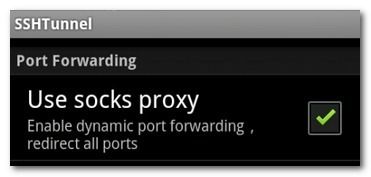

В секции Port Forwarding включите встроенный SOCKS‑прокси: поставьте галочку “Use socks proxy” — это повысит совместимость приложений с прокси.

- Решите стратегию маршрутизации:

- Global Proxy — весь сетевой трафик устройства пройдёт через туннель.

- Individual Proxy — только выбранные приложения будут использовать туннель; отметьте браузер, мессенджеры и т.д.

- Дополнительные опции (Feature Settings):

- Auto Connect: автоматически подключаться при доступности сервера.

- Auto Reconnect: авто-восстановление при обрыве.

- Enable GFW List: специфическая опция для работы с фильтрами (ориентирована на обход блокировок в некоторых странах).

- Enable DNS Proxy: по умолчанию включено — все DNS‑запросы идут через сервер. Рекомендуется держать включённым, иначе будет DNS‑утечка (адреса, которые вы посещаете, будут видны наблюдателю).

Важно: включение Global Proxy и DNS Proxy обычно обеспечивает наибольшую защиту, но некоторые приложения могут вести себя иначе при системном прокси. Тестируйте.

Тестирование SSH‑туннеля

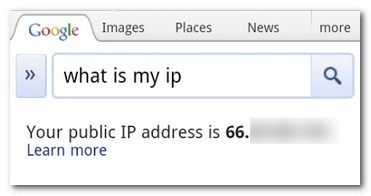

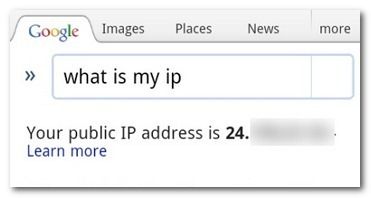

- До включения туннеля откройте браузер и выполните поиск «what is my ip» — вы увидите IP вашей мобильной сети.

В приложении SSH Tunnel включите “Tunnel Switch”. При первом запуске приложение запросит права root (SuperUser). Разрешите их и, при желании, отметьте “Remember”.

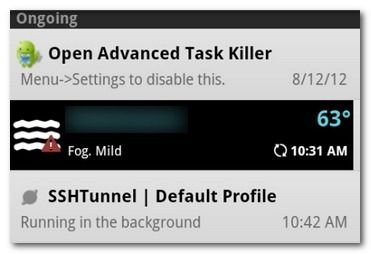

Дождитесь уведомления об успешном подключении. Если вы включили уведомления, вы увидите соответствующий статус в панели уведомлений.

- Вернитесь в браузер и обновите страницу «what is my ip». Теперь адрес должен соответствовать IP вашего SSH‑сервера.

Если IP изменился — туннель работает: трафик направлен через SSH‑сервер и зашифрован на канале между телефоном и сервером.

Когда это не сработает и альтернативные подходы

Контексты, в которых SSH‑туннель может не подойти:

- Устройство без root: большинство системных методов перенаправления требуют прав root. Для нерутированных устройств используйте VPN‑основанные решения (OpenVPN, WireGuard, коммерческие VPN‑клиенты), приложения, реализующие VPN API, или браузеры с отдельным прокси.

- Приложения, игнорирующие системный прокси: некоторые приложения устанавливают собственные сетевые соединения и не пользуются системным прокси; в этом случае туннель не защитит их трафик.

- Ограничения сети: корпоративные сети или публичные точки доступа могут блокировать исходящие SSH‑соединения (порт 22 или нестандартные порты). Можно попробовать перенаправить SSH через порт 443 (если сервер настроен), использовать obfsproxy/obfuscation или VPN, работающий на порту 443.

Альтернативы:

- OpenVPN/WireGuard: полноценный VPN с поддержкой всего трафика и без требования root (через VPN API). Рекомендуется для массового использования и лучшей совместимости.

- Shadowsocks/SS (для обхода цензуры): легковесный прокси с поддержкой обфускации.

- Tor (Orbot на Android): высокий уровень анонимности для совместимых приложений, но медленнее и не заменяет SSH при необходимости выходить через конкретный сервер.

Выбор кратко: если вам нужен простой зашифрованный канал на собственный сервер и у вас есть root — SSH Tunnel удобен. Если нужна совместимость без рутирования либо высокая производительность — выбирайте WireGuard или OpenVPN.

Жёсткие меры безопасности и приватность

Безопасность туннеля зависит от сервера так же сильно, как и от клиента. Рекомендации:

- Используйте ключи, а не парольную авторизацию. Генерируйте пару ключей на компьютере (ssh-keygen) и разверните публичный ключ в ~/.ssh/authorized_keys на сервере.

- Отключите парольную аутентификацию на SSH‑сервере (PasswordAuthentication no), чтобы предотвратить перебор паролей.

- Меняйте порт SSH для снижения шумовых атак (security by obscurity — не единственная мера, но уменьшает количество автоматических сканов).

- Ограничьте доступ по IP (если возможно) или используйте fail2ban для блокировки повторных попыток входа.

- Обновляйте серверное ПО и следите за логами (auth.log) для своевременного обнаружения вторжений.

Приватность и GDPR‑заметка

- Если вы используете чужой SSH‑сервер (например, хостинг), владелец сервера сможет логировать ваш трафик, DNS‑запросы и сохранять логи. При обработке персональных данных учитывайте требования конфиденциальности и юридические аспекты.

- Для полной приватности желательно использовать собственный сервер (VPS, домашний сервер с надёжной политикой логирования).

Мини‑методология выбора: SSH или VPN

- Если у вас уже есть SSH‑сервер и нужен быстрый способ зашифровать трафик — SSH‑туннель прост для настройки (при наличии root).

- Если нужно поддерживать много устройств без рута или гарантировать совместимость приложений — разверните VPN (WireGuard или OpenVPN).

- Для обхода цензуры в сложных сетях рассмотрите Shadowsocks или Tor.

Пошаговый SOP: развернуть и тестировать (короткий playbook)

- На сервере: Убедитесь, что SSH доступен, учётная запись создана, опционально добавлен публичный ключ.

- На телефоне: установите SSH Tunnel, скопируйте приватный .ppk в /sdcard/sshtunnel/key/.

- В приложении: введите Host/Port, логин, выберите ключ или пароль, включите “Use socks proxy” и либо Global Proxy, либо Individual Proxy.

- Включите Tunnel Switch, дайте права root.

- Проверка: до/после — сравните публичный IP и убедитесь, что DNS‑запросы проходят через сервер.

- Жёсткая защита: отключите парольный вход на сервере, включите fail2ban, проверьте логи.

Критерии приёмки

- До: публичный IP соответствует мобильному оператору.

- После: публичный IP совпадает с IP SSH‑сервера.

- DNS: запросы проходят через сервер (нет DNS‑утечек).

- Приложения: целевые приложения корректно работают через туннель.

Чек‑листы по ролям

Casual user (пользователь):

- Установил приложение SSH Tunnel

- Подключился к знакомому SSH‑серверу

- Включил Global Proxy и DNS Proxy

- Проверил смену IP

Admin/Power user:

- Настроил SSH с ключами

- Ограничил вход (AllowUsers, fail2ban)

- Проверил логи и мониторинг

- Обновил серверное ПО

Руководство по устранению неполадок (runbook)

Проблема: не удаётся подключиться к SSH‑серверу

- Шаг 1: Проверьте соединение с сервера с другого устройства (ssh user@host:port).

- Шаг 2: Проверьте доступность порта (telnet host port или nc -vz host port).

- Шаг 3: Убедитесь, что телефон имеет интернет (оператор/wi‑fi).

- Шаг 4: Проверьте права root у приложения (SuperUser запрос).

Проблема: IP не меняется после включения туннеля

- Шаг 1: Убедитесь, что выбран Global Proxy, а не Individual Proxy (или что приложению разрешено использовать прокси).

- Шаг 2: Включён ли DNS Proxy? Если нет — включите и проверьте повторно.

- Шаг 3: Проверьте, не использует ли приложение собственный механизм сетевых соединений.

Проблема: приложения перестали работать или медленно отвечают

- Шаг 1: Отключите Global Proxy и протестируйте работу приложений локально.

- Шаг 2: Проверьте нагрузку/пропускную способность SSH‑сервера.

- Шаг 3: Попробуйте переключиться с SSH на VPN (WireGuard) при необходимости высокой скорости.

Тестовые случаи и критерии приёмки

TC1: Подключение с паролем

- Шаги: Введите логин/пароль → включите туннель → проверьте IP.

- Ожидаемый результат: подключение установлено, IP сервера отображается.

TC2: Подключение с .ppk ключом

- Шаги: Скопировать .ppk в /sdcard/sshtunnel/key/ → выбрать ключ в Key File Manager → включить туннель.

- Ожидаемый результат: подключение установлено без запроса пароля.

TC3: Тест DNS‑утечки

- Шаги: Включить/выключить DNS Proxy и проверить сервисы обнаружения DNS‑утечек.

- Ожидаемый результат: при включённом DNS Proxy запросы проходят через сервер.

Короткое руководство по конвертации ключей (если нужно)

Если у вас есть OpenSSH‑ключ (id_rsa), а приложение требует .ppk, используйте PuTTYgen на ПК для конвертации: импорт OpenSSH → Save private key (.ppk). Затем перенесите .ppk в /sdcard/sshtunnel/key/.

1‑строчный глоссарий

- SSH: защищённый протокол удалённого доступа и туннелирования.

- SOCKS: протокол прокси, перенаправляющий TCP/UDP‑трафик через прокси‑сервер.

- .ppk: приватный ключ в формате PuTTY.

- Global Proxy: системный режим, перенаправляющий весь трафик устройства через прокси.

Примеры, когда не стоит использовать SSH‑туннель

- Вы хотите анонимность от владельца SSH‑сервера: SSH только меняет точку выхода, владелец сервера всё видит.

- Не хотите рутировать устройство: используйте VPN.

- Нужна высокая пропускная способность для стриминга ⟶ лучше WireGuard/OpenVPN.

Решение выборочной маршрутизации (use cases)

- Только браузер и мессенджеры: используйте Individual Proxy и отметьте только нужные приложения.

- Все приложения: Global Proxy + DNS Proxy.

- Только обход блокировок определённых сайтов: включите GFW List (если ваш клиент поддерживает и у вас есть соответствующая необходимость).

Безопасность передачи ключей и прав доступа

- Передавайте .ppk через USB или защищённый канал (не по открытой почте). Убедитесь, что права файла ограничены.

- На сервере держите ключи в ~/.ssh с правами 600.

FAQ

Нужно ли рутировать телефон?

Да: если вы хотите перенаправлять системный трафик через SSH‑туннель (Global Proxy), большинству приложений потребуется root‑доступ. Для отдельных приложений существуют обходы, но они дают неполную защиту.

Что безопаснее: SSH или VPN?

VPN (WireGuard/OpenVPN) обычно обеспечивает лучшую совместимость и производительность; SSH удобен при наличии уже настроенного SSH‑сервера и необходимости быстрой настройки.

Могут ли приложения «просочиться» мимо туннеля?

Да — приложения, которые используют собственные сетевые механизмы или не уважают системный прокси, могут обходить туннель. Для критичных приложений тестируйте поведение отдельно.

Короткое объявление (для соцсетей, 100–200 слов):

Если вы беспокоитесь о безопасности мобильного трафика, то простой способ зашифровать соединение — настроить SSH‑туннель на Android. Для рутированных устройств приложение SSH Tunnel позволяет направлять весь трафик через ваш SSH‑сервер: достаточно ввести IP/порт, логин и (рекомендуемо) указать приватный ключ. Включите SOCKS‑прокси и Global Proxy, проверьте изменение публичного IP и включите DNS Proxy для предотвращения утечек. Это удобное и бесплатное решение для тех, кто уже использует SSH и хочет иметь защищённый «выход» в интернет через доверенный хост.

Итог

- SSH‑туннель на Android обеспечивает шифрование канала между телефоном и вашим SSH‑сервером.

- Для полноценной защиты требуется root, собственный или доверенный сервер и корректная настройка DNS Proxy.

- Если нужен более удобный подход без рута — рассмотрите WireGuard/OpenVPN.

Важно: владелец SSH‑сервера будет иметь доступ к трафику и DNS‑запросам, поэтому выбирайте доверенный хост и применяйте серверные меры безопасности.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone