Как направить весь трафик через VPN на Windows 10

Краткое объяснение: зачем направлять весь трафик через VPN

VPN создаёт зашифрованный туннель между вашим устройством и удалённым сервером. Если весь трафик идёт через этот туннель, внешние наблюдатели не видят ваши запросы и не получают реальный IP-адрес устройства. Однако настройки по умолчанию, расширения браузера или ошибки конфигурации могут позволить частям трафика «утечь» наружу. Такие инциденты называются утечками.

Важно: «направить весь трафик через VPN» означает, что весь IPv4/IPv6 и DNS-трафик будет идти через VPN-интерфейс или будет блокирован при потере соединения.

Ключевые варианты действий (основной набор)

- Включить kill switch в клиенте VPN (самый простой и безопасный путь для большинства пользователей).

- Изменить свойства VPN-подключения в Windows (принудительное использование удалённого шлюза).

- Настроить OpenVPN через параметр redirect-gateway def1.

Рекламные предложения (март 2025)

ЛУЧШИЕ ЦЕНЫ ЗА МАРТ 2025

- Private Internet Access — 24/7 поддержка, скидки на длительные планы.

- ExpressVPN — быстрые соединения, скидки на 2-летние планы.

- CyberGhost VPN — надёжные протоколы, скидки на 2 года.

(Это примеры провайдеров. Выбирайте сервис с проверенной политикой логирования и встроенным kill switch.)

Как это работает технически

- По умолчанию операционная система использует локальный сетевой интерфейс и локальный шлюз. При подключении VPN клиент создаёт виртуальный интерфейс. Чтобы весь трафик шёл через VPN, нужно либо сделать виртуальный интерфейс основным шлюзом, либо блокировать локальные выходы при разрыве VPN.

- DNS: если DNS-запросы идут через локальную сеть, ваш реальный провайдер и другие наблюдатели увидят запрашиваемые домены. Поэтому важно перенаправить DNS через туннель или использовать защищённый DNS (DoH/DoT) через VPN.

- IPv6: многие VPN-клиенты не обрабатывают IPv6 по умолчанию, поэтому IPv6-трафик может идти в обход. Либо отключите IPv6 на устройстве, либо используйте VPN с поддержкой IPv6.

1. Использование kill switch в клиенте VPN (рекомендуется)

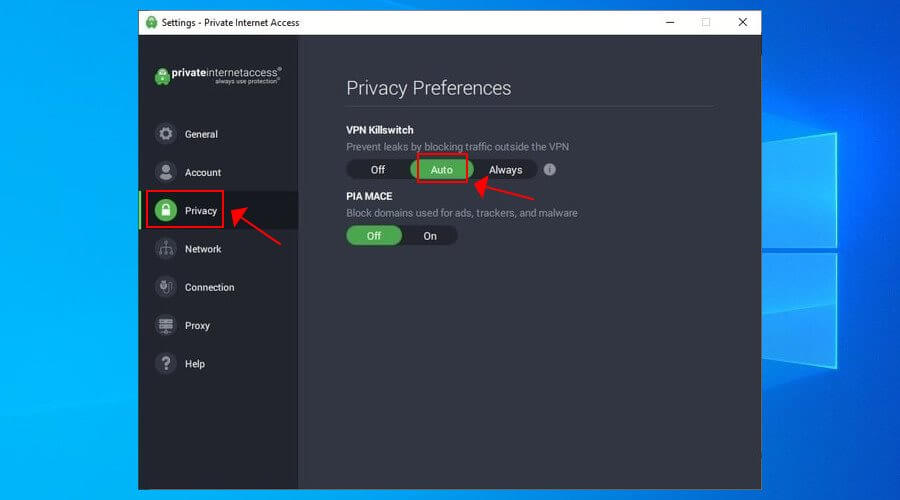

- Запустите клиент вашего VPN. В примерах часто используется Private Internet Access (PIA).

- Откройте настройки или панель конфигурации.

- Найдите опцию «kill switch» или «Network Lock». Она может называться по-разному у разных провайдеров.

- Установите режим Auto/Always/Enabled.

Что делает kill switch: при потере соединения с VPN клиент автоматически блокирует исходящий трафик или завершает приложения. Это минимизирует риск случайной утечки данных.

Важно: некоторые клиенты предлагают гибкие правила (блокировать только интернет, но разрешать локальную сеть). Выберите режим, который соответствует вашей задаче.

2. Ручная модификация VPN-подключения в Windows 10

Эта инструкция полезна, если вы используете встроенное VPN-подключение Windows.

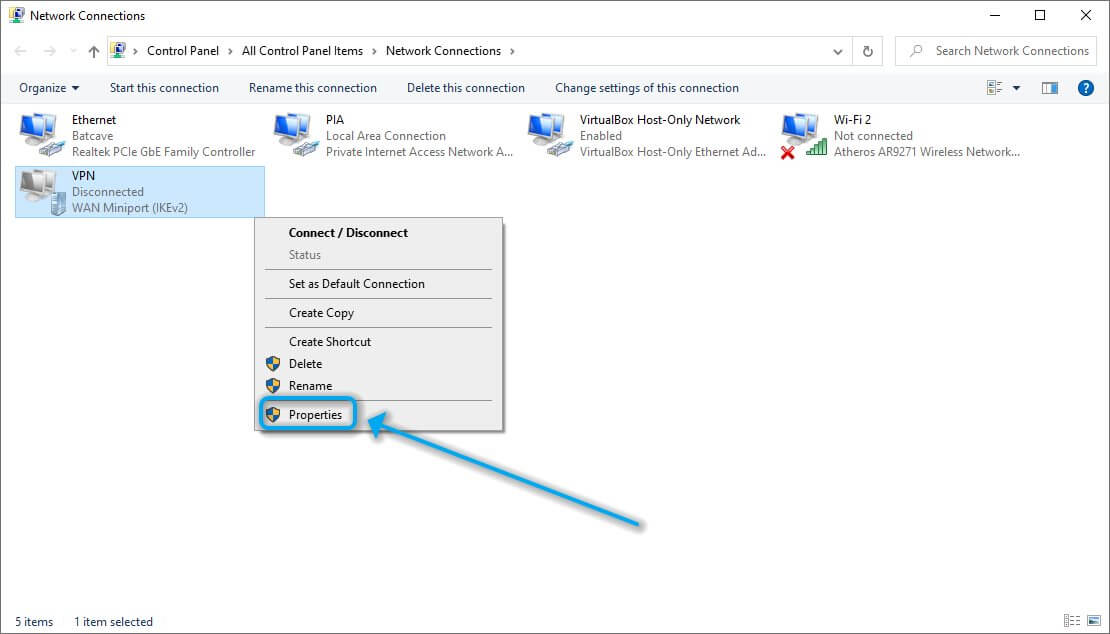

- Откройте окно «Сетевые подключения» (Network Connections).

- Найдите VPN-подключение, которым вы обычно пользуетесь.

- Кликните правой кнопкой и выберите «Свойства».

- Перейдите на вкладку «Сеть».

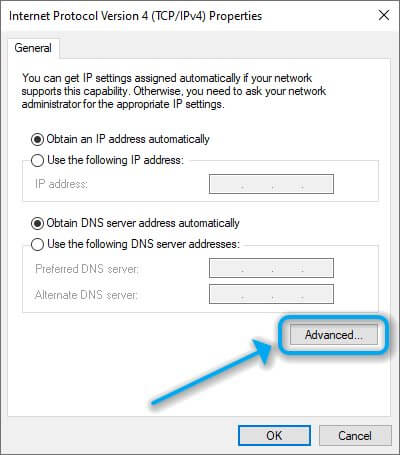

- Выделите «Internet Protocol Version 4 (TCP/IPv4)».

- Нажмите кнопку «Свойства».

- В окне свойств нажмите «Дополнительно» (Advanced).

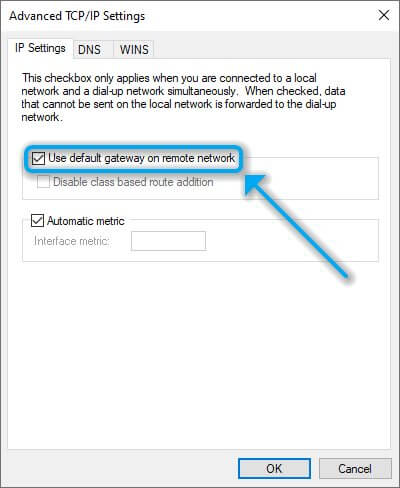

- Убедитесь, что опция «Использовать основной шлюз в удалённой сети» (Use default gateway on remote network) отмечена.

- Подтвердите изменения и перезагрузите компьютер.

Эта опция заставляет Windows отправлять весь IPv4-трафик через VPN-шлюз. Для полного покрытия проверьте IPv6 и DNS.

3. Использование OpenVPN (редактирование OVPN-файла)

- Найдите конфигурационный файл сервера OpenVPN (.ovpn).

- Откройте файл в текстовом редакторе.

- Добавьте строку:

redirect-gateway def1- Сохраните изменения.

- Перезапустите OpenVPN-клиент и/или OpenVPN-сервер, если вы администрируете его.

Параметр redirect-gateway def1 заменяет маршрут по умолчанию так, чтобы весь трафик направлялся через VPN-интерфейс, при этом минимально затрагиваются существующие маршруты.

Проверки: как убедиться, что весь трафик идёт через VPN

- Проверка IP: откройте сайт типа ipleak.net или whatismyipaddress.com и убедитесь, что отображаемый IP соответствует VPN-серверу.

- DNS-тест: используйте сайты для проверки DNS-утечек (например, dnsleaktest.com). Все DNS-запросы должны показывать DNS-принадлежность VPN-провайдеру.

- WebRTC: в браузере WebRTC может показывать локальный IP. Отключите WebRTC или используйте расширение/настройку браузера.

- IPv6: если ваш VPN не поддерживает IPv6, отключите IPv6 в настройках адаптера или настройте туннелирование через VPN.

- Тесты приложений: запустите приложения, которые должны использовать интернет, и проверьте их исходящий IP.

Мини-методология тестирования (SOP)

- Подключитесь к VPN.

- Откройте 3 независимых онлайн-сервиса: IP, DNS-leak, WebRTC check.

- Сравните результаты и зафиксируйте несоответствия.

- Отключите VPN, повторите базовые проверки — убедитесь, что результат изменился.

- Имитируйте разрыв соединения (перезагрузка VPN-клиента) и проверьте, сработал ли kill switch: трафик должен быть заблокирован.

Критерии приёмки

- При активном VPN отображаемый публичный IP — IP VPN-сервера.

- DNS-запросы проходят через сервис VPN (нет утечек по DNS).

- WebRTC не раскрывает локальный/публичный IP.

- При отключении VPN входящий/исходящий трафик блокируется, если включён kill switch.

Чеклист перед выходом в сеть

- Kill switch включён (если есть).

- Use default gateway на удалённой сети включён (для Windows-built VPN).

- В OpenVPN добавлен redirect-gateway def1 или эквивалент.

- DNS проверен и проходит через VPN.

- IPv6 либо маршрутизируется через VPN, либо отключён.

- Тест на утечку пройден (IP/DNS/WebRTC).

Плейбук по ролям

- Конечный пользователь:

- Включите kill switch в клиенте VPN.

- Сделайте базовую проверку IP и DNS на сайтах для тестов.

- Отключите расширения браузера, которые могут менять сетевые настройки.

- IT-администратор:

- Принудительно включайте удалённый шлюз корпоративным профилем VPN.

- Настройте политики брандмауэра для блокировки исходящего трафика без VPN.

- Разработайте инструкции восстановления для пользователей при проблемах с VPN.

Когда описанные методы не сработают (ограничения)

- Split tunneling настроен специально для исключения трафика из туннеля.

- Браузерные VPN или расширения обрабатывают только трафик браузера; остальные приложения пойдут в обход.

- Некоторые корпоративные VPN (например, с политиками безопасности) могут применить исключения и маршруты, заданные с сервера.

- Приложения, привязанные к конкретному сетевому интерфейсу, или грубая маршрутизация на уровне ОС могут игнорировать VPN-интерфейс.

Альтернативные подходы

- Настроить маршрутизацию на уровне домашнего роутера: весь трафик сети будет идти через VPN (поддерживают далеко не все роутеры).

- Использовать виртуальную машину или контейнер: запустить приложения внутри VM, где настроен VPN как основной интерфейс.

- Использовать аппаратный VPN (например, Edge/UTM) для защиты всей локальной сети.

Защита и конфиденциальность (советы)

- Избегайте бесплатных VPN, если у вас есть чувствительные данные. Бесплатные сервисы чаще монетизируют трафик.

- Читайте политику логирования провайдера — нужна политика «no-logs» и прозрачные юрисдикции.

- При обработке персональных данных соблюдайте местные законы о защите данных (например, GDPR для ЕС): зафиксируйте цели обработки и используйте соглашения о передаче данных.

Рекомендации по безопасности (жёсткие меры)

- Настройте брандмауэр (Windows Firewall или сторонний) с правилом: разрешать исходящие соединения только для VPN-интерфейса.

- Отключите IPv6, если ваш VPN не поддерживает его.

- Обновляйте VPN-клиент и операционную систему.

Тестовые сценарии и критерии приёмки

- Подключение к VPN, проверка IP и DNS — PASS/FAIL.

- Имитированный разрыв VPN: kill switch блокирует исходящий трафик — PASS/FAIL.

- WebRTC проверка в браузере — не раскрывает реальный IP — PASS/FAIL.

- Отключение IPv6 и проверка того, что нет IPv6-утечек — PASS/FAIL.

Таблица совместимости (кратко)

| Метод | Windows 10 | OpenVPN | Браузерные расширения | Роутер |

|---|---|---|---|---|

| Kill switch клиента | Да | Зависит от клиента | Нет | Нет |

| Use default gateway (Windows) | Да | Нет | Нет | Нет |

| redirect-gateway def1 | Нет | Да | Нет | Нет |

| Роутерный VPN | Зависит от прошивки | Иногда | Нет | Да |

Быстрая диаграмма принятия решения

flowchart TD

A[Нужен весь трафик через VPN?] --> B{Используете клиент провайдера?}

B -- Да --> C[Включите kill switch]

B -- Нет --> D{Используете встроенное Windows VPN?}

D -- Да --> E[Отметьте «Use default gateway on remote network»]

D -- Нет --> F{Используете OpenVPN?}

F -- Да --> G[Добавьте redirect-gateway def1 в .ovpn]

F -- Нет --> H[Рассмотрите роутер/VM/контейнер]

C --> I[Проверьте IP, DNS, WebRTC, IPv6]

E --> I

G --> I

H --> IЧасто задаваемые вопросы

Работает ли это с любым VPN?

Да, в большинстве случаев. Но клиент должен поддерживать перенаправление маршрута или иметь опцию kill switch. Бесплатные или простые браузерные VPN часто ограничены и не покрывают весь трафик.

Как проверить DNS-утечку?

Используйте сервис dnsleaktest.com или аналогичные. Если отображаются DNS-серверы вашего провайдера, а не провайдера VPN — есть утечка.

Нужно ли отключать IPv6?

Если VPN не поддерживает IPv6, рекомендуется временно отключить IPv6 в настройках адаптера, чтобы избежать утечек.

Краткое резюме

- Лучший и самый простой способ — включить kill switch в клиенте VPN.

- Для встроенного VPN Windows включите опцию использования удалённого шлюза.

- Для OpenVPN добавьте redirect-gateway def1.

- Проверьте IP, DNS, WebRTC и IPv6 после настройки.

Важно: всегда тестируйте и поддерживайте актуальность настроек. Безопасная конфигурация — это комбинация правильных настроек клиента, проверки утечек и мер защиты на уровне ОС или сети.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone