Удалённый доступ с Windows на Linux: RDP, VNC, SSH

Краткое содержание

- Что нужно: IP-адрес Linux‑устройства и учётные данные.

- Самые простые способы: RDP (xrdp), VNC (TightVNC) и SSH (PuTTY/PowerShell).

- Безопасность: используйте SSH‑ключи, закрывайте порты и применяйте брандмауэр.

- Тонкости: разные окружения рабочего стола, headless‑сервера и NAT требуют дополнительных шагов.

Вам нужен IP‑адрес Linux‑устройства

Перед подключением с Windows нужно знать IP‑адрес Linux‑компьютера. Это пригодится для всех методов (иногда можно использовать сетевое имя хоста).

Войдите локально в Linux и откройте терминал. Выполните одну из команд:

hostname -IЭта команда выводит список IP‑адресов, разделённых пробелами. Для более подробного вывода используйте:

ip addressЕсли у системы несколько интерфейсов, адреса будут помечены интерфейсами типа eth0 (Ethernet) или wlan0 (Wi‑Fi).

Если удобнее, зайдите в веб‑интерфейс вашего роутера (обычно 192.168.0.1 или 192.168.1.1 — смотрите наклейку на устройстве или документацию). В списке подключённых устройств найдите хост по имени и запишите IP.

Важно: если устройство получает IP по DHCP, лучше назначить ему статический адрес в настройках роутера или через статический lease, чтобы адрес не менялся.

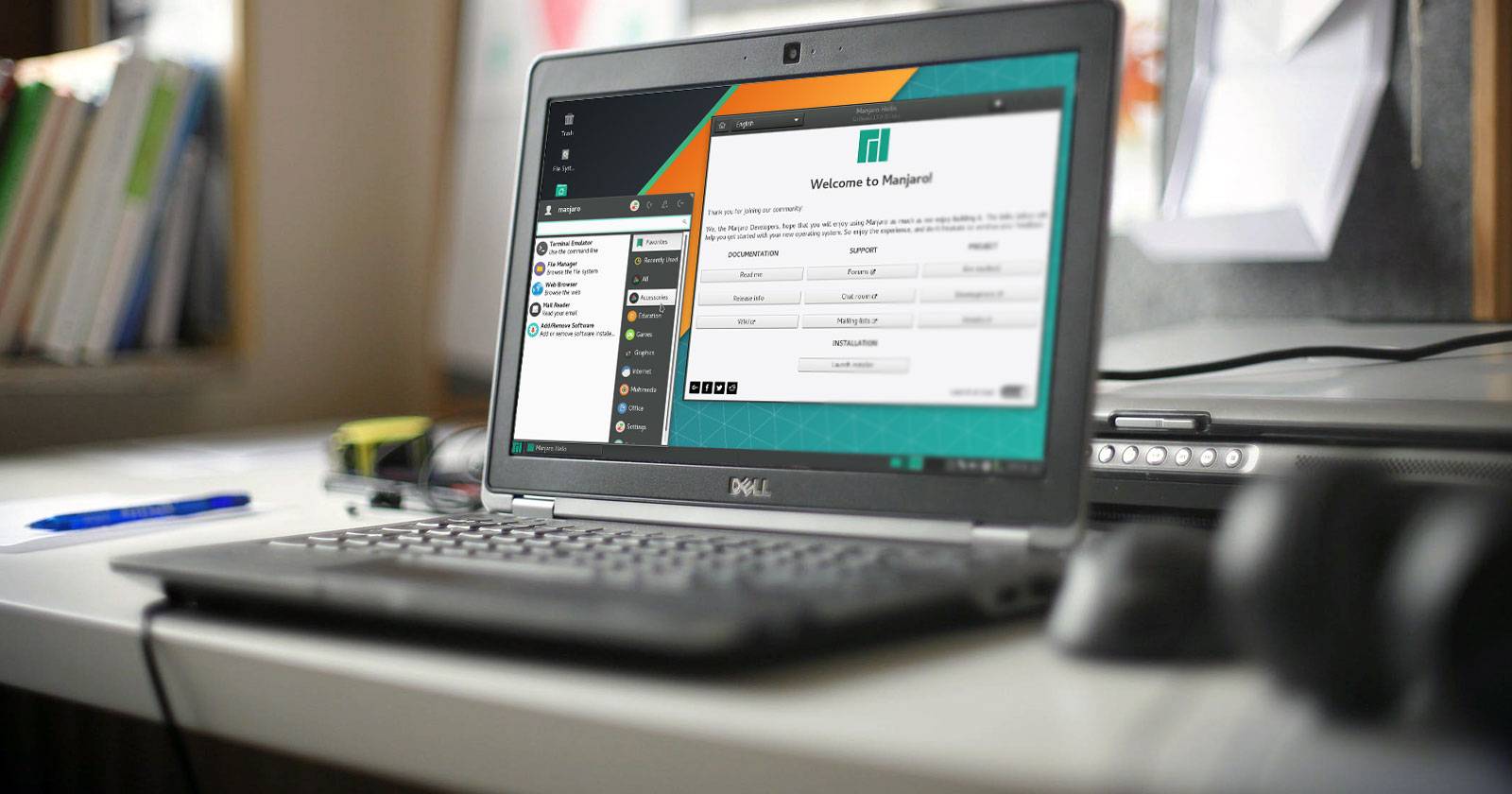

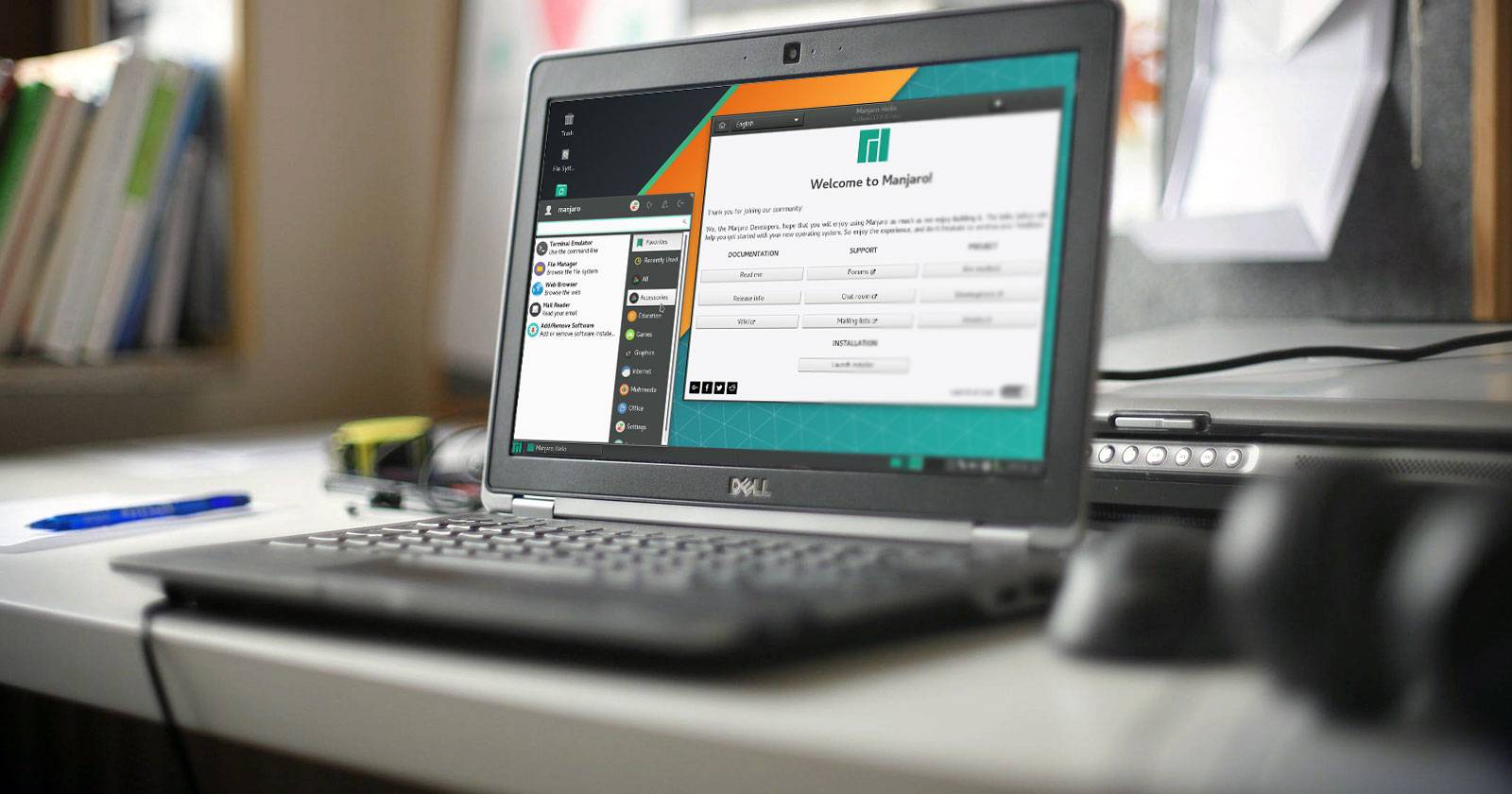

RDP: удалённый рабочий стол через xrdp (рекомендуется для GUI)

RDP (Remote Desktop Protocol) встроен в Windows. На Linux нужно установить серверную часть — xrdp. RDP обеспечивает плавный доступ к рабочему столу и полезен при регулярной удалённой работе.

Установка на Debian/Ubuntu:

sudo apt update

sudo apt install xrdpПосле установки сервис обычно запускается автоматически. Проверить статус можно так:

sudo systemctl status xrdpПодсказки и варианты:

- Если на сервере несколько окружений рабочего стола (GNOME, XFCE, KDE), xrdp может требовать дополнительной настройки файла .xsession или /etc/xrdp/startwm.sh для выбора правильного сеанса.

- На дистрибутивах на базе RHEL/CentOS используйте yum/dnf:

sudo dnf install xrdp. - Если машина headless (без GUI), xrdp не даёт графического интерфейса — в этом случае используйте VNC или установите лёгкое окружение (XFCE, LXDE).

Со стороны Windows откройте Приложение «Подключение к удалённому рабочему столу» (найдите «Пуск» → введите “mstsc” или “Подключение к удалённому рабочему столу”). Введите IP и нажмите «Подключить». При необходимости откройте «Показать параметры» для дополнительных настроек (разрешение, перенаправление локальных дисков, цвета и т.д.).

Проблемы и решения:

- Сбой при входе: убедитесь, что имя пользователя и пароль правильные, и что в Linux‑пользователе есть разрешение на вход в систему.

- Чёрный экран: переключитесь на другой дисплейный менеджер или на лёгкое окружение (например, XFCE), настроив ~/.xsession или стартовый скрипт xrdp.

- Брандмауэр: откройте порт 3389/TCP на Linux и на роутере для внешнего доступа (если нужно). Для локальной сети открытие порта обычно не требуется.

Преимущества RDP: лучшее качество работы с GUI, интеграция с Windows, поддержка перенаправления устройств. Недостатки: сложнее настроить через NAT и в публичных сетях без туннеля.

VNC: графический доступ через TightVNC и аналоги

VNC (Virtual Network Computing) транслирует экран и позволяет управлять удалённой сессией. Он хорошо подходит для простых графических задач и рабочих столов, когда RDP не подходит.

На Linux установите сервер VNC (в примере — TightVNC):

sudo apt update

sudo apt install tightvncserverЗапустите сервер и задайте пароль (обычно до 8 символов):

tightvncserver :1Вы увидите номер дисплея, например :1, и связанный порт — это 5900 + номер дисплея (для :1 это порт 5901).

Подключение с Windows:

- Скачайте и установите клиент TightVNC Viewer или любой другой VNC‑клиент.

- Откройте VNC Viewer и введите

IP:порт(например,192.168.1.50:5901или192.168.1.50:1в зависимости от клиента). - Введите пароль, который вы задали при запуске tightvncserver.

Советы по использованию VNC:

- VNC обычно не шифрует трафик по умолчанию. Для безопасного подключения используйте SSH‑туннель (описано ниже) или VPN.

- Для постоянного сервера создайте systemd‑сервис, чтобы tightvncserver запускался при загрузке.

- Некоторые VNC‑серверы (x11vnc, TigerVNC) позволяют подключаться к реальной X‑сессии вместо виртуального дисплея.

Ограничения VNC: не подходит для тяжёлой графики и видеоизвлечения — задержки и артефакты возможны.

SSH: безопасный терминал и туннели (лучший для администрирования)

SSH (Secure Shell) даёт безопасный доступ к командной строке и служит основой для туннелирования других протоколов (например, безопасный проксирования VNC или RDP через SSH‑туннель). Порт по умолчанию — 22/TCP.

На Windows есть два простых варианта: встроенный SSH в PowerShell и отдельный клиент PuTTY.

SSH из PowerShell

Windows 10 и 11 включают встроенный клиент OpenSSH. Откройте PowerShell (щёлкните правой кнопкой по «Пуск» → «Windows PowerShell») и выполните:

ssh user@192.168.1.100Если подключаетесь впервые, согласитесь принять ключ хоста. Введите пароль и получите терминал удалённой машины.

Подсказка: создайте SSH‑ключи на Windows с помощью ssh-keygen и скопируйте публичный ключ на сервер ~/.ssh/authorized_keys, чтобы вход был без пароля:

ssh-keygen -t ed25519

ssh-copy-id user@192.168.1.100(Если нет ssh‑copy-id на Windows, скопируйте содержимое %USERPROFILE%.ssh\id_ed25519.pub в ~/.ssh/authorized_keys вручную.)

PuTTY

PuTTY — классический standalone SSH‑клиент для Windows. Скачайте PuTTY и, при желании, PuTTYgen для генерации ключей.

В PuTTY: в поле “Host Name” введите IP или имя хоста, убедитесь, что выбран протокол SSH, нажмите “Open”.

Вы можете настроить туннель в PuTTY (Connection → SSH → Tunnels), чтобы пробросить локальный порт на удалённый (например, для безопасного подключения VNC: пробросьте локальный 5901 на 127.0.0.1:5901 на сервере).

Примеры туннелирования (в командной строке OpenSSH):

ssh -L 5901:localhost:5901 user@192.168.1.100После этого в VNC‑клиенте на машине Windows подключайтесь к localhost:5901 — трафик пройдёт через SSH‑канал.

Преимущества SSH: высокий уровень безопасности, удобство администрирования, туннелирование и возможность работы на headless‑серверах. Для графики понадобятся дополнительные шаги (VNC/RDP через туннель).

NAT, порт‑форвардинг и доступ из интернета

Если вы хотите подключаться из внешней сети (интернет), потребуется проброс портов на роутере или VPN:

- RDP: порт 3389/TCP (по умолчанию).

- VNC: порты 5900, 5901 и т.д. (5900 + номер дисплея).

- SSH: порт 22/TCP (рекомендуется менять на нестандартный порт и разрешать доступ только по ключам).

Рекомендации при доступе из интернета:

- По возможности используйте VPN вместо проброса портов — это значительно безопаснее.

- Если пробрасываете порт, ограничьте доступ по списку IP в настройках роутера или брандмауэра.

- Включите fail2ban или аналог на сервере, чтобы блокировать попытки подбора пароля.

Безопасность и твики — что сделать в первую очередь

Важно: любая удалённая служба открывает поверхность атаки. Минимальный набор мер безопасности:

- Включите вход по SSH‑ключам и отключите вход по паролю (особенно при доступе из интернета).

- Используйте надежные пароли и двухфакторную аутентификацию, где возможно.

- Закрывайте ненужные порты и применяйте брандмауэр (ufw/iptables/nftables).

- Ограничивайте доступ по IP‑адресам или ставьте VPN.

- Регулярно обновляйте систему пакетов (

sudo apt update && sudo apt upgrade). - Для VNC используйте туннели через SSH или VPN, так как многие реализации не шифруют трафик по умолчанию.

Примеры команд для настройки ufw (Ubuntu):

sudo ufw allow OpenSSH

sudo ufw allow 3389/tcp # если используете xrdp и доверяете сети

sudo ufw enable

sudo ufw statusДля ограничения доступа по IP:

sudo ufw allow from 203.0.113.5 to any port 22 # пример разрешения только для конкретного IPКак выбрать метод: мини‑методология (шаги)

- Определите цель: нужен GUI или только терминал? Если нужен GUI — RDP или VNC. Если только команды и администрирование — SSH.

- Оцените среду: локальная сеть или доступ из интернета? Для внешнего доступа — VPN или SSH‑туннель перед GUI.

- Оцените требования к производительности: для интерактивной графики RDP предпочтительнее; VNC подойдёт для простых задач.

- Примените меры безопасности до открытия портов: ключи, брандмауэр, fail2ban.

Рекомендации для разных ролей (чеклисты)

Администратор:

- Настроить SSH с ключами и отключить вход по паролю.

- Установить fail2ban и обновления безопасности.

- Если нужен GUI для администрирования, развернуть xrdp и ограничить доступ по IP/VPN.

- Настроить резервный консольный доступ (iDRAC/iLO/serial) при наличии серверного железа.

Продвинутый пользователь:

- Использовать SSH‑ключи и PuTTY/Windows Terminal.

- Настроить SSH‑туннель для безопасного VNC/RDP.

- Настроить systemd‑сервисы для автоматического старта VNC/xrdp.

Обычный пользователь:

- Если требуется редкий доступ к рабочему столу — использовать RDP через VPN.

- При использовании VNC — обязательно через SSH‑туннель или в локальной защищённой сети.

- Хранить пароли в менеджере паролей.

Тонкости и частые проблемы (и как их решать)

Чёрный экран при подключении по xrdp:

- Убедитесь, что на машине установлено рабочее окружение (xfce4/lxde/mate). Пример для XFCE:

sudo apt install xfce4 xfce4-goodies

echo "startxfce4" > ~/.xsession

sudo systemctl restart xrdpVNC не принимает подключение:

- Проверьте, запущен ли сервер (

ps aux | grep vnc), и открыт ли порт (ss -tuln | grep 5901). - Если используете SSH‑туннель, убедитесь, что туннель активен.

SSH‑подключение не проходит:

- Проверьте, что служба sshd запущена (

sudo systemctl status sshd). - Убедитесь, что порт не блокирует локальный брандмауэр или роутер.

Проблемы с полноэкранным режимом/производительностью:

- Уменьшите глубину цвета и разрешение в клиентах RDP/VNC.

- Для ресурсоёмких приложений используйте локальный запуск или удалённый рендеринг, если доступен.

Полезные номера портов и сокращённая справка (факт‑бокс)

- SSH: 22/TCP — безопасный терминал и туннели.

- RDP (xrdp/Windows Remote Desktop): 3389/TCP.

- VNC: 5900 + N (например, дисплей :1 → порт 5901).

- TightVNC пароль: ограничение до 8 символов для сервера TightVNC (имейте в виду при настройке).

Альтернативные подходы

- VPN (OpenVPN, WireGuard): безопасный способ доступа к локальной сети без проброса портов.

- Коммерческие решения (AnyDesk, TeamViewer): простая настройка через интернет, встроенная безопасность и обход NAT, но зависят от сторонних сервисов.

- X11‑forwarding через SSH (

ssh -X) для отдельных GUI‑приложений (нагружает сеть и подходит для отдельных окон).

Когда метод не подходит (контрпримеры)

- RDP не подходит, если на сервере нет графического окружения или требуется подключаться к физической X‑сессии другого пользователя без мультисессионной поддержки.

- VNC не подходит для потокового воспроизведения видео и игр из‑за задержек и ограничений кодирования.

- SSH сам по себе не даёт графического интерфейса — нужен VNC/RDP поверх туннеля.

Критерии приёмки

- Удалённый вход: вы можете подключиться и получить рабочий стол или терминал.

- Безопасность: подключение выполняется по SSH‑ключам или через VPN, порты ограничены.

- Надёжность: при перезагрузке сервисы автоматически стартуют (systemd или аналог).

Глоссарий — одно предложение про термин

- SSH: защищённый протокол для удалённого терминального доступа и туннелирования.

- RDP: протокол удалённого рабочего стола от Microsoft, часто реализуется через xrdp на Linux.

- VNC: протокол для передачи графического экрана между машинами.

Заключение

Подключение с Windows к Linux — рутинная задача с несколькими надёжными инструментами. Выбирайте RDP для комфортной работы с GUI, VNC для простых графических сессий и SSH для администрирования и туннелей. Всегда сначала проверьте IP‑адрес и доступность портов в локальной сети, а затем применяйте меры безопасности: SSH‑ключи, брандмауэр и, по возможности, VPN. Это позволит работать удалённо эффективно и безопасно.

Важно: при открытии доступа из Интернета отдавайте предпочтение VPN или SSH‑туннелям, а не прямому пробросу RDP/VNC без шифрования.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone