Действия после удаления вредоносного ПО

Быстрые ссылки

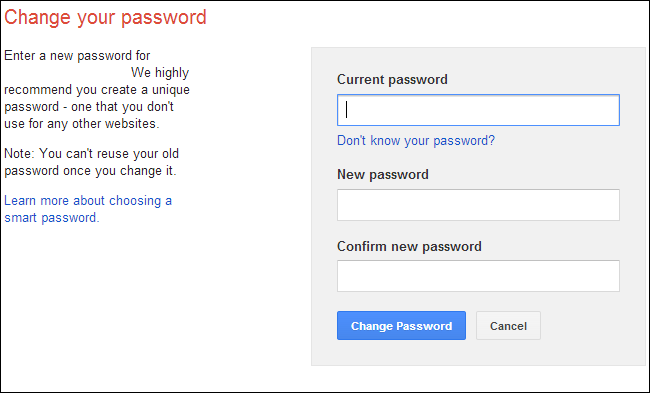

Смените пароли

Убедитесь, что вредоносное ПО действительно удалено

Разберите, как пришло вредоносное ПО

Важно: не все оповещения антивируса равны. Если антивирус поймал файл до запуска — риск низкий. Если вредоносное ПО уже запустилось, действуйте осторожнее.

Смените пароли

Вы, вероятно, заходили на электронную почту, в банк и другие сервисы с заражённого компьютера. Если на машине было вредоносное ПО, оно могло перехватить и отправить ваши пароли злоумышленникам. Скомпрометированная почта позволяет сбросить пароли на других сайтах и получить доступ ко многим аккаунтам.

Что нужно сделать прямо сейчас:

- Используйте другое устройство, которое вы точно считаете чистым, чтобы менять пароли. Если нет возможности — используйте смартфон с сетью мобильного оператора, но только при уверенности в его безопасности.

- Смените пароли для основных сервисов: почта, онлайн-банк, облачное хранилище, соцсети, магазины, где сохранена оплата.

- Включите двухфакторную аутентификацию (2FA) везде, где доступно. 2FA — одноразовый код или аппаратный ключ, который защищает аккаунт даже при знании пароля.

- Перестаньте использовать одинаковые пароли. Примените менеджер паролей для генерации и хранения уникальных, сильных паролей.

Практическая последовательность смены паролей:

- Восстановите доступ к почте, если он утерян — это приоритет. Без почты вы не сможете полноценно восстановить аккаунты.

- Затем смените пароли банков и крупных сервисов.

- Наконец обновите пароли в менее критичных сервисах.

Кто отвечает за смену паролей:

- Обычный пользователь: сменить всё критичное и включить 2FA.

- Системный администратор: принудительная смена паролей для учётных записей в домене и аудит доступа.

- Владелец малого бизнеса: проверить платёжные шлюзы и уведомить сотрудников.

Убедитесь, что вредоносное ПО действительно удалено

Если вредоносное ПО успело запуститься, оно могло установить дополнительное ПО, руткиты или «дозагрузчики», которые скрываются от обычных сканеров. Процедуры удаления в таких ситуациях требуют дополнительных шагов.

Почему простое удаление недостаточно:

- Руткиты скрывают процессы и файлы от операционной системы. Они могут маскировать следы и препятствовать повторному обнаружению.

- Трояны часто подгружают другие модули и оставляют «открытые двери» для последующей загрузки вредоносных компонентов.

- Если злоумышленник получил доступ к учётной записи администратора, он мог создать скрытые службы и бэкдоры.

Рекомендации для полной проверки:

- Просканируйте систему несколькими антивирусными движками. Разные продукты обнаруживают разные угрозы.

- Используйте загрузочные (bootable) антивирусные диски или USB-накопители. Они запускаются вне операционной системы и лучше находят руткиты.

- Просмотрите автозагрузки, службы и планировщик задач вручную. Ищите неизвестные записи.

- Проверьте содержимое hosts-файла, сетевые правила и прокси-настройки — их часто меняют для перенаправления трафика.

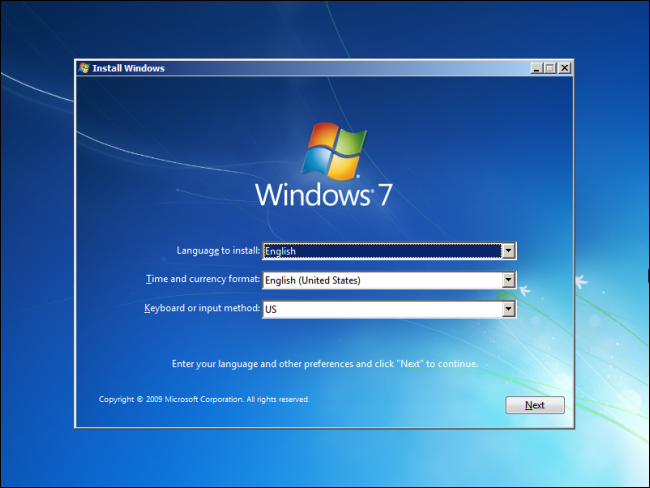

- Рассмотрите полную переустановку ОС, если нужна 100% гарантия. Восстановление из резервной копии допустимо только если резерв была сделана до заражения и вы уверены в её чистоте.

Альтернативные подходы:

- Восстановление из образа диска (known-good image) — пригодно для корпоративных систем с централизованными образами.

- Использование песочницы или виртуальной машины для анализа подозрительных файлов.

- Обратиться к опытному специалисту по инцидентам для форензики.

Когда нужна переустановка ОС:

- Вы обнаружили руткит или подозрительные службы, которые не удаляются.

- Есть явные признаки удалённого доступа к машине.

- Вы не можете с уверенностью проверить чистоту системы.

Переустановка занимает время и подразумевает восстановление данных из бэкапов. Но это единственный способ получить стопроцентную уверенность.

Критерии приёмки (как понять, что система чиста):

- Несколько разных антивирусных сканеров не обнаруживают угроз.

- Загрузочный сканер не выявляет руткитов.

- Нет незнакомых сетевых соединений и служб.

- Журналы системы не содержат подозрительных входов или задач.

Мини‑методология проверки (шаги):

- Изолируйте устройство от сети.

- Сделайте образ диска для анализа и резервной копии текущего состояния.

- Просканируйте из-под Windows и затем загрузочным носителем.

- Проанализируйте автозагрузку, службы, планировщик задач и сетевые подключения.

- При сомнениях — переустановите систему и восстановите данные из проверенных резервных копий.

Инцидентный план и откат:

- Шаг 1: Изоляция и блокировка доступа в сеть.

- Шаг 2: Сбор артефактов (логи, дампы памяти, список процессов).

- Шаг 3: Масштабное сканирование и попытка удаления.

- Шаг 4: Если удаление не подтверждается — полная переустановка или восстановление из known-good image.

- Шаг 5: После восстановления — мониторинг и отчёт об инциденте.

Риски и когда удаление может не сработать:

- Если злоумышленник успел получить привилегии администратора.

- Если вредоносное ПО внедрило код в прошивку или микроконтроллеры устройств.

- Если резервные копии уже содержат заражённые файлы.

Разберите, как пришло вредоносное ПО

Вредоносное ПО не появляется само по себе — у него есть путь проникновения. Проанализируйте окружение и привычки, чтобы предотвратить повторение.

Вопросы для расследования:

- Есть ли установлен антивирус и регулярно ли он обновляется?

- Установлена ли Java и включён ли её браузерный плагин?

- Обновлены ли браузер и операционная система и настроены ли автообновления?

- Есть ли устаревшие плагины: Flash, QuickTime, RealPlayer и т. п.?

- Были ли скачивания с подозрительных сайтов или клики по рекламным баннерам?

- Запускались ли вложения из писем или исполняемые файлы из незнакомых источников?

Рекомендации по настройке безопасности:

- Установите и поддерживайте современный антивирус с автоматическими обновлениями.

- Если Java не нужна — удалите её. Если нужна — отключите браузерный плагин.

- Отключите или удалите старые плагины, которыми вы не пользуетесь.

- Настройте автообновления для ОС и браузеров.

- Работайте под учётной записью с минимальными правами — не используйте аккаунт администратора для повседневных задач.

- Избегайте пиратского ПО и взломанных установщиков.

Практические сценарии и контрпримеры (когда общие советы не помогут):

- Если вредоносное ПО распространялось через корпоративную сеть — одной смены паролей недостаточно. Нужно провести аудит домена.

- Если атака целевая и использует уязвимость нулевого дня — стандартные сканеры могут проморгать угрозу.

Ментальные модели (как думать о безопасности):

- Предположение компрометации: если ПО успело запуститься, действуйте так, будто система скомпрометирована.

- «Разделяй и минимизируй»: отдельные роли и учётные записи с минимальным набором прав снижают ущерб.

- «Проверяй и не доверяй»: не полагайтесь только на одну защиту — сочетайте слои (антивирус, обновления, 2FA).

Ролевые контрольные списки

Пользователь — Быстрый чек-лист:

- Сменить пароли с чистого устройства.

- Включить 2FA.

- Просканировать устройство и временно отключить автозапуск съёмных носителей.

Системный администратор — Чек-лист:

- Идентифицировать все затронутые устройства.

- Собрать логи и сделать образы для форензики.

- Принудительно сменить ключи доступа и токены.

- Развернуть централизованное сканирование и отслеживание аномалий.

Руководитель малого бизнеса — Чек-лист:

- Уведомить клиентов и партнёров, если были утечки.

- Проверить платёжные системы и при необходимости заменить реквизиты.

- Оценить необходимость аварийного плана и резервных процессов.

Однострочный глоссарий

- Руткит — вредоносный модуль, маскирующий своё присутствие в системе.

- Троян — вредоносная программа, замаскированная под полезное ПО.

- Bootable-антивирус — средство, запускающееся с CD/USB вне ОС для глубокого сканирования.

- 2FA — двухфакторная аутентификация, дополнительный уровень защиты аккаунта.

Частые вопросы

Как быстро понять, был ли компромисс?

Если антивирус нашёл и удалил файл до его запуска — риск низкий. Если файл запускался или вы видите подозрительную активность (медленная работа, незнакомые процессы, всплывающие окна, неизвестные сетевые соединения) — считайте систему скомпрометированной и действуйте по плану.

Можно ли доверять только одному антивирусу?

Нет. Разные движки имеют разные сигнатуры и эвристики. При серьёзных подозрениях используйте несколько продуктов и загрузочные сканеры.

Нужно ли менять банковские пароли сразу?

Да. Меняйте пароли и, при возможности, уведомьте банк о возможной компрометации карт или реквизитов.

Завершение и краткое резюме

- Смена паролей с чистого устройства и включение 2FA — первоочередные меры.

- Убедитесь в чистоте системы несколькими способами: онлайн-сканерами, загрузочным сканером, вручную. При сомнениях — переустановка.

- Проанализируйте вектор атаки и закройте уязвимости: обновления, отключение Java, удаление старых плагинов, минимизация прав.

- Для организаций — задокументируйте инцидент, соберите артефакты и выполните постинцидентный анализ.

Ключевые выводы:

- Немедленно смените пароли и включите 2FA.

- Проверьте систему загрузочным сканером; при необходимости переустановите ОС.

- Проведите расследование вектора проникновения и устраните причины.

- Введите практики предотвращения: обновления, удаление ненужных плагинов, ограничение прав и обучение пользователей.

Вы можете дополнительно держать под контролем выписки по картам, если в последнее время совершали покупки онлайн. Современная киберпреступность часто нацелена на платежные данные.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone