Foreshadow (L1TF): что это и как защитить ПК

Быстрые ссылки

- Что такое Foreshadow?

- Используется ли Foreshadow в реальной эксплуатации?

- Как защитить домашний ПК

- Что нужно системным администраторам

- Чек‑листы и пошаговый план действий

Что такое Foreshadow?

Foreshadow — это класс уязвимостей в процессорах Intel, объединяемый под именем L1 Terminal Fault (L1TF). Она эксплуатирует особенности спекулятивного выполнения команд (speculative execution) и даёт атакующему возможность вывести информацию из областей памяти, которые в обычном режиме недоступны. В центре внимания была технология Intel Software Guard Extensions (SGX) — механизм создания защищённых «анклавов» для хранения критичных данных и выполнения изолированного кода.

Ключевые идеи коротко:

- Спекулятивное выполнение ускоряет процессоры, предсказывая и частично выполняя код заранее. Результаты отброшены, если предсказание неверно.

- Побочные эффекты спекуляции (время доступа к кэшу, изменение состояний микроархитектуры) могут быть измерены и использованы для вывода защищённых данных.

- Foreshadow позволяет извлечь данные из L1‑кэша и из областей памяти, защищённых SGX. Foreshadow‑NG расширяет спектр атак на System Management Mode (SMM), ядро ОС и гипервизор виртуальной машины.

Почему это важно:

- L1‑кэш хранит быстрые данные, включая криптографические ключи и другие секреты; компрометация L1 повышает риск утечки ключей.

- Атаки могут выполняться из пользовательского режима или внутри виртуальной машины — атакующий код не обязательно должен иметь высокие привилегии.

Связанные уязвимости: после Spectre и Meltdown исследователи обнаружили ряд похожих проблем, например Speculative Store Bypass (SSB). Foreshadow — часть этого семейства атак, использующих побочные каналы микропроцессора.

Используется ли Foreshadow в реальной эксплуатации?

Исследователи опубликовали доказательство концепции (proof‑of‑concept), но на момент первого сообщения полноценный exploit в свободном обращении не публиковали. Это даёт время поставщикам ПО и производителям оборудования подготовить и распространить исправления. Тем не менее история показывает: уязвимости спекулятивного выполнения быстро становятся интересом злоумышленников, так что своевременное обновление критично.

На каких устройствах уязвимость актуальна

- Уязвимы процессоры Intel, реализующие SGX и традиционные L1‑механизмы кэша.

- Процессоры AMD в контексте Foreshadow не считаются уязвимыми для тех же векторов атаки.

- Уязвимость релевантна как для персональных компьютеров, так и для серверов, особенно при виртуализации и совместном использовании ресурсов (shared hosting, облака).

Как защитить домашний ПК

Важно: большинство пользователей могут закрыть большую часть рисков, установив обновления операционной системы и прошивки.

Шаги для пользователей Windows:

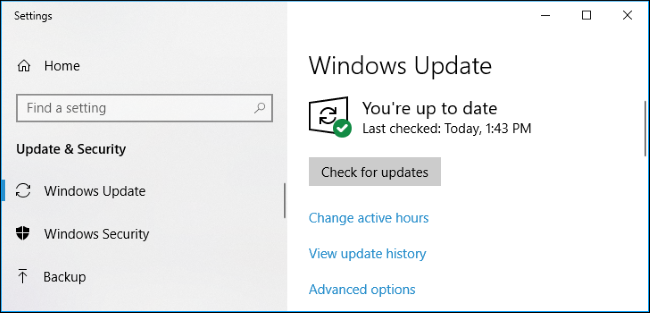

- Запустите Windows Update и установите все критичные обновления безопасности. Это основной и обязательный шаг.

- Установите обновления прошивки (UEFI/BIOS) от производителя вашего ноутбука или материнской платы, если они доступны.

- Если ваш производитель предоставляет микрокод (microcode) Intel отдельно — установите его через рекомендованный канал (через обновление BIOS/UEFI или через поставщика ОС).

- Проверяйте официальные уведомления Microsoft и производителя ПК на предмет возможных дополнительных рекомендаций.

Для Linux:

- Установите обновления ядра и пакетные обновления дистрибутива (например, обновления ядра Ubuntu, если они выпущены).

- Следуйте инструкциям в advisories дистрибутива и Intel.

Для macOS:

- Следите за официальными обновлениями Apple. На момент ранних отчетов Apple ещё не публиковала комментарии по всем аспектам Foreshadow; ситуация может измениться.

Когда обновления не установлены

- Ограничьте запуск непроверенных программ и избегайте открытия подозрительных файлов/сообщений. Тем не менее, это лишь частичная защита: удалённо эксплуатируемая уязвимость требует исправления на уровне ОС/прошивки.

Что нужно системным администраторам

Сценарий и риски:

- Серверы с виртуальными машинами (Hyper‑V, VMware, KVM и др.) находятся в зоне повышенного риска: гипервизор и гостевые ОС могут обмениваться косвенной информацией через кэш.

- В облачных средах уязвимость позволяет теоретически читать данные других арендаторов при наличии соответствующих условий.

Обязательные шаги для администраторов:

- Установите все обновления гипервизора (Hyper‑V, VMware ESXi, KVM) и следуйте рекомендациям поставщика.

- Примените обновления ОС и microcode на хостах и гостевых ОС.

- Рассмотрите отключение hyper‑threading (SMT) на платформах Intel для критичных серверов. Это снижает производительность, но уменьшает векторы межпоточных побочных каналов.

- Для инфраструктуры виртуализации выполните тесты производительности и согласуйте SLA с владельцами сервисов.

- Обеспечьте мониторинг и аудит: логируйте обновления и состояния прошивок, держите реестр уязвимых серверов.

Рекомендации для облачных провайдеров и дата‑центров:

- Патчьте гипервизоры и хосты, информируйте клиентов о влиянии обновлений и возможной деградации производительности.

- Применяйте микрообновления CPU и, при необходимости, временно ограничьте размещение разноуровневых нагрузок на одних физических узлах.

Чек‑листы

Чек‑лист для домашнего пользователя:

- Выполнены все обновления ОС через официальный канал

- Установлены обновления BIOS/UEFI от производителя

- Приложения и антивирус обновлены

- Ограничен запуск непроверенных программ

Чек‑лист для системного администратора:

- Проведён аудит уязвимых хостов

- Установлены обновления гипервизора

- Обновлён microcode и BIOS/UEFI

- Рассмотрено отключение hyper‑threading и проведено тестирование

- Обновлены гостевые ОС и выполнены тесты взаимодействия

- Документирован план отката на случай регрессий

Пошаговый план действий для инцидента

- Идентификация: обнаружьте список серверов и рабочих станций с процессорами Intel, требующих обновления.

- Приоритизация: определите критичные сервисы (облако, базы данных, узлы аутентификации, SGX‑анклавы).

- Тестирование: в тестовой среде примените обновления ОС + microcode + гипервизор; прогоните регрессионные тесты производительности.

- Развёртывание: поэтапно применяйте исправления в продакшне, начиная с менее нагруженных узлов.

- Мониторинг: отслеживайте метрики производительности и логи после обновления.

- Откат: в случае критических проблем возвращайте состояние через заранее подготовленный план отката и уведомляйте заинтересованные стороны.

Критерии приёмки

- Система успешно прошла регрессионные тесты (функциональность не нарушена).

- Производительность в пределах допустимого порога (в соответствии с SLA) либо владельцы сервисов уведомлены и согласовали деградацию.

- Все уязвимые хосты получили патчи и зафиксированы в реестре.

Что делать, если отключение hyper‑threading недопустимо

Если по бизнес‑причинам отключение SMT неприемлемо:

- Распределите критичные и некритичные VM на разные физические хосты.

- Примените более строгую изоляцию процессов и политик доступа.

- Используйте механизмы виртуализации, которые минимизируют совместное использование кэша между арендаторами, если такие доступны.

Когда меры не нужны или не помогают

- AMD‑системы: классическая реализация Foreshadow ориентирована на Intel; AMD‑процессоры не подвержены тем же методам в той же форме.

- Устройства без уязвимой микроархитектуры (очень старые или специализированные CPU) не требуют тех же патчей.

- Тем не менее, отсутствие уязвимости по одному вектору не гарантирует отсутствие других подобных атак — регулярные обновления остаются необходимыми.

Модель принятия решений и матрица рисков

| Риск | Вероятность | Влияние | Рекомендация |

|---|---|---|---|

| Утечка ключей из L1 | Средняя | Высокое | Немедленное применение патчей и обновление microcode |

| Междуарендная утечка в облаке | Средняя | Высокое | Патч гипервизора, пересмотр политики размещения VM |

| Снижение производительности после патча | Высокая | Средняя | Предварительное тестирование, уведомление бизнес‑владельцев |

| Неприменимость обновлений на устаревшем оборудовании | Низкая | Средняя | Замена или ограничение использования оборудования |

Ментальные модели и эвристики

- Ментальная модель: думайте о L1 как о «локальном тайнике» процессора — уязвимость делает этот тайник видимым через косвенные измерения.

- Эвристика приоритетов: сначала патч ОС, затем прошивка/микрокод, затем гипервизор и изоляция виртуальных машин.

Короткий глоссарий

- SGX — аппаратная технология Intel для создания защищённых анклавов.

- L1‑кэш — самый быстрый уровень кеширования в CPU, где хранятся критичные временные данные.

- Спекулятивное выполнение — механизм ускорения процессора путём предварительного вычисления возможных путей исполнения.

- Microcode — низкоуровневые обновления поведения CPU, поставляемые Intel.

Примеры альтернативных подходов к защите

- Аппаратная изоляция: перевод критичных операций на отдельные физические сервера без совместного доступа к кэшу.

- Криптографическое разделение: минимизация времени жизни ключей в оперативной памяти, частая ротация ключей.

- Политики снижения прав доступа: ограничение запуска пользовательских приложений и скриптов на узлах с критичными данными.

Дополнительные замечания от производителя

Intel выпустила CVE‑идентификаторы для соответствующих векторов:

- CVE‑2018‑3615 — атаки на SGX

- CVE‑2018‑3620 — атаки на ОС и SMM

- CVE‑2018‑3646 — атаки на менеджер виртуальных машин

Intel также работает над решением на уровне аппаратуры и экспериментальными микрокод‑патчами, которые применяют защиту избирательно для уменьшения потерь в производительности.

Image Credit: Robson90 / Shutterstock.com, Foreshadow.

Итог

Foreshadow — серьёзная аппаратная уязвимость Intel, но для большинства пользователей достаточно установить обновления операционной системы и прошивки. Для администраторов виртуальной инфраструктуры необходимы дополнительные шаги: обновления гипервизора, возможное отключение hyper‑threading и тщательное тестирование. Регулярный аудит, план отката и прозрачная коммуникация с владельцами сервисов помогут свести риски к приемлемому уровню.

Важно: сохраняйте регулярное обновление ПО и прошивок и документируйте каждое изменение. Это минимизирует окно уязвимости и снизит вероятность успешной эксплуатации таких атак.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone