Как защитить Mac от программ‑вымогателей

Что такое программ‑вымогатель и как он действует

Программ‑вымогатель (ransomware) — это тип вредоносного ПО, который делает ваши данные или систему недоступными и требует выкуп за восстановление доступа. Вместо простого блокирования экрана большинство современных семей вымогателей шифруют файлы с использованием ключей, которые недоступны пользователю.

Типичная схема атаки:

- Заражающий файл или инъекция попадает на устройство (через загрузку, вложение, уязвимость).

- Вредоносная программа получает права и запускает шифрование файлов или блокирует систему.

- Злоумышленники оставляют инструкции с требованием выкупа: перевод на карту, подарочные карты, криптовалюта.

Почему нельзя платить выкуп:

- Нет гарантии восстановления данных.

- Платеж поощряет преступный бизнес и может привлечь повторные атаки.

- В некоторых случаях злоумышленники удаляют данные даже после оплаты.

Важно: целью злоумышленников часто является не только техническая выгода, но и принуждение жертвы сохранить репутацию (сделать так, чтобы жертва надеялась «спасти лицо»).

Из чего складывается надёжная защита — обзор

Защита от ransomware строится из нескольких уровней, которые вместе сводят риск к минимуму:

- Профилактика: безопасные привычки и отказ от сомнительного ПО.

- Ограничение прав: использовать стандартные учётные записи, по возможности без прав администратора для повседневной работы.

- Системные защиты macOS: Gatekeeper, System Integrity Protection, XProtect.

- Резервные копии: локальные и удалённые, с версионностью и возможностью восстановления.

- Дополнительные инструменты: антималварь, мониторинг целостности файлов, фильтрация почты/веб‑трафика.

- План реагирования: чёткая последовательность действий при подозрении на заражение.

Избегайте пиратского программного обеспечения

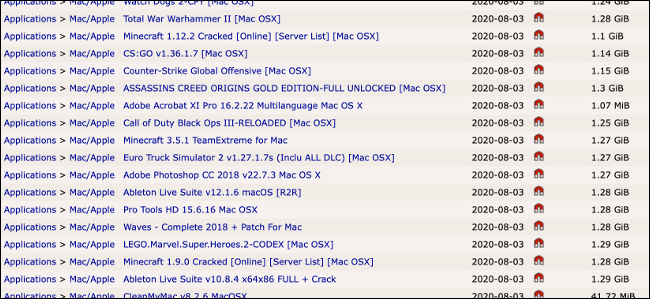

Один из главных векторов распространения — взломанные инсталляторы и патчи. В прошлом были случаи, когда вымогатель обнаруживали в кряках популярных приложений: в 2020 году Malwarebytes выявил вымогатель ThiefQuest (EvilQuest) в кряке Little Snitch, а также были предположения о заражённых сборках для DJ‑ПО.

Эти инсталляторы часто распространяются через BitTorrent и тематические форумы. Поскольку взломщики модифицируют установочные файлы для удаления защиты, такие сборки легко содержат скрытый вредоносный код.

Рекомендации:

- Не загружайте пиратские версии и кряки. Риск заражения слишком высок.

- Рассмотрите бесплатные и открытые альтернативы или подписочные сервисы (например, сервисы подписки на ПО). Подписка часто дешевле риска потери данных.

- Если вам передали файл знакомые, а источник не подтверждён — проверьте контрольную сумму и подозрительные изменения в инсталляторе.

Когда пиратское ПО может быть безопаснее? — почти никогда. Даже если сообщество выпускает «проверенные» сборки, вы не можете гарантировать целостность и отсутствие подмены.

Будьте осторожны в интернете и при установке ПО

Любой исполняемый файл потенциально опасен. Применяйте здравый смысл, проверяйте источники и подписей разработчиков.

Gatekeeper и подписанные приложения

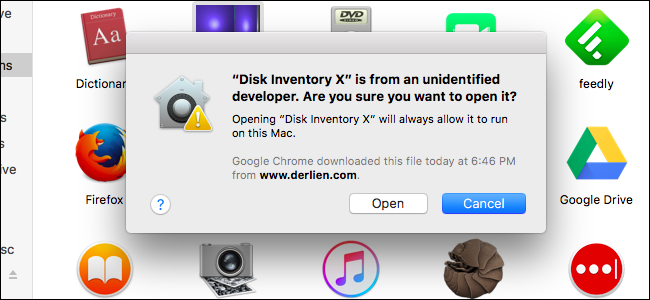

Apple внедрила Gatekeeper, который предпочитает приложения из Mac App Store и подписанные сборки от сертифицированных разработчиков. Если приложение от незарегистрированного разработчика, macOS покажет предупреждение и не даст установить его без явного разрешения.

Некоторые важные моменты:

- Подписка как Apple Developer стоит около $99 в год — многие небольшие проекты и добровольные open‑source авторы не проходят этот этап по бюджету.

- Отсутствие подписи не равнозначно тому, что ПО вредоносно; но отсутствие подписи повышает риск и требует дополнительных проверок.

- Проверяйте контрольные суммы (MD5, SHA256) звучащих разработчиков: если совпадает, файл не был изменён по пути.

Практические правила:

- Скачивайте ПО только с официальных сайтов или проверенных репозиториев.

- Проверяйте отзывы, открытые исходники и цифровые подписи.

- Не отключайте системные проверки ради удобства — вы берёте на себя риск.

Иметь надёжный план резервного копирования

Резервные копии — это ваша последняя линия защиты против шифрования. Если всё правильно настроено, вы можете восстановить систему и файлы без оплаты выкупа.

Рекомендованная архитектура:

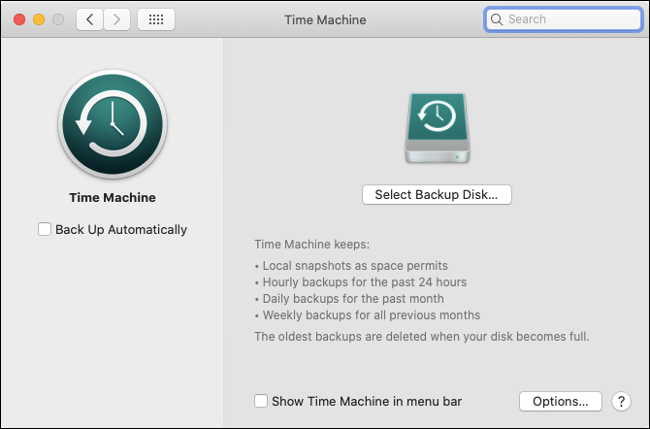

- Локальные бэкапы: Time Machine на внешний диск для быстрого восстановления.

- Удалённые бэкапы: облачный сервис с версионностью (history/versioning) для защиты от уничтожения локальной копии.

- Изоляция: держите резервные носители отключёнными или вне сети, когда не выполняется бэкап.

Почему важно отключать диск Time Machine

До macOS Catalina ПО могло иметь доступ к подключённым внешним дискам шире, чем ожидалось. Даже сейчас существуют случаи обхода защит типа Gatekeeper и System Integrity Protection. Если ваш резервный диск постоянно подключён и смонтирован, вредоносное ПО может зашифровать резервные копии вместе с основными файлами.

Практика:

- Отключайте (отмонтируйте) внешний диск после завершения резервного копирования.

- Для сетевых или постоянно подключённых хранилищ используйте политики монтирования и права доступа, чтобы ограничить возможность записи извне.

- В облаке выбирайте сервисы с версионностью и ретенцией удалённых версий (чтобы откатиться к незашифрованной версии).

Мини‑методология резервного копирования (3 шага):

- Правило 3‑2‑1: минимум 3 копии данных, на 2 разных носителях, 1 копия — оффлайн или в облаке.

- Регулярные тесты восстановления: хотя бы раз в квартал «полный откат» на тестовой машине.

- Документированный план восстановления с ролями и шагами.

Критерии приёмки для резервного решения:

- Можно восстановить критичные файлы за <24 часа (в зависимости от бизнеса).

- Есть минимум одна изолированная копия, недоступная напрямую из ОС пользователя.

- Проводится тест восстановления минимум раз в 3 месяца.

Подумайте об антималваре и дополнительных инструментах

Системы macOS включают защитные механизмы: Gatekeeper, System Integrity Protection (SIP) и XProtect. Для многих пользователей это достаточный уровень. Тем не менее дополнительные инструменты добавляют слои проверки и удобные средства реагирования.

Когда стоит поставить антивирус/анти‑малварь:

- Вы часто загружаете ПО из разных источников.

- Вы работаете с файлами от внешних подрядчиков или через сомнительные облачные хранилища.

- В организации есть требования комплаенса.

Примеры инструментов и подходов:

- Malwarebytes — удобен для быстрого сканирования и удаления известных угроз; бесплатная версия помогает при разовых проверках, платная добавляет реальное‑время.

- AV‑Test (на июнь 2020) рекомендует несколько продуктов, среди которых Avira, Bitdefender, ClamXAV, F‑Secure, Kaspersky, Norton, Trend Micro. (Это список рекомендаций, а не окончательная инструкция.)

Совет: не полагайтесь только на один инструмент; сочетайте защиту ОС, бэкапы и правила поведения.

Что делать при подозрении на заражение — план действий

Ниже приведён поэтапный план реакции, который применим как для домашних пользователей, так и для малого бизнеса. Он ориентирован на быстрые, практичные шаги.

- Отключите устройство от сети (Wi‑Fi, Ethernet). Это остановит распространение и связь злоумышленников.

- Отмонтируйте или отключите все внешние носители и сетевые диски.

- Не перезагружайте систему по инструкции злоумышленника и не выполняйте платёж.

- Оцените масштабы: какие файлы зашифрованы, доступны ли резервные копии.

- Если есть актуальная изолированная резервная копия — подготовьте восстановление на чистой системе.

- При отсутствии резервной копии — обратитесь к специалистам по восстановлению данных и сообщите инцидент в соответствующие органы (при необходимости по закону).

- После восстановления: обновите все пароли, включите двухфакторную аутентификацию, проанализируйте вектор проникновения.

Краткий чеклист при инциденте:

- Отключить сеть

- Отключить все резервные носители

- Сохранить образ диска для анализа (для IT)

- Восстановить из проверенной резервной копии

- Провести ревизию привилегий и учётных записей

Инструкции для ролей: кто что делает

Роль — Домашний пользователь

- Отключить интернет и внешние диски

- Связаться с сервисным специалистом при необходимости

- Восстановиться из облачной/локальной копии

- Поменять пароли и включить 2FA

Роль — Малый бизнес, администратор

- Активировать план инцидента

- Сделать образ заражённого устройства для форензики

- Восстановить критичные сервисы из изолированных бэкапов

- Уведомить клиентов и регуляторов по процедурам компании

Роль — IT‑специалист/инженер по безопасности

- Провести анализ точки проникновения и метода распространения

- Составить список компрометированных учётных записей

- Применить патчи и усилить сегментацию сети

- Провести пост‑инцидентный аудит и обновить политику

Когда стандартные меры не работают — типичные причины провалов

- Резервные копии постоянно примонтированы и зашифровались вместе с системой.

- Пользователь дал разрешение на запуск вредоносного установщика (социальная инженерия).

- Уязвимые версии ПО или незакрытые службы открыли дверь для злоумышленников.

- Слабые привилегии/пароли позволили вредоносному ПО эскалировать права.

Контрмера: тестируйте сценарии (пентесты) и проверяйте, что бэкап действительно изолирован.

Альтернативные подходы и дополнительные практики

- Micro‑segmentation: локальная сеть и хранилища разделены так, чтобы заражение не распространялось.

- Принцип наименьших привилегий: ежедневная работа без прав администратора.

- WORM‑хранилище (write‑once, read‑many) для наиболее важных архивов.

- Использование средств EDR (Endpoint Detection and Response) в организациях для раннего обнаружения аномалий.

Методика тестирования защиты — простая проверка

- Просмотрите список установленных приложений и подписей.

- Убедитесь, что внешний диск Time Machine монтируется только по требованию.

- Смоделируйте утечку через вредоносный инсталлятор в изолированной среде.

- Проверьте, можно ли восстановить файлы из резервной копии и сколько времени это занимает.

Критерии приёмки:

- Наличие как минимум двух независимых резервных копий.

- Документированная процедура восстановления, проверенная практическим тестом.

- Снижение числа высоко‑привилегированных учётных записей.

Короткая памятка: что делать прямо сейчас

- Прекратите устанавливать сомнительное и пиратское ПО.

- Подключите Time Machine и настройте удалённый бэкап с версионностью.

- Обновите macOS и установленные приложения.

- Включите автоматические обновления безопасности.

- Настройте двухфакторную аутентификацию для важных сервисов.

1‑строчный глоссарий

- Ransomware — вредоносное ПО, шифрующее или блокирующее доступ к данным за выкуп.

- Gatekeeper — система macOS для проверки источника приложений.

- Time Machine — встроенный механизм резервного копирования в macOS.

- XProtect — встроенный антивредоносный сканер macOS.

Пример сценария инцидента и отката (playbook)

- Обнаружение: пользователь сообщает о файлах с расширением «.locked» или сообщении о выкупе.

- Изоляция: вывести машину из сети, физически отключить носители.

- Сохранение доказательств: создать образ диска для анализа.

- Восстановление: переустановить macOS на чистом диске, восстановить файлы из изолированной резервной копии.

- Укрепление: заново задать пароли, обновить ключи, закрыть уязвимости.

- Отчёт: документировать ход инцидента и внести изменения в политику.

Mermaid: базовое дерево принятия решения при подозрении на ransomware

flowchart TD

A[Обнаружено подозрительное поведение] --> B{Зашифрованы файлы?}

B -- Да --> C[Отключить сеть и носители]

B -- Нет --> D[Провести антивирусное сканирование]

C --> E{Есть проверенная изолированная резервная копия?}

E -- Да --> F[Восстановить на чистой системе]

E -- Нет --> G[Обратиться к специалистам по восстановлению]

D --> H[Мониторить систему и обновить ПО]Конфиденциальность и соответствие требованиям

Если вы храните персональные данные, атака может повлечь уведомление субъектов данных и регуляторные обязательства (в зависимости от юрисдикции). Действия:

- Оцените данные, которые могли быть скомпрометированы.

- Выполните внутренний аудит и, если нужно по закону, уведомите надзорные органы.

- Уточните сроки и требования уведомлений в вашей стране или отрасли.

Когда привлекать профессионалов

- Если данные критичны для бизнеса и резервных копий нет.

- При массовых инцидентах в организации.

- Если нужно провести форензический анализ для выяснения вектора и ответственности.

Заключение

Защита Mac от программ‑вымогателей — это не одна настройка, а набор политик и практик: избегайте пиратского ПО, используйте системные защиты, делайте изолированные резервные копии, думайте о дополнительных и корпоративных инструментах и имейте план реагирования. Профилактика и подготовка обычно обходятся гораздо дешевле, чем восстановление после инцидента.

Important: никогда не платите выкуп без консультации с правоохранительными органами или специалистами; это не гарантирует возврат данных и стимулирует преступников.

Короткое объявление для пользователей (100–200 слов):

Если вы заботитесь о безопасности своих файлов, начните с простых шагов: откажитесь от установки взломанного ПО, настройте Time Machine и облачное резервное копирование с версионностью, включите автоматические обновления macOS и используйте проверенные антималварь‑инструменты при необходимости. При появлении признаков заражения немедленно отключите интернет и внешние диски, не платите выкуп и восстановите данные из проверенной копии. Для компаний дополните эти меры политиками доступа, тестами восстановления и планом реагирования.

Социальная превью‑версия (OG): Защитите Mac: основные правила и план на случай атаки программ‑вымогателя.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone