Защита файлов на флешке с помощью TrueCrypt (Traveler Disk)

Используйте TrueCrypt Traveler Disk, чтобы хранить зашифрованный контейнер на флешке и иметь возможность монтировать его на чужих компьютерах. Настройте авто-монтаж, добавьте простые batch-скрипты для монтирования/отмонтирования и соблюдайте базовые правила безопасности: сильный пароль, осторожность при работе на чужих машинах и регулярные резервные копии. В качестве современного варианта рассмотрите VeraCrypt — форк, поддерживаемый сообществом.

Быстрые ссылки

- Создание TrueCrypt-контейнера

- Загрузка бинарных файлов TrueCrypt на флешку

- Простое открытие контейнера на машине хозяина

- Открытие TrueCrypt-контейнера

- Важное уведомление о безопасности

! Флешка рядом с ноутбуком, иллюстрация процесса защиты данных

Практически у каждого техника есть флешка. Но потеря или кража накопителя может обернуться утечкой конфиденциальных данных. С помощью TrueCrypt можно создать зашифрованный контейнер на флешке — даже если устройство потеряно, никто не получит доступ к содержимому без пароля.

В этой статье описан пошаговый рабочий процесс: от создания контейнера до удобного монтирования на чужих компьютерах с минимальными привилегиями. Также добавлены рекомендации по безопасности, альтернативы и контрольный чеклист для конечных пользователей и администраторов.

Создание TrueCrypt-контейнера

Подключите флешку к компьютеру. Скопируйте данные, которые хотите зашифровать, во временную папку на жёстком диске — мы перенесём их в контейнер позже.

Процесс создания зашифрованного файла-контейнера ничем не отличается от стандартной процедуры TrueCrypt. Если вы уже знакомы с этим — можно лишь быстро пройти раздел.

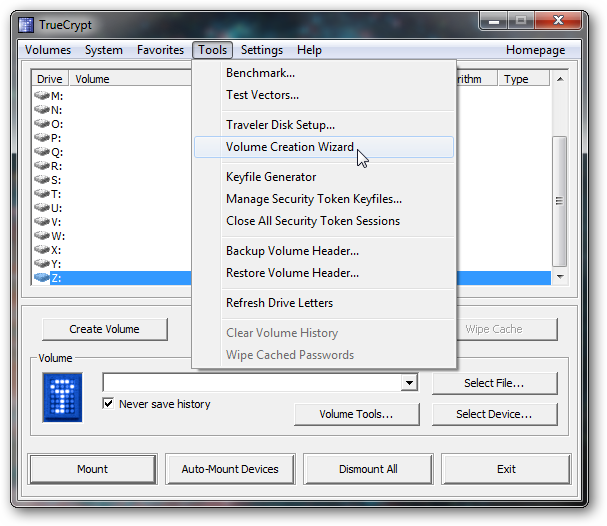

- В меню Tools выберите Volume Creation Wizard.

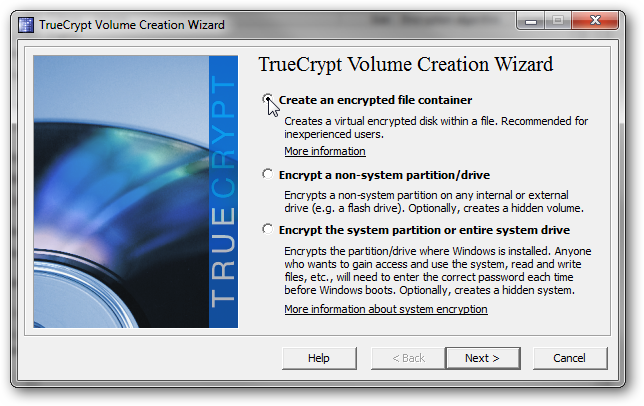

- Выберите Create an encrypted file container. Не выбирайте шифрование не‑системного раздела/диска — это помешает возможности монтировать контейнер на чужих машинах без установленного TrueCrypt.

- Выберите Standard TrueCrypt volume.

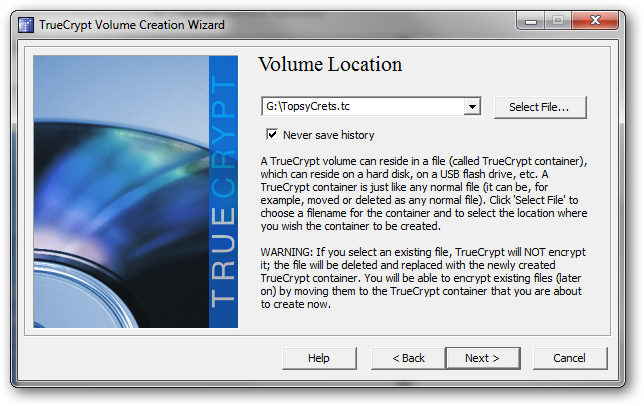

- Укажите целевой файл на флешке: путь должен указывать на сам файл-контейнер, размещённый на USB-накопителе.

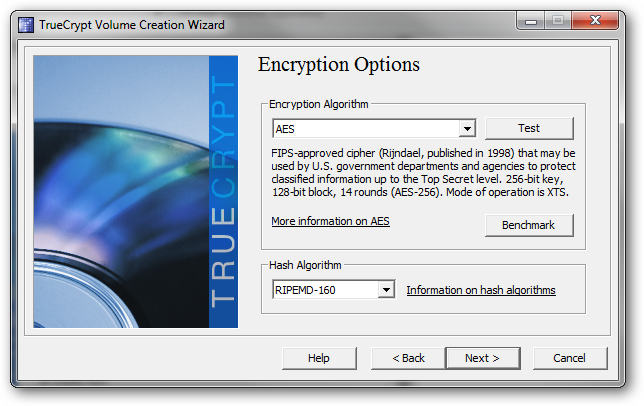

- Выберите алгоритмы шифрования и хэширования. Значения по умолчанию подходят для большинства задач.

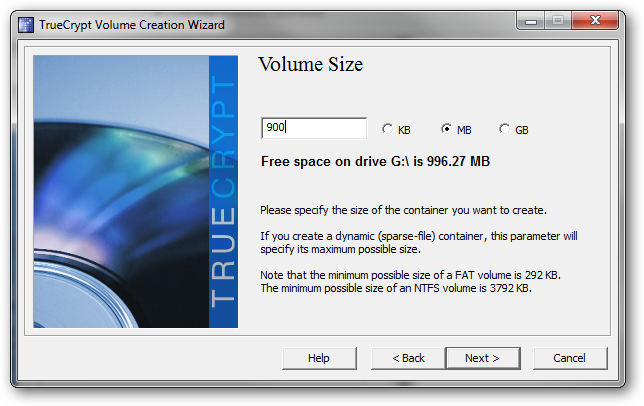

- Задайте размер контейнера. Оставьте минимум 10 МБ свободного места на флешке для бинарных файлов TrueCrypt и вспомогательных скриптов.

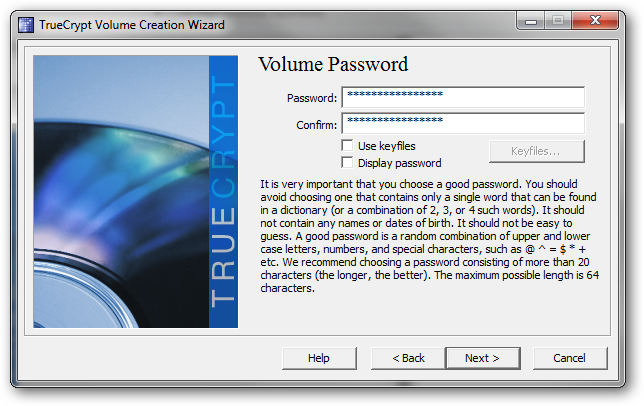

- Установите надёжный пароль. Рекомендация: минимум 12 символов, смесь букв, цифр и символов; лучше использовать фразу-пароль.

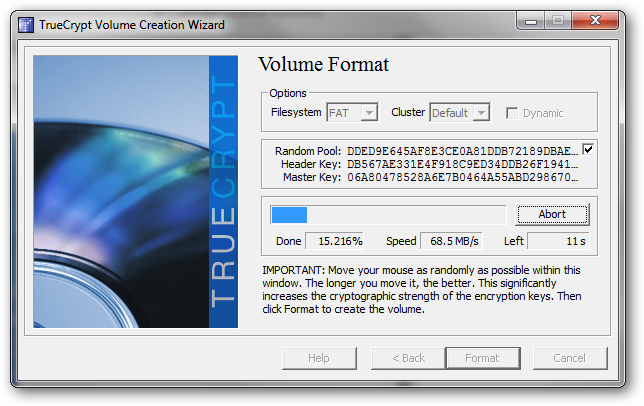

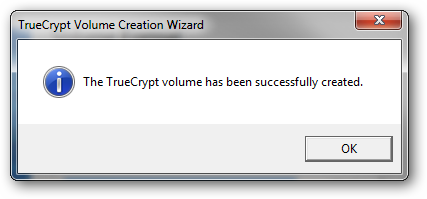

- Подождите, пока том будет создан.

Загрузка бинарных файлов TrueCrypt на флешку

Чтобы монтировать контейнер на системах без установленного TrueCrypt, нужно скопировать на флешку необходимые бинарные файлы, которые смогут загрузить драйвер и выполнить монтирование. TrueCrypt включает функцию Traveler Disk Setup, которая автоматизирует эту задачу.

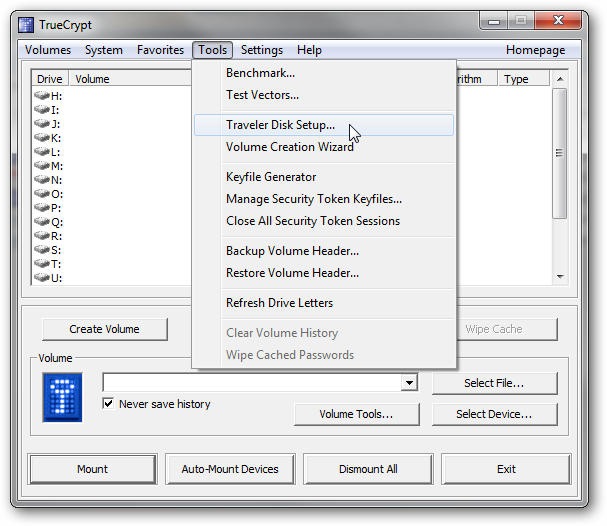

- В меню Tools выберите Traveler Disk Setup.

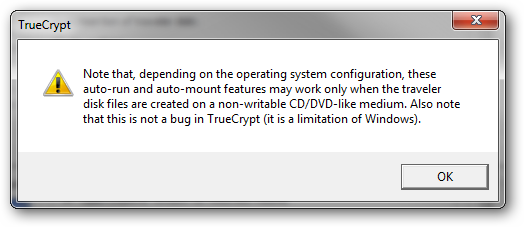

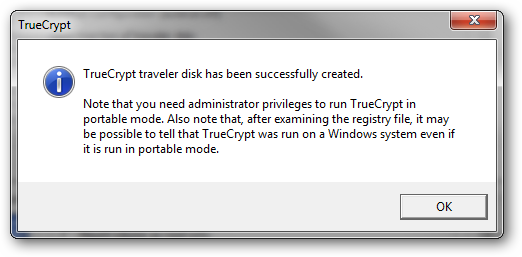

Вы увидите предупреждение о правах доступа и автозапуске — это ниже.

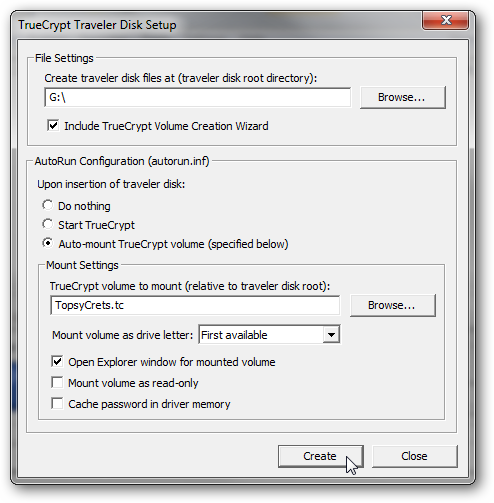

В File Settings укажите букву флешки. В AutoRun Configuration отметьте Auto-mount the TrueCrypt volume и установите параметры автозагрузки по вашему желанию.

Нажмите Create traveler disk with the set options.

Важно:

Для того чтобы TrueCrypt мог динамически монтировать том на хост‑машине, должен быть загружен системный драйвер. Если TrueCrypt не установлен на хосте, загрузка драйвера требует прав администратора. Если драйвер уже присутствует (TrueCrypt установлен), то монтирование возможно от имени обычного пользователя.

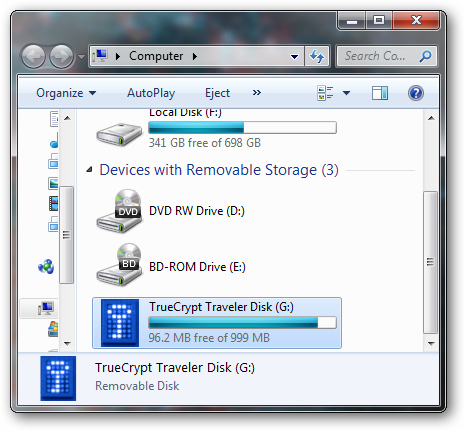

После завершения настройки Traveler Disk в Проводнике флешка будет отображаться с иконкой TrueCrypt.

Удобное открытие контейнера на хост-машине

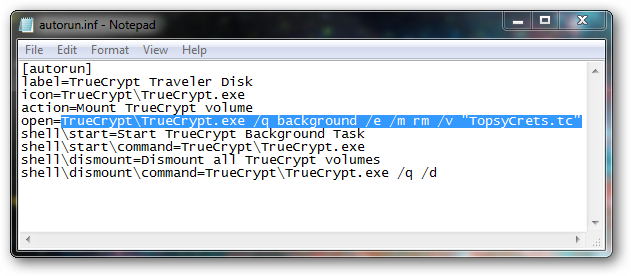

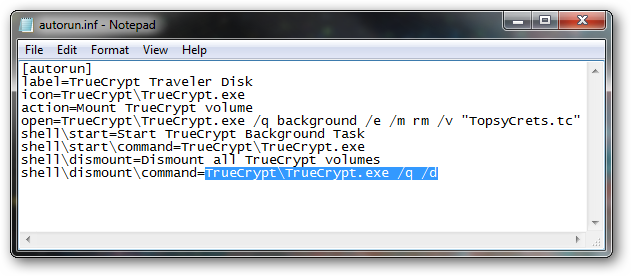

После настройки на флешке появится набор файлов и автозапускной файл autorun.inf. На большинстве современных Windows автозапуск отключён по соображениям безопасности, поэтому скрипт не выполнится автоматически — это нормально.

Мы извлечём команды из autorun.inf и создадим два простых batch-скрипта: один для монтирования, другой — для отмонтирования. Это даёт удобную двойную клик‑автоматизацию без удаления мер безопасности.

- Откройте autorun.inf в Блокноте и найдите строку, начинающуюся с

open=. Скопируйте текст послеopen=.

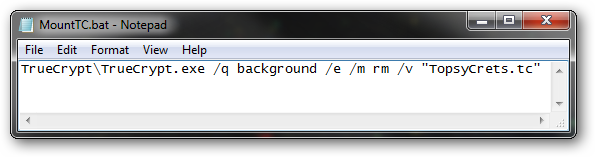

- Создайте новый текстовый файл MountTC.bat и вставьте скопированную команду. При запуске этот файл попытается смонтировать том с флешки.

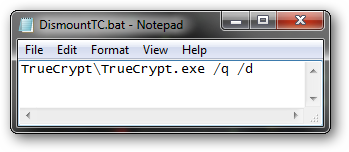

- Найдите в autorun.inf строку

shell\dismount\command=и скопируйте команду после неё.

- Создайте DismountTC.bat и вставьте туда команду. Этот скрипт аккуратно отмонтирует все тома TrueCrypt на хосте.

После этого на флешке будут два батника, которые удобно запускать двойным кликом.

Открытие TrueCrypt-контейнера

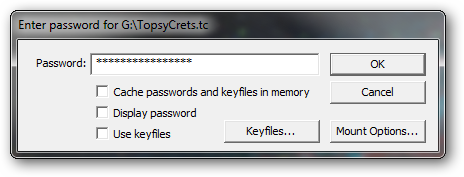

Подключите флешку к хост-машине. Если автоматический монтаж не сработал — запустите MountTC.bat. Если на хосте не установлен TrueCrypt, система запросит права администратора (UAC) для загрузки драйвера — подтвердите, если у вас есть права.

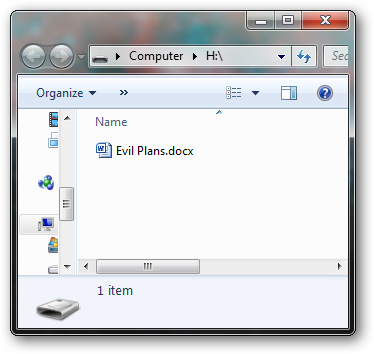

Введите пароль тома. После успешной аутентификации том будет смонтирован, и вы увидите зашифрованные файлы как обычную папку/диск в Проводнике.

Когда закончите работу с файлами, запустите DismountTC.bat — том будет корректно отмонтирован и файлы снова будут защищены.

Важное уведомление о безопасности

Файлы защищены на флешке, но как только вы монтируете том на хост-машине, они доступны системе и приложениям этого компьютера. На заражённой или контролируемой третьей стороной машине файлы могут быть скопированы, зафотографированы, запущен кейлоггер или создан снимок памяти. Поэтому:

- Никогда не вводите пароль на устройствах, которым вы не доверяете полностью.

- Отключайте сеть на хосте во время доступа к особо чувствительным данным, если это возможно и уместно.

- Держите резервные копии важных данных на нескольких физических носителях с шифрованием.

Важно также учитывать, что TrueCrypt официально перестал развиваться и не получает обновлений безопасности. Рекомендуется рассмотреть современные аналоги с активной поддержкой, например VeraCrypt, который совместим по концепции и регулярно обновляется сообществом.

Когда этот подход не подойдет (примеры неудач)

- У вас нет прав администратора на хост‑машине и TrueCrypt не установлен — монтирование невозможно.

- Хост заражён вредоносом (кейлоггеры, бэкдоры) — ввод пароля или работа с файлами небезопасны.

- Нужно обеспечить доступ к файлам на мобильных устройствах — описанный способ ориентирован на Windows‑машины и не заменяет мобильные решения.

Альтернативные подходы

- VeraCrypt — активно поддерживаемый форк TrueCrypt с похожим интерфейсом и улучшенной безопасностью.

- BitLocker To Go — если вы работаете только в экосистеме Windows и у вас версия Pro/Enterprise.

- Шифрованные облачные хранилища — если нужен доступ с разных устройств без физического носителя.

Ментальная модель и правила принятия решений

- Разделяйте два уровня риска: безопасность носителя и безопасность хоста. Носитель безопасен, хост — потенциально нет.

- Сильный пароль + физическая осторожность > сложные автоматизации, если хост небезопасен.

- Всегда думайте о том, кто может получить физический доступ к устройству и что он сможет сделать с данными после монтирования.

Чеклист: пользователь

- Создан зашифрованный контейнер на флешке.

- Оставлено минимум 10 МБ для бинарников TrueCrypt.

- Скопированы и проверены копии важных файлов.

- Созданы MountTC.bat и DismountTC.bat.

- Пароль сохранён в надёжном менеджере паролей (не в файлах на флешке).

- Не вводите пароль на подозрительных компьютерах.

Чеклист: администратор

- Понимаете, какие права нужны для загрузки драйвера TrueCrypt.

- Ограничили автозапуск на рабочих станциях для безопасности.

- Подготовили инструкцию для сотрудников по использованию Traveler Disk.

Упрощённая методология (SOP) для подготовки флешки

- Создайте временную папку на локальном диске и перенесите туда данные.

- Создайте стандартный TrueCrypt volume размером, соответствующим объёму данных + запасу.

- Настройте Traveler Disk с опцией Auto-mount, скопируйте бинарные файлы на флешку.

- Извлеките команды из autorun.inf и создайте MountTC.bat / DismountTC.bat.

- Тестируйте на второй машине: монтирование, запись файлов, отмонтирование.

- Сделайте резервную копию контейнера и храните её отдельно.

Критерии приёмки

- Контейнер монтируется и отмонтируется с флешки с помощью созданных bat-файлов.

- При попытке монтирования без пароля доступ не предоставляется.

- После отмонтирования данные не видны и не доступны на флешке.

- Резервная копия контейнера успешно восстанавливается.

Безопасность и рекомендации по усилению

- Используйте длинные фразовые пароли вместо коротких слов.

- Храните резервные копии контейнера в зашифрованном виде.

- Регулярно проверяйте целостность файлов и обновляйте инструменты шифрования (переходите на поддерживаемые решения вроде VeraCrypt).

- Отключайте сетевые подключения и внешние устройства при работе с особо чувствительной информацией.

Примечания по конфиденциальности и соответствию

Для персональных данных соблюдайте требования локального законодательства и корпоративных политик. Шифрование помогает снизить риск утечки, но не заменяет надзор за доступом, журналы событий и управление устройствами.

Резюме

TrueCrypt Traveler Disk даёт удобный способ носить зашифрованный контейнер на флешке и монтировать его на чужих компьютерах. Важно помнить про риски хост‑машин и права администратора. Для новой установки рассмотрите VeraCrypt как поддерживаемую альтернативу. Всегда делайте резервные копии и используйте сильные пароли.

Важно

Если вы хотите перейти на поддерживаемое решение, изучите VeraCrypt и корпоративные механизмы шифрования, соответствующие вашей инфраструктуре.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone