Безопасное использование BitLocker: риски и практические решения

Быстрые ссылки

- Стандартный BitLocker недоступен в Windows Home

- BitLocker иногда загружает ваш ключ на серверы Microsoft

- Многие SSD ломают шифрование BitLocker

- Чипы TPM можно извлечь

- Спящие ПК уязвимее

В этой статье собраны реальные угрозы для пользователей BitLocker и пошаговые практические решения. Все атаки требуют физического доступа к компьютеру — это важный контекст: шифрование призвано защитить данные от лица, получившего устройство без разрешения.

Что такое BitLocker (в одной строке)

BitLocker — встроенная в Windows технология шифрования дисков, предназначенная для защиты данных от несанкционированного доступа при потере или краже устройства.

Important: Если вы работаете с чувствительной корпоративной информацией, обсудите политику шифрования с IT‑отделом. Рекомендации для домашних пользователей и администраторов отличаются.

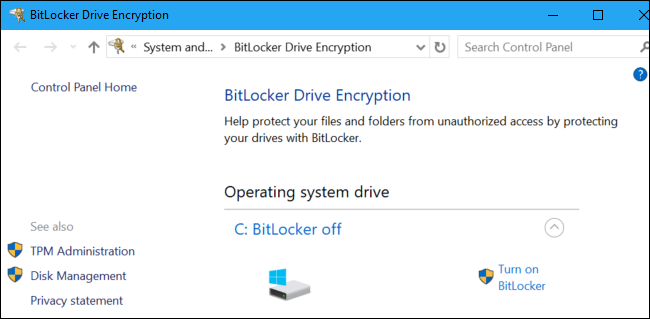

Стандартный BitLocker недоступен в Windows Home

Проблема

Windows 10/11 Home на многих устройствах не включает полноценный BitLocker. Apple, ChromeOS, iPadOS, iOS и многие дистрибутивы Linux предлагают полное шифрование по умолчанию, а Microsoft требует обновления до Pro для включения BitLocker через интерфейс.

Как злоумышленник может воспользоваться

Если диск не зашифрован, достаточно физически извлечь накопитель или загрузиться с внешнего носителя, чтобы получить доступ к вашим файлам.

Решения

- Обновите систему до Windows 10/11 Professional и включите BitLocker через Панель управления или Параметры. Это платное обновление в домашних условиях.

- Бесплатная альтернатива: используйте VeraCrypt — открытое программное обеспечение для полного шифрования диска. Оно требует ручной настройки и восстановления, но не отправляет ключи в облако.

- Для пользователей Chromebook/iPad/iPhone рассмотрите платформы с включённым по умолчанию шифрованием.

Критерии приёмки

- Диск не доступен при загрузке с внешнего носителя без пароля или ключа.

- Система требует PIN или пароль до загрузки ОС (см. раздел о предзагрузочном PIN).

BitLocker иногда загружает ваш ключ в сервис Microsoft

Проблема

На многих новых устройствах Windows активирует «шифрование устройства» при входе в профиль Microsoft. Тогда ключ восстановления автоматически загружается в облако Microsoft или в сервер домена компании.

Как злоумышленник может воспользоваться

При наличии судебного запроса Microsoft может передать ключ государственным органам. Также у злоумышленника есть теоретическая возможность злоупотребить процессом восстановления учётной записи и получить доступ к ключу, а затем к данным на диске.

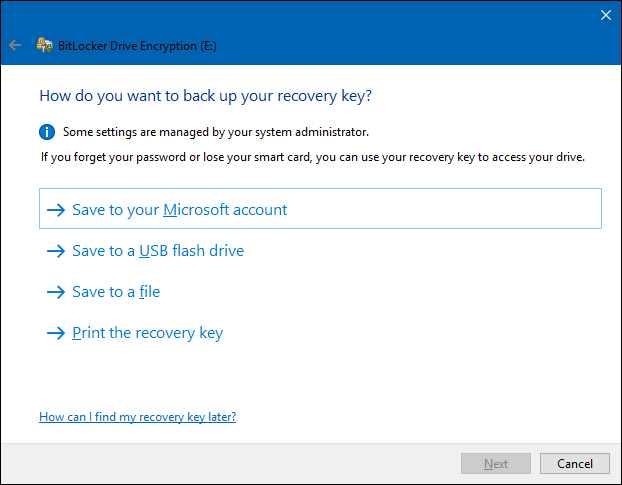

Решения

- При установке BitLocker через Windows 10/11 Pro откажитесь от отправки ключа в учётную запись Microsoft. Сохраните ключ на внешнем носителе или в защищённом хранилище офлайн.

- Если требуется централизованное управление ключами в организации — используйте Active Directory/ADFS или Azure AD с правильно настроенными политиками доступа и аудитом.

- Для личных устройств используйте локальную учётную запись администратора и храните резервные ключи физически в сейфе.

Примечание о конфиденциальности

Если вы живёте в юрисдикции с повышенным риском принуждения к выдаче ключей, храните резервный ключ офлайн и рассматривайте альтернативные решения шифрования.

Многие SSD ломают шифрование BitLocker

Проблема

Некоторые SSD поддерживают «аппаратное шифрование». По умолчанию Windows может доверять этой функции и не выполнять программное шифрование. Исследования показали, что у ряда моделей реализация аппаратного шифрования содержит уязвимости (например, пустые пароли по умолчанию).

Как злоумышленник может воспользоваться

Диск может показывать «BitLocker включён», но фактическая защита может быть неэффективной. Злоумышленник, получив диск, может обойти слабое аппаратное шифрование и получить доступ к данным.

Решение — отключить доверие аппаратному шифрованию в Windows

- Откройте gpedit.msc (Редактор локальной групповой политики) или используйте групповые политики в домене.

- Найдите Computer Configuration → Administrative Templates → Windows Components → BitLocker Drive Encryption → Fixed Data Drives.

- Параметр Configure use of hardware-based encryption for fixed data drives — установите Disabled.

- Снимите шифрование с диска и выполните повторное шифрование (BitLocker выполнит шифрование в программном режиме).

Мини‑методология: как проверить, доверяет ли Windows аппаратному шифрованию

- Запустите командную строку с правами администратора и выполните: manage-bde -status

- Проверьте сообщение о том, что используется аппаратная поддержка.

- Для полного теста снимите шифрование и включите его снова после политики.

Альтернатива

Если производитель SSD предоставляет инструменты управления, проверьте и обновите прошивку диска. Но доверять этому следует с осторожностью — надёжнее отключать аппаратное шифрование и позволять BitLocker шифровать в программном режиме.

Чипы TPM можно извлечь

Проблема

TPM (Trusted Platform Module) хранит ключи и предназначен быть защищённым от вмешательства. Тем не менее исследователи продемонстрировали как извлечь ключ из TPM с помощью дешёвой аппаратуры (FPGA) и открытого ПО. Процесс обычно разрушает сам модуль, но позволяет извлечь ключ шифрования.

Как злоумышленник может воспользоваться

При физическом доступе злоумышленник может демонтировать TPM и извлечь ключ. Затем он сможет расшифровать диск, если BitLocker настроен только на доверие TPM без дополнительного фактора.

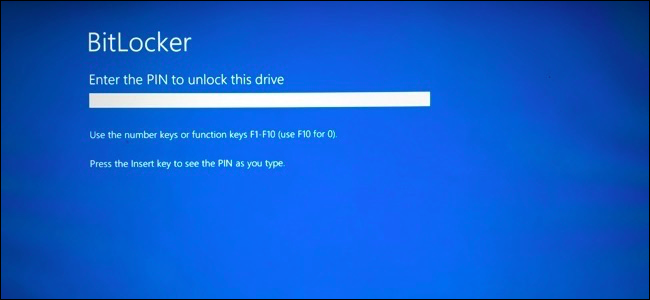

Решение — требовать предзагрузочный PIN (двухфакторная защита)

- В групповой политике включите Require startup PIN with TPM (Требовать PIN при запуске с TPM).

- Это заставит вводить PIN до загрузки ОС. Даже при извлечении TPM ключ будет защищён, если злоумышленник не знает PIN.

- TPM также ограничивает количество неудачных попыток ввода PIN, снижая риск перебора.

Короткая проверка

- После включения PIN убедитесь, что система действительно запрашивает PIN до загрузки Windows.

- Храните PIN в уме; не записывайте его в обычный файл.

Спящие ПК уязвимее

Проблема

В режиме сна компьютер остаётся с питанием, и ключи шифрования остаются в оперативной памяти. Злоумышленник с физическим доступом может воспользоваться DMA‑адаптерами, cold‑boot атакой или просто разблокировать устройство, если сессия остаётся доступной.

Как злоумышленник может воспользоваться

- Снять ключи из RAM с помощью специальных устройств или эксплуатировать уязвимости DMA.

- Выполнить холодную загрузку (cold boot): быстро перезагрузить компьютер и считать остатки ключей в памяти.

Решения

- Отключайте режим сна для максимальной безопасности. Используйте гибернацию или полностью выключайте ПК.

- Если нужен быстрый доступ, настройте BitLocker на требование PIN при возобновлении из гибернации и при старте.

- В групповой политике включите настройку Disable new DMA devices when this computer is locked для ограничения доступа через новые DMA‑устройства при заблокированном ПК.

Практический совет

Гибернация сохраняет состояние на диск в зашифрованном виде (если настроен BitLocker с PIN). Это безопаснее, чем сон, когда ключи остаются в RAM.

Практическая проверка и чеклист для домашних пользователей

- Проверьте, стоит ли у вас Windows Home или Pro. (Переход на Pro даст встроенный BitLocker.)

- Проверьте статус шифрования: Откройте Параметры → Обновление и безопасность → Шифрование устройства или выполните manage-bde -status.

- Если используется аппаратное шифрование SSD — отключите доверие к нему в групповой политике и перешифруйте диск программно.

- Настройте предзагрузочный PIN в BitLocker и примените политику Require startup PIN with TPM.

- Отключайте спящий режим; используйте гибернацию или выключение.

- Храните резервные ключи офлайн (бумажная копия в сейфе или зашифрованный внешний накопитель).

- Обновляйте прошивки SSD и BIOS/UEFI — некоторые уязвимости устраняются в выпусках производителей.

Рекомендации для IT‑администраторов

- В централизованном управлении используйте групповые политики для принудительного программного шифрования и требования PIN.

- Автоматизируйте аудит и резервное копирование ключей в защищённое локальное хранилище (например, в HSM или защищённый сервис управления ключами).

- Политики восстановления: ограничьте права на восстановление ключей, включите многофакторную аутентификацию для доступа к порталам управления.

- Обеспечьте инструкции для пользователей: как сохранять ключи и как действовать при потере устройства.

Дерево решений: выбирать BitLocker или альтернативу

flowchart TD

A[Нужен шифрование диска?] -->|Да| B{Тип устройства}

B --> C[Корпоративный ноутбук]

B --> D[Личный ноутбук]

C --> E[Используйте BitLocker с Azure AD/AD и централизованным управлением]

D --> F{Windows Home?}

F -->|Да| G[Обновите до Pro или установите VeraCrypt]

F -->|Нет| H[Включите BitLocker, отключите аппаратное шифрование SSD, настройте PIN]

A -->|Нет| I[Минимально: шифруйте важные файлы вручную 'например, контейнер VeraCrypt']Инцидентный план и откат (Runbook)

- Обнаружили компрометацию ключа или поломку TPM:

- Немедленно отключите устройство от сети.

- Если устройство корпоративное — сообщите в службу безопасности.

- Считайте, какие данные могли быть раскрыты; поставьте задачу по ротации учётных данных и сертификатов.

- Если доступ возможен к резервным ключам в облаке, инициируйте процедуру аудита доступа и пересоздайте ключи, где это возможно.

- При подозрении на физический доступ — заблокируйте аккаунты и смените пароли/ключи доступа.

Критерии приёмки после инцидента

- Новые ключи созданы и разграничен доступ к ним.

- Проведён аудит доступа к резервным хранилищам ключей.

- Пользователи проинформированы и получили инструкции по безопасному восстановлению.

Небольшой глоссарий (1 строка на термин)

- BitLocker — шифрование диска в Windows.

- TPM — модуль Trusted Platform Module для хранения ключей в аппаратуре.

- DMA — прямой доступ к памяти; может использоваться для извлечения данных из RAM.

- Гибернация — сохранение состояния в файл на диске; безопаснее для зашифрованных дисков, чем сон.

Совместимость, обновления и миграция

- Старые версии Windows (7/8) имеют другие механизмы BitLocker; проверяйте совместимость перед миграцией.

- Некоторые SSD требуют обновления прошивки. Обновление может улучшить безопасность, но тестируйте его в контролируемой среде.

- При миграции с VeraCrypt на BitLocker или наоборот — сделайте полную резервную копию и протестируйте восстановление ключей.

Заключение

BitLocker остаётся мощным и удобным инструментом для защиты данных, но его безопасность зависит от конфигурации и аппаратной платформы. Основные практики для большинства пользователей:

- Используйте Windows Pro или альтернативное ПО для шифрования.

- Отключите доверие аппаратному шифрованию SSD и перешифруйте диски.

- Включите предзагрузочный PIN и храните резервные ключи офлайн.

- Предпочитайте гибернацию или выключение вместо режима сна.

Если вы администратор — централизуйте управление ключами и настраивайте политики принудительно.

Если хотите глубже: Microsoft публикует официальную документацию по защите BitLocker и рекомендациям по корпоративным политикам. Обязательно сверяйтесь с актуальными инструкциями производителей SSD и материнских плат перед внесением изменений.

Короткое резюме внизу статьи — что делать прямо сейчас:

- Проверьте статус шифрования и версию Windows.

- Выключите аппаратное шифрование SSD в политике и перешифруйте диск.

- Настройте предзагрузочный PIN и храните ключи офлайн.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone