Перенаправление портов на маршрутизаторе: подробное руководство

Быстрые ссылки

- Что такое перенаправление портов

- Зачем нужно перенаправление портов

- Что учесть перед настройкой маршрутизатора

- Как настроить перенаправление портов

- Перенаправление портов на Xfinity xFi Gateway

- Распространённые приложения, требующие перенаправления

- Меры безопасности при открытии портов

Краткое содержание

Чтобы перенаправить порт: зайдите в настройки роутера, найдите раздел порт-форвардинга, создайте правило, укажите внешний порт, внутренний IP устройства и внутренний порт, выберите протокол (TCP/UDP) и сохраните. Для стабильной работы назначьте устройству статический внутренний IP и настройте динамический DNS, если у вас динамический внешний IP.

Что такое перенаправление портов

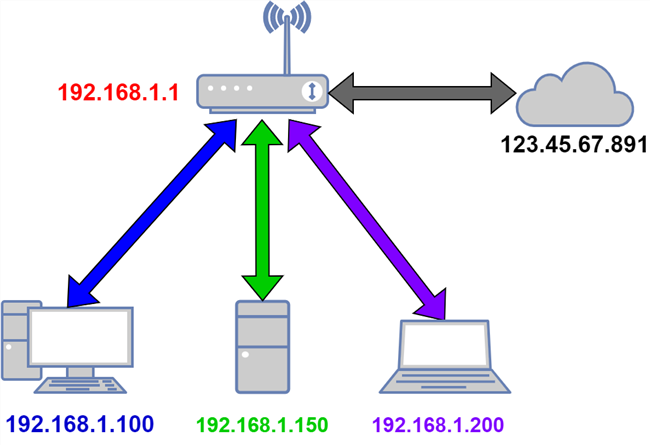

Перенаправление портов (port forwarding) — это механизм, позволяющий внешним устройствам из интернета подключаться к конкретному устройству в вашей частной сети через определённый порт. Проще говоря: публичный IP вашей сети — это «улица», а внутренние IP — «квартиры». Перенаправление портов говорит роутеру, в какую «квартиру» доставлять входящий «пакет», пришедший на определённый порт.

Пример: вы хотите запустить сервер Minecraft на домашнем компьютере. Игроки подключаются по вашему публичному IP и порту 25565. Роутер принимает этот вход и, согласно правилу перенаправления, пересылает трафик на внутренний IP компьютера, где запущен сервер.

Как роутер обрабатывает запросы и зачем нужны порты

Роутер, стоящий между локальной сетью и интернетом, выполняет трансляцию адресов (NAT — Network Address Translation). NAT позволяет множеству устройств внутри дома использовать один публичный IP. Когда устройство в сети запрашивает что-то в интернете, NAT подменяет внутренний адрес на публичный и запоминает, куда нужно вернуть ответ.

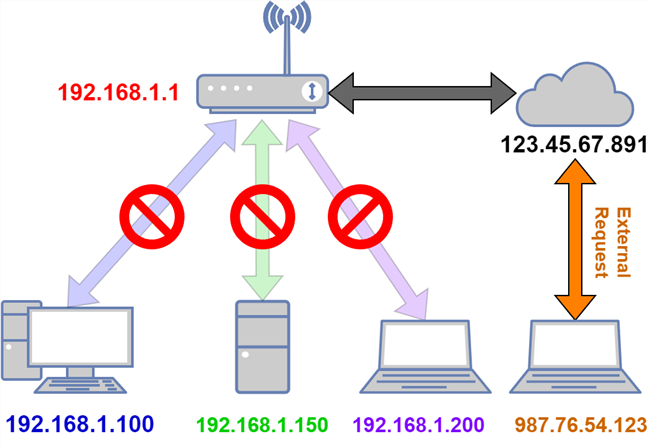

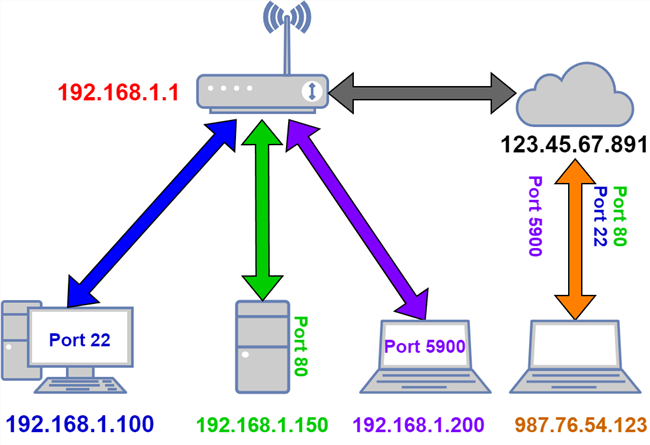

Проблема в том, что входящие соединения из интернета изначально не знают, на какое именно внутреннее устройство направлять трафик. Здесь вступают в действие порты — числовые идентификаторы для конкретных сервисов. Порт можно считать «дверью» на компьютере: веб-сервер обычно слушает дверь 80, SSH — 22, Minecraft — 25565.

Порты делятся на:

- «Зарезервированные» и стандартные (1–1023) — для системных служб.

- Зарегистрированные (1024–49151) — для популярных приложений.

- Динамические/частные (49152–65535) — для произвольных назначений.

Протоколы транспорта: TCP (более надёжный, ориентирован на установку соединения) и UDP (без установки соединения, быстрее для стриминга и некоторых игр).

Почему нужно перенаправлять порты

Перенаправление портов необходимо, если вы хотите, чтобы к вашему локальному сервису можно было подключиться извне напрямую, и если этот сервис не умеет сам собирать и поддерживать «обратные» соединения через NAT. Примеры:

- Внешние игроки подключаются к вашему игровому серверу (Minecraft, Project Zomboid).

- Вы подключаетесь к домашнему SSH-серверу для удалённого управления.

- Вы отдаёте файлы через FTP или создаёте медиа-сервер (Plex).

Если вы просто вводите публичный IP без настроенного перенаправления, роутер отклонит соединение — это встроенная защита (файрвол на уровне NAT). Чтобы открыть доступ именно для нужного сервиса, создайте правило перенаправления.

Пример сценария: вы в дороге, ваш ноутбук пытается подключиться к SSH на домашнем сервере через публичный IP и порт 22. Роутер получает запрос на порт 22 и, если есть правило порт-форвардинга, перенаправляет его на внутренний IP с запущенным sshd.

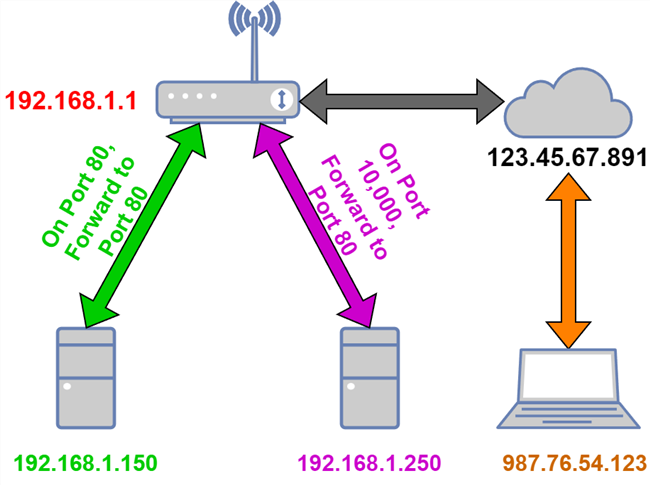

Дополнительный трюк: вы можете перенаправить разные внешние порты на порт 80 разных внутренних серверов, чтобы у вас работали несколько веб-сервисов без перенастройки внутреннего ПО.

Что учесть перед настройкой маршрутизатора

Перед тем как лезть в настройки роутера, проверьте и подготовьте несколько вещей, чтобы избежать обычных ошибок.

Назначьте статический IP для устройств

DHCP присваивает устройствам адреса динамически. Если вы создадите правило перенаправления на устройство с динамическим IP, то после перезагрузки роутера или устройства IP может измениться и правило перестанет работать. Решение — назначить статический внутренний IP в настройках роутера (или настроить статический IP на самом устройстве) и резервировать его в разделе «Reserved IP» или «Static DHCP».

Коротко: правило должно ссылаться на постоянный внутренний адрес.

Узнайте свой внешний IP и настройте динамический DNS

Большинство домашних подключений имеют динамический публичный IP, который может меняться. Проверить текущий публичный адрес можно на сервисе whatismyip.com или через поисковую систему. Чтобы не держать в голове числа, используйте Dynamic DNS (DDNS) — сервис, который связывает ваш изменяющийся IP с доменным именем (например, myhome.dynu.net), автоматически обновляя запись при смене IP.

Связанные вопросы: провайдер может предоставить статический публичный IP по запросу, иногда за дополнительную плату. Если у вас статический публичный IP — хорошо, DDNS не обязателен.

Учтите локальные брандмауэры и антивирус

После настройки перенаправления роутера трафик пройдет до устройства, но локальный брандмауэр (Windows Firewall, UFW, FirewallD, антивирус с сетевым модулем) может блокировать соединение. Разрешите входящие соединения на нужный порт и в нужном интерфейсе (частная сеть / публичная сеть).

Например, Windows при первом запуске сервиса покажет запрос на разрешение через брандмауэр. Не игнорируйте его — разрешите программу или порт.

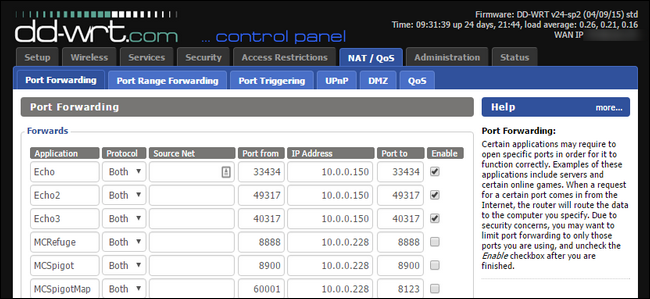

Как настроить перенаправление портов на роутере

Процедура в целом одинаковая у большинства производителей, но интерфейсы и названия пунктов отличаются. Общая последовательность:

- Узнайте внутренний статический IP устройства.

- Откройте веб-интерфейс роутера или мобильное приложение.

- Найдите раздел Port Forwarding / Virtual Server / Applications & Gaming.

- Создайте правило: имя, внешний порт (или диапазон), внутренний IP, внутренний порт, протокол (TCP/UDP/Both).

- Сохраните правило и перезапустите (если нужно).

- Проверьте доступность порта снаружи.

Шаг 1: где найти раздел перенаправления портов

Поиск: в интерфейсе роутера ищите “Port Forwarding”, “Virtual Server”, “Applications” или “NAT”. Если маршрутизатор предоставляет mobile app (например, Xfinity), часть функций может быть доступна только в приложении.

Примеры интерфейсов приведены ниже для наглядности.

Интерфейсы отличаются — ориентируйтесь по названиям и документации производителя.

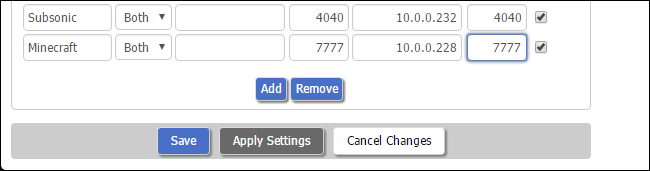

Шаг 2: создайте правило перенаправления

Поля, которые вы встретите почти везде:

- Имя правила — понятное, например “Minecraft” или “SSH-Server”.

- Протокол — TCP, UDP или Both.

- Внешний (Public) порт — порт, открываемый на роутере.

- Внутренний IP — статический IP вашего хоста, например 192.168.1.100.

- Внутренний (Private) порт — порт на устройстве, где слушает сервис.

- Источник (Source) — обычно можно оставить пустым; некоторые прошивки позволяют ограничить список внешних IP.

Советы:

- Используйте понятные имена правил.

- Если не уверены в протоколе, выберите Both.

- Выбирайте внешний порт >5000, если хотите снизить вероятность конфликта с системными службами.

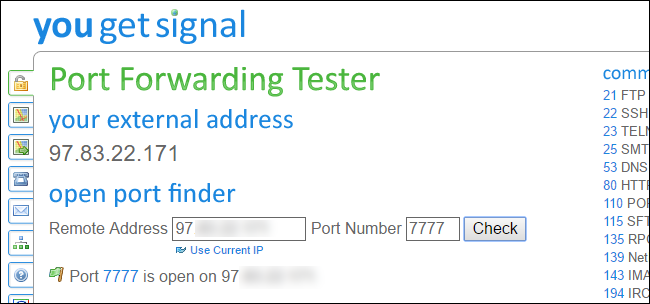

Шаг 3: проверьте правило

Самый надёжный способ — заставить клиента с внешней сети подключиться к вашему сервису (друг, телефон в мобильной сети и т.п.). Если нет возможности, используйте онлайн-проверку портов, например YouGetSignal Port Forwarding Tester. Введите ваш публичный IP и проверяемый порт — вы увидите, открыт он или закрыт.

Если тест показывает, что порт закрыт:

- Проверьте внутренний IP и порт в правиле.

- Убедитесь, что локальный брандмауэр разрешает входящие соединения.

- Убедитесь, что провайдер не блокирует нужный порт (некоторые ISPs блокируют порты типа 25, 80 для клиентов).

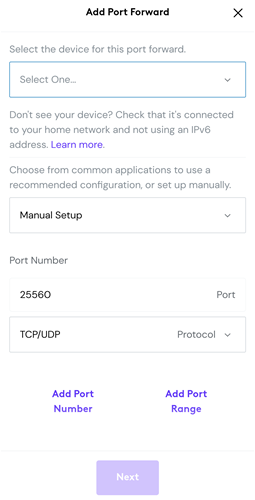

Перенаправление портов в Xfinity xFi Gateway

Если у вас xFi Gateway от Xfinity, настройка разбита между веб-интерфейсом и мобильным приложением.

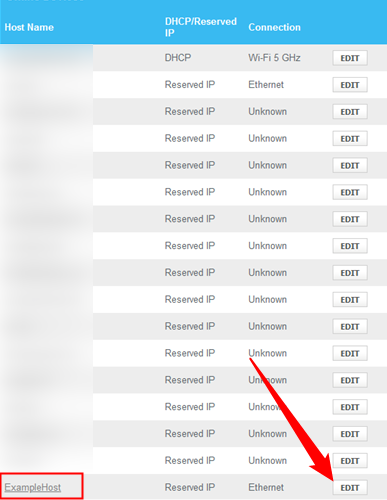

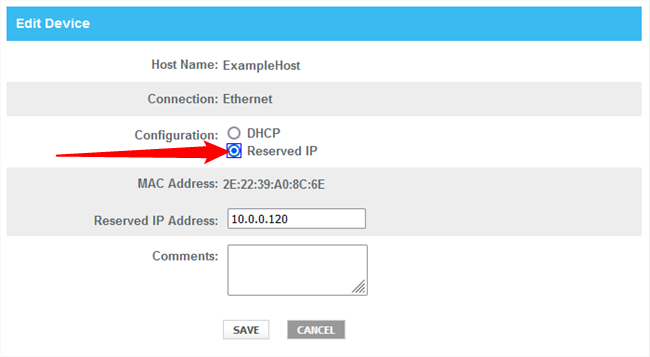

- Зайдите в веб-интерфейс xFi (обычно 10.0.0.1 или 192.168.0.1). Перейдите в Connected Devices, найдите устройство и нажмите Edit.

- Включите Reserved IP и сохраните. Вы можете изменить только последние три цифры адреса в диапазоне 2–255.

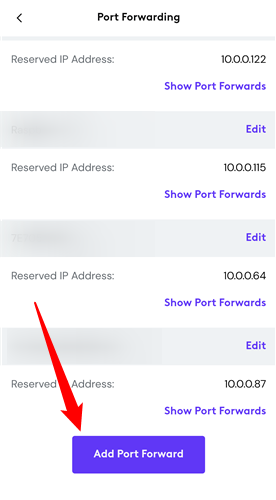

Откройте мобильное приложение Xfinity, авторизуйтесь и перейдите Connect > (имя сети) > Advanced Settings > Port Forwarding > Add Port Forward.

Выберите устройство, порт и протокол, далее Next и Save.

После этого правило применяется — не забудьте разрешить порт в локальном брандмауэре сервера.

Распространённые приложения и порты

Ниже таблица с популярными применениями и парами портов. Пользуйтесь как быстрым справочником.

| Приложение | Порты | Протокол |

|---|---|---|

| Minecraft (Java) | 25565 | TCP/UDP |

| Minecraft (Bedrock) | 19132-19133 | TCP/UDP |

| Project Zomboid | 16261-16262 | TCP/UDP |

| VNC | 5900 | TCP |

| SSH | 22 | TCP |

| Plex Media Server | 32400 | TCP |

Помните: при необходимости вы можете поменять внешний порт на любой другой (например, 10000 → 80) и перенаправить его на внутренний порт 80 нужного сервера. Это удобно, если у вас несколько внутренних серверов.

Безопасность при перенаправлении портов

Открытие порта означает расширение доступности вашего устройства из интернета, а значит увеличение поверхности атаки. Вот практические рекомендации для минимизации рисков.

Не запускайте сервисы от администратора или root

Запуск сервисов от root/администратора увеличивает последствия компрометации. Создайте отдельного пользователя без повышенных привилегий для выполнения серверного ПО. Если атакующий получит управление процессом, возможности будут ограничены.

Отключите вход под root по SSH

Если используете Linux, запретите вход под root по SSH (в /etc/ssh/sshd_config установите PermitRootLogin no). Используйте обычного пользователя с sudo для администрирования.

Смена порта — это не защита, а лишь уменьшение шума

Перенос SSH с 22 на нестандартный порт уменьшит количество автоматических сканов и шум в логах, но не защитит от целевой атаки. Не полагайтесь на это как на единственную меру безопасности.

Установите Fail2Ban или аналог

Fail2Ban отслеживает неудачные попытки входа и временно блокирует IP-адреса, которые пытаются подобрать пароли. Это эффективная и распространённая практика для серверов с SSH или веб-интерфейсами.

Используйте SSH-ключи вместо паролей

SSH-ключи гораздо безопаснее пароля. Сгенерируйте пару ключей и разместите публичный ключ на сервере. Закройте аутентификацию по паролю при возможности.

Белые списки и ограничение доступа

Если возможно, ограничьте доступ только доверенными IP-адресами. Это можно сделать на роутере (если поддерживает) или на уровне ОС (UFW, FirewallD, Windows Firewall). Белый список лучше черного — он разрешает подключение только с заранее известных адресов.

VLAN и сегментация сети

Если вы имеете довольно продвинутую сеть, выделите интернет-ориентированные серверы в отдельную VLAN. Это ограничит доступ между внутренними устройствами и сервером, и минимизирует ущерб при компрометации. Если ваш роутер не поддерживает VLAN, можно добавить управляемый коммутатор.

Регулярные обновления и мониторинг

Следите за обновлениями ОС и серверного ПО, ограничьте привилегии, используйте мониторинг и логирование, чтобы быстро реагировать на подозрительную активность.

Дополнительные подходы и альтернативы

Не всегда требуется ручное перенаправление портов. Рассмотрите альтернативы:

- UPnP / NAT-PMP: многие приложения автоматически открывают порты через UPnP. Это удобно, но несёт дополнительные риски (автоматическое открытие может быть использовано злоумышленниками на локальной сети).

- Виртуальная частная сеть (VPN): вместо открытого доступа из интернета организуйте VPN-соединение в домашнюю сеть и работайте с сервисами как из локальной сети. Надёжно и безопасно, но требует настройки VPN-сервера.

- Реверс-прокси и туннелирование: сервисы типа ngrok или локальные реверс-прокси позволяют пробрасывать единственное защищённое соединение к нужному сервису без открытых портов.

Плюсы и минусы кратко:

- UPnP: быстро, автоматически — менее безопасно.

- VPN: очень безопасно — требует настройки и управления.

- Ngrok/туннели: просто для временных демонстраций — зависит от стороннего сервиса и может быть платным.

Методика выбора порта и проверка конфликтов

Мини-методология для выбора внешнего порта:

- Определите внутренний порт, на котором слушает сервис (например, 80 для веба, 25565 для Minecraft).

- Подумайте, нужен ли стандартный внешний порт (например, 80 для публичного веб-сайта) или лучше выбрать нестандартный выше 5000.

- Проверьте, не занят ли порт локально и не блокируется ли провайдером.

- Настройте правило и протестируйте.

Совет: ведите простой реестр правил (таблица), где указывайте: имя сервиса, внешний порт, внутренний IP, внутренний порт, протокол, дата создания, назначение. Это полезно в больших домашних сетях.

Тесты и сценарии приёмки

Критерии приёмки для правила перенаправления:

- При подключении клиента с внешней сети соединение устанавливается с ожидаемым сервисом.

- Сервис отвечает корректно и стабильно при нескольких параллельных подключениях.

- Логи сервера фиксируют входящие подключения с реального внешнего IP.

- При удалении правила внешний порт становится недоступным.

Тест-кейсы:

- Положительный: подключение извне к публичному IP и порту — успешное подключение.

- Негативный: удаление правила — попытка подключиться возвращает отказ.

- Брандмауэр: правило на роутере включено, но брандмауэр на сервере блокирует — соединение не устанавливается (ожидаемый результат при проверке брандмауэра).

Руководство действий в случае инцидента (runbook)

Если вы обнаружили подозрительную активность на сервере, выполните шаги:

- Отключите правило перенаправления на роутере (быстрая мера по защите).

- Отключите сервис или ограничьте доступ через firewall (белый список).

- Проверьте логи на признаках компрометации (авторизация, команды, новые пользователи).

- Обновите ПО, смените пароли/ключи, восстановите из чистой резервной копии при необходимости.

- Анализируйте: как произошло проникновение, какие уязвимости — исправьте их.

- Верните доступ только после полного устранения и тестирования.

Ролевые чек-листы

Хозяин сети (домашний пользователь):

- Назначьте статический IP хосту.

- Зарегистрируйте DDNS, если у вас динамический публичный IP.

- Создайте правило в роутере и сохраните запись о нем.

- Проверьте локальный брандмауэр и разрешите порт.

- Протестируйте подключение извне.

- Следите за логами и обновляйте ПО.

Администратор сервера (технический):

- Не запускайте сервисы с root.

- Настройте Fail2Ban и мониторинг логов.

- Принудительно используйте SSH-ключи и отключите пароли.

- Ограничьте доступ по IP, если возможно.

- Планируйте регулярные резервные копии.

Факто-бокс с ключевыми числами

- Диапазон TCP/UDP-портов: 1–65535

- Рекомендуемый внешний порт (для избежания конфликтов): >5000

- Стандартные системные порты: 1–1023

- Часто используемые игровые порты: 25565 (Minecraft), 19132 (Bedrock)

Диаграмма принятия решения

flowchart TD

A[Нужен доступ к домашнему сервису извне?] -->|Нет| B[Не требуется перенаправление]

A -->|Да| C[Сервис поддерживает UPnP?]

C -->|Да, и вы доверяете сети| D[Использовать UPnP с осторожностью]

C -->|Нет или не доверяете| E[Настроить порт-форвардинг]

E --> F{Есть ли статический публичный IP?}

F -->|Да| G[Назначить статический внутренний IP, создать правило]

F -->|Нет| H[Настроить DDNS, назначить статический внутренний IP, создать правило]

G --> I[Проверить брандмауэр и протестировать доступ]

H --> I

I --> J{Проблемы?}

J -->|Да| K[Проверить локальные брандмауэры, провайдера, логи]

J -->|Нет| L[Мониторинг и обновления]Частые проблемы и способы их решения

- Порт по-прежнему закрыт: проверьте внутренний IP и порт, убедитесь, что локальный брандмауэр разрешает входящие соединения.

- Порт открыт, но сервис не отвечает: проверьте конфигурацию сервиса, его логи, правильность внутреннего порта.

- Провайдер блокирует порт: попробуйте другой внешний порт или свяжитесь с провайдером.

- Устройства получают разные IP после перезагрузки: включите резервирование IP в роутере.

- Нестабильные соединения: проверьте качество интернет-канала и настройки NAT (SPI, ALG-модули в роутере).

Совместимость, миграция и замечания по локализации

- Разные роутеры имеют разные интерфейсы: ищите термины Port Forwarding, Virtual Server, NAT, Applications.

- Для корпоративных или продвинутых сценариев предпочтительнее использовать VLANы, отдельный публичный сегмент или хостинг сервисов в облаке.

- Если ваш провайдер предоставляет Carrier-Grade NAT (CGNAT), у вас нет публичного IPv4 — перенаправление портов будет невозможно без дополнительных шагов (запрос статического IP у провайдера или использование обратного туннеля / VPN).

Итог и рекомендации

Перенаправление портов — простой и мощный инструмент для организации удалённого доступа к домашним сервисам. Главное — подготовиться: назначить статические внутренние IP, настроить DDNS при необходимости, убедиться в корректной настройке локального брандмауэра и применить базовые меры безопасности (не запускать от root, SSH-ключи, Fail2Ban, VLAN при потребности).

Если вы сомневаетесь в безопасности, рассмотрите альтернативы: VPN, туннелирование (ngrok), или размещение сервиса на удалённом сервере в облаке.

Краткое резюме

- Назначьте статический внутренний IP для хоста.

- Настройте правило порт-форвардинга в роутере: внешний порт → внутренний IP и порт, протокол.

- Проверьте локальные брандмауэры и протестируйте порт извне.

- Примите базовые меры безопасности: SSH-ключи, Fail2Ban, сегментация сети.

Важно: регулярный мониторинг логов и своевременные обновления — ваш лучший друг в поддержке безопасного удалённого доступа.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone