Как безопасно устанавливать расширения Chrome

Почему расширения Chrome могут быть опасны

При установке расширения вы делегируете часть доверия его разработчику. Расширение живёт в вашем браузере и может видеть действия, данные и взаимодействия с сайтами. Это не значит, что все расширения зловредны, но такая возможность существует.

Определения:

- Разрешения — список прав, которые просит расширение (доступ к вкладкам, истории, сайтам и т. п.).

- Компрометация — когда безопасное ранее расширение становится контролируемым злоумышленниками или продаётся третьей стороне.

Важно: система разрешений помогает, но действует лишь при внимательном отношении пользователя. Даже добросовестные расширения могут быть скомпрометированы после обновления или продажи.

Ключевая мысль: опасность не только при установке, но и во времени. Наблюдайте за расширениями постоянно.

На что обращать внимание перед установкой расширения

Ниже — проверенный набор шагов и методов для оценки безопасности расширения.

1. Проверьте сайт и репутацию разработчика

Ищите реальный сайт разработчика и контакты. Надёжный разработчик обычно предоставляет:

- домен компании или продуктовую страницу;

- адрес обратной связи и политику конфиденциальности;

- информацию о лицензиях и исходниках (если open source).

Если имя разработчика не кликабельно или ведёт в никуда — это повод копнуть глубже.

Важно: отсутствие сайта не обязательно делает расширение вредоносным, но повышает риск.

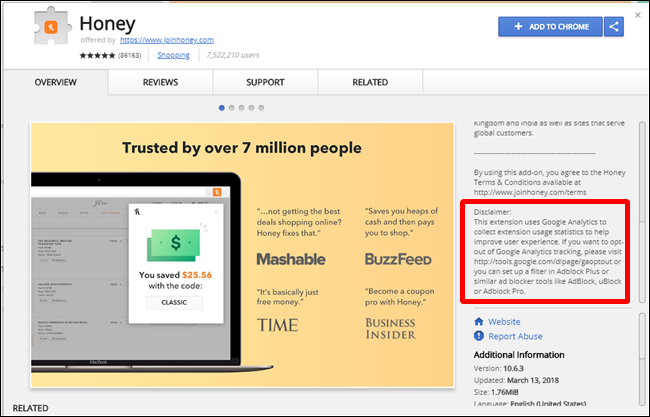

2. Прочитайте описание полностью

Описание даёт представление о функциональности и целях расширения. Обратите внимание на фразы про сбор данных, аналитику, сторонние интеграции и условия использования. Если описание общо и не объясняет, зачем нужны конкретные права — это красный флаг.

Совет: ищите упоминания «analytics», «third party», «share», «collect» — и выясняйте, зачем это нужно.

3. Внимательно изучите запросы разрешений

При установке Chrome показывает запрос разрешений. Это всё или ничего: вы либо даёте все перечисленные права, либо не устанавливаете расширение.

Примеры опасных запросов для простых расширений:

- «Доступ ко всем сайтам» для расширения, которое работает только на одной странице.

- «Чтение и изменение данных на посещаемых веб‑сайтах» без явной причины.

Правило: сопоставьте функциональность и запрашиваемые права. Если не сходится — не устанавливайте.

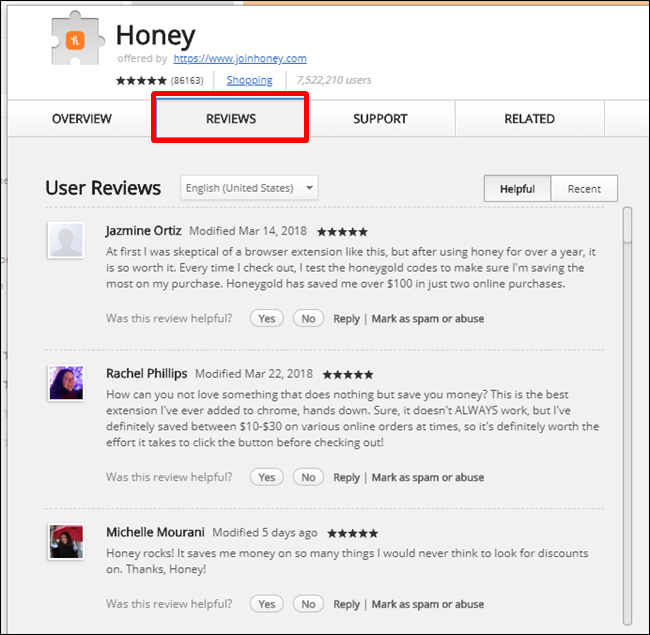

4. Проанализируйте отзывы, но критически

Отзывы могут помочь выявить повторяющиеся проблемы. Обращайте внимание на:

- одинаково сформулированные отзывы (могут быть куплены);

- жалобы на навязчивую рекламу или неожиданные перенаправления;

- упоминания о краже данных или подозрительной активности.

Не читайте все отзывы подряд — хватит быстрого скрининга на шаблоны.

5. Посмотрите исходный код (если доступен)

Если расширение open source, просмотрите репозиторий. Ищите подозрительные библиотеки, вызовы сетевых API и шифрованные/обфусцированные фрагменты кода.

Где смотреть:

- ссылка на GitHub в описании или на сайте разработчика;

- манифест расширения (manifest.json) — какие права и скрипты подключаются.

Если вы не разработчик, попросите знакомого с опытом оценки кода или используйте сторонние отчёты.

Практические чеклисты и методики (чтобы не забыть)

Ниже — готовые чеклисты и шаблоны для регулярной проверки расширений.

Быстрая предварительная проверка (1–2 минуты)

- Проверить имя и сайт разработчика.

- Прочитать первые 2–3 абзаца описания.

- Сравнить заявленную функцию с запрашиваемыми правами.

- Посмотреть 5 самых свежих отзывов на предмет повторяющихся жалоб.

Глубокая проверка (5–15 минут)

- Открыть сайт разработчика и политику конфиденциальности.

- Найти ссылки на исходники (если есть).

- Проверить дату последнего обновления расширения.

- Проверить список разрешений в manifest.json (если можно).

- Выполнить поиск по названию расширения + «компрометация», «продан», «adware», «malware».

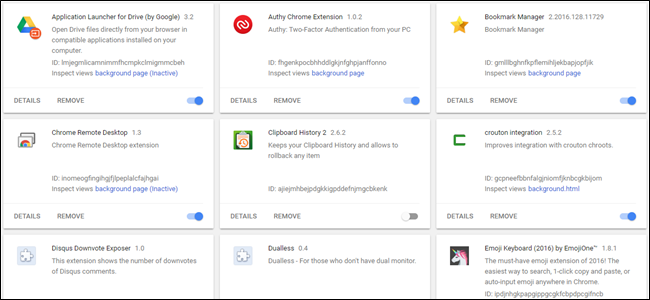

Ежемесячный аудит установленных расширений

- Просмотреть список установленных расширений.

- Удалить неиспользуемые.

- Проверить обновления и историю версий.

- Пересмотреть права у каждого расширения, особенно тех, что имеют доступ ко всем сайтам.

Важно: удаление мало использующих расширений уменьшает потенциальную поверхность атаки.

Руководство для администраторов и продвинутых пользователей

Если вы управляете сетью или большими группами пользователей, примените централизованные правила:

- Ограничьте установку расширений политиками (GPO/Enterprise policies).

- Разрешайте только заранее одобренный список расширений (whitelist).

- Внедрите процесс ревью расширений перед добавлением в белый список.

- Проводите периодический аудит и мониторинг установленного ПО.

Роль‑ориентированные чеклисты

- Конечный пользователь: проверяй разработчика, описание и права, не устанавливай сомнительные расширения.

- Сетевой администратор: применяй политики и whitelist, проверяй логи трафика на аномалии.

- Разработчик: публикуй политику конфиденциальности, поддерживай исходники и указывай контакты.

Простая методика оценки риска (MЕT — Модель: Миссия, Емкость, Тяжесть)

- Миссия: какую задачу решает расширение?

- Емкость: какие права оно запрашивает?

- Тяжесть: какие последствия, если расширение станет злонамеренным?

Чем больше несоответствий между миссией и правами — тем выше риск.

Шаблон плана действий при подозрительной активности

- Отключить расширение.

- Проверить сетевые логи на необычную активность.

- Сменить пароли и проверить 2FA для важных сервисов.

- Сообщить в магазин расширений и, при необходимости, в ИТ‑отдел.

- Восстановить систему из резервной копии при подозрении на компрометацию.

Decision flowchart (Mermaid)

flowchart TD

A[Найдено расширение] --> B{Известен разработчик?}

B -- Да --> C{Описание и права соответствуют?}

B -- Нет --> D[Ищем сайт/контакты]

D --> C

C -- Да --> E{Отзывы вызывают сомнения?}

C -- Нет --> F[Не устанавливать]

E -- Нет --> G[Установить и мониторить]

E -- Да --> F

G --> H[Ежемесячный аудит]

F --> I[Искать альтернативы]Матрица рисков и смягчающие меры

| Риск | Признаки | Смягчающие меры |

|---|---|---|

| Чрезмерные права | Доступ ко всем сайтам при ненужной функциональности | Не устанавливать; искать альтернативу |

| Компрометация | Внезапные обновления, всплеск рекламы | Отключить, проверить логи, сменить пароли |

| Продажа разработчиком | Резкое изменение поведения (ads/tracking) | Отключить, отписать пользователей, искать стабильную альтернативу |

| Поддельные отзывы | Повторяющиеся шаблонные отзывы | Игнорировать рейтинг, читать детальные жалобы |

Тестовые случаи и критерии приёмки для расширения

Критерии приёмки (пример для внутренней проверки):

- Расширение выполняет заявленную функцию без доступа к ненужным сайтам.

- Нет сетевых запросов к неизвестным доменам в течение 24 часов использования.

- Логика обработки личных данных задокументирована и понятна.

Тестовые сценарии:

- Установить расширение и проверить, запрашивает ли оно только необходимые разрешения.

- Использовать расширение на тестовых страницах и мониторить исходящие HTTP(S) запросы.

- Обновить расширение и повторить тесты.

Альтернативные подходы, если вы не хотите рисковать

- Используйте встроенные функции браузера вместо расширений.

- Поиск решений в форме web‑приложений (меньше прав в браузере).

- Применяйте расширения от крупных проверенных разработчиков и компаний.

Когда расширения не подходят (контрпример)

- Если требуется строгая конфиденциальность (например, юридическая работа), лучше избегать расширений, особенно тех, что имеют доступ ко всем сайтам.

- Если расширение редко обновляется и нет открытого исходного кода — высокий риск.

Короткая инструкция по удалению и восстановлению

- Откройте chrome://extensions.

- Найдите расширение и нажмите «Удалить».

- Очистите данные браузера (кеш и куки) при подозрении на трекеры.

- При необходимости выполните проверку на вредоносное ПО.

1‑строчный глоссарий

- Разрешения — права, которые расширение запрашивает у браузера.

- Manifest.json — файл конфигурации расширения Chrome.

- Whitelist — список разрешённых расширений для организации.

Часто задаваемые вопросы

Как понять, действительно ли расширение собирает мои данные?

Проверьте прозрачность разработчика, политику конфиденциальности и сетевые запросы во время работы расширения. При серьёзных сомнениях лучше не устанавливать.

Можно ли доверять расширениям с высоким рейтингом?

Рейтинг — только один сигнал. Он может быть куплен или исказён. Используйте комплексную проверку: разработчик, описание, разрешения и отзывы.

Итог и рекомендации

- Всегда сопоставляйте функциональность расширения с запрашиваемыми правами.

- Устанавливайте расширения только от проверенных разработчиков или после глубокой проверки.

- Регулярно проверяйте установленные расширения и удаляйте неиспользуемые.

Важно: безопасность — процесс, а не разовая задача. Простые привычки снижают риск компрометации и утечки данных.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone