Как защитить Android‑телефон: настройки и чеклист

Быстрые ссылки

- Включить двухфакторную аутентификацию для аккаунта Google

- Установить безопасный экран блокировки

- Убедиться, что «Найти устройство» включён

- Отключить «Неизвестные источники» и режим разработчика

- Что Google уже делает для безопасности телефона

Почему это важно

Мобильный телефон часто содержит самые чувствительные данные: банковские приложения, почту, календарь, фотографии и контакты. Потеря или компрометация устройства может привести к финансовым и личным потерям. Большинство простых атак предотвращаются базовыми настройками безопасности — их включение заметно снижает риск.

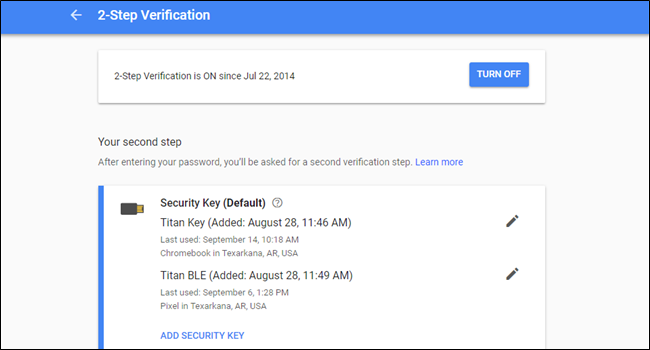

Включите двухфакторную аутентификацию для аккаунта Google

Двухфакторная аутентификация (2FA) добавляет второй этап проверки при входе в аккаунт. Это может быть SMS-код, приложение-генератор кодов (например Google Authenticator), push-уведомление или аппаратный ключ U2F (например Titan Key). SMS — самый удобный, но менее защищённый вариант; аппаратный ключ — самый надёжный.

Как включить:

- Откройте аккаунт Google: Мой аккаунт → Двухэтапная проверка. Потребуется вход в систему.

- Выберите метод второго фактора (рекомендуется приложение-аутентификатор или аппаратный ключ).

- Добавьте резервные способы восстановления: запасной номер телефона и адрес электронной почты.

- Проверьте недавние действия и отключите неизвестные устройства.

Важно: если у вас есть несколько устройств, зарегистрируйте резервный метод (например, генератор кодов на другом телефоне или печатные коды). Это спасёт доступ при потере основного устройства.

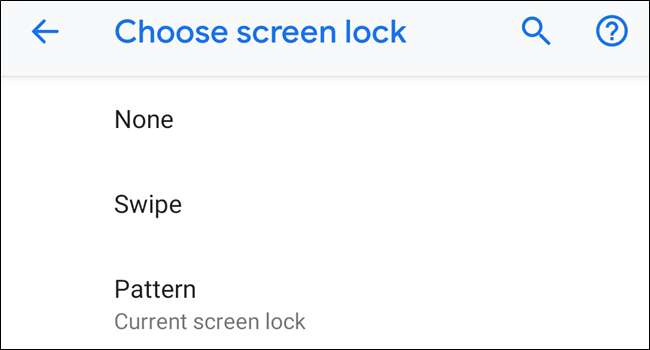

Установите безопасный экран блокировки

Экран блокировки — первая линия обороны. Используйте PIN длиной не менее 6 цифр или надёжный пароль; биометрия (отпечаток или распознавание лица) удобна, но должна дополнять, а не заменять сложный PIN/пароль.

Где настраивать:

- Обычно: Настройки → Безопасность → Экран блокировки.

- На Android Pie: Настройки → Система → Безопасность (вариации зависят от производителя).

Советы по биометрии:

- Зарегистрируйте несколько отпечатков для основной руки и, при необходимости, для доверенного члена семьи.

- Никакая биометрия не должна быть единственным фактором при доступе к высокочувствительным приложениям (банкинг, менеджеры паролей).

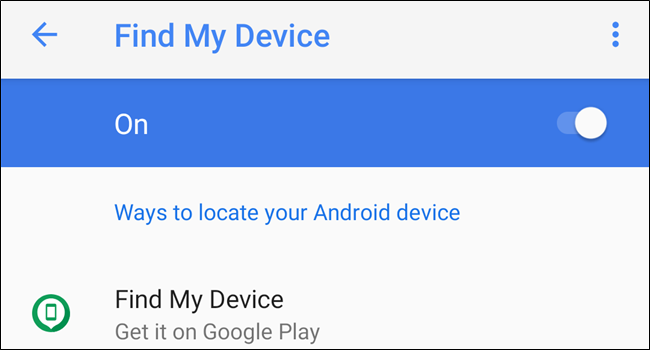

Убедитесь, что «Найти устройство» включён

Функция «Найти устройство» (Find My Device) позволяет найти, позвонить, заблокировать или стереть телефон удалённо. Обычно она включена по умолчанию, но стоит проверить.

Проверка:

- Настройки → Google → Безопасность → Найти устройство.

Если устройство потеряно:

- Войдите в Google и выполните поиск «Find My Phone» или откройте сайт Find My Device.

- Возможности: локализация, проигрывание звука, блокировка, удалённый сброс до заводских настроек.

Важно: удалённый сброс удалит локальные данные и отключит возможность локализации, но защитит учётные записи и файлы от доступа посторонних.

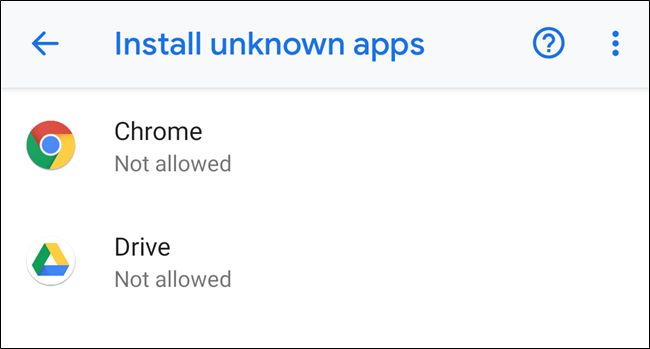

Отключите «Неизвестные источники» и режим разработчика

Установка приложений из неизвестных источников (sideloading) увеличивает риск установки вредоносного ПО. На Android Oreo и новее доступ предоставляется по приложению; на старых версиях есть глобальная опция.

Как отключить:

- На Android до 8.0: Настройки → Безопасность → Неизвестные источники → снять галочку.

- На Android 8.0 и 9.0: Настройки → Приложения → Особые доступы → Установка неизвестных приложений → отключить для приложений, которым не доверяете.

Режим разработчика даёт дополнительные возможности (отладка по USB и пр.), которые облегчают доступ к устройству при наличии физического контакта. Если вы не используете эти функции — выключите режим разработчика.

- Настройки → Система → Для разработчиков → Отключить переключатель.

Важно: оставлять включённую опцию «Отладка по USB» опасно, если телефон может попасть в чужие руки.

Что Google уже делает для безопасности телефона

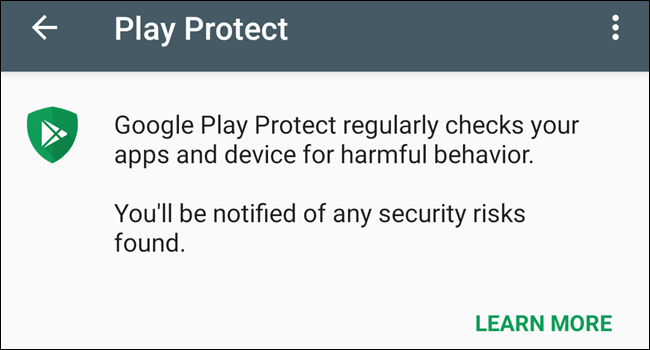

Google Play Protect

Play Protect — встроенная система сканирования приложений (работает в облаке и на устройстве). Она отслеживает приложения в Play Store и на устройстве, пытаясь блокировать вредоносные и фейковые приложения. Play Protect можно проверить и включить: Настройки → Google → Безопасность → Play Protect.

Шифрование данных на устройстве

Современные устройства Android шифруют пользовательские данные по умолчанию: до ввода пароля данные остаются недоступными. Благодаря этому даже при физическом доступе к накопителю без пароля данные остаются защищены.

Мини‑метод: как защитить телефон за 10 минут

- Включите 2FA в аккаунте Google и добавьте резервный номер.

- Поставьте сложный PIN/пароль и добавьте отпечаток.

- Проверьте «Найти устройство» и активируйте удалённый доступ.

- Отключите установку из неизвестных источников и выключите режим разработчика.

- Проверьте Play Protect и обновите систему и приложения.

- Отключите Bluetooth и Wi‑Fi, когда не используются.

Контрпримеры: когда базовые меры не сработают

- Устройство с root/разлоченным загрузчиком: многие встроенные защиты обходятся.

- Атаки социальной инженерии: злоумышленник обманом получает пароли или коды 2FA.

- SIM‑swap: перехват SMS-кодов через подмену SIM у оператора.

- Физический доступ к разблокированному устройству: экранная блокировка бесполезна, если телефон уже открыт.

Если вы столкнулись с одним из этих сценариев, используйте дополнительные меры (аппаратные ключи, менеджеры паролей, изолированные устройства для банковских операций).

Альтернативные подходы к защите

- Аппаратные ключи безопасности (U2F/FIDO2) для входа в аккаунты — сильнее, чем SMS и приложения.

- Менеджер паролей: хранит сложные пароли и автоматически подставляет их в приложениях и браузере.

- Отдельное устройство для критичных операций (онлайн‑банкинг, корпоративный доступ).

- Регулярные бэкапы в зашифрованном виде и хранение резервных копий офлайн.

Модель мышления: «замок, сигнализация, сейф»

- Экран блокировки — замок (предотвращает быстрый доступ).

- Find My Device и уведомления — сигнализация (позволяют реагировать на потерю).

- Шифрование и 2FA — сейф (делают данные бесполезными без ключа).

Эта простая модель помогает расставить приоритеты: сначала — замок, затем сигнализация, затем сейф.

Факт‑бокс

- Play Protect появился с Android 8.0 (Oreo).

- Возможность удалённого поиска/стирания доступна через Find My Device.

- На современных устройствах данные шифруются автоматически при загрузке системы.

(Это качественные ориентиры — конкретные опции могут различаться у разных производителей.)

Чеклист по ролям

Пользователь (личный смартфон):

- Включён 2FA для Google.

- Сильный пароль/PIN и биометрия настроены.

- «Найти устройство» включён.

- Установлены обновления системы и приложений.

- Отключена установка из неизвестных источников.

Power user (технически подкованный):

- Использует аппаратный ключ для критичных аккаунтов.

- Проверяет разрешения приложений и ограничивает фоновые процессы.

- Включает шифрование резервных копий.

IT‑администратор / корпоративный пользователь:

- Применяет MDM/EMM‑политику для централизованного управления.

- Включает принудительные требования сложных паролей и удалённого стирания.

- Ограничивает список доверенных приложений и контролирует журналы доступа.

Жёсткое укрепление безопасности (hardening)

- Обновляйте ОС и приложения сразу после выхода обновлений.

- Отключайте Bluetooth и NFC, когда не используются.

- Установите минимум разрешений приложениям (локация, камера, микрофон) по потребности.

- Удаляйте приложения, которыми не пользуетесь.

- Используйте VPN в открытых сетях Wi‑Fi.

- Включите автоматическую блокировку экрана через короткий таймаут.

Приватность и соответствие требованиям (заметки для Европы)

- Ограничьте доступ приложений к контактам, геолокации и камере. Это уменьшает объём передаваемых персональных данных.

- Для корпоративных устройств настройте разделение данных рабочей и личной среды (контейнеризация).

- При обработке персональных данных сотрудников или клиентов придерживайтесь принципов минимизации и хранения не дольше необходимого.

Важно: удаление данных с устройства через удалённый сброс помогает соответствовать требованиям безопасности при утечке.

Когда стоит обратиться к профессионалу

- Если телефон рутован/разлочен и вы не уверены, можно ли восстановить его в безопасное состояние.

- После компрометации корпоративных учётных записей — привлеките IT‑отдел для расследования и отката.

Короткая инструкция для восстановления доступа (runbook)

- Если вы подозреваете взлом — смените пароль Google и отключите все узнаваемые устройства в настройках безопасности.

- Установите 2FA (если ещё не включён).

- Используйте Find My Device для локализации и (при необходимости) удалённого стирания.

- Проверьте банковские и ключевые аккаунты на подозрительные операции и уведомьте банки.

Глоссарий в одной строке

- 2FA — двухфакторная аутентификация, второй уровень защиты входа.

- Play Protect — встроенное сканирование приложений Android.

- Sideloading — установка приложения вне Play Store.

- U2F / FIDO2 — стандарты аппаратной аутентификации.

Поддержание безопасности телефона — не разовое действие, а привычка. Проверьте и настройте перечисленные опции сегодня и снова через несколько месяцев: так вы значительно уменьшите риск потери данных и доступа.

Важно: некоторые шаги (root, разлочка, глубокая отладка) снижают общий уровень защиты — избегайте их, если безопасность критична.

Image Credit: HAKINMHAN /shutterstock.com

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone