Как проверять состав групп в Linux перед выдачей доступа

Быстрые ссылки

File and Directory Permissions

The /etc/groups File

The getent Command

The lid Command

The Devil’s in the Details

Важно: группы — удобный механизм совместной работы, но нельзя доверять одному только одному источнику. Всегда проверяйте реальные членства перед тем, как делиться чувствительными файлами.

Права файлов и директорий

Файлы и каталоги в Linux имеют три набора прав: один для владельца, один для группы и один для всех остальных. Каждый набор прав определяет, могут ли члены категории читать, записывать или выполнять файл. Для директорий права выполнения означают возможность выполнить команду

cdв эту директорию.

По умолчанию группа файла или каталога — это основная группа владельца, обычно та, что у пользователя по умолчанию. Групповые права позволяют набору пользователей контролируемо обмениваться доступом.

Например, у вас могут быть команды разработчиков, документации и тестирования. Членов каждой команды можно поместить в отдельную группу для совместной работы. Пользователь может состоять в нескольких группах одновременно.

Это простая и надёжная схема. Но если файлы конфиденциальны, лучше заранее проверить, кто действительно состоит в группе, прежде чем давать доступ. Существуют разные способы узнать это, но два самых распространённых метода могут вводить в заблуждение.

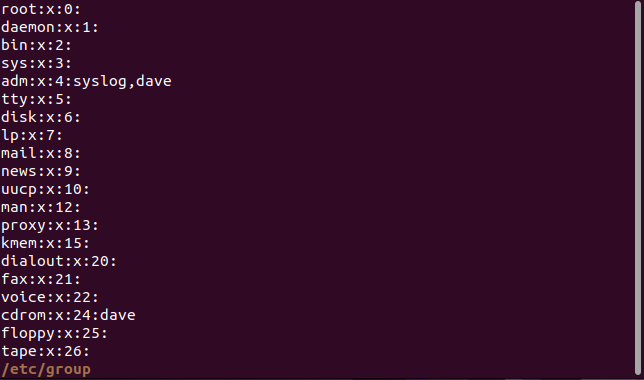

Файл /etc/group

Файл “/etc/group” содержит список групп и их членов, разделённых двоеточием “ : “. Каждая строка содержит четыре поля:

- Имя: уникальное имя группы.

- Пароль: обычно не используется и содержит “x”.

- GID: уникальный идентификатор группы.

- Пользователи: список членов, разделённый запятыми. Для системных учётных записей список обычно пуст.

Можно вывести файл в терминал командой

cat /etc/groupно удобнее просматривать его через постраничный просмотр:

less /etc/groupБольшинство записей в начале файла не содержат членов, хотя, например, группа “adm” может иметь пользователей.

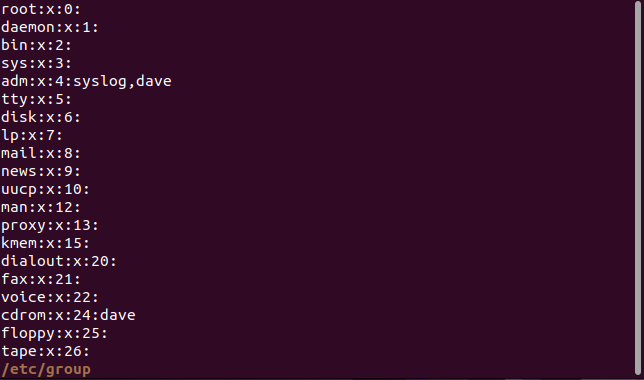

Если нужно узнать, в каких группах состоит конкретный пользователь, можно воспользоваться grep и искать его имя в файле. Это не совсем то, что нам нужно сейчас — мы хотим увидеть всех членов конкретной группы, а не группы одного пользователя. Но для иллюстрации приведём пример:

grep "dave" /etc/group

Записи, содержащие строку “dave”, выведены. Но здесь кроется нюанс.

При создании пользователя по умолчанию у него создаётся первичная группа с тем же именем, что и учётная запись. Это его основная (primary) группа. Любые другие группы — это вторичные (secondary). Проблема в том, что пользователь не отображается в списке членов своей первичной группы в /etc/group. Поэтому у группы “dave” поле пользователей может быть пустым, хотя пользователь “dave” действительно является её членом.

Кроме того, администратор может изменить первичную группу пользователя на любую другую. Тогда пользователь будет членом новой группы, но это не отразится как запись в разделе пользователей старой группы. Ещё одна проблема: /etc/group не всегда единственный источник правды. В корпоративных сетях информация о пользователях и группах может храниться в LDAP, Active Directory, NIS и других службах. Просматривая только /etc/group, вы можете не увидеть всех данных.

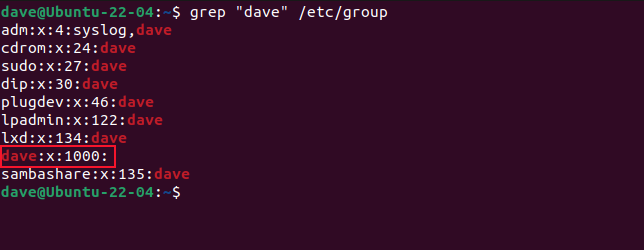

В нашем тестовом сценарии мы создали четыре группы для отдела разработки:

- resteam — исследовательская команда.

- devteam — команда разработчиков.

- pvqteam — команда валидации и качества продукта.

- docteam — команда документации.

Мы добавили людей в эти команды. Некоторые пользователи состоят в нескольких командах. Если открыть “/etc/group” в less и прокрутить файл до конца, мы увидим новые группы и тех членов, которых знает /etc/group.

Если нужно извлечь одну строку для конкретной группы, используйте grep с символом начала строки ^:

grep "^devteam" /etc/groupЭто покажет запись про группу devteam и перечисление её членов. Или не покажет — потому что, как мы узнали, не всегда все члены там перечислены.

Команда getent

Команда getent обращается ко множеству баз данных имени и может смотреть не только /etc/group. Используем getent, чтобы показать группы:

getent groupНа нашей тестовой машине getent с опцией group показывает те же данные, что /etc/group, так как мы не подключены к LDAP или другой централизованной службе. Поэтому getent просто собрал те же локальные записи.

Если в системе есть внешние источники (LDAP, NIS, sssd), getent объединит данные из всех настроенных источников и покажет более полную картину. Команда может также вернуть информацию по конкретной группе:

getent group devteamНо даже getent может не показать пользователя, если его членство прописано как первичное в другом источнике или если он добавлен с помощью инструментов управления учётными записями, которые не обновляют все базы.

Команда lid (libuser-lid)

Команда lid входит в набор утилит libuser. На Fedora и Manjaro команда называется lid, на Ubuntu — libuser-lid.

Чтобы установить пакет на Ubuntu:

sudo apt install libuserНа Manjaro libuser обычно устанавливают из AUR. Пример с yay:

yay libuserКомандой libuser-lid (или lid) можно выводить информацию о группах и о группах пользователя. Чтобы показать группы, в которых состоит пользователь, передайте его имя:

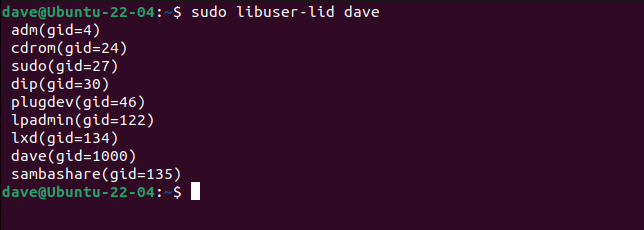

sudo libuser-lid dave

Чтобы увидеть членов группы, используйте опцию -g и имя группы:

sudo libuser-lid -g devteam

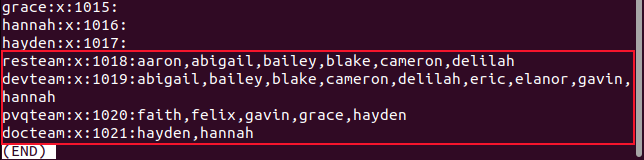

В нашем примере появился пользователь francis, которого не было видно в /etc/group и который не показался в выводе getent. lid (libuser-lid) обнаружил его. Это может быть связано с тем, что для francis установлена основная группа devteam.

Рассмотрим дополнительно команду groups для отдельных пользователей:

groups abigailgroups haydengroups francis

- abigail состоит в группах abigail, resteam и devteam.

- hayden состоит в hayden, pvqteam и docteam.

- francis состоит только в devteam. Причем у него нет группы с именем francis.

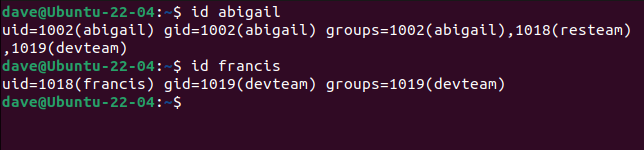

Каждому пользователю назначена первичная группа. По умолчанию она совпадает по имени и GID с учётной записью пользователя. У abigail UID и GID равны 1002, и у неё есть группа abigail с GID 1002. У francis GID 1019, который соответствует GID группы devteam — значит, francis либо получил в качестве первичной группу devteam при создании, либо администратор изменил её позже.

Команда id поможет это подтвердить:

id abigailid francis

Только libuser-lid показал francis в составе devteam. Это демонстрирует, что /etc/group и даже getent не всегда дают полную картину.

Внимание к деталям

Группы — удобный инструмент для совместного доступа. Но важно знать, с кем конкретно вы делитесь данными.

Ниже собраны практические рекомендации, чек-листы и способы диагностики, чтобы никогда не доверять только одному источнику и всегда получать полное представление о членстве в группах.

Схема действий: как проверить состав группы (минимальная методология)

- Сначала загляните в /etc/group:

less /etc/group- Используйте getent для объединённого представления:

getent group - Проверьте пользователей, которые могут иметь первичную группу, совпадающую с целевой:

groups - Для детальной проверки используйте lid/libuser-lid:

sudo libuser-lid -g - Для конкретного пользователя проверьте id:

id - Если у вас в окружении LDAP/NIS/SSSD, убедитесь, что служба настроена, и используйте донастройку getent для проверки всех источников.

Чек-листы по ролям

Администратор:

- Просмотрите /etc/group и getent перед изменением прав.

- Используйте libuser-lid для подтверждения скрытых случаев.

- Проверяйте GID/UID пользователей через id.

- Логируйте изменения групп и документируйте решения по назначению первичных групп.

Разработчик:

- Запрашивайте список членов группы перед выкладкой чувствительных данных.

- Убедитесь, что права директории дают только требуемые операции (r/w/x).

- При сомнении свяжитесь с администратором.

Аудитор/безопасник:

- Сравните /etc/group и данные getent.

- Используйте lid для поиска аномалий.

- Проверяйте централизованные источники (LDAP/AD) на предмет скрытых членств.

Примеры отказа: когда базовые команды обманывают

- /etc/group не показывает пользователя, если он значится только по своему GID как член группы (первичная группа).

- getent не покажет дополнительную информацию, если NSS настроен только на локальные файлы.

- Системы управления пользователями (терминальные утилиты, LDAP-каталог, SSSD) могут рассинхронизироваться с локальными файлами.

Всегда сверяйте несколько источников.

Диагностическое дерево решений (Mermaid)

flowchart TD

A[Нужно проверить состав группы?] --> B{Есть ли доступ к серверу?}

B -- Нет --> C[Попросите админа выдать вывод getent и libuser-lid]

B -- Да --> D[Посмотреть /etc/group]

D --> E{Пользователь не найден в списке?}

E -- Да --> F[Выполнить getent group ]

F --> G{Найден?}

G -- Да --> H[Проверить id у пользователей]

G -- Нет --> I[Выполнить sudo libuser-lid -g ]

I --> J{Найден?}

J -- Да --> K[Это первичная группа или внешний источник?]

J -- Нет --> L[Обратиться к администратору и проверить LDAP/SSSD/NIS]

E -- Нет --> H Таблица команд и что они показывают

| Команда | Что показывает |

|---|---|

| less /etc/group | Локальные записи групп и перечисленные пользователи |

| getent group | Объединённые данные источников NSS (LDAP/NIS/файлы) |

| libuser-lid или lid | Детальная информация о членстве, включая первичные группы |

| groups | Список групп, в которых состоит пользователь (локально видимые) |

| id | UID, GID и список групп пользователя |

Отладка и причины неожиданных результатов

- Проверьте конфигурацию NSS (/etc/nsswitch.conf): если там указано только “files”, getent будет читать только локальные файлы.

- Если используется sssd/sssd.conf или nslcd, убедитесь, что служба запущена и отвечает.

- Если данные в LDAP/AD, проверьте, не применяются ли политики, которые скрывают первичные группы.

- Убедитесь, что у вас есть права читать соответствующие каталоги и базы данных.

Меры безопасности и лучшие практики

- Минимизируйте число пользователей в группах с доступом к чувствительным данным.

- Используйте отдельные группы для права на запись и отдельные для права на чтение.

- Привязывайте доступ не только по группам, но и по ролям и политике (например, через sudoers, POSIX ACL, или систему управления доступом уровня приложения).

- Ведите аудит изменений в членстве групп и храните журнал действий.

Приватность и соответствие требованиям

Если вы работаете с персональными данными, убедитесь, что при передаче данных о членах групп соблюдаются правила конфиденциальности (например, GDPR в ЕС). Логируйте доступ и минимизируйте передачу данных извне.

Альтернативные подходы для совместной работы

- POSIX ACL: даёт гибкие правила доступа по пользователям и группам.

- Управление доступом на уровне приложения: хранить группы и роли в самой системе приложения.

- Централизованная идентификация (LDAP/AD) с чёткой схемой членства и журналированием.

Когда менять первичную группу пользователя

- При создании учётной записи в централизованной инфраструктуре задавайте первичную группу, соответствующую роли пользователя.

- Избегайте массового изменения первичных групп без аудита — это может неожиданно изменить доступы.

Шаблон плана проверки перед выдачей доступа (SOP)

- Сформируйте список файлов/каталогов и требуемых прав.

- Составьте список групп, которым будет предоставлен доступ.

- Для каждой группы выполните: getent group

, sudo libuser-lid -g , и просмотр /etc/group. - Сравните результаты и выявите расхождения.

- Если найдены неожиданные члены — запросите подтверждение у владельца группы и исправьте настройки.

- Документируйте принятые решения.

Критерии приёмки

- Все члены группы подтверждены минимум двумя независимыми источниками (например, getent и libuser-lid).

- Нет пользователей с неожиданными первичными группами, которые получают права через назначенную группу.

- Изменения документированы и задокументированы в журнале.

Частые вопросы (короткие ответы)

- Почему /etc/group не показывает пользователя, хотя он в группе? — Потому что он может быть членом этой группы как своей первичной группы: в /etc/group поле пользователей для первичной группы часто пустует.

- Что лучше использовать: getent или libuser-lid? — Сначала getent для объединённой картины; затем libuser-lid для детальной диагностики и поиска первичных групп.

- Нужно ли проверять LDAP? — Да, если система использует LDAP/AD, обязательно проверяйте централизованные источники.

Краткое резюме

- /etc/group и getent полезны, но не всегда дают полную картину.

- libuser-lid (или lid) способен обнаруживать пользователей, скрытых из /etc/group.

- Проверяйте несколько источников перед тем, как выдать права.

Поддерживайте процесс проверки, документируйте изменения и применяйте принципы минимальных привилегий.

Справка и примеры команд (шпаргалка)

less /etc/group

getent group devteam

sudo libuser-lid -g devteam

groups francis

id francisКлючевые выводы:

- Групповые права мощны, но опасны при неверном представлении состава групп.

- Используйте getent как первый шаг и libuser-lid для глубокого анализа.

- Аудит и документирование изменений — обязательны.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone