Как защитить умный дом и интернет‑устройства

Интернет‑подключённые гаджеты делают жизнь удобнее. Но они также открывают новые каналы для злоумышленников. От камер наблюдения до умных стиральных машин — иногда достаточно одной уязвимости, чтобы получить доступ к остальным устройствам в доме.

Ниже — практическое руководство для владельцев умных домов. Я объясню, какие простые и действенные шаги помогут снизить риск. Будут чек‑листы, план действий при взломе и краткие объяснения терминов.

Почему это важно

Умные устройства собирают данные и обеспечивают доступ к домашней сети. В худшем случае они становятся входной точкой для кражи данных, слежки или удаления доступа к важным службам. Даже если вы не храните ценные данные дома, злоумышленник может использовать ваш роутер как плацдарм для атак на других людей и сервисы.

Определение: умное устройство — любой бытовой прибор или гаджет с возможностью сетевого подключения и удалённого управления.

Важно: невозможно полностью исключить риск. Но можно свести его к минимуму применением простых правил и автоматизаций.

Пароли по умолчанию

Большинство устройств поставляются с паролем, который выбирает производитель. Эти пароли просты и часто одинаковы для тысяч устройств. Это делает их лёгкой добычей для атакующих.

Почему это проблема:

- Пароли публикуют в интернете или легко получить у производителя.

- Они слишком простые и предсказуемые.

- Сброс устройств остаётся распространённой практикой, поэтому производитель делает пароли удобными.

Рекомендации:

- Сразу после покупки смените пароль на уникальный и сложный.

- Если инструкция непонятна — поищите руководство онлайн или позвоните в поддержку.

- Не оставляйте устройство с заводскими настройками «как есть».

Надёжность пароля

Менять пароль — это только полдела. Если новый пароль прост, вы ничего не выиграете.

Что значит «надёжный» пароль:

- Длинный: чем длиннее, тем лучше. Строка из 12–20 и более случайных символов — хорошая цель.

- Случайный: буквы, цифры, и специальные символы. Избегайте реальных слов и фраз.

- Уникальный: отдельный пароль для каждого устройства или сервиса.

Практический совет: используйте менеджер паролей. Он создаёт и хранит сложные пароли, запоминая только одну мастер‑фразу.

Пример плохого пароля: pet1234

Пример хорошего пароля: srv38bz23!£%g (создавайте уникальные строки через менеджер)

Не включайте интернет‑подключение без нужды

Прежде чем позволить устройству выйти в интернет, спросите себя: зачем это нужно? Для многих функций локальной связи с другими устройствами интернет не обязателен.

Примеры:

- Смарт‑телевизор часто собирает метаданные о просмотре и устанавливает трекеры. Если вам нужен только телевизор, можно не подключать его к Wi‑Fi и использовать внешний медиаплеер.

- Камера видеонаблюдения внутри дома может локально записывать на NAS без облака.

Рекомендации:

- Отключайте облачные функции, если они не нужны.

- Для доступа извне используйте VPN или проксирование с жёсткой аутентификацией, а не «дыры» в настройках производителя.

Разделяйте сети

Оставлять все устройства в единой сети — опасно. Современные роутеры поддерживают несколько SSID. Это улучшает сегментацию и ограничивает распространение атаки.

Пример распределения:

- Сеть «Дом‑LAN» — компьютеры и принтеры.

- Сеть «Мобильные» — телефоны и планшеты.

- Сеть «Гости» — временные подключения для гостей.

- Сеть «IoT» — умные лампы, камеры, датчики (можно вообще без доступа в интернет).

Преимущества:

- Взлом одного устройства не даёт доступа ко всем.

- Можно настроить односторонний доступ для устройств, которым не нужен интернет.

Относитесь к цифровой безопасности как к охране дома

Мы тратим деньги на замки и сигнализацию. Ту же дисциплину применяйте к цифровым устройствам.

Правила подхода:

- Регулярно проверяйте настройки устройств.

- Обновляйте прошивки и ПО, но делайте это осознанно (читайте описания обновлений).

- Включайте двухфакторную аутентификацию (2FA) там, где это доступно.

Важно: обновление ПО закрывает известные уязвимости. Но в редких случаях обновление может нарушить работу. Делайте бэкап конфигураций перед критическими обновлениями.

Что делать при взломе — план реагирования

- Отключите затронутое устройство от сети (Wi‑Fi/кабель).

- Смените пароли на соседних устройствах и на роутере.

- Проверьте журналы доступа в роутере и в облачных сервисах.

- Если есть подозрение на кражу данных — сообщите в банк и поменяйте платёжные реквизиты.

- Верните устройство к заводским настройкам и обновите прошивку.

- Настройте устройство заново с уникальными паролями и сегментацией сети.

Критерии окончания инцидента:

- Устройство восстановлено и изолировано.

- Логи не показывают признаков постоянного доступа.

- Пароли и учётные записи обновлены.

Мини‑методика для новых устройств

- В распаковке: проверьте комплектацию и инструкции.

- Перед подключением: обновите прошивку (если возможно в офлайн‑режиме) и сбросьте устройство.

- При первом запуске: смените пароль, отключите ненужные облачные функции, зарегистрируйте устройство в отдельной сети.

- Через 1–3 месяца: проверьте логи и настройки, обновите ПО.

Чек‑листы для ролей

Владелец (домашний пользователь):

- Сменить пароли по умолчанию.

- Включить 2FA для учётных записей.

- Разделить сети.

- Регулярно проверять журнал роутера.

Технический администратор (если есть):

- Настроить VLAN или отдельные SSID.

- Настроить VPN для удалённого доступа.

- Автоматизировать обновления там, где это безопасно.

Гость:

- Подключаться только к сети «Гости».

- Не предоставлять доступ к домашним NAS или принтерам.

Модель зрелости безопасности умного дома (упрощённо)

- Нулевой уровень: устройства используются в заводских настройках.

- Базовый уровень: изменение паролей, базовая сегментация сети.

- Продвинутый уровень: VLAN, VPN, мониторинг логов, регулярные обновления.

- Оптимальный уровень: централизованный менеджмент устройств, периодический аудит безопасности.

Тесты и критерии приёмки

Критерии приёмки для развертывания устройства:

- Пароль изменён и сохранён в менеджере паролей.

- Устройство подключено в нужную сеть (не в общую LAN).

- Установлены только необходимые службы.

- Доступ извне закрыт или защищён VPN/2FA.

Тесты:

- Попытка доступа с локальной гостевой сети должна быть заблокирована.

- Попытка доступа по паролю по умолчанию должна быть невозможна.

- Обновление прошивки проходит успешно и устройство остаётся работоспособным.

Альтернативные подходы и когда они не работают

- Полное отключение интернета эффективно, но лишает некоторых полезных функций (облачный доступ, обновления).

- Использование только облачных сервисов упрощает поддержку, но концентрирует риски в одном месте.

- Аппаратные брандмауэры и специализированные шлюзы дают высокий уровень защиты, но требуют навыков настройки.

Выбор стратегии зависит от готовности вкладывать время и ресурсы. Для большинства домашних пользователей достаточно базовых шагов и дисциплины.

Приватность и соответствие требованиям

Если вы храните персональные данные жильцов или собираете видеозаписи, подумайте о локальном хранении и ограничении доступа. В странах с требованиями к защите данных (например, GDPR в ЕС) важно иметь контроль над тем, где и как хранятся данные. Хранение у провайдера облака подразумевает, что вы согласны с его политиками.

Рекомендация: минимизируйте сбор данных и регулярно проверяйте настройки приватности в приложениях.

Быстрые советы по защите (чек‑лист‑сниппет)

- Смените все пароли по умолчанию.

- Используйте менеджер паролей.

- Разделяйте сети и изолируйте IoT.

- Отключайте интернет‑доступ для ненужных функций.

- Включите двухфакторную аутентификацию.

- Регулярно обновляйте прошивку и ПО.

- Имейте план реагирования на инциденты.

Решение: подключать ли устройство к интернету? — Диаграмма

flowchart TD

A[Нужно ли удалённое управление извне?] -->|Да| B[Есть ли безопасная альтернатива 'VPN/мост'?]

A -->|Нет| C[Отключите интернет для этого устройства]

B -->|Да| D[Настроить доступ через VPN/сегментированную сеть]

B -->|Нет| E[Подумайте об отключении облачных сервисов или смене устройства]Глоссарий — 1‑строчные определения

- SSID: имя беспроводной сети.

- VLAN: виртуальная сеть для сегментации трафика.

- 2FA: двухфакторная аутентификация, дополнительный уровень защиты.

- Менеджер паролей: приложение для генерации и хранения паролей.

Короткое резюме

- Меняйте пароли по умолчанию и используйте уникальные сложные пароли.

- Подключайте устройства к интернету лишь при необходимости.

- Сегментируйте сеть и внедрите базовые процедуры реагирования.

- Планирование и регулярная проверка — ключ к долгосрочной безопасности.

Ваше мнение

Какие шаги вы уже предприняли для защиты умного дома? Поделитесь опытом в комментариях. Ваши реальные кейсы помогут другим читателям выбрать правильный путь.

Подпись изображения: attacked by thief от riedjal через Shutterstock

Похожие материалы

Как изменить настройки Microsoft Family

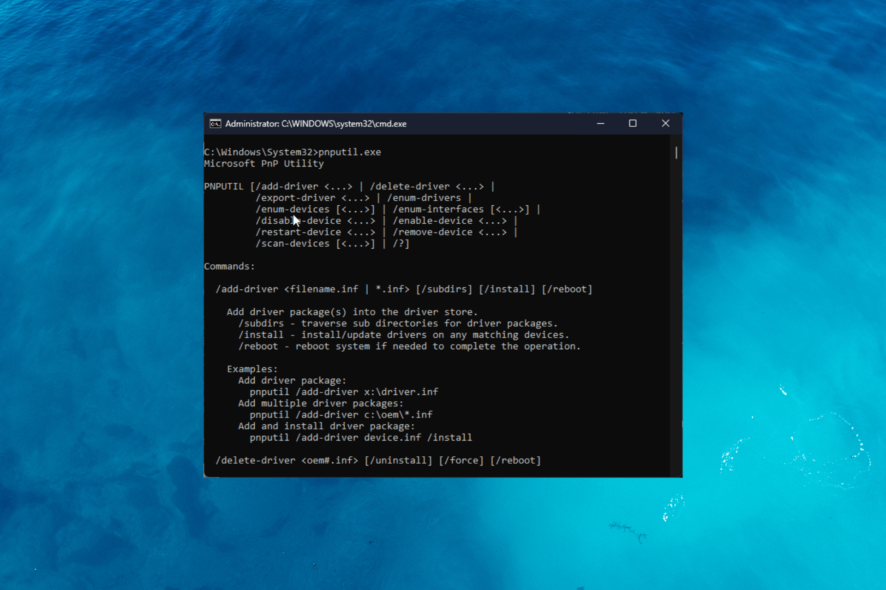

PnPUtil.exe — руководство по драйверам Windows

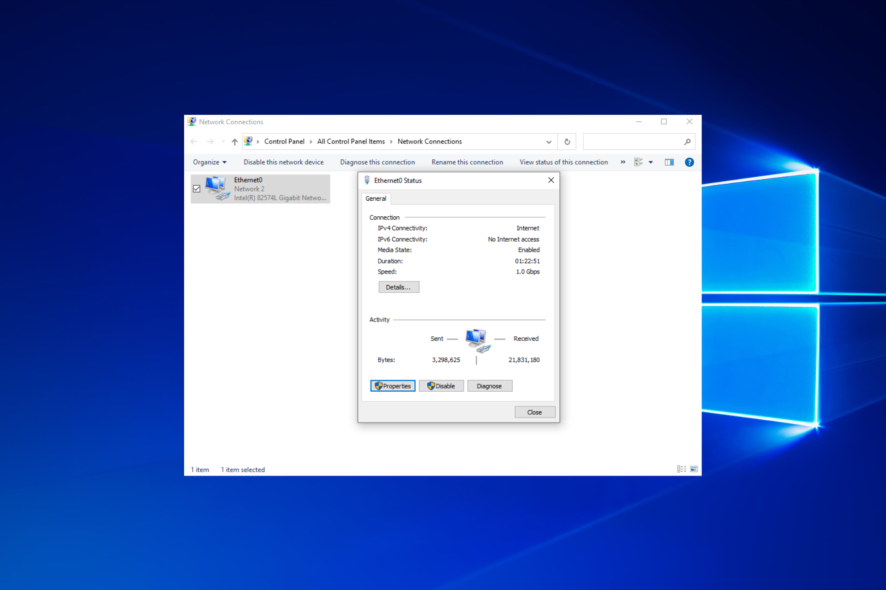

Проверка скорости сетевой карты — Windows 10

Как запустить Windows 10 на Chromebook

Запуск iOS‑приложений на macOS Big Sur (M1)