Windows Sysinternals: установка и ключевые утилиты

Важно: многие утилиты требуют прав администратора для полной функциональности. Перед применением инструментов на рабочем сервере выполняйте тестирование в изолированной среде.

Краткое описание

Windows Sysinternals — это коллекция утилит и маленьких приложений для диагностики, мониторинга и управления Windows-системами. Первоначально инструменты были разработаны компанией Winternals в 1996 году и с 2006 года поддерживаются Microsoft. Набор включает как графические утилиты, так и консольные инструменты: от мониторинга сетевых соединений до анализа памяти и автозапуска.

Факты

- Созданы Winternals в 1996 году, с 2006 года — часть Microsoft.

- Набор включает десятки инструментов для разных задач: безопасность, производительность, диагностика и администрирование.

TL;DR (снова, для сканирующих)

- Получить доступ: \live.sysinternals.com\ через «Выполнить» или скачать пакет с сайта Microsoft.

- Основные утилиты: Process Explorer, Process Monitor, Autoruns, PsTools, TCPView, RAMMap и др.

- Безопасность: не храните чувствительные учётные данные в открытом виде; запускайте только из доверенных источников.

Что такое Sysinternals и зачем он нужен

Определение: Sysinternals — набор утилит для глубокого анализа и управления Windows, полезный для администраторов, служб поддержки и продвинутых пользователей.

Когда использовать Sysinternals

- Ищете причину зависаний и высоких нагрузок на CPU/IO.

- Требуется найти утечку дескрипторов или зависший процесс, держащий файл.

- Нужно просмотреть активности реестра и файловой системы в реальном времени.

- Необходимо проанализировать сетевые соединения и порты.

Альтернативы

- PowerShell + встроенные cmdlets (Get-Process, Get-WmiObject) — для базовой диагностики.

- Windows Performance Recorder / Analyzer — для глубокого профилирования производительности.

- Коммерческие продукты APM и EDR — для централизованной аналитики и защиты.

Как получить доступ к Sysinternals

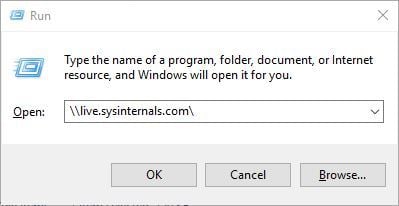

- Нажмите Win+R, введите команду и нажмите Enter:

\\live.sysinternals.com\\

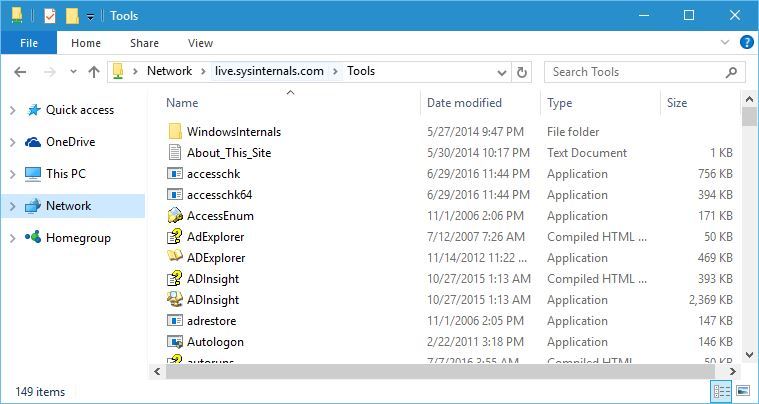

- Откройте папку Tools, чтобы увидеть все доступные приложения.

Примечание: запуск по сетевому пути удобен для разовых проверок, но для регулярной работы рекомендуется скачивать нужные утилиты локально.

Как скачать весь пакет локально (рекомендуемый сценарий для офлайн-использования)

PowerShell-скрипт для загрузки актуальной версии набора в папку C:\Tools\Sysinternals:

$dest = 'C:\Tools\Sysinternals'

New-Item -Path $dest -ItemType Directory -Force

$zip = "$dest\SysinternalsSuite.zip"

Invoke-WebRequest -Uri 'https://download.sysinternals.com/files/SysinternalsSuite.zip' -OutFile $zip

Add-Type -AssemblyName System.IO.Compression.FileSystem

[System.IO.Compression.ZipFile]::ExtractToDirectory($zip, $dest)

Remove-Item $zipВажно: проверяйте URL перед загрузкой и загружайте только с официального сайта Microsoft или доверенных репозиториев.

Как организовать локальную библиотеку утилит

Рекомендации

- Храните набор в контролируемой папке, например C:\Tools\Sysinternals.

- Подписывайте и проверяйте исполняемые файлы, когда это возможно.

- Создайте скрипты-обёртки (wrapper) для запуска утилит с параметрами и логированием.

Пример простого батника для Process Explorer (запуск от имени администратора):

@echo off

cd /d "C:\Tools\Sysinternals"

powershell -Command "Start-Process -FilePath '.\\procexp.exe' -Verb RunAs"Обзор ключевых утилит и сценарии использования

Ниже — расширённые описания популярных утилит, примеры команд и советы по применению.

AccessChk

Что делает: показывает, какие права доступа имеют пользователи относительно файлов, каталогов, ключей реестра и служб.

Пример использования:

accesschk.exe -d C:\Windows\System32Когда полезно: при аудитах безопасности и расследовании прав доступа.

Альтернатива: встроенные icacls и PowerShell-cmdlet Get-Acl для более простых задач.

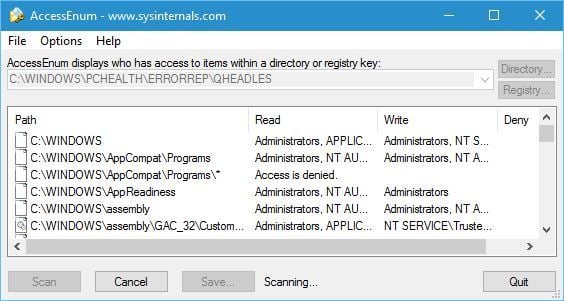

AccessEnum

Что делает: быстрая визуальная проверка прав ACL на папках и ключах реестра.

Когда использовать: нужно быстро найти необычные или слишком широкие права на каталоги.

Совет: для полного аудита запускайте с учётной записью, имеющей права на чтение соответствующих ACL.

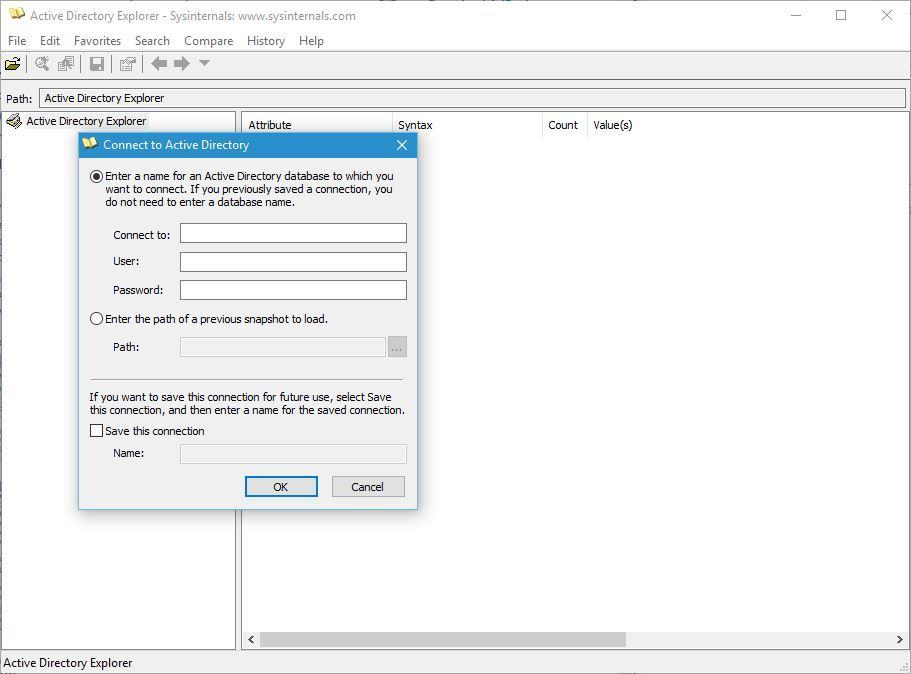

AdExplorer и AdInsight

AdExplorer: просмотр и редактирование Active Directory-объектов, создание снимков БД для оффлайн-анализа.

AdInsight: мониторинг LDAP-протокола в реальном времени для отладки клиент-серверной аутентификации.

Применение: отладка запросов к AD, нахождение проблем с правами или схемой.

AdRestore

Командная утилита для обнаружения и восстановления удалённых объектов в домене (если включен соответствующий функционал снапшотов/архивирования).

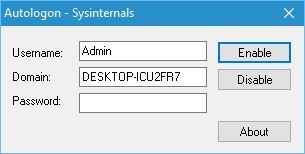

Autologon

Что делает: сохраняет имя пользователя и пароль в реестре для автоматического входа в систему.

Важно: Autologon шифрует данные в реестре, но это не заменяет безопасные хранилища паролей. Не используйте для учётных записей с повышенными привилегиями в продуктивной среде.

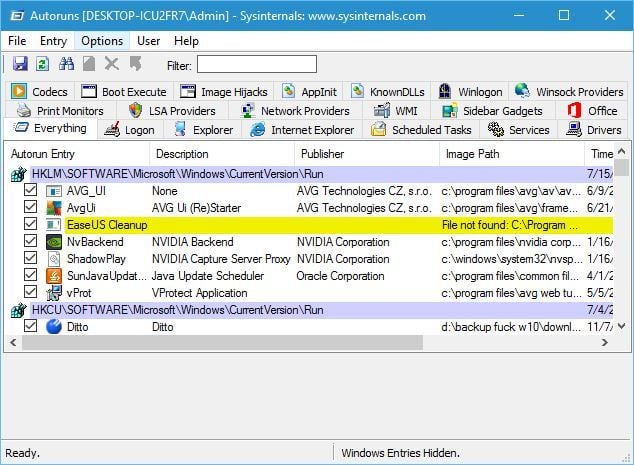

Autoruns

Что делает: показывает все точки автозапуска — службы, драйверы, задачи планировщика, записи реестра и т.д.; позволяет отключать элементы.

Сценарий: если система загружается долго или возникает подозрение на автозапуск вредоносного ПО, начните с Autoruns.

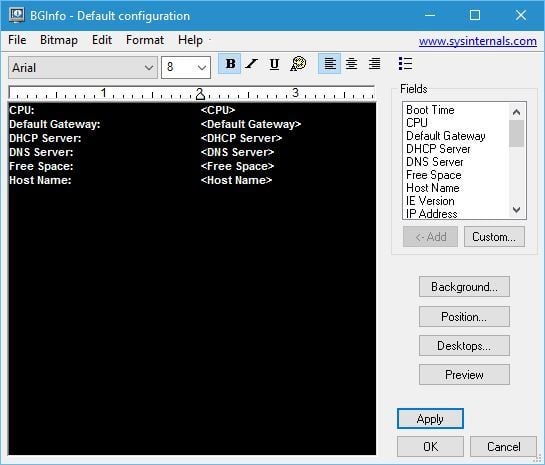

BgInfo

Что делает: создает изображение рабочего стола с полезной информацией о системе (IP, имя хоста, свободное место и т.д.).

Замечание: BgInfo не работает как постоянно запущенная служба — он генерирует фон с текстом и сохраняет его как изображение рабочего стола.

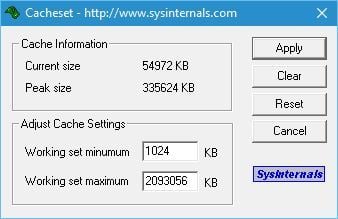

Cacheset

Что делает: изменяет размеры кэша файловой системы в памяти (useful для тестирования производительности).

Contig

Командная утилита для дефрагментации отдельных файлов. Полезно, когда нужно ускорить запуск конкретного исполняемого файла.

Coreinfo

Показывает отображение логических процессоров, NUMA-узлы, кэш-память и прочую аппаратную карту, полезно при профилировании.

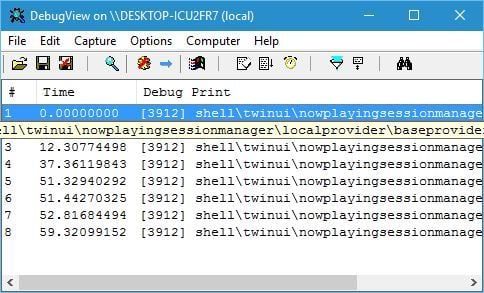

DebugView

Снимает отладочный вывод с локальной машины или по TCP/IP. Полезно для разработчиков и отладки драйверов/служб.

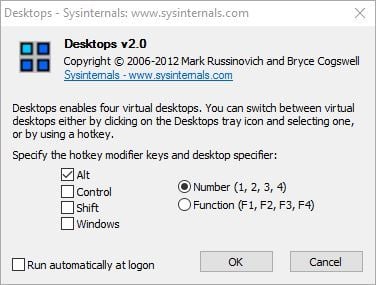

Desktops

Лёгкое приложение для четырёх виртуальных рабочих столов с переключением горячими клавишами.

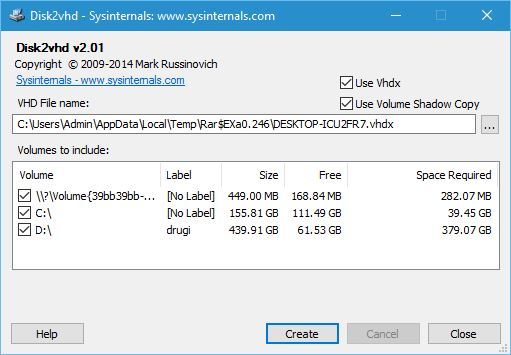

Disk2vhd

Создаёт VHD/VHDX-образы с работающего диска — удобно для миграции физических машин в виртуальную среду.

Совет: при создании образа на лету проверяйте состояние файловой системы и используйте VSS, если требуется согласованность данных.

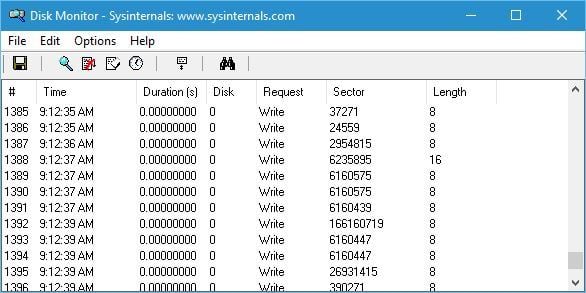

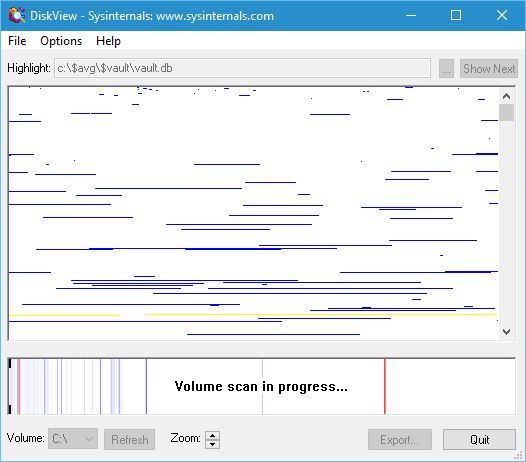

Disk Monitor и DiskView

Disk Monitor показывает активность диска в реальном времени, DiskView визуализирует распределение кластеров на диске.

ListDLLs

Показывает DLL, загруженные в процессы. Помогает находить нежелательные или подозрительные библиотеки.

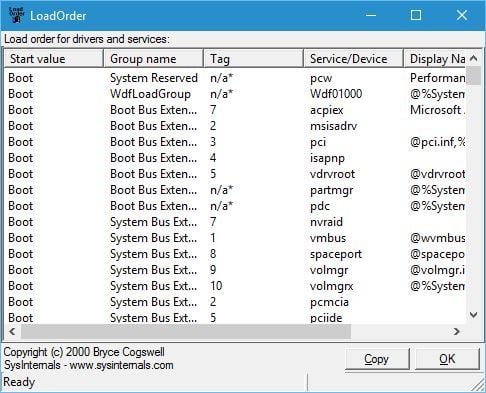

LoadOrder

Показывает порядок загрузки драйверов, что полезно при отладке зависимостей драйверов.

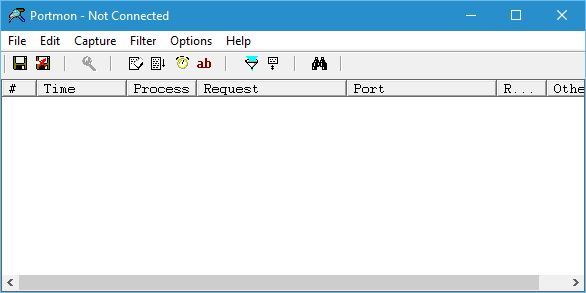

Portmon

Мониторит активность последовательных и параллельных портов. Актуально в устаревших системах или при работе с промышленным оборудованием.

ProcDump

Набирает дампы приложений при пиках CPU или по заданным триггерам для последующего анализа.

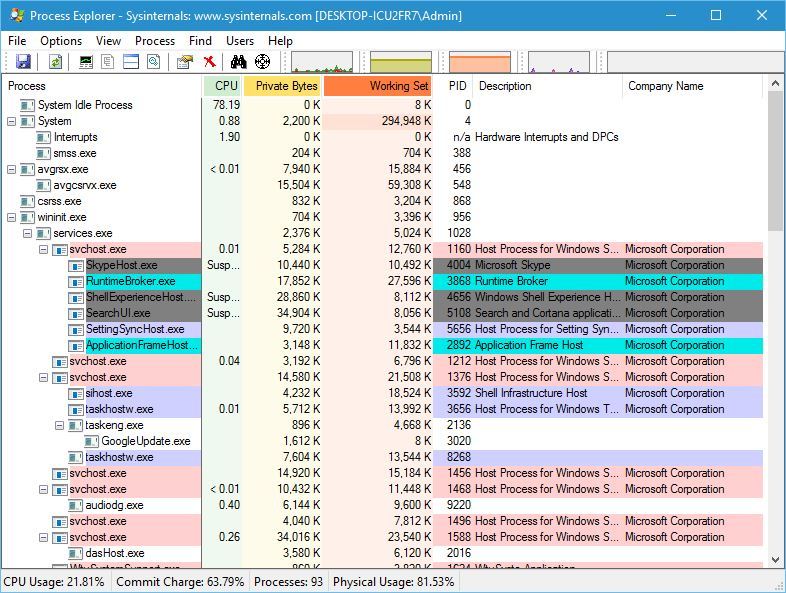

Process Explorer

Полнофункциональная замена Диспетчера задач с цепочками владения дескрипторами, графиками и возможностью закрытия потоков.

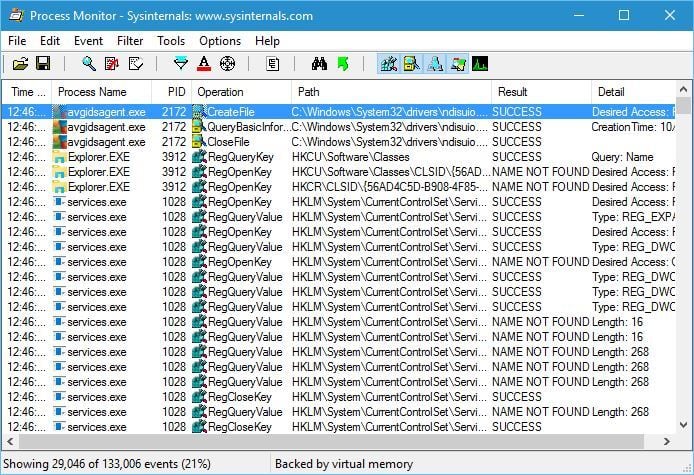

Process Monitor

Комбинирует наблюдение за реестром, файловой системой и процессами в реальном времени; незаменим при расследовании работы приложений и атак.

Совет: используйте фильтры (Filter) для уменьшения объёма логов и фокусировки на интересующем процессе.

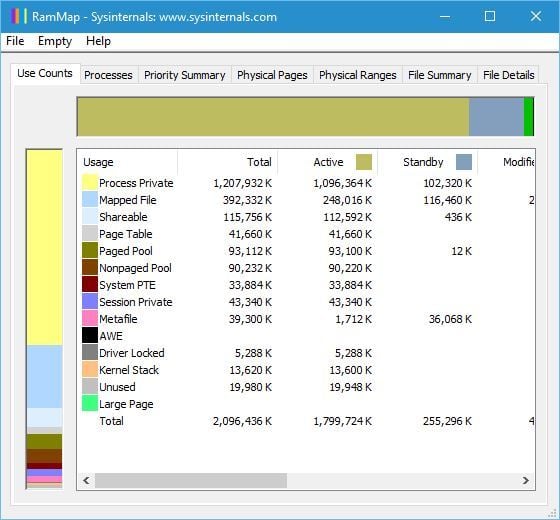

RAMMap

Дает подробный отчёт о распределении физической памяти, с возможностью анализа используемых страниц и адресов.

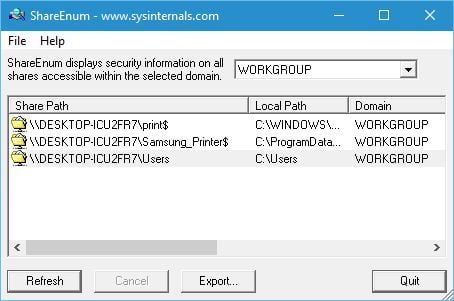

ShareEnum

Показывает общие папки в сети и информацию об их доступности и правах.

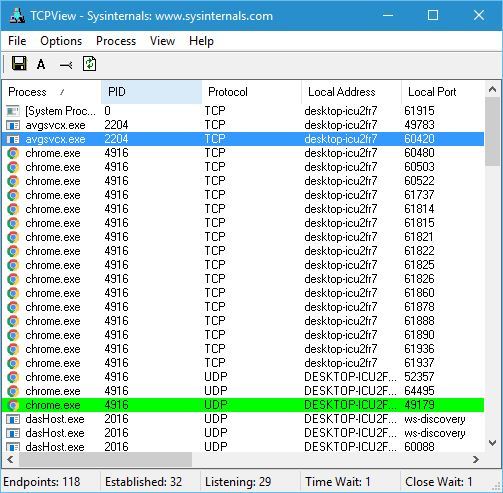

TCPView

Показывает активные TCP/UDP-соединения с локальными и удалёнными адресами и состояниями.

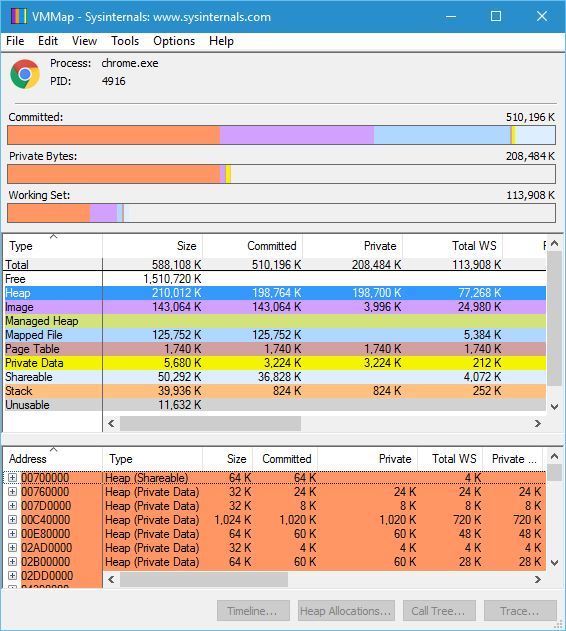

VMMap

Анализ виртуальной и физической памяти одного процесса, полезно при отладке утечек памяти.

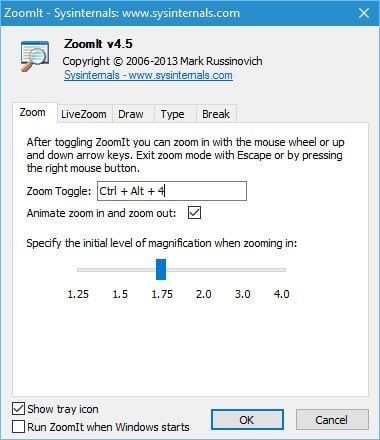

ZoomIt

Инструмент для увеличения экрана и аннотаций — полезен при презентациях и демонстрациях.

Стратегии применения — мини-методология для расследования инцидента

- Сбор метаданных: имя хоста, последние события журналов, запущенные процессы (BgInfo, Process Explorer).

- Защита артефактов: копирование образов/дампов (Disk2vhd, ProcDump) — сохраняйте в безопасное место.

- Динамический мониторинг: включите Process Monitor и TCPView, отфильтруйте по подозрительному PID.

- Анализ привилегий: AccessChk и Autoruns, ищите нежелательные автозапуски.

- Коррекция: отключение проблемных автозапусков, обновление политик, восстановление удалённых объектов (AdRestore).

Ролевые чек-листы

Администратор (серверная инфраструктура)

- Скачан и проверен актуальный Sysinternals Suite.

- Запущен Process Explorer для проверки процессов с повышенными правами.

- Просмотрены точки автозапуска через Autoruns.

- Собраны дампы проблемных процессов ProcDump.

Служба поддержки (helpdesk)

- Использует Process Monitor для локальной диагностики приложений.

- Проверяет сетевые подключения с TCPView при жалобах на доступность сервисов.

- Применяет BgInfo для передачи информации о системе пользователю.

Разработчик / интегратор

- Отслеживает отладочный вывод в DebugView.

- Анализирует потребление памяти с помощью VMMap / RAMMap.

SOP: быстрая инструкция по установке и проверке набора

- Скачать архив с официального источника в защищённую папку.

- Распаковать и сохранить версию/дату в CHANGELOG.txt.

- Прогнать цифровую подпись и хэши, если доступны.

- Запустить Process Explorer и убедиться, что приложение стартует от имени администратора.

- Выполнить набор тестов на одной контрольной машине (см. раздел «Критерии приёмки»).

Критерии приёмки

- Процесс запускается с правами администратора без ошибок.

- Process Monitor собирает события и применяет фильтры.

- TCPView показывает сетевые сессии без падений при кратковременных проверках.

Тестовые сценарии и контрольные критерии

Тест 1 — Запуск и базовая функциональность

- Запустите Process Explorer и откройте свойства любого процесса.

- Ожидаем: нет ошибок загрузки, для системных процессов показываются дескрипторы и модульные зависимости.

Тест 2 — Сбор дампа при пике CPU (ProcDump)

- Запустить целевое приложение и вызвать искусственную нагрузку.

- Выполнить: procdump -ma -c 80 -s 5

. - Ожидаем: создан .dmp файл для последующего анализа.

Тест 3 — Фильтрация Process Monitor

- Запустить Process Monitor, применить фильтр по PID.

- Ожидаем: отображаются только релевантные события, объём логов управляем.

Безопасность и конфиденциальность

- Autologon хранит учётные данные в реестре. Рекомендуется не использовать для учётных записей с административными правами.

- Проверяйте цифровые подписи исполняемых файлов.

- Минимизируйте длительность хранения дампов и журналов с чувствительной информацией.

- Для сценариев с персональными данными соблюдайте требования локального законодательства и политики конфиденциальности организации.

Советы по жёсткой защите (security hardening)

- Храните набор в read-only репозитории с возможностью аудита изменений.

- Используйте UAC и запуск от имени администратора только по необходимости.

- Контролируйте доступ к папке Sysinternals через ACL и групповые политики.

- Монтируйте папку с инструментами как доступную только для определённых ролей.

Когда Sysinternals не поможет (примеры и ограничения)

- Аппаратные сбои (поломка диска, проблемы с контроллером) требуют аппаратной диагностики и не решаются только утилитами уровня ОС.

- Серьёзные повреждения файловой системы могут потребовать восстановления из бэкапов; Disk2vhd даст образ, но не обязательно восстановит целостность данных.

- Если система уже скомпрометирована и злоумышленник имеет высокий доступ, вывод утилит может быть подвержен ложным данным — используйте офлайн-образы для проверки.

Совместимость и миграция

- Sysinternals работает на большинстве актуальных версий Windows, включая десктопные и серверные редакции.

- Disk2vhd полезен при миграции физических серверов в виртуальную инфраструктуру; проверяйте совместимость VHD/VHDX с гипервизором.

Примеры использования в реальных сценариях (кейсы)

Кейс 1 — Приложение периодически зависает

- Используем Process Monitor для захвата активности в момент зависания.

- Собираем ProcDump при пике CPU.

- Анализируем дамп в инструментах отладки.

Кейс 2 — Необъяснимый автозапуск процесса

- Проверяем Autoruns и Location столбцы — отключаем подозрительный элемент.

- Проверяем права доступа с AccessChk и AccessEnum.

Часто задаваемые вопросы

Как обновлять Sysinternals?

Скачивайте актуальный пакет с официального сайта Microsoft или используйте проверенные автоматизированные скрипты обновления. Регулярно проверяйте подлинность источника перед заменой.

Могут ли утилиты повредить систему?

Большинство утилит — диагностические и не вносят изменений без вашего подтверждения. Однако некоторые (например, изменения автозапуска, редактирование реестра) требуют осторожности.

Нужны ли администраторские права?

Для полного доступа к большинству функций да. Некоторые инструменты могут запускаться с ограниченными правами и показывать урезанную информацию.

Принятие в эксплуатацию: чек-лист перед вводом в продакшн

- Проверена цифровая подпись исполняемых файлов.

- Настроено логирование использования утилит.

- Ограничен доступ к утилитам по ACL.

- Проведено обучение ключевых сотрудников по безопасному использованию.

Решение: какой инструмент выбрать — простая диаграмма

flowchart TD

A[Проблема: зависание/медлительность] --> B{Есть ли подозрение на диск?}

B -- Да --> C[Disk Monitor / DiskView]

B -- Нет --> D{Связано с сетью?}

D -- Да --> E[TCPView / Portmon]

D -- Нет --> F{Процесс держит файл?}

F -- Да --> G[Process Explorer / Handle]

F -- Нет --> H[Process Monitor / ProcDump]Ресурсы и дальнейшее чтение

- Официальная страница Sysinternals на сайте Microsoft — источник программ и документации.

- Руководства по Process Monitor и Process Explorer для углублённого анализа.

Заключение

Sysinternals — универсальный набор инструментов, который значительно упрощает диагностику и решение проблем в Windows. Для безопасного и эффективного использования придерживайтесь SOP, ограничивайте доступ и тестируйте действия в контролируемой среде.

Если вы хотите — в комментариях опишите конкретную задачу, и мы подскажем, какие утилиты использовать и какие параметры задать.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone