Как обнаружить сетевые злоупотребления с помощью Wireshark

Wireshark помогает обнаруживать P2P-трафик и отслеживать, какие сайты запрашивает конкретный IP. Захватывайте трафик там, где видно достаточно пакетов, применяйте фильтры по протоколу (например, bittorrent или http) и смотрите список IP-адресов в Statistics → Endpoints. Ниже — пошаговые инструкции, готовые фильтры, чек-листы и методология расследования.

Быстрые ссылки

Обнаружение пирингового (P2P) трафика

Мониторинг доступа к веб-сайтам

Введение

Wireshark — универсальный инструмент для анализа сети. Он показывает отдельные пакеты, их протоколы и позволяет фильтровать трафик по множеству критериев. В этой статье показано, как обнаружить BitTorrent и другие P2P-протоколы, а также как выяснить, какие сайты посещают узлы в сети.

Короткое определение: P2P — модель обмена данными, где узлы сами выступают и клиентами, и серверами.

Важно: захватывайте трафик в точке сети, где видна нужная вам активность (например, на магистральном свиче, SPAN/port mirror или на пограничном устройстве). Локальный захват на рабочей станции покажет не всё.

Обнаружение пирингового (P2P) трафика

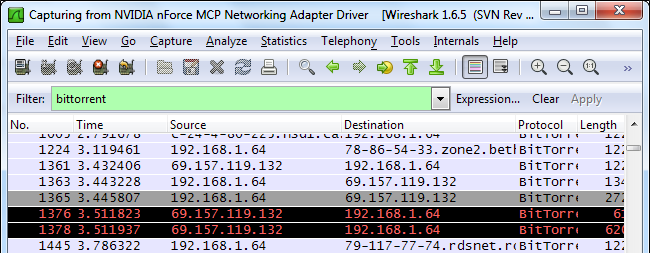

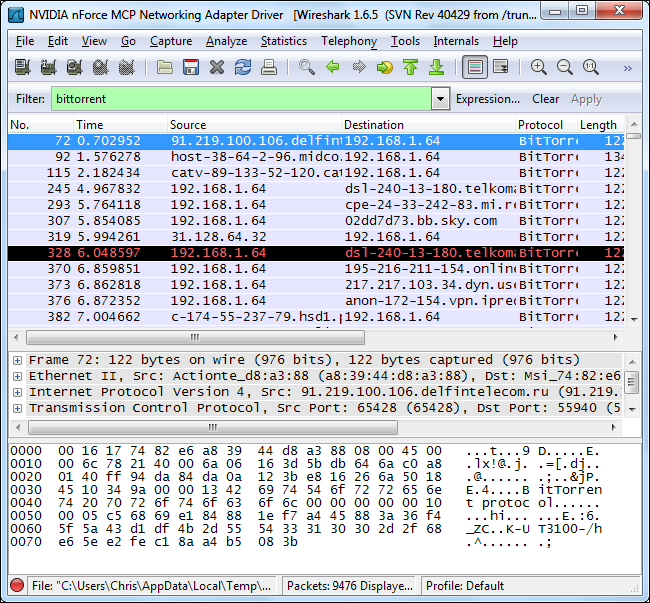

Wireshark показывает тип протокола в колонке Protocol. В захвате вы можете увидеть строки с BitTorrent и другими P2P-протоколами.

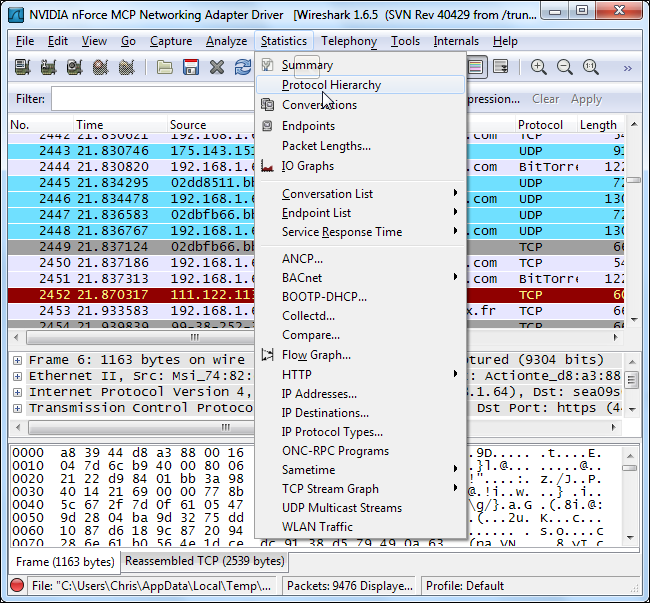

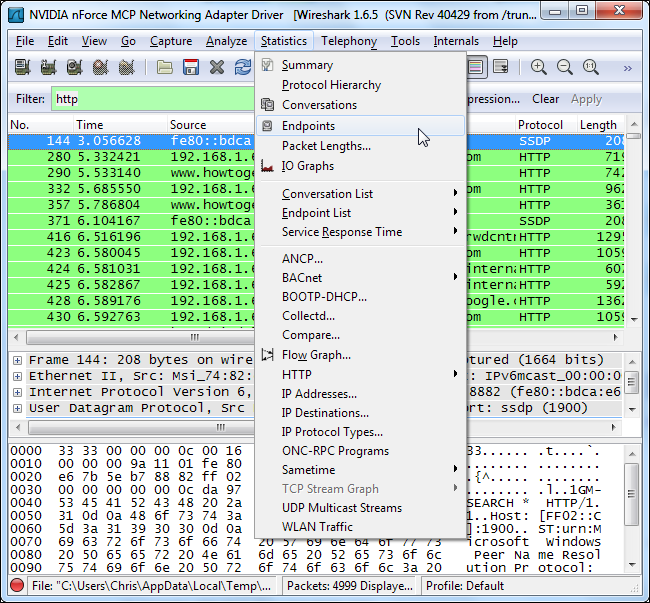

Чтобы быстро получить сводку по протоколам, откройте Statistics → Protocol Hierarchy.

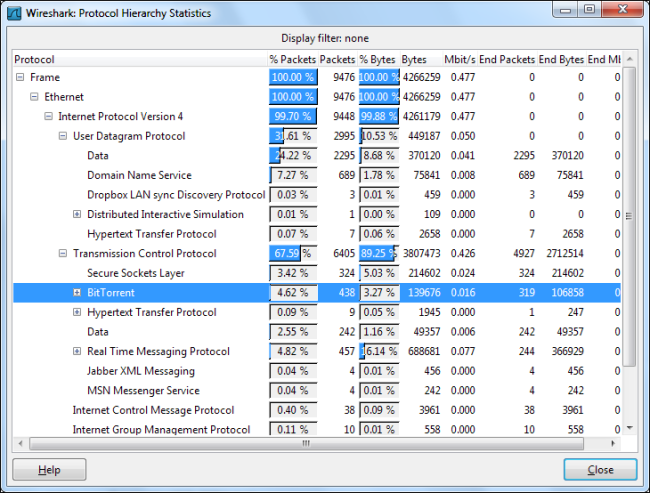

Окно показывает распределение трафика по протоколам. В примере почти 5% пакетов помечены как BitTorrent. Кроме того, BitTorrent часто использует UDP; почти 25% пакетов, классифицированных как UDP Data, в этом захвате тоже принадлежат BitTorrent.

Чтобы отфильтровать только BitTorrent-пакеты, щёлкните правой кнопкой по протоколу и выберите Apply Filter.

Опция Apply Filter добавит фильтр bittorrent. Можно также ввести имя протокола прямо в поле фильтра сверху.

Из отфильтрованных пакетов видно, что локальный адрес 192.168.1.64 использует BitTorrent.

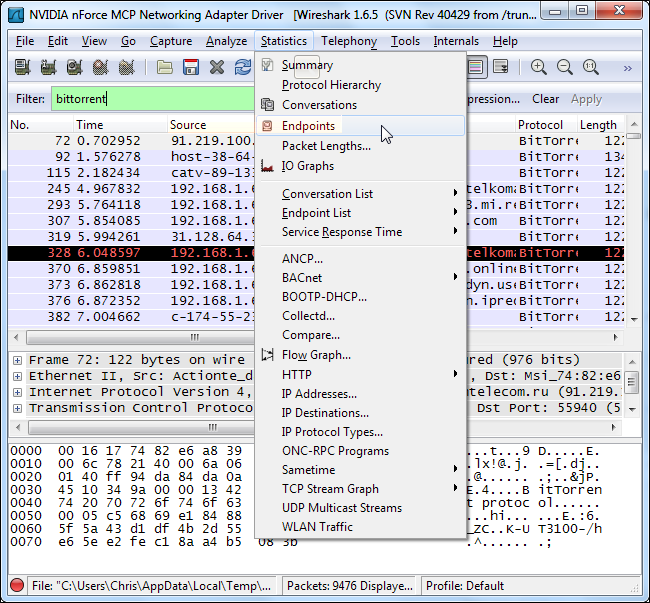

Чтобы увидеть все IP-адреса, участвующие в BitTorrent-трафике, откройте Statistics → Endpoints.

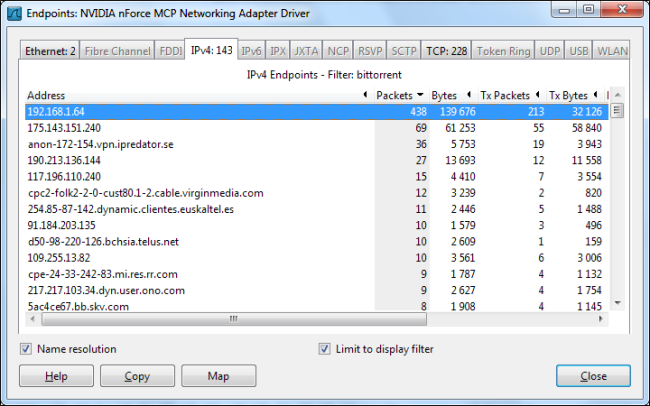

Перейдите на вкладку IPv4 и включите чекбокс “Limit to display filter” (Ограничить до фильтра отображения). Тогда вы увидите и локальные, и удалённые адреса, связанные с текущим фильтром. Локальные адреса будут вверху списка.

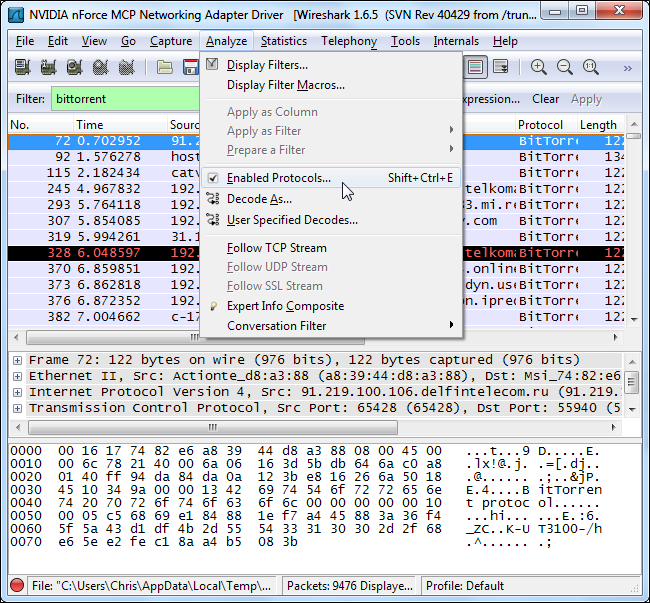

Если хотите посмотреть все доступные в Wireshark протоколы и их имена для фильтров — откройте Analyze → Enabled Protocols.

Начните вводить имя протокола для поиска.

Советы:

- Ищите не только явные метки протоколов. P2P-инструменты используют нестандартные порты и обфускацию; смотрите за аномалиями в объёме, портовых парах и паттернах UDP.

- Сочетайте фильтры по протоколу и по адресу, чтобы быстро выделять подозрительные узлы.

Мониторинг доступа к веб-сайтам

Чтобы увидеть HTTP-трафик, введите http в поле фильтра. Если включена опция Enable network name resolution (Разрешение сетевых имён), в списке будут доменные имена запрошенных ресурсов.

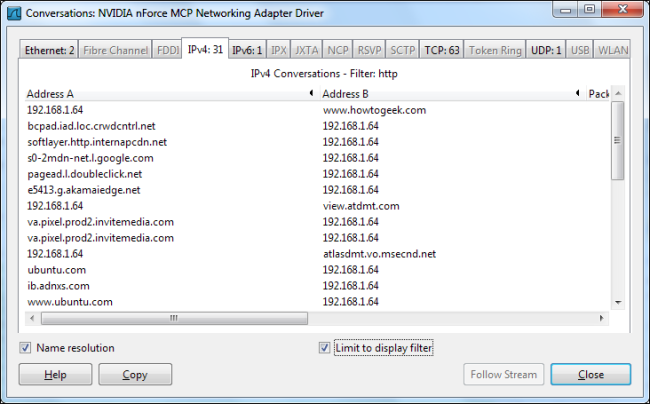

Снова можно воспользоваться Statistics → Endpoints.

На вкладке IPv4 включите “Limit to display filter” и проверьте, что включено Name resolution, иначе увидите только IP-адреса.

В списке появятся хосты и сторонние домены — например, рекламные сети и CDN, которые грузят скрипты на другие сайты.

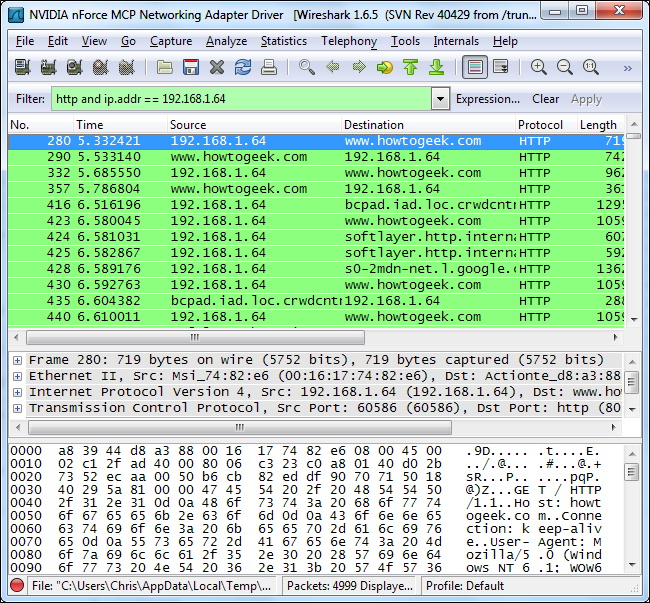

Если нужно узнать, какие сайты посещал конкретный IP-адрес, используйте комбинированный фильтр:

http and ip.addr == 192.168.1.64

(замените адрес на интересующий вас). Затем откройте Endpoints — вы увидите список доменов, к которым обращался этот узел.

Короткая методология расследования (mini-methodology)

- Выберите точку захвата, где виден трафик интересующей подсети.

- Сделайте базовый захват 1–5 минут для определения нормального профиля трафика.

- Откройте Statistics → Protocol Hierarchy, определите аномалии по протоколам.

- Примените фильтр по подозрительным протоколам (например,

bittorrent). - Перейдите в Statistics → Endpoints, ограничив до фильтра отображения, чтобы получить список причастных IP.

- Для веб-трафика используйте

httpиip.addr == Xдля привязки хостов к конкретному узлу. - Задокументируйте выводы и при необходимости примените сетевые правила блокировки.

Чек-листы по ролям

Администратор сети

- Убедиться, что точка захвата покрывает нужную подсеть (SPAN/миррор порт).

- Запустить захват с достаточной длиной и хранить копию для анализа.

- Применить фильтры

bittorrent,http,udpи смотреть Endpoints. - Если требуется — настроить ACL/файрвол для блокировки источников.

SOC-аналитик

- Сопоставить IP с CMDB/инвентарём.

- Проверить, какие процессы на этом хосте инициируют соединения (EDR/агенты).

- Применить временные правила изоляции и уведомить владельца ресурса.

Helpdesk

- Проверить, не вызывает ли приложение пользователя P2P-трафик.

- Помочь пользователю остановить ненужные приложения.

- Собирать логи для администратора сети.

Полезные фильтры и сниппеты (cheat sheet)

- Показать BitTorrent:

bittorrent - Показать HTTP:

http - HTTP для конкретного IP:

http and ip.addr == 192.168.1.64 - Все пакеты между двумя адресами:

ip.addr == 10.0.0.1 and ip.addr == 10.0.0.2 - Все UDP-пакеты:

udp - Ограничить по порту:

tcp.port == 80илиudp.port == 6881

Используйте комбинирование логических операторов and, or, not для уточнения выборки.

Фактбокс — ключевые наблюдения из примера

- ~5% пакетов были явно помечены как BitTorrent.

- ~25% пакетов, классифицированных как UDP Data, также оказались частью BitTorrent.

Эти числа — пример конкретного захвата. В вашей сети показатели будут отличаться.

Когда метод может не сработать (ограничения)

- Шифрованный/обфуцированный P2P-трафик сложно отличить по сигнатурам.

- Если захват делают не в точке прохождения трафика, вы не увидите внешние потоки.

- NAT и прокси могут скрывать реальных конечных узлов за одним IP.

Решения и альтернативы

- Использовать NetFlow/IPFIX для агрегированного обзора трафика по источникам и назначениям.

- Применять IDS/IPS с сигнатурами для P2P-протоколов.

- Добавить EDR/агентский контроль на конечные устройства для связывания сетевой активности с процессами.

Важно: любые меры блокировки тестируйте сначала в контролируемой среде и документируйте изменения сетевых правил.

Decision flow (быстрая схема)

flowchart TD

A[Начало захвата] --> B{Видна ли нужная подсеть?}

B -- Да --> C[Собрать 1–5 минут захвата]

B -- Нет --> D[Перенастроить точку захвата]

C --> E[Посмотреть Protocol Hierarchy]

E --> F{Есть ли P2P или аномалии?}

F -- Да --> G[Применить фильтр по протоколу]

F -- Нет --> H[Искать по объёму/портам]

G --> I[Statistics → Endpoints]

I --> J[Идентифицировать локальные и удалённые IP]

J --> K[Дальше: связать с CMDB/EDR/принять меры]1‑строчная глоссария

- BitTorrent — распространённый P2P-протокол обмена файлами.

- UDP — ненадёжный транспортный протокол, часто используемый в P2P.

- HTTP — протокол для передачи веб-страниц.

- Endpoint — узел/адрес в списке Endpoints Wireshark.

Резюме

Wireshark — мощный инструмент для обнаружения P2P-трафика и мониторинга доступа к сайтам. Начните с правильной точки захвата, используйте Protocol Hierarchy для обнаружения аномалий и Statistics → Endpoints для привязки трафика к IP-адресам. Применяйте готовые фильтры и связывайте сетевые выводы с данными об узлах в вашем инвентаре.

Краткое объявление для рассылки: Wireshark позволяет быстро выявить P2P и веб-активность в сети — используйте Protocol Hierarchy и Endpoints, чтобы обнаружить виновников и принять меры.

Примечание

Эти инструкции ориентированы на сетевых инженеров и аналитиков безопасности. При необходимости автоматизируйте регулярные проверки с помощью NetFlow/IDS и централизованного логирования.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone