Как настроить FTP-сервер на Windows с помощью FileZilla

Быстрая навигация

- Securing Your FTP Server

- Windows Firewall Exception

- Mapping the FTP Share on another Computer

Введение

В этой инструкции показано, как создать на Windows папку, доступную по FTP, с помощью бесплатной программы FileZilla Server. FTP удобен для передачи большого количества файлов и может быть подключён как сетевое расположение в Проводнике Windows. Мы пройдём от установки до открытия доступа другим компьютерам и расскажем, как минимизировать риски.

Важно: FTP передаёт данные в открытом виде по умолчанию — не используйте его для передачи секретных данных без шифрования (FTPS или SFTP).

Что понадобится

- Компьютер с Windows, на котором вы обладаете правами администратора.

- Доступ в интернет или локальную сеть для тестирования подключений.

- Скачанный FileZilla Server (официальный сайт FileZilla).

- При необходимости — доступ к настройкам маршрутизатора (для проброса портов) и к брандмауэру/антивирусу.

Ключевые термины (1 строка каждый):

- FTP — File Transfer Protocol для передачи файлов.

- FTPS — FTP поверх TLS (шифрование команд и данных).

- SFTP — SSH File Transfer Protocol (не то же, что FTP/FTPS).

- NAT/Port forwarding — проброс портов с внешнего IP маршрутизатора на локальную машину.

Шаг 1. Скачивание и установка FileZilla Server

- Скачайте FileZilla Server с официального сайта.

- Запустите установщик и используйте стандартные настройки, если не требуется иное.

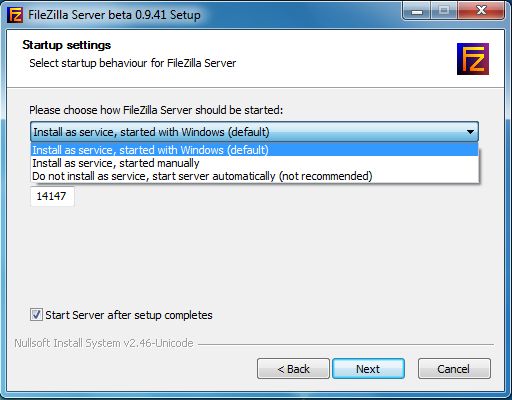

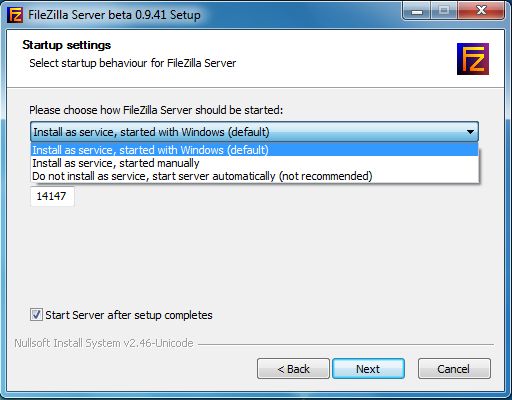

- В одном из экранов установки вы можете выбрать режим запуска сервиса: «Автоматически при загрузке Windows» или «Только вручную». Если хотите запускать сервер вручную — выберите соответствующую опцию на третьем экране установщика.

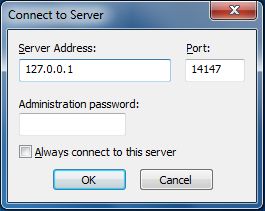

После установки интерфейс FileZilla Server откроется автоматически. Нажмите OK в появившемся окне:

Шаг 2. Создание FTP-папки и пользователя

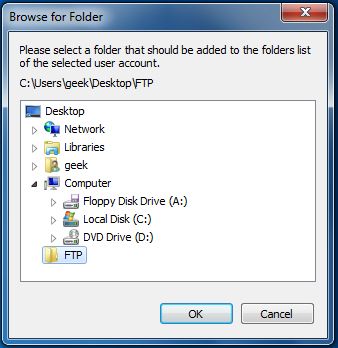

Если папка для FTP ещё не создана, сверните FileZilla и создайте нужную папку. В примере используется C:\Users\geek\Desktop\FTP.

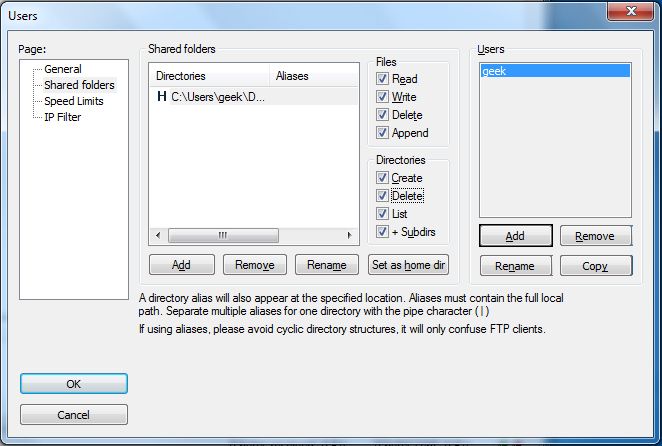

В интерфейсе сервера перейдите Edit → Users.

В левой части окна выберите “Shared folders”.

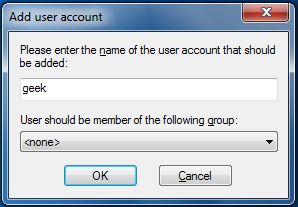

Нажмите кнопку Add под списком пользователей и введите имя учётной записи, которую будут использовать подключающиеся.

После создания пользователя в секции Shared folders нажмите Add и укажите папку, которую хотите открыть.

- Назначьте права: по умолчанию разрешены чтение и перечисление директорий. Чтобы разрешить загрузку файлов, отметьте права записи и соответствующие права в блоках Files и Directories.

- Нажмите OK и сохраните настройки.

Securing Your FTP Server

Ниже — пошаговые рекомендации по повышению безопасности вашего FTP‑сервера, валидные для локальных и публичных установок.

1) Сильные пароли и учётные записи

- Используйте уникальные логины и длинные пароли (минимум 12 знаков, сочетание букв, цифр и символов). Если это автоматизированная интеграция, используйте отдельный аккаунт с минимально необходимыми правами.

2) Смена порта прослушивания

Хакеры сканируют стандартный порт FTP 21. Сменив порт на произвольное пятизначное число (≤ 65535), вы не уберёте риск полностью, но уменьшите количество автоматических атак.

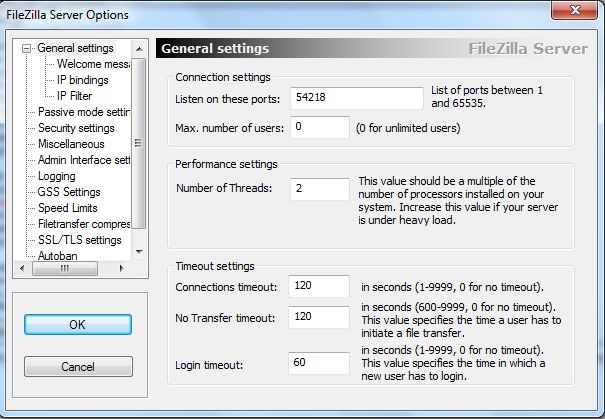

- В FileZilla: Edit → Settings → General settings → Listen on these ports.

- Выберите свободный порт (например, из диапазона 1024–65535). Запишите его для настройки брандмауэра и маршрутизатора.

Важно: Смена порта — мера «обфускации», а не шифрования.

3) Ограничение по IP (IP Filter)

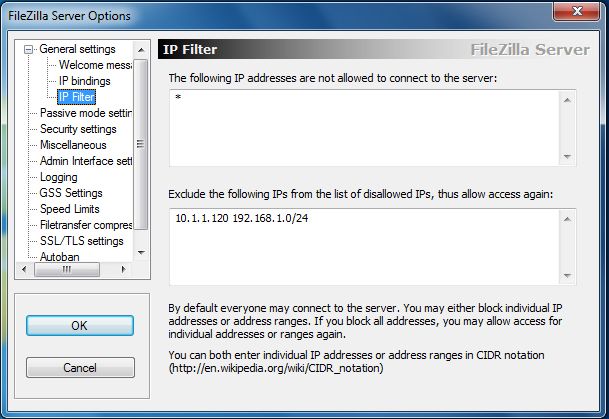

Если вы знаете IP-адреса или подсети подключающихся клиентов, используйте IP‑фильтр:

- Edit → Settings → IP Filter.

- В первом поле укажите * (звёздочка) чтобы блокировать все подключения по умолчанию.

- Во втором поле перечислите разрешённые IP или диапазоны, например: 10.1.1.120, 192.168.1.0/24

4) Autoban

FileZilla имеет встроенный Autoban — оно временно блокирует IP при множественных неудачных попытках входа. По умолчанию настроек достаточно, но вы можете тонко подстроить порог и время бана в Edit → Settings → Autoban.

5) Шифрование: FTPS или SFTP

- FTPS (FTP over TLS): добавляет шифрование к FTP. FileZilla Server поддерживает FTPS; потребуется сертификат (самоподписанный или от CA).

- SFTP: не является FTP, это отдельный протокол поверх SSH. Для SFTP нужен SSH‑сервер (например, OpenSSH для Windows).

Выбор: FTPS — проще в интеграции с FTP-клиентами. SFTP — безопасный и широко используемый альтернативный протокол.

Примечание: По умолчанию FTP передаёт логины и файлы в открытом виде.

6) Дополнительные меры

- Ограничьте права учетных записей (только чтение, если загрузка не нужна).

- Разверните мониторинг логов и оповещения о подозрительной активности.

- Регулярно обновляйте FileZilla Server до последних версий.

Windows Firewall Exception

Если у вас включён брандмауэр Windows или сторонний firewall, откройте порт, на котором слушает FileZilla.

- Откройте меню Пуск, введите “Windows Firewall” и выберите “Windows Firewall with Advanced Security”.

Выберите Inbound Rules → New Rule… → Port → Next.

Введите номер порта, который вы задали для FTP (по умолчанию 21; в примере — 54218).

Нажмите Next три раза, задайте имя и описание правила, затем Finish.

Если у вас антивирус со встроенным firewall — проверьте его настройки и добавьте исключение там.

Дополнительно: Если сервер находится за маршрутизатором (NAT), настройте проброс порта (port forwarding) на внешнем интерфейсе маршрутизатора на IP вашей машины и указанный порт.

Mapping the FTP Share on another Computer

Вы можете подключиться к FTP через FTP-клиент (FileZilla, WinSCP) или смонтировать FTP‑расположение как сетевой ресурс в Проводнике.

- На клиентской машине откройте “Компьютер“ (This PC) и правой кнопкой мыши выберите “Добавить сетевое расположение”.

- Мастер добавления сетевого расположения: Next → Next.

- Введите адрес FTP в формате ftp://IP:порт (например: ftp://203.0.113.12:54218) и нажмите Next.

- Снимите галочку “Log on anonymously” и введите имя пользователя, которое вы создали на сервере.

- Завершите мастер — при первом соединении потребуется ввести пароль.

После успешного входа ресурс будет доступен в Проводнике как сетевое местоположение.

Проброс портов и динамический IP (NAT/Port Forwarding и DDNS)

Если сервер доступен из Интернета и у вас за маршрутизатором динамический публичный IP:

- Настройте переадресацию порта (TCP) на маршрутизаторе: внешний порт → внутренний IP вашей машины и порт.

- Рассмотрите использование сервисов динамического DNS (DDNS), чтобы иметь постоянное доменное имя при смене публичного IP.

Важно: Проброс портов открывает ваш хост извне — убедитесь в настройках безопасности.

Критерии приёмки

- Сервер отвечает на выбранном порту снаружи (проверка telnet IP порт или nc).

- Пользователь может зайти с клиентской машины и просмотреть содержимое директории.

- Права записи/чтения работают согласно настройкам.

- Брандмауэр и маршрутизатор настроены (правило в Windows Firewall и проброс порта, если нужно).

- Если использовано FTPS — соединение устанавливается по TLS.

Отладка и типичные проблемы

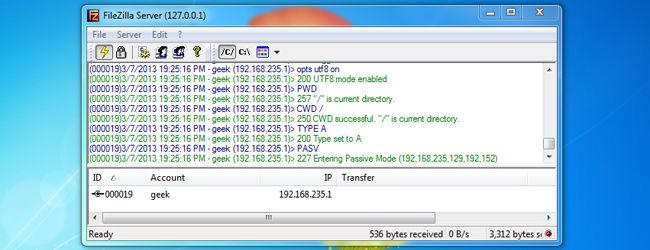

- Проблема: “Не удаётся подключиться” — проверьте, что сервис FileZilla запущен и порт открыт (netstat -an | find “LISTEN”).

- Проблема: “Соединение зависает при получении списка папок” — вероятно, режим передачи (Active/Passive). Попробуйте переключить режим на клиенте или настройте диапазон пассивных портов в FileZilla и пробросьте их в маршрутизаторе.

- Проблема: “Падение соединения при больших файлах” — проверьте настройки таймаута, ограничения антивируса и стабильность сети.

Совет: Для пассивного режима в FileZilla задайте конкретный диапазон пассивных портов (например, 50000–51000) и пробросьте их в маршрутизаторе. Также в настройках укажите внешний IP или hostname для ответов PASV.

Рекомендации по режимам Active vs Passive (коротко)

- Active: клиент открывает порт для приема данных; сервер инициирует соединение к клиенту — часто блокируется клиентским NAT/Firewall.

- Passive: сервер открывает порт для передачи данных; клиент подключается к нему — чаще работает через NAT и настраивается на сервере (рекомендуется для публичных серверов).

Роли и чек-листы

Администратор сервера:

- Установить FileZilla Server и включить/проверить сервис.

- Создать пользователей и папки, назначить права.

- Настроить порт и диапазон пассивных портов (если нужен).

- Открыть порт(ы) в брандмауэре и настроить проброс на маршрутизаторе.

- Включить IP‑фильтр и задать исключения.

Оператор поддержки:

- Проверить логи FileZilla при жалобах пользователей.

- Проверять доступность порта через внешние инструменты.

- Перезапускать службу при необходимости.

Пользователь:

- Получить адрес сервера, порт, логин и пароль.

- Подключиться через клиент или добавить сетевое расположение.

Мини-методология быстрой проверки

- Убедитесь, что служба FileZilla запущена.

- На сервере выполните netstat для подтверждения прослушивания порта.

- С локальной машины подключитесь через FTP-клиент к 127.0.0.1:порт.

- С внешней машины проверьте подключение к публичному IP:порт.

- Если неудача — проверьте Windows Firewall, антивирус и проброс портов.

Сравнение: FTP vs FTPS vs SFTP (кратко)

- FTP: простой, без шифрования — не подходит для конфиденциальных данных.

- FTPS: FTP + TLS, сохраняет FTP‑модель, совместим с большинством FTP‑клиентов.

- SFTP: работает поверх SSH, отличается от FTP, часто считается более безопасным и простым для проброса через SSH‑туннели.

Примеры конфигурации (чек-лист для внедрения)

- Выбранный порт: 54218 (пример). Записать в конфигурацию и правила firewall.

- Пассивный диапазон: 50000–51000 (при необходимости).

- IP‑разрешения: 203.0.113.0/24, 192.168.1.0/24 и т.д.

- Сертификат для FTPS: самоподписанный или от CA.

Безопасность и соответствие

Если через FTP передаются персональные данные или данные, подпадающие под правила конфиденциальности (например, GDPR), используйте шифрование (FTPS/SFTP) и документируйте, кто имеет доступ к файлам.

Часто задаваемые вопросы

Q: Можно ли использовать FileZilla Server для SFTP? A: FileZilla Server поддерживает FTPS, но для SFTP требуется SSH‑сервер (OpenSSH).

Q: Как выбрать порт для FTP? A: Не используйте 21, если хотите снизить количество автоматических сканирований; любая свободная TCP-позиция в диапазоне 1024–65535 подходит.

Q: Нужно ли пробрасывать пассивные порты? A: Да, если сервер за NAT и вы используете пассивный режим.

Резюме

- FileZilla Server позволяет быстро развернуть FTP-ресурс на Windows.

- Обязательно настройте сильные пароли, IP-фильтры и брандмауэр.

- Для безопасности используйте FTPS или SFTP, если передаёте конфиденциальные данные.

- Проверьте проброс портов и пассивный диапазон при работе через NAT.

Важно: FTP удобен, но по умолчанию небезопасен. Планируйте шифрование и минимизацию прав доступа.

Краткий контрольный список при завершении

- Сервис FileZilla запущен.

- Пользователи добавлены, права назначены.

- Порт открыт в Windows Firewall.

- Проброс портов настроен (если нужно).

- IP‑фильтр настроен и протестирован.

- FTPS или SFTP настроены при необходимости.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone