Как скрыть IP устройства в публичном Wi‑Fi

Почему важно прятать IP в публичных сетях

Публичные точки доступа часто не шифруют трафик и не проверяют клиентов. Это значит, что другие пользователи той же сети (или злоумышленники, создавшие фальшивую сеть) могут перехватить ваши данные, просмотреть запросы и попытаться подключиться к вашему устройству. IP‑адрес устройства на локальной сети — это ключ, который помогает атакующему определить ваш трафик, инициировать сессии и в ряде случаев напрямую атаковать устройства.

Кратко:

- открытые Wi‑Fi сети обычно не защищены;

- IP-адрес помогает злоумышленнику отслеживать и атаковать вас;

- подмена IP и шифрование уменьшают риск компрометации.

Важно: изменение IP само по себе не решает все проблемы — это элемент комплексной модели защиты.

Лучший способ скрыть IP — VPN

Как VPN защищает вас

VPN (виртуальная частная сеть) создаёт зашифрованный туннель между вашим устройством и сервером провайдера VPN. Внешние наблюдатели видят только зашифрованный поток между вами и сервером VPN и IP этого сервера — не ваш реальный локальный IP.

Определение: VPN — сервис, который шифрует сетевой трафик и подменяет ваш видимый IP адрес.

Преимущества VPN:

- шифрование трафика в открытых сетях;

- подмена видимого IP на IP сервера;

- обход геоблокировок и цензуры;

- централизованная настройка безопасности.

Недостатки/ограничения:

- зависит от доверия к провайдеру VPN;

- возможное снижение скорости;

- не защищает от вредоносных программ уже на устройстве.

Пошагово: как скрыть IP с помощью VPN

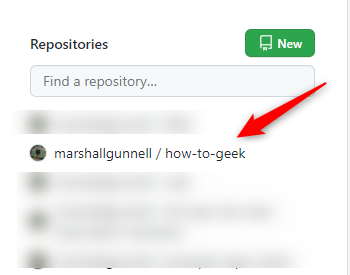

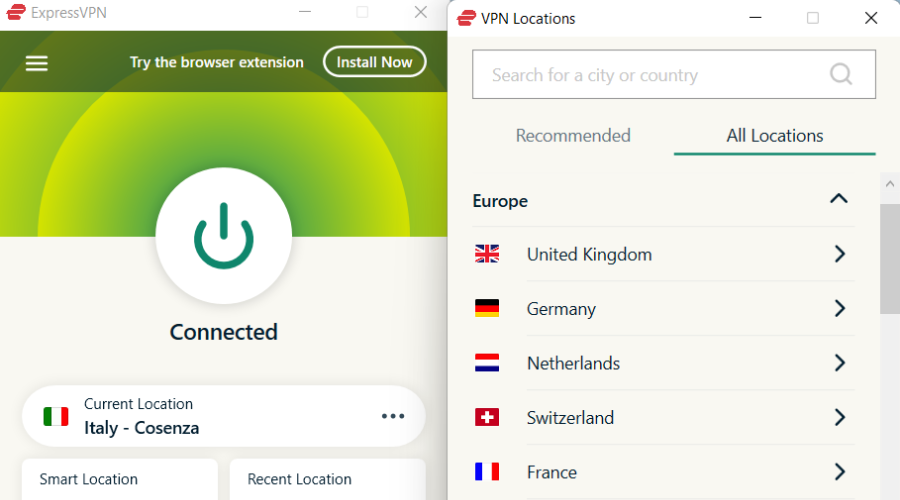

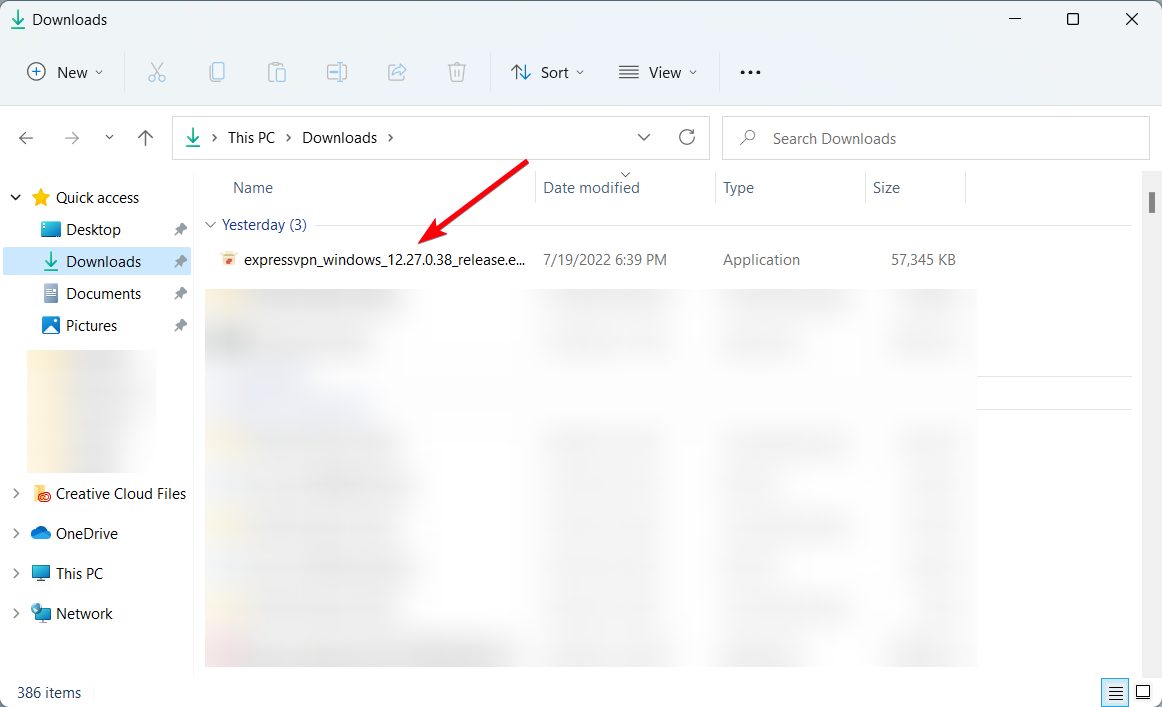

- Скачайте приложение выбранного VPN (например, ExpressVPN).

- Установите приложение на компьютер или мобильное устройство.

- Откройте приложение, выберите сервер в нужной стране.

- Подключитесь к серверу — ваше устройство получит IP сервера.

- Проверьте внешний IP через сервис типа ipinfo.io.

Примечание: большинство современных VPN позволяют выбирать режимы шифрования, автоматическое подключение при запуске и «kill switch» — механизмы, которые блокируют трафик при потере соединения с VPN.

Альтернативы и дополнительные подходы

- Tor: обеспечивает высокую степень анонимности через многоуровневую маршрутизацию. Подходит для анонимного просмотра, но медленнее и не всегда совместим с потоковыми сервисами.

- Мобильная точка доступа (hotspot): использование сотовой сети вместо публичного Wi‑Fi уменьшает риск от локальных атак, но зависит от качества мобильного оператора.

- Рандомизация MAC-адреса: операционные системы позволяют случайно менять MAC при подключении к сетям — это затрудняет отслеживание устройства по аппаратному адресу.

- Использование HTTPS и HSTS: всегда отдавайте предпочтение защищённым версиям сайтов; расширения вроде HTTPS Everywhere помогают.

- Локальный фаервол и отключённые сетевые службы: выключите общий доступ к файлам, принтеры и удалённое подключение.

Когда альтернативы не помогают: если злоумышленник контролирует DNS или использует сложные MITM‑приёмы и у вас нет VPN с защитой от утечек, Tor или HTTPS могут не быть достаточными.

Когда VPN не спасёт (контрпримеры)

- Если устройство уже заражено шпионским ПО — VPN не удалит локального вредоносного агента.

- Если вы вошли в сервисы и используете слабые пароли — потеря учётной записи возможна независимо от IP.

- При фальшивом HTTPS (подделанном сертификате) — если вы проигнорировали предупреждение браузера, шифрование бесполезно.

- При использовании ненадёжного бесплатного VPN с логированием — ваш трафик может храниться у провайдера.

Практическая методология безопасного подключения (5 шагов)

- Оцените риск: рабочая задача, банковская операция или просто чтение новостей?

- Выберите защиту: VPN для высокой безопасности, мобильный hotspot для минимального риска, Tor для анонимности.

- Перед подключением: включите рандомизацию MAC и проверьте обновления ОС.

- Подключитесь к VPN и проверьте внешний IP и статус шифрования.

- При выходе: отключите автоподключение к сомнительным сетям и протестируйте устройство на наличие угроз.

Мини‑чеклист перед подключением к публичному Wi‑Fi

- Отключён общий доступ к файлам и принтерам.

- Включён фаервол ОС.

- Включена рандомизация MAC (если доступна).

- Установлен и активирован VPN с функцией kill switch.

- Приложения обновлены, антивирус активен.

- Не использовать публичные Wi‑Fi для банков без дополнительной аутентификации.

Роль‑ориентированные рекомендации

Для путешественников:

- Всегда включать автоматическое подключение VPN при входе в новую сеть.

- Отключать функции автоподключения к открытым сетям в настройках Wi‑Fi.

Для удалённых сотрудников и подрядчиков:

- Использовать корпоративный VPN и многофакторную аутентификацию.

- Поддерживать обновлённую ОС и менеджер паролей.

Для редких пользователей (кафе, аэропорт):

- Предпочитать мобильный интернет для чувствительных операций.

- При необходимости использовать проверенный коммерческий VPN.

Технические детали и hardening

- Kill switch: настройте блокировку всех исходящих соединений при падении VPN.

- DNS: используйте DNS‑серверы провайдера VPN или доверенные публичные DNS (без логирования).

- Протоколы: выбирайте современные протоколы (WireGuard, OpenVPN с сильными шифрами).

- Логирование: отдавайте предпочтение политикам «no-logs» и аудитам провайдера.

- Разделение трафика (split tunneling): используйте осторожно — полезно, но может пропустить часть трафика вне VPN.

Критерии приёмки

- Внешний IP отличается от локального IP сети.

- Все важные порты и сервисы недоступны для локальной сети при отключённом VPN.

- Kill switch корректно блокирует трафик при потере VPN.

Юридические и приватные аспекты (GDPR и конфиденциальность)

- Провайдер VPN, обрабатывая ваши данные, считается обработчиком персональных данных по GDPR, если вы — гражданин ЕС и данные подчиняются правилам.

- Перед использованием VPN проверьте политику конфиденциальности и место регистрации провайдера (юрисдикция влияет на требования по хранению данных).

- Используйте провайдера с понятной политикой «no-logs» и прозрачностью по запросам органов.

Важно: скрытие IP не освобождает от соблюдения законов и правил платформ, которыми вы пользуетесь.

Пример решения для типичного сценария (путешествие, работа в кафе)

- Включите мобильные обновления ОС и приложения безопасности.

- Включите рандомизацию MAC и отключите автоматическое подключение.

- Подключитесь к VPN с включённым kill switch.

- Выполняйте банковские операции только через VPN или мобильную сеть.

Флоучарт принятия решения (Mermaid)

flowchart TD

A[Новые публичные сети?] --> B{Нужна высокая безопасность?}

B -- Да --> C[Подключить VPN с kill switch]

B -- Нет --> D{Есть мобильная сеть}

D -- Да --> E[Использовать мобильный hotspot]

D -- Нет --> F[Включить HTTPS, рандомизировать MAC, избегать критичных операций]

C --> G[Проверить внешний IP и DNS]

E --> G

F --> G

G --> H[Отключиться и сбросить настройки автоподключения]Когда и какой VPN выбрать

- Для потокового видео и простого серфинга подойдёт любой коммерческий провайдер с высокой пропускной способностью.

- Для максимальной приватности — провайдеры с аудированными no-logs политиками и юрисдикцией, дружественной к защите данных.

- Для корпоративной работы — корпоративный VPN с централизованным управлением, MFA и политиками доступа.

Пример: многие авторы и администраторы сети рекомендуют коммерческие службы вроде ExpressVPN за баланс скорости и простоты использования, но выбор должен соответствовать вашим требованиям по приватности и юрисдикции.

Тесты и приёмка

Быстрые тесты после настройки:

- Проверка внешнего IP (ipinfo.io или whoer.net).

- Тест на утечки DNS (dnsleaktest.com).

- Мониторинг скорости — сравните с базовой скоростью без VPN.

Критерии приёмки:

- IP сменён, DNS не утекает, критичные сервисы доступны только при включённом VPN.

Риски и меры их снижения

Риски:

- Утечка DNS;

- Потеря соединения с VPN;

- Логирование у провайдера;

- Компрометация устройства.

Митигиры:

- Включите kill switch и тесты утечек;

- Используйте проверенных провайдеров и обновляйте ПО;

- Применяйте защиту на уровне устройства (антивирус, фаервол);

- Не выполняйте критичные операции в сомнительных сетях.

Заключение

Скрытие IP при подключении к публичному Wi‑Fi — важная часть безопасного поведения в сети. Самый простой и эффективный способ — использовать надёжный VPN с современными протоколами и функцией kill switch. Дополняйте VPN техническим харденингом устройства и хорошими операционными привычками: отключайте общий доступ, включайте рандомизацию MAC и всегда проверяйте сертификаты сайтов.

Важно: безопасность — это совокупность мер. VPN значительно снижает риск, но не заменяет базовую гигиену безопасности и обновлённое устройство.

Полезные ссылки и материалы

- Более подробная статья о том, как скрыть IP при серфинге в интернете — читайте специализированные руководства по VPN и настройке приватности.

- Тесты для проверки утечек: dnsleaktest.com, ipinfo.io.

Важное замечание: выбирайте провайдера VPN, которому вы доверяете, и регулярно проверяйте настройки безопасности.

Сводка

- Всегда используйте VPN в публичных сетях.

- Включайте дополнительные меры: kill switch, рандомизация MAC, фаервол.

- Проверяйте внешний IP и проводите тесты утечек.

Дополнительно: уязвимости, сценарии атак и способы реагирования подробно описаны в разделах выше — применяйте чеклисты перед каждым подключением.

Похожие материалы

Восстановление удалённых писем в Yahoo Mail

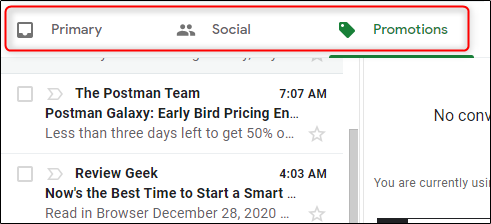

Настроить сортировку писем в Gmail по вкладкам

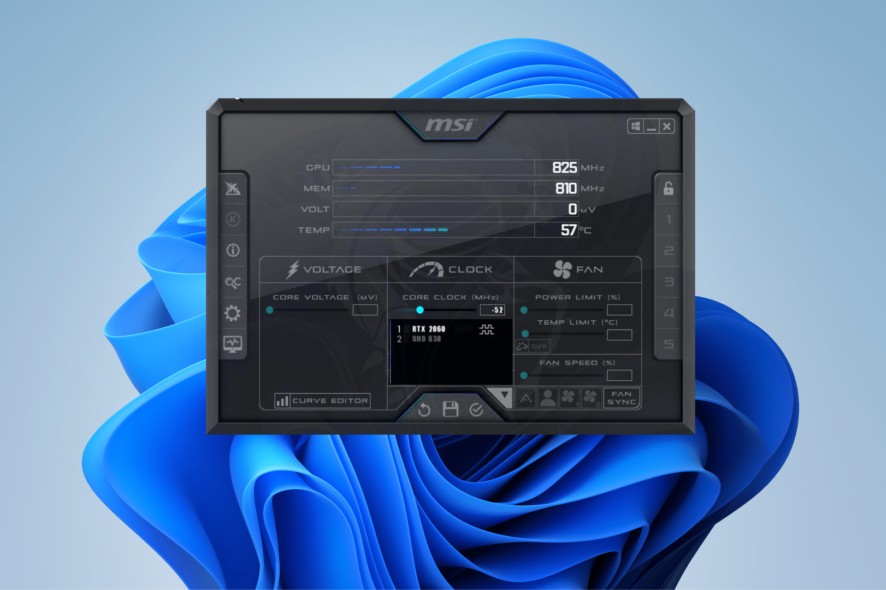

Понижение частоты GPU: безопасный underclock

Как разблокировать iPad без пароля — 5 проверенных способов

Отключить root и перейти на sudo в Linux