Как определить и расследовать процессы в Диспетчере задач Windows

CTRL + ALT + DEL — сочетание клавиш, к которому многие прибегают при проблемах с Windows. Открыв Диспетчер задач, вы можете увидеть svchost.exe с 99% загрузкой ЦП или несколько непонятных процессов. Что делать дальше?

Билл Гейтс публично признал, что сочетание CTRL + ALT + DEL было ошибкой интерфейса. Исторически оно открывало Диспетчер задач, однако само отображение «сырых» процессов вводит большинство людей в заблуждение. Эта статья даст практическую инструкцию и чек‑лист для проверки процессов: как отличить безобидный процесс от угрозы, какие инструменты использовать и какие шаги предпринять.

Что показывает Диспетчер задач Windows

Диспетчер задач может выглядеть устрашающе, но он даёт важную информацию: какие процессы используют CPU, память, диск и сеть. Если у вас шумный вентилятор или медленная система, начните именно с этой панели.

Важно: нажмите «Показать процессы всех пользователей», чтобы увидеть системные процессы и процессы других вошедших в систему пользователей.

Советы по быстрому анализу:

- Отсортируйте по колонке «ЦП» или «Память», чтобы увидеть источники нагрузки.

- Переключитесь на вкладку «Подробности» для технических свойств процесса.

- В Windows 8+ есть расширённый вид, приближённый к Process Explorer.

Как получить дополнительные сведения о процессе

Если процесс привлёк ваше внимание, в стандартном Диспетчере задач доступны базовые действия:

- Правый клик → «Свойства» — покажет путь к файлу, дату создания и цифровую подпись.

- Правый клик → «Открыть расположение файла» — полезно, чтобы проверить папку запуска.

- Правый клик → «Завершить дерево процессов» — опасный шаг: завершает процесс и его дочерние процессы.

- В Windows 8+ — правый клик → «Поиск в Интернете» — быстрый поиск по имени процесса.

Эти данные часто дают подсказку: например, процесс, расположенный в System32 и подписанный Microsoft, обычно безопасен, тогда как исполняемый файл в папке временных данных пользователя может вызывать подозрения.

Как понять, безопасен ли процесс

Малвари часто маскируется под системные процессы, копируя имена вроде svchost.exe или explorer.exe. Критерии подозрительности:

- Процесс запущен от имени учётной записи пользователя, но размещён в системной папке.

- Описание процесса отсутствует или не совпадает с ожидаемым для известного приложения.

- Несколько копий процесса в неожиданных местах.

- Процесс постоянно использует ресурсы даже при простое.

Лучший внешний ресурс — Process Library (база данных процессов). Введите имя процесса и получите сведения и оценку безопасности.

Если вы часто проверяете процессы, установите ProcessQuickLink — быстрый переход из Диспетчера задач к базе данных.

Я думаю, это малварь — что делать сначала

Если вы заподозрили инфекцию, действуйте методично, чтобы не повредить систему:

- Не удаляйте ничего наугад. Не все «странные» процессы — вредоносные.

- Отключите элемент автозагрузки, если процесс запускается с загрузкой системы.

- Запустите полное сканирование надёжным антивирусом/анти‑малварем (например, Malwarebytes, Windows Defender).

- Используйте отключение сети перед удалением, если подозрение на шпионское ПО.

- Создайте точку восстановления или резервную копию важных данных перед радикальными действиями.

Следующие разделы содержат проверенную последовательность действий и чек‑лист.

Хром как особый случай

Chrome выделяет отдельный процесс для каждой вкладки, расширения и плагина — именно поэтому вы можете увидеть десятки или сотни процессов браузера. Это нормально: архитектура браузера повышает стабильность и безопасность, но увеличивает потребление памяти.

Откройте встроенный Диспетчер задач Chrome: Shift + Esc или меню → Дополнительно → Диспетчер задач. Там видно, какие вкладки и расширения используют ресурсы.

Совет: деактивируйте подозрительные расширения и проверьте влияние на производительность.

Мини‑методология расследования процесса (быстрая инструкция)

- Идентификация:

- Получите имя процесса и путь к файлу.

- Посмотрите пользователя, под которым запущен процесс.

- Сбор метаданных:

- Свойства файла: дата, подпись разработчика.

- Размер файла, хэши (при необходимости).

- Внешняя проверка:

- Быстрый поиск в Process Library или онлайн (официальная документация, форумы).

- Проверка в VirusTotal при сомнениях (загрузите файл только если уверены в безопасности).

- Локальная проверка:

- Сканирование антивирусом/антималварем.

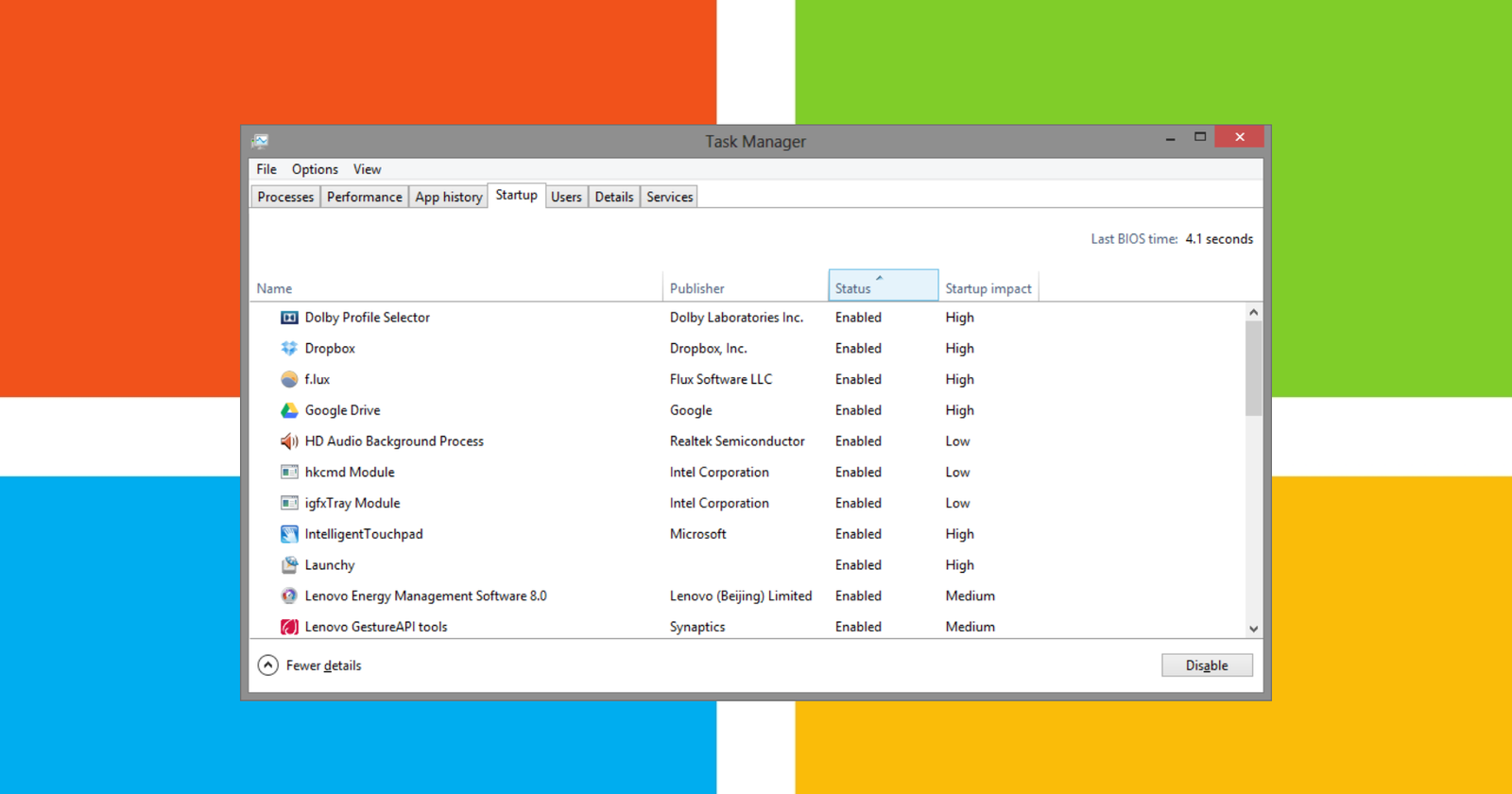

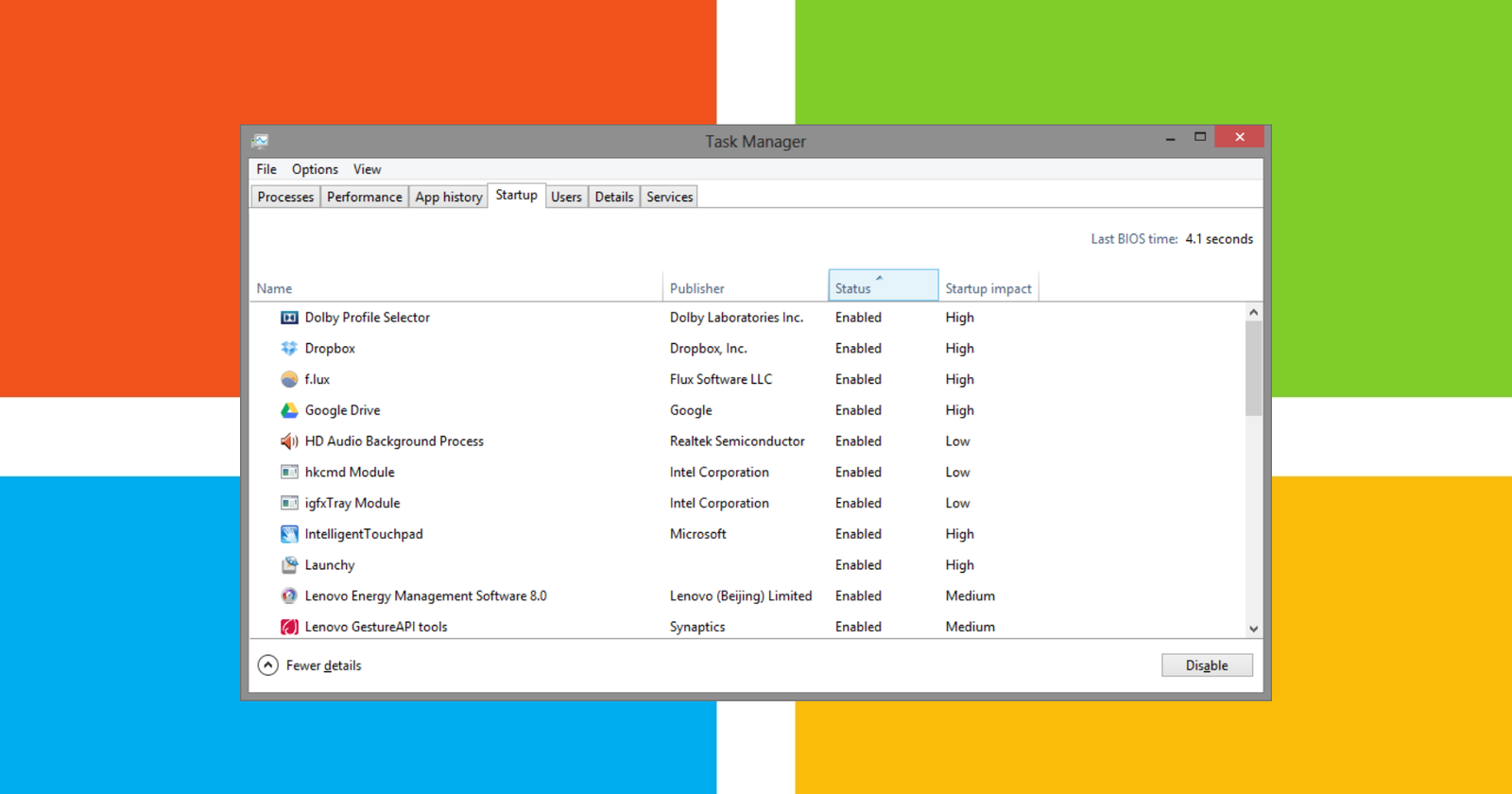

- Отключение автозапуска (msconfig или «Автозагрузка» в Диспетчере задач).

- Решение:

- Если безопасно — оставить.

- Если подозрительно, но не подтверждено — поместить файл в карантин, наблюдать.

- Если подтверждена малварь — удалить по инструкции антивируса и восстановить систему.

Чек‑листы по ролям

Администратор сети

- Проверить процессы на серверах и сравнить с эталоном.

- Использовать Process Explorer для подробного анализа потоков и дескрипторов.

- Проверить автозапуск через Autoruns и GPO.

- Сегментировать сеть и отключить подозрительный хост от сети до анализа.

Домашний пользователь

- Отключить и удалить подозрительные расширения у браузера.

- Запустить полное сканирование Windows Defender / Malwarebytes.

- Отключить автозапуск из настроек Диспетчера задач.

- Сделать резервную копию важных файлов.

ИТ‑специалист (инцидент)

- Захватить образ памяти или дамп процесса при высокой серьёзности.

- Проверить сетевые подключения процесса (netstat/Resource Monitor).

- Проанализировать логи и коррелировать события.

Decision tree: Что делать при подозрительном процессе

flowchart TD

A[Обнаружили подозрительный процесс] --> B{Процесс использует много ресурсов?}

B -- Да --> C[Сортировать по ЦП/памяти, определить PID]

B -- Нет --> D[Проверить расположение и цифровую подпись]

C --> E{Расположение в System32 и подписан Microsoft?}

D --> E

E -- Да --> F[Скорее всего безопасно — наблюдать]

E -- Нет --> G[Запустить антивирус и проверить в Process Library]

G --> H{Антивирус обнаружил угрозу?}

H -- Да --> I[Изолировать, удалить, восстановить]

H -- Нет --> J[Поместить в карантин, собрать дамп, анализ]Когда не стоит паниковать (примеры)

- svchost.exe запущен из System32 и подписан Microsoft — это системный процесс-агрегатор.

- Несколько процессов Chrome — нормальное поведение браузера.

- Процесс с именем, совпадающим с приложением, запущенным вами — вероятно, легитимно.

Инструменты и альтернативы

- Process Explorer (Sysinternals) — более детальный просмотр, потоки, дескрипторы.

- Autoruns — полный список автозапуска.

- Malwarebytes, Windows Defender Offline — сканирование и удаление.

- VirusTotal — проверка хэшей/файлов на мультисканере.

- Process Library — база данных процессов и их описаний.

Критерии приёмки расследования

- Найден пользователь и путь к исполняемому файлу.

- Выполнено сканирование надёжным антивирусом.

- Если требовалось — файл помещён в карантин или удалён без потери данных.

- Логи инцидента сохранены для последующего анализа.

Короткий глоссарий (1‑строчно)

- PID — идентификатор процесса.

- Дескриптор — ссылка на ресурс (файл, сокет) в ОС.

- Карантин — изолированное хранилище вредоносных файлов.

Факто‑бокс: полезные практики

- Всегда делайте резервные копии перед радикальными изменениями.

- Не загружайте и не запускайте незнакомые исполняемые файлы.

- Регулярно обновляйте систему и антивирусные базы.

Примеры тестов / критерии приёмки

- После удаления предполагаемой малвари система не должна перезапускать процесс автоматически (проверка на автозапуск).

- Показатели CPU/памяти возвращаются к норме.

- Логи безопасности не содержат повторяющихся попыток запуска удалённого файла.

Примечания по безопасности и приватности

- При загрузке файла на внешние сервисы (VirusTotal) убедитесь, что в файле нет конфиденциальных данных.

- Для корпоративных систем согласуйте действия с политиками безопасности и командой ИБ.

Когда обратиться к специалисту

- Если процесс выполняет удалённые соединения и вы не можете определить его источник.

- Если заражение затронуло серверы или критичные данные.

- Если вы не уверены в целостности системы после удаления.

Итог и рекомендации

Диспетчер задач — отправная точка для диагностики, но не панацея. Собирайте данные, сверяйте с надёжными базами и инструментами, следуйте чек‑листу и избегайте поспешных удалений. Для браузеров используйте встроенные диспетчеры (Chrome), а для детального анализа — Process Explorer и Autoruns.

Важно: если вы не уверены в своих действиях и система критична, лучше привлечь специалиста по ИБ.

Ключевые шаги:

- Определите процесс → соберите метаданные → проверьте внешние базы → сканируйте и примите решение.

Всегда сохраняйте резервные копии и логи перед вмешательством.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone