NET::ERR_CERT_AUTHORITY_INVALID — как исправить ошибку сертификата

Быстрые ссылки

- Что такое NET::ERR_CERT_AUTHORITY_INVALID

- Как исправить NET::ERR_CERT_AUTHORITY_INVALID

- Как обойти ошибку NET::ERR_CERT_AUTHORITY_INVALID

- Варианты отображения ошибки в разных браузерах

Краткое резюме

Чтобы устранить NET::ERR_CERT_AUTHORITY_INVALID в браузере, попробуйте перезагрузить страницу, очистить кэш и куки, обновить браузер, проверить дату и время на компьютере и временно отключить расширения или антивирус. Если все это не помогает, проблема, скорее всего, на стороне сайта — обратитесь к администратору.

Что такое NET::ERR_CERT_AUTHORITY_INVALID

NET::ERR_CERT_AUTHORITY_INVALID — это код ошибки приватности, который появляется на странице предупреждения браузера «Ваше подключение не защищено». Браузер показывает его, когда не может подтвердить подлинность SSL/TLS‑сертификата сайта. SSL/TLS‑сертификат служит для подтверждения личности сайта и описывает параметры шифрования, необходимые для безопасного соединения между посетителем и сервером.

Появление этой ошибки означает, что браузер не доверяет центру сертификации (CA), подписавшему сертификат, либо не может проверить цепочку доверия. Чаще всего код выводится в Chromium‑браузерах (Google Chrome, Microsoft Edge и др.), но похожие сообщения есть и в Firefox и Safari.

Краткое определение: SSL/TLS‑сертификат — цифровой документ, подтверждающий подлинность сайта и гарантирующий шифрование трафика.

Почему возникает ошибка — простая модель

- Центр сертификации неизвестен или не входит в доверенные корневые сертификаты браузера.

- Сертификат самоподписан (self‑signed).

- Проблемы с датой и временем на клиентском устройстве мешают проверке срока действия сертификата.

- Промежуточные сертификаты не установлены на сервере, нарушая цепочку доверия.

- Антивирус или прокси перехватывает HTTPS и подставляет свой сертификат.

- Сеть (кафе, отель) использует captive portal, блокируя проверку сертификата.

Как исправить NET::ERR_CERT_AUTHORITY_INVALID

Ниже — последовательность действий от простого к сложному. Выполняйте их в указанном порядке, пока ошибка не исчезнет.

1. Перезагрузите страницу и браузер

Иногда причина — временный сбой. Нажмите F5 или иконку обновления. Если не помогло, закройте браузер и откройте снова. При сохранении ошибки перезагрузите компьютер.

2. Очистите кэш и куки браузера

Неправильные или устаревшие данные в кэше могут мешать корректной проверке сертификата. Очистите кэш и куки в настройках браузера. После этого откройте проблемный адрес ещё раз.

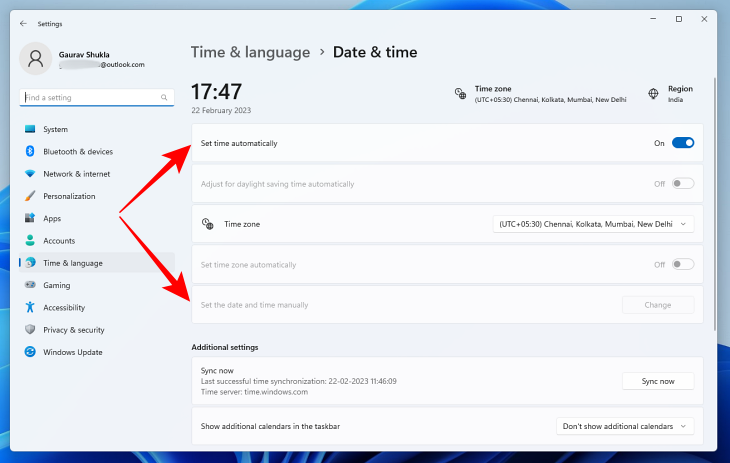

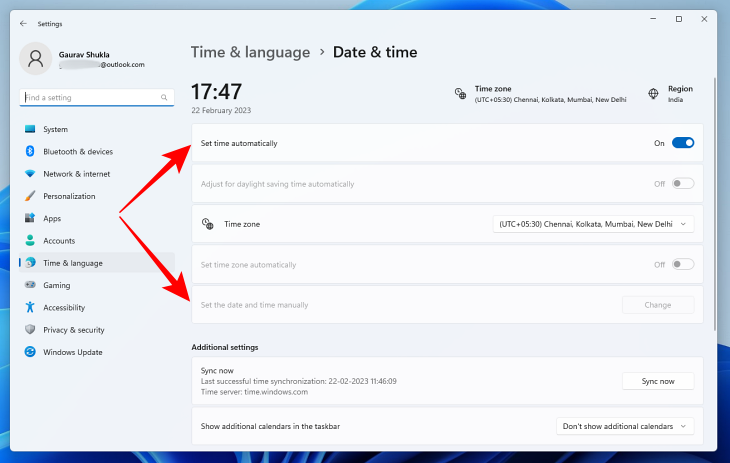

3. Проверьте дату и время системы

Браузер использует локальное системное время для валидации дат начала и окончания действия сертификата. Ошибочный часовой пояс или неправильная дата приведут к ошибке.

Windows: правой кнопкой по времени в панели задач → «Изменить дату и время» → включите автоматическое определение или настройте вручную.

macOS: меню Apple → «Системные параметры» → «Дата и время» → включите автоматическую настройку или исправьте вручную.

4. Откройте страницу в режиме инкогнито

Режим инкогнито запускает браузер без большинства установленных расширений. Если сайт открывается без ошибки в приватном окне, виновато одно из расширений. Отключайте расширения по очереди в обычном режиме, чтобы найти проблемное.

Важно: некоторые расширения вы могли разрешить в инкогнито — отключите их там тоже.

5. Обновите браузер и ОС

Устаревшая версия браузера может не содержать обновлённые корневые сертификаты. Обновите браузер и операционную систему до последних стабильных версий.

6. Временно отключите антивирус или HTTPS‑сканирование

Некоторые антивирусы вставляют прокси между браузером и сервером, подменяя сертификаты для проверки трафика. Временно отключите такие функции (или антивирус полностью) и проверьте страницу снова. Если сайт открылся, обратитесь в поддержку вашего антивируса или отключите функцию HTTPS‑сканирования.

Важно: не оставляйте антивирус отключённым надолго.

7. Попробуйте подключиться через HTTP в публичной сети

В общественных Wi‑Fi бывает captive portal, требующий входа на страницу авторизации. Откройте сайт по HTTP (например, http://example.com) — это позволит завершить авторизацию. После выхода в интернет HTTPS‑проверки должны работать корректно.

8. Проверьте настройки прокси и VPN

Если у вас включён прокси или VPN, временно отключите их. Прокси/VPN могут изменять цепочку сертификатов.

9. Обратитесь к администратору сайта

Если локальные проверки не помогли, проблема скорее на стороне сервера. Свяжитесь с владельцем сайта или техподдержкой и сообщите об ошибке NET::ERR_CERT_AUTHORITY_INVALID. Технический ответчик должен проверить:

- корректность установки промежуточных сертификатов;

- срок действия сертификата;

- соответствие имени в сертификате (CN/SAN) адресу сайта;

- отсутствие самоподписанных сертификатов в цепочке.

Если вы — администратор сервера, смотрите ниже разделы для администраторов.

Как обойти NET::ERR_CERT_AUTHORITY_INVALID

Обход ошибки снижает безопасность и может подвергнуть утечке личные данные. Делайте это только если вы доверяете ресурсу и понимаете риск.

В Chrome: на странице предупреждения нажмите «Дополнительно», затем «Перейти на…».

В Edge: аналогично — «Дополнительно» → «Продолжить». В Firefox предупреждения имеют другие текстовые коды; обход возможен через продвинутые настройки, но чаще требует явного подтверждения.

Когда обход допустим: доступ к локовым устройствам (настройки роутера по IP), тестирование на закрытых стендах, доступ к ресурсам, которым вы доверяете. Никогда не вводите пароли, платежные данные или личную информацию на сайте, который вы открываете после обхода, если он не полностью доверен.

Варианты ошибки в разных браузерах

Chromium‑браузеры показывают NET::ERR_CERT_AUTHORITY_INVALID. Firefox выдаёт похожие коды:

- MOZILLA_PKIX_ERROR_SELF_SIGNED_CERT — сертификат самоподписан.

- SEC_ERROR_UNKNOWN_ISSUER — неизвестный издатель.

Safari обычно не показывает код, но укажет, что сертификат недействителен.

Многие шаги по устранению одинаковы для всех браузеров.

Когда проблема на стороне сервера — руководство для администратора

Если вы администратор сайта, выполните следующую проверку и исправления.

Мини‑проверка сервера

- Проверьте срок действия сертификата: openssl s_client -connect yoursite:443 -showcerts (на сервере или локально). Если сертификат просрочен — обновите его.

- Убедитесь, что на сервере установлена полная цепочка: корневой сертификат не должен лежать в наборе, но должны быть промежуточные сертификаты.

- Проверьте соответствие имени в сертификате (CN и SAN) адресу сайта.

- Убедитесь, что сертификат выдан доверенным центром (Let’s Encrypt, DigiCert и др.). Самоподписанные сертификаты не проходят проверку в клиентах по умолчанию.

- Проверьте конфигурацию HTTPS (TLS версии, шифры). Используйте инструменты прогона тестов — Qualys SSL Labs или аналогичные.

Типичный набор команд и проверок (пример)

- Проверка сертификата и цепочки:

openssl s_client -connect example.com:443 -showcerts- Просмотр содержимого сертификата:

openssl x509 -in cert.pem -text -noout- Проверка конфигурации Nginx:

Убедитесь, что в ssl_certificate указан файл, содержащий сертификат и промежуточные сертификаты (fullchain.pem), а ssl_certificate_key — приватный ключ.

Частые ошибки и как их исправить

- Отсутствуют промежуточные сертификаты — добавьте их в fullchain.

- Сертификат самоподписан — приобретите сертификат у доверенного CA или используйте бесплатный Let’s Encrypt.

- Неверный набор шифров TLS — обновите конфигурацию, отключите старые протоколы (SSLv3, TLS 1.0/1.1).

Альтернативные подходы и инструменты

- Используйте проверку через внешние сервисы (SSL Labs, ssllabs.com) — они покажут цепочку доверия и ошибки конфигурации.

- Для локальной разработки применяйте локальные CA и добавляйте корневой сертификат в доверенные хранилища разработчика, но никогда не используйте такие сертификаты в продакшене.

- Если вы используете CDN или балансировщик нагрузки, убедитесь, что он обслуживает корректную цепочку сертификатов.

Ментальные модели и эвристики

- Модель «Клиент → Сервер → CA»: проблема может быть в любом звене. Проверяйте снизу вверх: сначала клиент (дата/кэш/расширения), потом сеть (прокси/VPN), потом сервер (сертификаты, цепочки).

- Эвристика 80/20: в 80% случаев причина — просроченная дата на клиенте, кэш или самоподписанный/отсутствующий промежуточный сертификат.

Чек‑лист для пользователя

- Перезагрузить страницу.

- Очистить кэш и куки.

- Проверить дату и время системы.

- Открыть в режиме инкогнито.

- Отключить расширения и повторить.

- Временно выключить антивирус/HTTPS‑сканирование и проверить.

- Отключить прокси/VPN.

- Попробовать HTTP в публичной сети для авторизации.

- Если ничего не помогает — сообщить владельцу сайта.

Чек‑лист для администратора

- Проверить срок действия сертификата.

- Убедиться в наличии промежуточных сертификатов (fullchain).

- Проверить CN и SAN на соответствие домену.

- Проверить, выдан ли сертификат доверенным CA.

- Проверить конфигурацию сервера и поддерживаемые версии TLS.

- Протестировать через сторонние сервисы (SSL Labs).

Критерии приёмки

Сайт считается исправленным, когда:

- Браузеры не показывают предупреждение «Ваше подключение не защищено».

- Полная цепочка сертификатов корректно проходит проверку в внешних тестах.

- Сертификат действителен и выдан доверенным CA.

- Нет ошибок в логах веб‑сервера, связанных с TLS.

Когда обход опасен — примеры и предостережения

Ниже перечислены случаи, когда обход ошибки категорически не рекомендуется:

- Интернет‑банкинг и ввод реквизитов карт.

- Сайты, требующие входа с вводом пароля.

- Любая передача персональных данных.

Если вы не уверены в источнике сайта, лучше дождаться исправления или обратиться к администратору.

Мини‑методология расследования инцидента

- Соберите данные: URL, скриншоты предупреждения, время ошибки, тип браузера и версия ОС.

- Повторите шаги локально: кэш, дата/время, инкогнито, отключённые расширения.

- Проверьте сеть: прокси, VPN, антивирус.

- Если локально сайт доступен, перейдите к серверной диагностике: openssl s_client, проверка fullchain.

- Свяжитесь с CA или хостингом при обнаружении проблем в цепочке.

Decision tree для быстрой диагностики

flowchart TD

A[Ошибка NET::ERR_CERT_AUTHORITY_INVALID] --> B{Дата и время корректны?}

B -- Нет --> C[Исправьте дату/время на устройстве]

B -- Да --> D{Открывается в режиме инкогнито?}

D -- Да --> E[Отключите расширения одно за другим]

D -- Нет --> F{Антивирус/HTTPS‑сканирование включено?}

F -- Да --> G[Отключите временно и проверьте]

F -- Нет --> H{Прокси/VPN используется?}

H -- Да --> I[Отключите и проверьте]

H -- Нет --> J[Свяжитесь с администратором сайта]

E --> End[Проблема в расширении]

C --> End2[Проблема в настройках устройства]

G --> End3[Проблема в антивирусе]

I --> End4[Проблема в прокси/VPN]

J --> End5[Проблема на сервере]Тестовые сценарии и приёмка исправления

- Тест 1: Открыть сайт в Chrome, Edge и Firefox на свежей системе — нет предупреждений.

- Тест 2: Проверить в мобильных браузерах — нет предупреждений.

- Тест 3: Проверка через SSL Labs — результат «A» или «A‑» без ошибок цепочки.

- Тест 4: Проверка на разных сетях (дом, мобильный интернет, офисный Wi‑Fi) — поведение одинаково.

Критерий успешного исправления — все тесты пройдены, пользователи не жалуются на предупреждения.

Примеры ошибок и когда методы не помогут

- Сервер использует устаревший или отозванный сертификат — пользовательские действия не помогут, требуется замена сертификата.

- Если корневой CA действительно не входит в доверенные хранилища браузеров (например, частный CA), нужно добавить корневой сертификат вручную в доверенные хранилища клиентов или заменить CA на публичный.

Советы по безопасности

- Не вводите пароли и платежные данные на страницах с предупреждением о сертификате.

- При использовании обхода регистрируйте риск и время доступа.

- Если управляете инфраструктурой, автоматизируйте продление сертификатов (например, через Certbot для Let’s Encrypt) и мониторьте срок действия.

Локальные альтернативы и особенности

- Windows: доверенные корневые сертификаты на компьютере можно проверить через mmc → Certificates → Trusted Root Certification Authorities.

- macOS: используйте Keychain Access, чтобы увидеть доверенные корневые сертификаты.

- Для локальной разработки используйте dev‑инструменты и добавляйте локальный корневой сертификат в доверенные хранилища разработчиков — но следите, чтобы он не попал в продакшн.

Короткая памятка для объявлений в Slack или письме (100–200 слов)

Если пользователи видят NET::ERR_CERT_AUTHORITY_INVALID при доступе к нашему сайту, сначала попросите их проверить системное время и перезапустить браузер. Если это не поможет — собрать скриншоты, указать браузер и время появления ошибки и отправить в тикет нашей поддержки. АДМИН: проверьте полную цепочку сертификатов на сервере, убедитесь, что промежуточные сертификаты присутствуют и срок действия сертификата не истёк. Также проверьте логи прокси/балансировщика и конфигурацию TLS на фронтенд‑слое.

Краткий вывод

NET::ERR_CERT_AUTHORITY_INVALID — признак проблемы с доверенной цепочкой сертификатов или с клиентской валидацией. Большая часть случаев решается простыми клиентскими действиями (дата/время, кэш, расширения, антивирус). Если это не помогает, причина на сервере: отсутствуют промежуточные сертификаты, сертификат просрочен или самоподписан. Администратор должен проверить цепочку сертификатов и конфигурацию TLS.

Важно: обход ошибки снижает безопасность. Делайте это только если уверены в ресурсе.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone