Как исправить ошибку Aw Snap в Chrome при наличии Symantec Endpoint

Что произошло

В октябре 2019 года пользователи сообщили на форуме поддержки Symantec о том, что при запуске Google Chrome отображается сообщение об ошибке «Aw Snap». Эта проблема не новая в общем смысле, но в данном случае она была вызвана несовместимостью версий браузеров Chrome 78 и 79 (а также Edge Chromium 78 и 79) с рядом версий Symantec Endpoint Protection (SEP), выпущенных до патча 14.2 RU2 MP1.

Ключевая деталь: несовместимость проявляется на Windows-платформах, где установлена версия SEP, предшествующая 14.2 RU2 MP1. Наиболее часто сообщения приходили от администраторов, использующих Windows Server 2016 и Windows 10 RS1 вместе с SEP и Google Chrome.

Почему это происходит — кратко

Технически ошибка связана с конфликтом между механизмом целостности кода рендерера в Chromium и компонентами защиты Symantec. Когда механизм контроля целостности пытается применить свою политику к процессам рендерера браузера, взаимодействие с антивирусными драйверами может приводить к аварийной остановке процесса и показу «Aw Snap».

Определение: Renderer Code Integrity — механизм безопасности в Chromium, который запрещает модификацию исполняемого кода рендерного процесса во время выполнения.

Какие есть безопасные решения

Ниже перечислены способы устранения проблемы — от предпочтительного и рекомендуемого до временных обходных путей. В каждом варианте указаны риски и рекомендуемые условия использования.

1. Обновите Symantec Endpoint Protection (рекомендуется)

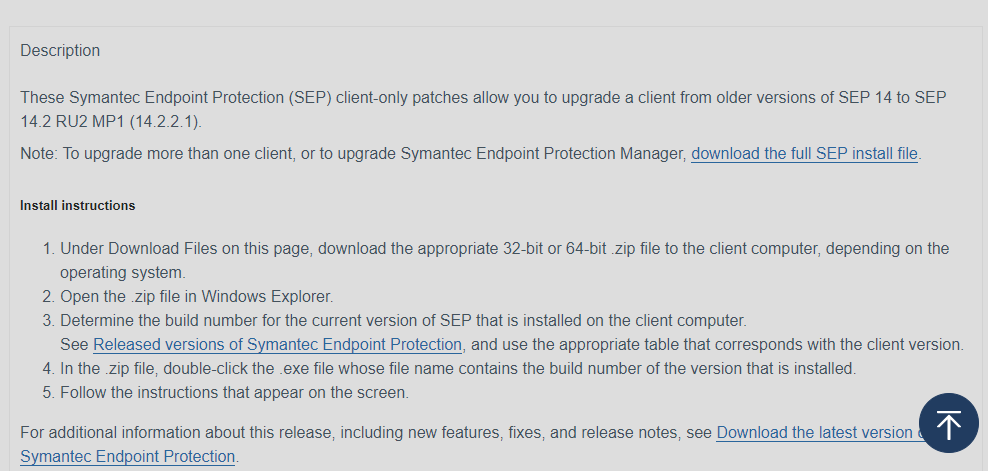

Описание: официальное и окончательное решение — обновить SEP до версии 14.2 RU2 MP1 или новее.

Шаги:

- Перейдите на страницу RU2 MP1 client-only patches и скачайте патч для Endpoint Protection (build 5569), следуя инструкциям на сайте.

- Примените патч по инструкции: остановите необходимый сервис, запустите инсталлятор обновления, перезагрузите машины при необходимости.

- Проверьте на тестовой группе рабочих станций совместимость до роллаута на всю сеть.

Почему лучше: обновление устраняет первопричину, сохраняет механизмы защиты и не ослабляет безопасность конечных точек.

Важно: перед массовым обновлением выполните тест на нескольких машинах и сделайте резервные копии конфигураций.

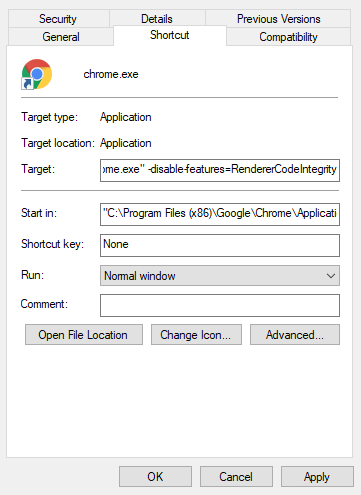

2. Отключить Renderer Code Integrity в ярлыке (временный обход)

Когда использовать: если нельзя быстро обновить SEP, но нужно срочно восстановить работу браузера на ряде рабочих станций.

Шаги:

- Правый клик по ярлыку Google Chrome на рабочем столе -> Свойства.

- Вкладка Ярлык.

- В поле Цель добавьте в конце следующее:

--disable-features=RendererCodeIntegrity- Нажмите Применить и ОК.

Риски: отключение этой функции снижает защиту от атак, основанных на внедрении кода в рендер-процесс. Используйте временно и в контролируемой среде.

3. Изменить ключ реестра для групповой политики Chrome

Когда использовать: если нужно централизованно отключить опцию на множестве машин через GPO.

Шаги на отдельном компьютере:

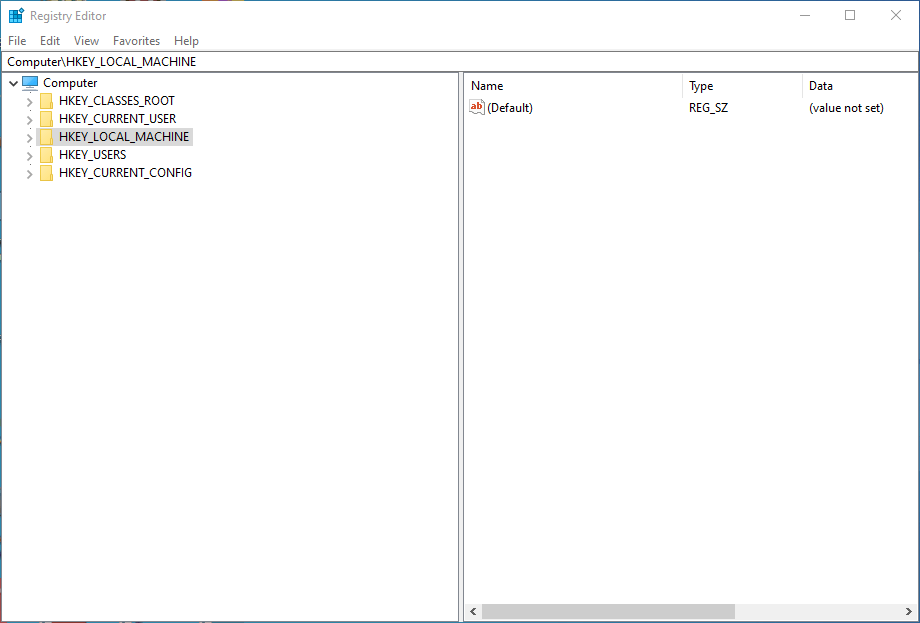

- Нажмите Win + R, введите «regedit» и нажмите Enter.

- Перейдите в раздел: HKLM > Software > Policies > Google > Chrome (или HKLM > Software > Policies > Google > Chrome, если путь отличается в вашей среде).

- Найдите DWORD RendererCodeIntegrityEnabled. Дважды щёлкните по нему и установите значение 0.

- Перезагрузите компьютер.

Предупреждение: неправильные изменения реестра могут привести к нестабильности системы. Делайте резервные копии реестра перед правками и применяйте через централизованные политики для сотен машин.

4. Запустить Chrome без песочницы (–no-sandbox) — не рекомендуется для постоянного использования

Шаги:

- Правый клик по ярлыку Chrome -> Свойства -> Вкладка Ярлык.

- Добавьте в конец поля Цель:

--no-sandbox- Примените и закройте.

Риски: запуск без песочницы существенно снижет изоляцию процессов и увеличит риск успешной эксплуатации уязвимостей. Этот метод допустим только для кратковременной диагностики или в строго контролируемых средах.

5. Переименование исполняемого файла Chrome — редкий обход

Шаги:

- Откройте Проводник (Win + E) и перейдите в папку с chrome.exe.

- Правый клик по chrome.exe -> Переименовать.

- Задайте имя Chrome, оставив расширение .exe.

Комментарий: этот приём иногда обходил детекцию конфликтующих политик, но ненадёжен и может нарушить обновления браузера. Применять не рекомендуется.

Альтернативные пути и рекомендации для администраторов

- Превентивная модель: тестируйте обновления браузеров и антивирусов на тестовой группе до деплоя в продакшен. Поддерживайте инвентаризацию версий ПО.

- Если обновление SEP отсрочено, создайте временный сценарий в GPO, применяющий регистровую правку только к тестовой ОУ и постепенно расширяйте.

- Рассмотрите переход на браузеры, которые не конфликтуют с текущей версией SEP, например Firefox или Opera, но оценивайте совместимость с корпоративными веб-приложениями.

Когда эти решения не подойдут — примеры

- На защищённых ранних рабочих станциях с чувствительными данными нельзя отключать песочницу или целостность кода — приоритет безопасности важнее кратковременной доступности Chrome.

- Если проблема наблюдается только у небольшой подмножества пользователей, вероятно, корень в локальной конфигурации или расширении браузера; сначала проверьте расширения и профиль пользователя.

Краткая проверочная карта для IT-администратора

- Проверить версию SEP: если ниже 14.2 RU2 MP1, планировать обновление.

- Тест: применить обновление SEP на контрольной группе.

- Если срочно: временно отключить Renderer Code Integrity через GPO или ярлык на тестовых машинах.

- Не использовать –no-sandbox в постоянной конфигурации.

- Мониторить журналы событий Windows и лог браузера после изменений.

Playbook: быстрый порядок действий

- Оценка масштаба: собрать список машин с проблемой, версии Chrome и SEP.

- Тестовая фаза: обновить SEP на 5–10 тестовых машин и подтвердить работу.

- Развертывание: по согласованию деплоить патч 14.2 RU2 MP1 группами.

- Мониторинг: 48–72 часа наблюдения после обновления, проверка пользовательских обращений.

- Откат: если обновление вызывает проблемы, используйте стандартные процедуры отката SEP и откат конфигураций.

Модель принятия решения (Mermaid)

flowchart TD

A[Пользователи жалуются на Aw Snap] --> B{SEP ниже 14.2 RU2 MP1?}

B -- Да --> C[Планировать обновление SEP]

B -- Нет --> D{Chrome 78/79 или Edge 78/79?}

D -- Да --> E[Проверить конфликт драйверов и расширений]

E --> F{Нужно срочно восстановить работу?}

F -- Да --> G[Временно отключить RendererCodeIntegrity через GPO или ярлык]

F -- Нет --> H[Детальная диагностика: логи, профиль пользователя]

D -- Нет --> I[Изучить локальные причины]Критерии приёмки

- После обновления SEP браузеры больше не показывают ошибку «Aw Snap» при старте на тестовых машинах.

- Нет значительного снижения показателей безопасности или рабочих сценариев пользователей.

- Документация процессов обновления и отката доступна и протестирована.

Короткий глоссарий

- SEP: Symantec Endpoint Protection, антивирусное/эксплойт-защитное ПО для конечных точек.

- Renderer Code Integrity: механизм защиты в Chromium для предотвращения модификации кода рендерного процесса.

- GPO: Group Policy Object, инструмент централизованного управления настройками Windows в домене.

Итог

Обновление Symantec Endpoint Protection до версии 14.2 RU2 MP1 — оптимальное и рекомендованное решение. Если обновление задерживается, временные обходы могут восстановить работу браузера, но они уменьшают уровень защиты и должны использоваться только в контролируемой среде на ограниченном числе машин. Всегда тестируйте изменения на контрольной группе и документируйте шаги отката.

Каким способом вы решили проблему в своей сети? Оставьте комментарий с кратким описанием и версией SEP/Chrome, чтобы помочь другим администраторам.

[wl_navigator]

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone