Как разблокировать VPN в брандмауэре Windows

Этот подробный гид поможет вернуть работу VPN, если его блокирует брандмауэр Windows. Мы объясним пошагово, какие настройки изменить, какие порты и протоколы разрешить, а также предложим альтернативные подходы и сценарии, когда описанные методы не сработают.

Важно: изменения в брандмауэре и сетевых настройках требуют прав администратора. Если вы используете сеть учебного заведения или корпоративную сеть, сначала согласуйте действия с администратором.

Кому пригодится этот материал

- Домашним пользователям, у которых VPN не соединяется на Windows

- Системным администраторам при отладке клиентских подключений

- Тем, кто тестирует VPN-клиенты и сетевые политики

Что мы рассмотрим

- Как добавить исключение и разрешить приложение

- Как создать входящее правило и открыть нужные порты

- Настройка PPTP и GRE (если нужно)

- Альтернативные решения и проверка работы

- Быстрый чек-лист и диагностическое дерево

Основные принципы

- Брандмауэр контролирует трафик по приложениям, портам и профилям сети (Домашняя/Рабочая/Публичная).

- VPN использует сочетание управленческих портов и протоколов (например, UDP 500/4500, TCP 1723, GRE) — их нужно разрешить.

- Некоторые антивирусы и «веб-сканеры» SSL могут мешать установке защищённого туннеля — отключайте/настраивайте HTTPS/SSL-сканирование аккуратно.

1. Добавьте исключение для VPN-клиента

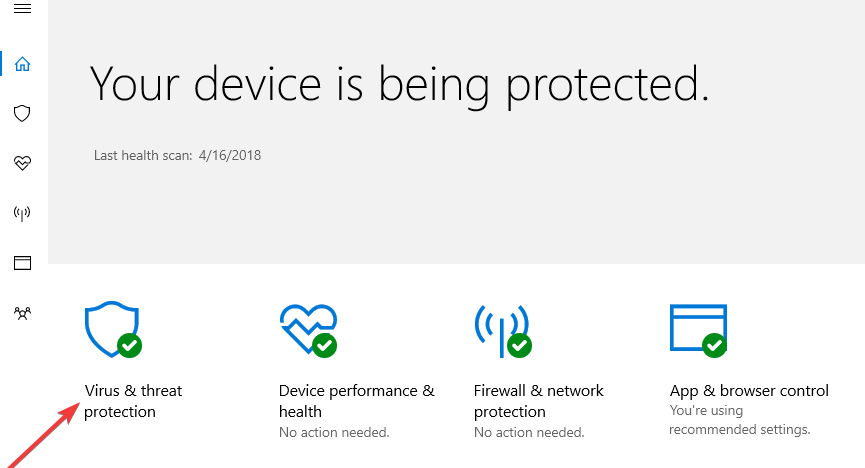

- Откройте Центр безопасности Защитника Windows.

- Перейдите в настройки «Защита от вирусов и угроз».

- Выберите раздел «Исключения».

- Нажмите «Добавить или удалить исключения».

- Нажмите «Добавить исключение» и укажите исполняемый файл вашего VPN-клиента (обычно .exe).

Важно: большинство VPN-клиентов используют UDP-порты 500 и 4500 (IPsec/IKE) и TCP-порт 1723 (PPTP). Если простой исключение не помогает, перейдите к разделу об открытии портов и созданию правил.

Примечание: если у вас нет прав администратора, эти пункты могут быть недоступны.

2. Разрешите приложение через брандмауэр Windows

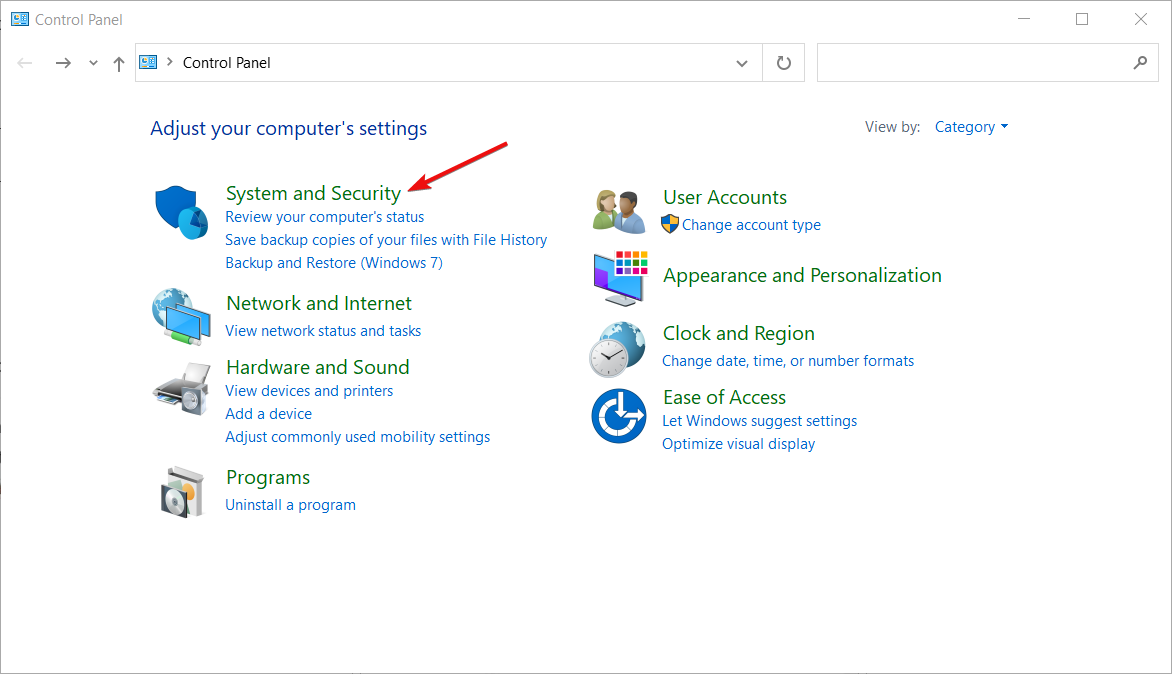

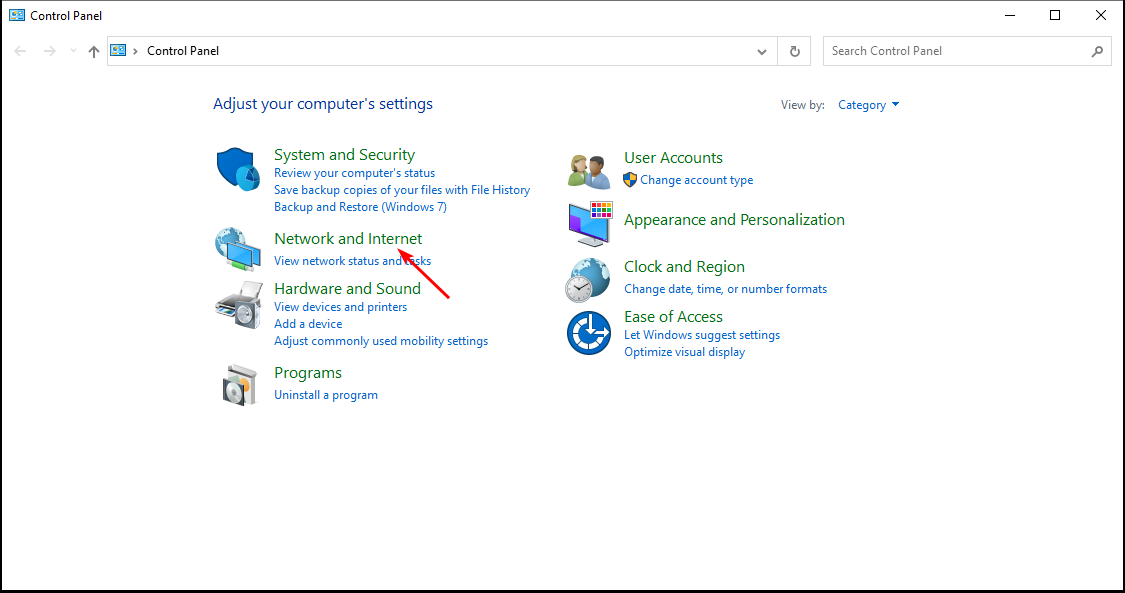

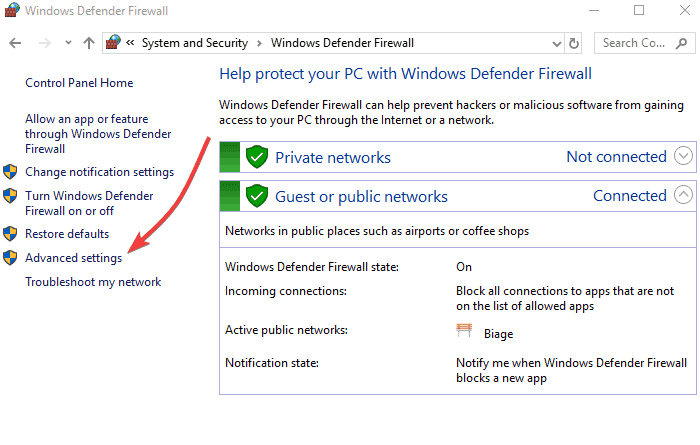

- Откройте «Панель управления».

- Перейдите в «Система и безопасность».

- Выберите «Брандмауэр Защитника Windows».

- В левой колонке нажмите «Разрешить запуск приложения или компонента через брандмауэр Windows».

- Нажмите «Изменить параметры». Если кнопка недоступна — требуются права администратора.

- Найдите в списке ваш VPN-клиент и поставьте галочки для профилей «Приватная» и/или «Публичная» в зависимости от того, где вы подключаетесь.

- Если клиента нет в списке, нажмите «Разрешить другое приложение», укажите путь к .exe и добавьте.

Совет: для тестирования временно разрешите оба профиля (Доменная/Частная/Общедоступная), затем сузьте разрешения до тех профилей, которые действительно нужны.

3. Измените параметры сетевого адаптера и создайте входящее соединение

- Откройте «Панель управления» → «Сеть и Интернет».

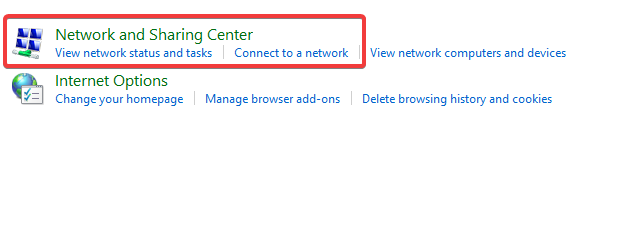

- Нажмите «Центр управления сетями и общим доступом».

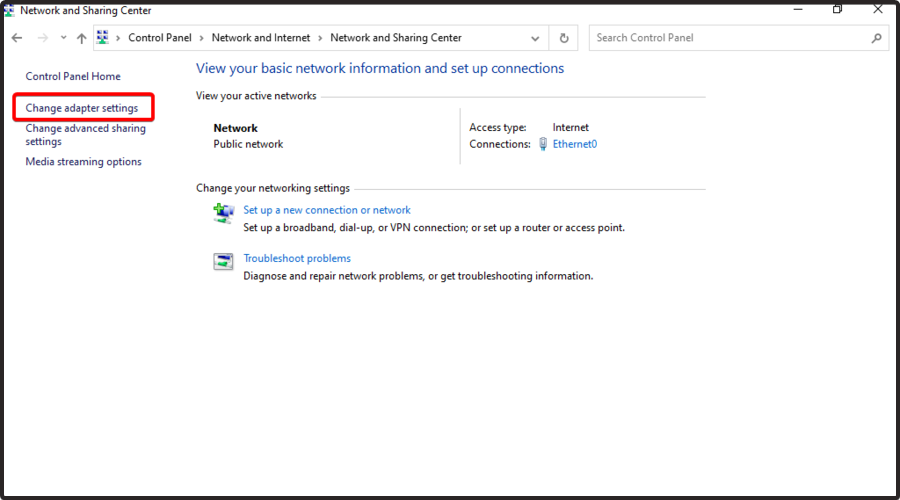

- В левой колонке выберите «Изменение параметров адаптера».

- В меню «Файл» выберите «Новое входящее подключение».

- Выберите пользователей, которым разрешено подключаться, и отметьте «Через Интернет».

- На следующем шаге укажите протоколы, которые нужны VPN (обычно IP версии 4).

- Дважды кликните по «Internet Protocol Version 4 (TCP/IPv4)» и настройте адреса/доступ, если требуется.

Дальше корректно свяжите настройки адаптера с правилами брандмауэра:

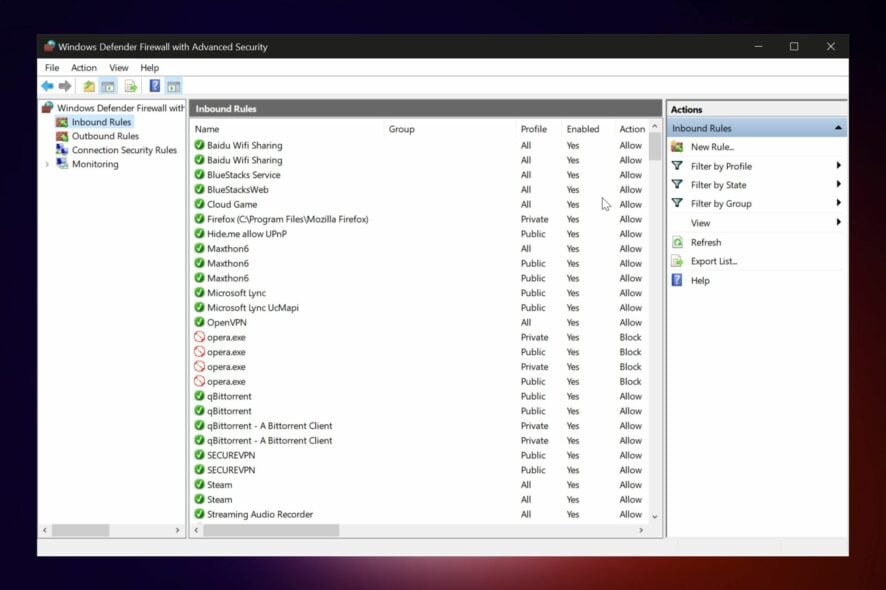

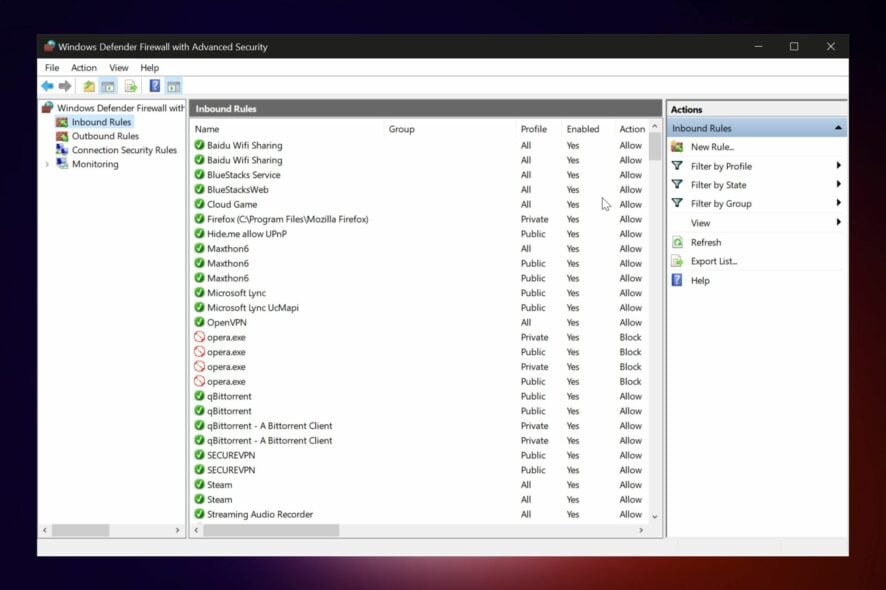

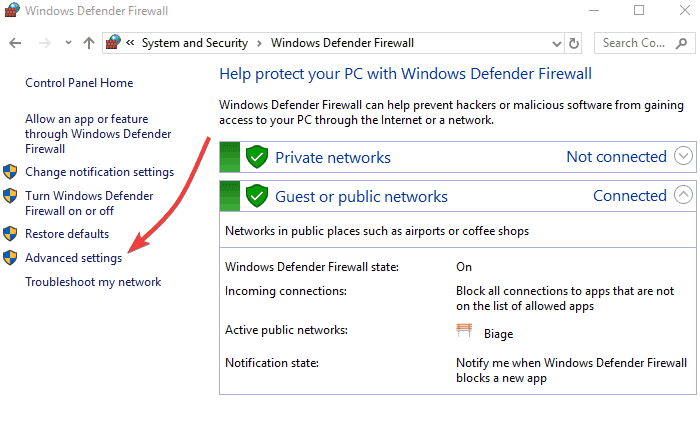

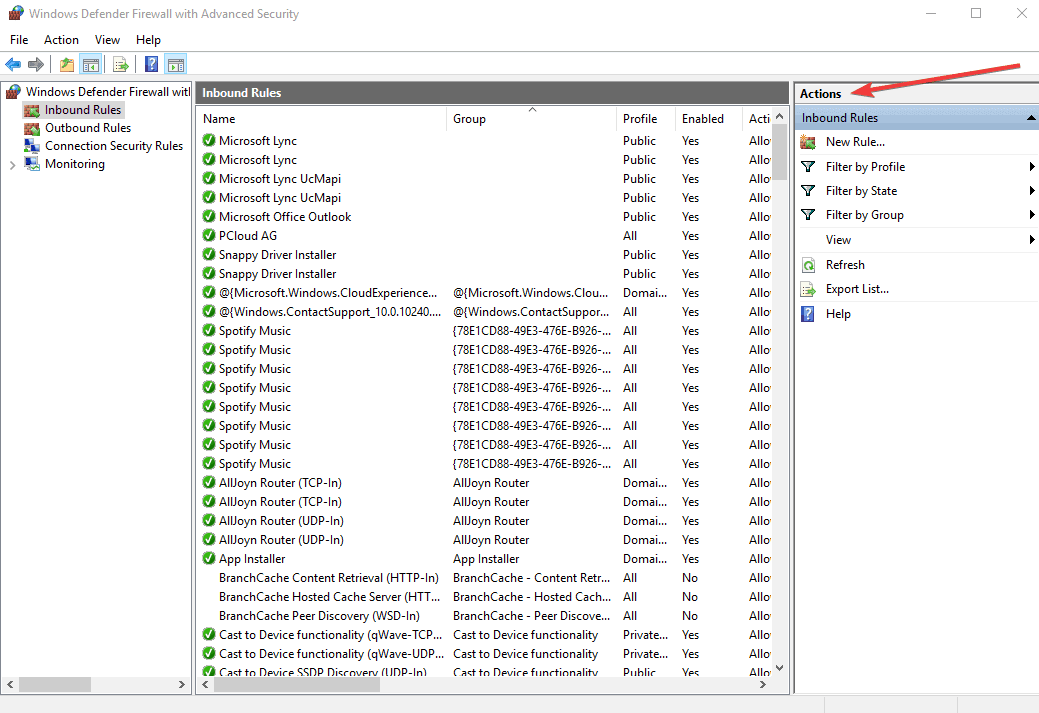

- Снова откройте «Брандмауэр Защитника Windows» и зайдите в «Дополнительные параметры».

- В левой колонке выберите «Правила для входящих подключений» и в правой части нажмите «Создать правило».

- В Мастере выберите «Порт» и далее укажите нужные порты (UDP 500, UDP 4500, TCP 1723 или другие, которые использует ваш клиент). Укажите «Разрешить подключение» и примените для всех профилей (Домен, Частный, Общедоступный).

- Назовите правило и завершите работу мастера.

4. Создайте настраиваемое входящее правило по диапазону IP

- В «Дополнительных параметрах» брандмауэра создайте новое правило и выберите «Пользовательское правило».

- Укажите либо конкретную программу, либо оставьте «Все программы».

- На шаге «Удаленные IP-адреса» выберите «Эти IP-адреса» → «Диапазон» и введите, например, From 10.8.0.1 To 10.8.0.254 (или диапазон, который использует ваш VPN-сервер).

- Разрешите подключение и примените правило ко всем профилям.

Это полезно, если у вашего VPN-сервера выделены внутренние адреса в конкретном подсети. Такое правило позволит фильтровать трафик по источнику.

5. Включите правило для PPTP

Если ваш VPN использует PPTP (не рекомендуется по безопасности, но иногда используется):

- Откройте «Панель управления» → «Брандмауэр Защитника Windows» → «Дополнительные параметры».

- Найдите в списке правил «Routing and Remote Access (PPTP-In)» в разделе «Входящие правила», щёлкните правой кнопкой и выберите «Включить правило».

- Аналогично включите «Routing and Remote Access (PPTP-Out)» в «Исходящие правила».

6. Откройте порты вручную

Разрешите следующие порты и протоколы в брандмауэре и, при необходимости, на роутере:

- TCP 1723 — контрольный канал PPTP.

- GRE (IP протокол 47) — используется PPTP для передачи данных (обратите внимание: это не порт, а IP-протокол).

- UDP 500 и UDP 4500 — используются IPsec/IKE и NAT-T.

Важно: не настраивайте статические фильтры RRAS, если вы используете RRAS как NAT-маршрутизатор на том же сервере — статические фильтры RRAS не учитывают состояния и могут ломать NAT-трансляцию.

Ошибка VPN 807 часто означает, что соединение между клиентом и сервером прервано — возможные причины: задержки сети, перегруженный сервер или блокировка портов.

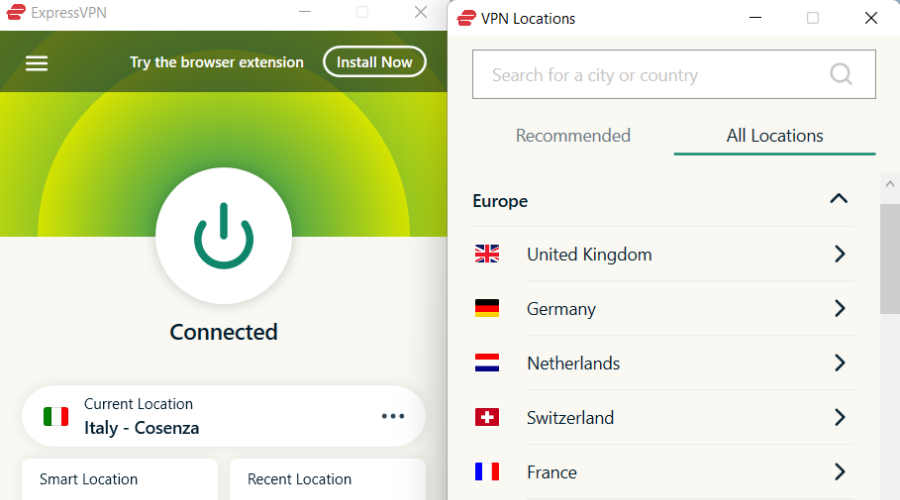

7. Попробуйте другой VPN-клиент или провайдера

Если локальные настройки не помогают, попробуйте:

- Подключиться к другому серверу у того же провайдера.

- Сменить протокол (OpenVPN, WireGuard, IKEv2 вместо PPTP/L2TP).

- Временно установить другой VPN-клиент, чтобы проверить, не специфична ли проблема для одного приложения.

Надёжные поставщики обычно заботятся о совместимости с брандмауэром Windows и предлагают инструкции по настройке.

8. Отключите SSL/HTTPS-сканирование в антивирусе

Некоторые антивирусы перехватывают HTTPS и модифицируют трафик, что ломает VPN-туннели. Примеры действий для популярных антивирусов:

NOD32:

- Откройте «Настройки» → «Расширенные настройки» → «Антивирус и антишпион» → «Защита веб-доступа».

- В разделе «HTTP, HTTPS» найдите «Настройки сканера HTTP» и установите «Не использовать проверку протокола HTTPS».

- Если пункт недоступен, сначала включите «Сканирование SSL-протокола» в «Антивирус и антишпион» → «Фильтрация протоколов».

- Также проверьте «Мониторинг трафика» → «Порт 443» и временно отключите фильтрацию порта 443.

Kaspersky и другие продукты имеют аналогичные опции — ищите в настройках веб-защиты или фильтрации протоколов.

Важно: после тестирования верните настройки безопасности к исходным значениям, если отключали HTTPS-проверку.

Когда описанные методы не помогут

- Вы не администратор сети (школьная или корпоративная сеть) — политика группы блокирует VPN.

- Провайдер или сеть блокируют VPN-трафик на уровне маршрутизатора/шлюза.

- Используется глубокая фильтрация трафика (DPI), которая распознаёт и блокирует VPN-пакеты.

В таких случаях обратитесь к администратору сети или смените тип подключения (например, мобильный интернет или другой Wi‑Fi).

Альтернативные подходы

- Использовать другие протоколы: WireGuard или OpenVPN через TCP/443 (иногда помогает пройти через прокси/файрвол).

- Подключение через SOCKS5 или HTTP(S)-прокси, который не блокируется сетью.

- Поднять собственный VPN-сервер в облаке с нестандартными портами.

Мини‑методология для устранения неисправности (быстрая инструкция)

- Проверка прав: убедитесь, что вы администратор.

- Временно отключите антивирус/файрвол (только для теста).

- Разрешите VPN-клиент в брандмауэре.

- Откройте нужные порты (500, 4500 UDP; 1723 TCP; GRE).

- Попробуйте другой сервер/протокол.

- Верните безопасность в прежнее состояние и применяйте минимальные необходимые разрешения.

Чек-лист для ролей

Домашний пользователь:

- Есть права администратора на ПК.

- VPN-клиент добавлен в исключения брандмауэра.

- Открыты порты, которые использует клиент.

- Антивирус не перехватывает HTTPS.

Системный администратор:

- Проверены групповые политики (GPO) на предмет блокировок VPN.

- Проверены сетевые устройства (маршрутизаторы/шлюзы) на блокировку протоколов.

- Настроены журналы для мониторинга блокировок и ошибок (Event Viewer).

Диагностическое дерево (быстрая визуализация)

flowchart TD

A[VPN не подключается] --> B{Есть права администратора?}

B -- Да --> C[Добавить исключение для клиента]

B -- Нет --> D[Попробовать другой Wi‑Fi или мобильную сеть]

C --> E{Соединение восстановлено?}

E -- Да --> F[Вернуть минимальные права]

E -- Нет --> G[Открыть порты и создать входящие правила]

G --> H{Используется PPTP?}

H -- Да --> I[Включить правила PPTP и GRE]

H -- Нет --> J[Попробовать другой протокол/сервер]

J --> K{Проблема решена?}

K -- Нет --> L[Обратиться к админу или сменить провайдера]Критерии приёмки

- Клиент VPN успешно устанавливает соединение и передаёт трафик.

- В журнале событий Windows нет ошибок блокировки брандмауэром, связанных с VPN.

- Соединение стабильно при переключении профилей сети (частная/публичная).

Тестовые случаи и приёмо-сдаточные проверки

- Установка исключения для .exe клиента — соединение устанавливается.

- Открытие UDP 500/4500 — IPsec туннель проходит при тестовом подключении.

- Включение правил PPTP/GRE — PPTP-сессия проходит (если используется PPTP).

- Временное отключение HTTPS-сканирования антивируса — проверка, что HTTPS не ломает VPN.

Глоссарий — 1 строка на термин

- Брандмауэр: программный фильтр, контролирующий входящие и исходящие сетевые соединения.

- PPTP: устаревший VPN-протокол, использует TCP 1723 и GRE.

- GRE: Generic Routing Encapsulation — протокол уровня IP для инкапсуляции пакетов (протокол 47).

- IPsec/IKE: набор протоколов для построения защищённых туннелей (обычно UDP 500/4500).

Безопасность и конфиденциальность

- Открывая порты и разрешая приложения, выберите минимально необходимые профили сети и по возможности укажите конкретные IP-диапазоны.

- По возможности избегайте PPTP из‑за слабой защиты; отдавайте предпочтение WireGuard или OpenVPN с современными настройками шифрования.

Частые проблемы и пути решения

- VPN работает на одном ПК, но не на другом: проверьте локальные правила брандмауэра и настройки антивируса.

- После обновления Windows VPN перестал подключаться: проверьте, не были ли сброшены правила брандмауэра или не добавлены новые политики.

- Ошибка 807: попробуйте переключиться на другой сервер, перезапустить модем/маршрутизатор и проверить задержки сети.

Заключение

Разблокировка VPN в брандмауэре Windows обычно сводится к добавлению исключения для клиента, созданию входящих правил и открытию необходимых портов. Если вы в корпоративной или учебной сети — согласуйте изменения с администратором. Если стандартные шаги не помогают, альтернативой служат смена протокола, использование обходных методов (прокси) или переход на другого провайдера.

Важно: по окончании отладки верните настройки безопасности в максимально безопасное состояние, разрешая только требуемые приложения и профили.

Если вам помогли эти инструкции, оставьте комментарий ниже: какая из рекомендаций сработала в вашем случае и на каком типе сети вы работали.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone