Ошибка NET::ERR_CERT_COMMON_NAME_INVALID — причины и как исправить

Если браузер показывает NET::ERR_CERT_COMMON_NAME_INVALID, значит имя домена сайта не совпадает с «common name» или альтернативными именами (SAN) в SSL/сертификате. Сначала попробуйте перезагрузить страницу, очистить кэш, открыть сайт в режиме инкогнито или временно отключить антивирус. Если ничего не помогает — свяжитесь с владельцем сайта: проблему нужно исправлять в настройках сертификата на сервере.

Краткое содержание

- Ошибка означает несоответствие доменного имени и данных в SSL-сертификате.

- Чаще всего исправляет владелец сайта, но пользователю доступны временные обходы и диагностика.

- Ниже — шаги для пользователей, чеклист для администраторов и рекомендации по безопасности.

Что означает NET::ERR_CERT_COMMON_NAME_INVALID

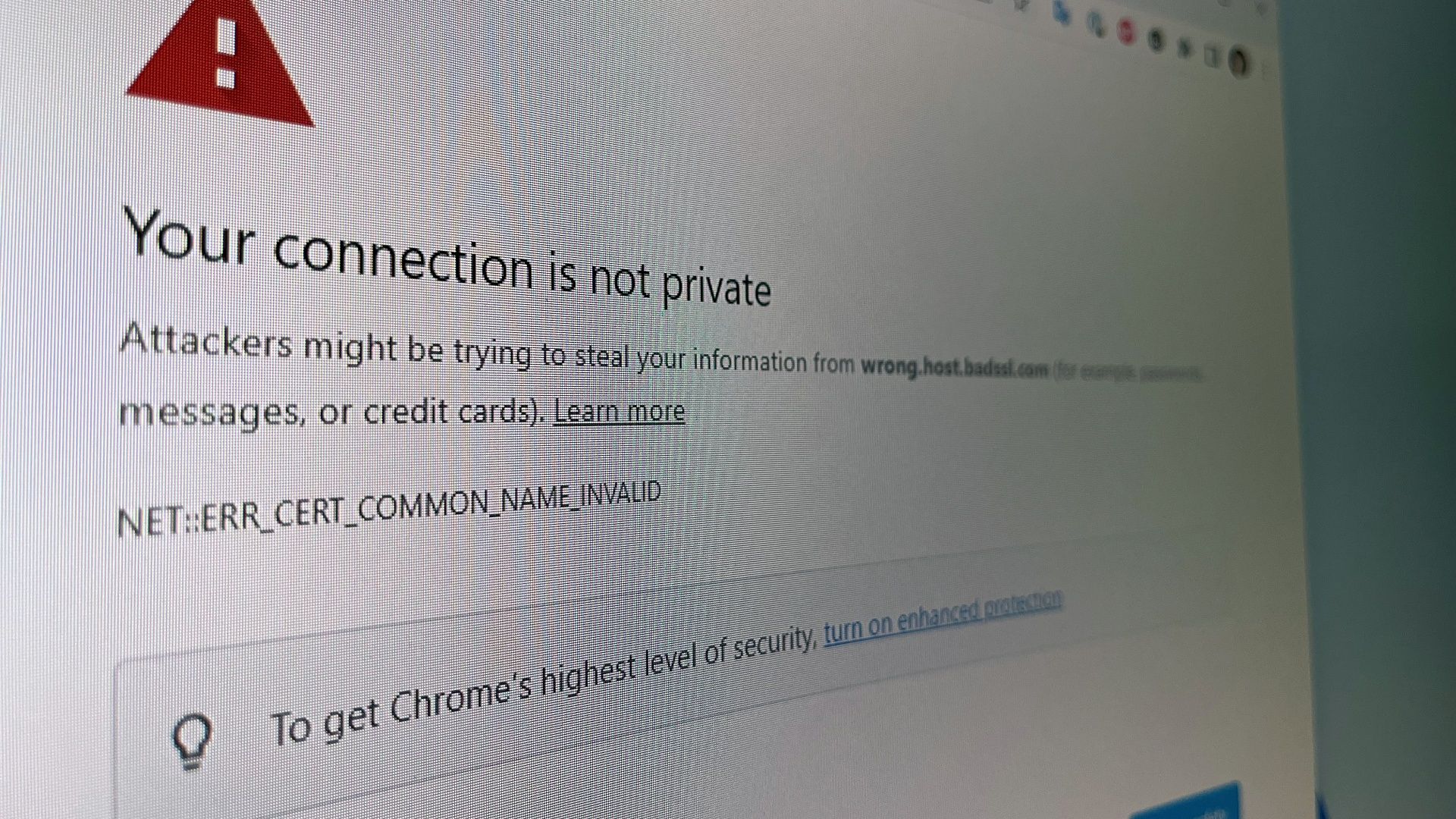

NET::ERR_CERT_COMMON_NAME_INVALID — код ошибки, который обычно отображают Google Chrome и другие браузеры на базе Chromium вместе с предупреждением «Ваше подключение не является приватным». Браузер обнаружил проблему в SSL/сертификате сайта и прервал соединение, чтобы защитить ваши данные.

Короткое определение: SSL/сертификат — цифровой документ, подтверждающий, что сайт действительно принадлежит указанному домену. Common Name (CN) и Subject Alternative Names (SAN) — поля сертификата, в которых перечислены домены и поддомены, для которых сертификат действителен.

Основная причина ошибки — несоответствие между тем именем, к которому вы обращаетесь (например, example.com или www.example.com), и именами, указанными в сертификате (CN или SAN). Но есть и другие причины: устаревший кэш, некорректная временная настройка системы, вмешательство антивируса или браузерного расширения.

Когда это бывает критично

Важно: если вы видите эту ошибку на сайте, где отправляете пароли, платёжные данные или личную информацию, не обходитe предупреждение и не вводите данные до тех пор, пока проблема не будет устранена.

Диагностика и устранение для обычного пользователя

Ниже — пошаговые действия, которые помогут понять причину и, возможно, временно устранить проблему.

1. Перезагрузите страницу и браузер

Иногда ошибка связана с временным сбоем или расширением. Нажмите F5 или нажмите кнопку перезагрузки. Если не помогает — полностью закройте браузер и откройте снова. При необходимости перезагрузите компьютер.

2. Очистите кэш и куки браузера

Старые или повреждённые файлы в кэше могут мешать верификации сертификата. Очистите кэш и куки для проблемного сайта или для всего браузера. После очистки повторите попытку.

3. Откройте страницу в режиме инкогнито

Режим инкогнито обычно запускает браузер без сторонних расширений. Если сайт открывается в инкогнито, вероятно, виновато одно из расширений. Включайте расширения по очереди, чтобы найти проблемное.

4. Временно отключите антивирус или HTTPS-сканирование

Многие антивирусы вмешиваются в HTTPS-трафик, чтобы проверять содержимое. В редких случаях это вызывает ошибки сертификата. Временно отключите антивирус или функцию сканирования HTTPS и проверьте сайт. Если после отключения ошибка исчезает, обратитесь к поддержке антивируса или замените программу.

Important: не оставляйте антивирус отключённым постоянно — это снижает защиту.

5. Проверьте дату и время на устройстве

Если системные дата и время некорректны, валидность сертификата не будет правильно проверяться. Установите точную дату и часовой пояс и снова откройте сайт.

6. Обновите браузер и операционную систему

Обновления содержат исправления для проверки сертификатов и безопасности. Убедитесь, что браузер и ОС актуальны.

7. Попробуйте другой браузер или устройство

Откройте сайт на другом устройстве или в другом браузере. Если на всех устройствах появляется ошибка, проблема на стороне сайта.

8. Свяжитесь с администратором сайта

Если вы уверены, что проблема не на вашей стороне, сообщите владельцу сайта. Для администраторов ниже есть подробный чеклист и SOP по исправлению ошибки.

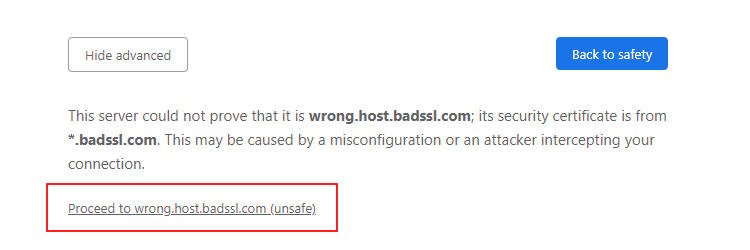

Как временно обойти ошибку

Если нужно срочно попасть на сайт и вы абсолютно доверяете ресурсу, Chromium предлагает обход через ссылку “Дополнительно” на странице предупреждения. Нажмите “Дополнительно», затем “Перейти на сайт”. Браузер предупредит о рисках — обходите только при уверенности в безопасности сайта.

Note: обход снижает защиту; не используйте его на публичных сетях и не отправляйте конфиденциальные данные.

Как выглядит ошибка в других браузерах

- Firefox показывает похожую проблему как SSL_ERROR_BAD_CERT_DOMAIN.

- Safari не всегда выводит код ошибки, но сообщит, что сертификат недействителен.

Во всех случаях браузеры позволяют временно перейти на сайт, но предупреждают о рисках.

Чеклист для администратора сайта и системного администратора

- Проверьте поля сертификата: Common Name (CN) и Subject Alternative Names (SAN) должны включать все используемые имена доменов (с www и без).

- Убедитесь, что сайт доступен по тому же имени, для которого вы выпустили сертификат.

- Проверьте цепочку сертификации — промежуточные сертификаты должны быть корректно установлены на сервере.

- Проверьте корректность серверного времени.

- Обновите/переустановите сертификат при необходимости.

- Если используете прокси или CDN (например, Cloudflare), убедитесь, что настройки SSL на стороне прокси согласованы с бэкендом.

- Перезапустите веб-сервер и проверьте логи ошибок (nginx/apache) на предмет ошибок TLS/SSL.

Пошаговый SOP для администратора: как исправить проблему на сервере

- Получите информацию о сертификате: выполните команду openssl для проверки CN и SAN:

openssl s_client -connect example.com:443 -showcertsПроверьте поле Subject и Subject Alternative Name в сертификате. Если имя отсутствует — сертификат нужно переиздать.

Если сертификат выдан под другим доменом (например, example.com вместо www.example.com), выпустите новый сертификат с нужными именами. Для бесплатных сертификатов используйте Let’s Encrypt с указанием всех доменов.

Установите полный цепочку сертификатов (сертификат сервера + промежуточные). Отсутствие промежуточного сертификата часто вызывает ошибки доверия у клиентов.

Проверьте конфигурацию веб-сервера (nginx/apache) и укажите пути к новым .crt и .key файлам.

Перезапустите сервис: systemctl restart nginx или apachectl graceful.

Повторно протестируйте с помощью openssl и онлайн-инструментов проверки SSL (например, SSL Labs).

Критерии приёмки

- Сертификат содержит корректный CN/SAN, включающий все публичные имена.

- Браузер показывает защищённое соединение без предупреждений.

- Онлайн-проверки (SSL Labs) не возвращают критические ошибки.

Ментальные модели и когда этот подход не сработает

Ментальная модель: браузер сопоставляет имя сервера с именами в сертификате. Если есть полное совпадение — доверие возможно, если нет — соединение блокируется.

Когда предложенные шаги не помогут:

- Если сертификат действительно выдан на другой домен и у вас нет доступа к серверу — только владелец сайта может решить проблему.

- Если у злоумышленника перехват соединения (MITM), обход может быть опасен — не используйте его.

Риск-матрица и рекомендации по снижению рисков

- Низкий риск: локальные кэши и расширения — устранение быстрое и безопасное.

- Средний риск: временное отключение антивируса — безопасно при кратковременном тесте.

- Высокий риск: обход сертификата на публичных сетях и ввод личных данных — не рекомендуется.

Митигаторы: используйте VPN, проверяйте владельца сайта, связывайтесь с техподдержкой ресурса.

Безопасность и конфиденциальность

- Никогда не вводите логины, пароли и платёжные данные на сайте, если браузер предупреждает о проблеме с сертификатом.

- Обходите предупреждение только при полной уверенности в происхождении сайта (например, внутренняя служебная утилита вашей компании).

- Для корпоративных сетей настройте доверенные корневые и промежуточные сертификаты централизованно через групповые политики.

Краткий глоссарий

- SSL/TLS — протоколы для шифрования соединения между клиентом и сервером.

- CN — Common Name, основное имя в сертификате.

- SAN — Subject Alternative Name, список дополнительных доменов, покрываемых сертификатом.

- MITM — атака «человек посередине», перехват трафика.

Быстрая проверка: тест-кейсы

- Откройте страницу в инкогнито — результат: ошибка исчезла -> виновато расширение.

- Откройте страницу в другом браузере/устройстве — ошибка на всех устройствах -> проблема на сервере.

- Отключите антивирус на 1–2 минуты -> ошибка исчезла -> антивирус вмешивается.

Альтернативные подходы для разработчиков и администраторов

- Использовать Wildcard-сертификаты (*.example.com) для множества поддоменов.

- Настроить автоматическую выдачу и продление через ACME (Let’s Encrypt) с автообновлением и перезагрузкой сервера.

- Внедрить мониторинг срока действия сертификатов и оповещения за 30/14/7 дней до истечения.

Заключение

NET::ERR_CERT_COMMON_NAME_INVALID чаще всего связан с несоответствием доменного имени сертификату. Для пользователя доступны простые шаги — перезагрузка, очистка кэша, инкогнито, проверка времени, временное отключение антивируса. Если проблема сохраняется на разных устройствах, обратитесь к владельцу сайта или администратору: сертификат нужно корректно настроить на сервере.

Summary

- Не вводите конфиденциальные данные при появлении ошибки.

- Пользовательские действия могут помочь диагностировать проблему, но окончательное исправление обычно выполняет администратор сайта.

- Для администраторов — проверьте CN/SAN, цепочку сертификатов и конфигурацию сервера.

Important: обходите предупреждение только при полной уверенности в безопасности сайта.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone