Как зашифровать домашнюю папку в Ubuntu после установки

Быстрые ссылки

Getting Started

Migrating Your Home Folder

Encrypting the Swap Partition

Clean Up

Ubuntu предлагает зашифровать домашнюю папку во время установки. Если вы отказались от этого и передумали — переустанавливать систему не нужно. Шифрование можно включить несколькими командами в терминале.

Ubuntu использует eCryptfs для шифрования домашней папки. При входе в систему каталог автоматически расшифровывается с помощью вашего пароля. Шифрование добавляет небольшую нагрузку на производительность, но защищает личные данные, особенно на ноутбуках, которые могут быть утеряны или украдены.

Подготовка

Перед началом обязательно создайте резервную копию домашнего каталога и важных файлов. Команда миграции сама создаст локальную копию, но внешняя резервная копия (на внешний диск или облако) нужна дополнительно.

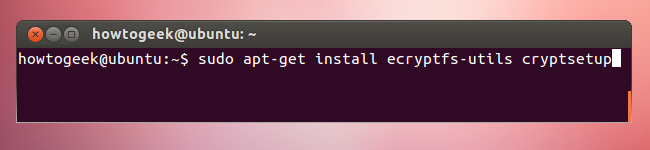

Установите необходимые утилиты:

sudo apt-get update

sudo apt-get install ecryptfs-utils cryptsetup

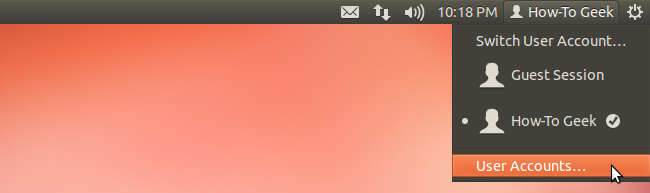

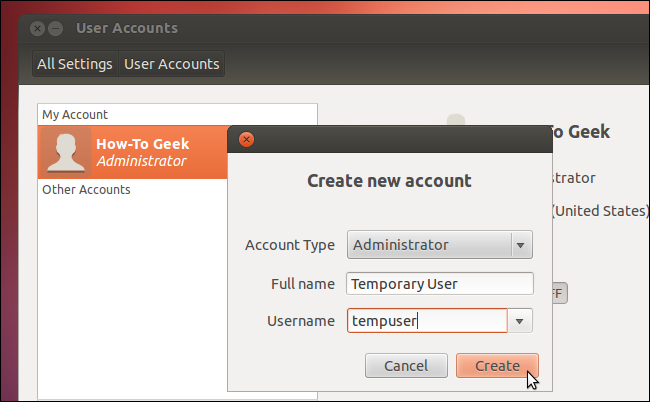

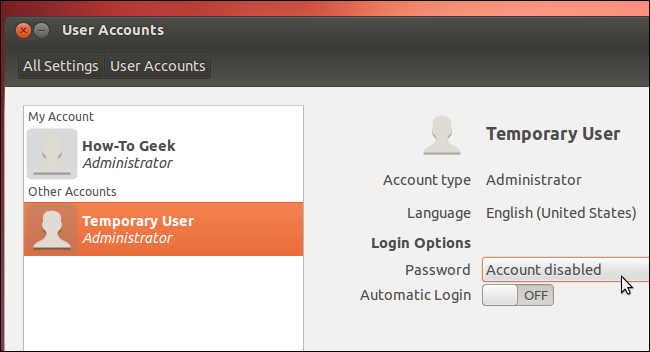

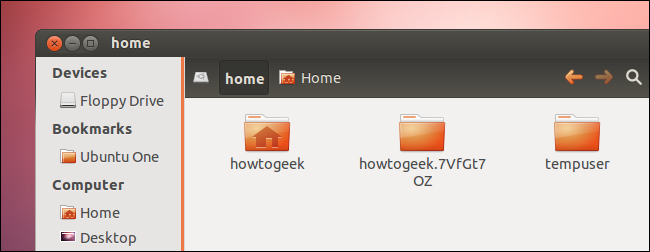

Важно: зашифровать домашнюю папку вы сможете только находясь под другим пользователем (не тем, для которого выполняется миграция). Понадобится другой аккаунт с правами администратора (sudo). Новый аккаунт можно создать через окно «User Accounts» в Ubuntu: кликните по своему имени на панели и выберите «User Accounts».

Создайте новый учётный запись и назначьте её администратором.

Задайте пароль учётной записи — учётная запись будет заблокирована до установки пароля.

После создания временной учётной записи выйдите из своей сессии графического окружения.

Миграция домашней папки

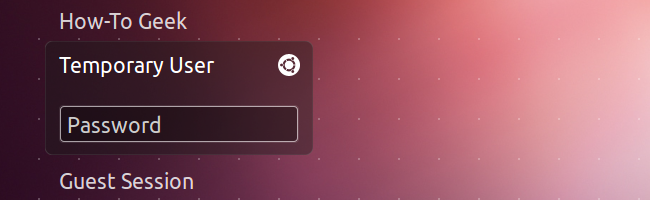

На экране входа выберите временную учётную запись и войдите в систему под ней.

Запустите команду миграции, подставив свой логин вместо user:

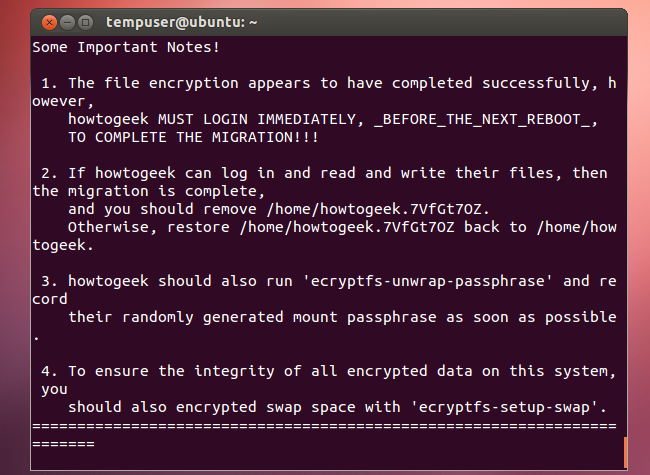

sudo ecryptfs-migrate-home -u userПосле ввода пароля учётной записи, для которой вы выполняете миграцию, директория будет зашифрована, и система покажет важные сообщения. Вкратце они означают:

- Немедленно войдите под временным пользователем — до перезагрузки.

- Создана копия оригинальной домашней папки; при необходимости можно восстановить файлы из этого бэкапа.

- Нужно сгенерировать и записать фразу восстановления (recovery passphrase).

- Рекомендуется зашифровать swap-раздел.

Выйдите и снова войдите под исходным пользователем. Обязательно не перезагружайте систему раньше времени — сначала войдите под исходным пользователем для завершения настройки.

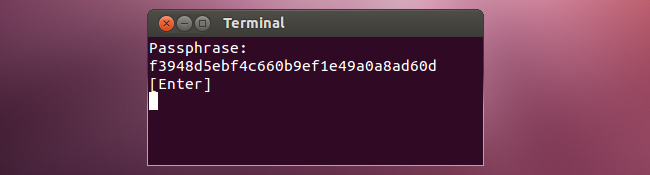

После входа нажмите «Run this action now», чтобы сгенерировать фразу восстановления. Сохраните её в надёжном месте — она потребуется для ручного восстановления файлов в будущем.

Фразу восстановления можно посмотреть в любой момент с помощью команды:

ecryptfs-unwrap-passphrase ~/.ecryptfs/wrapped-passphraseШифрование swap-раздела

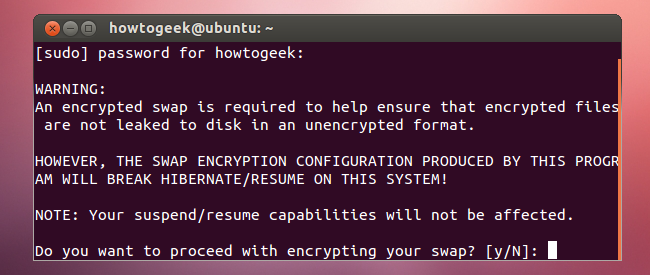

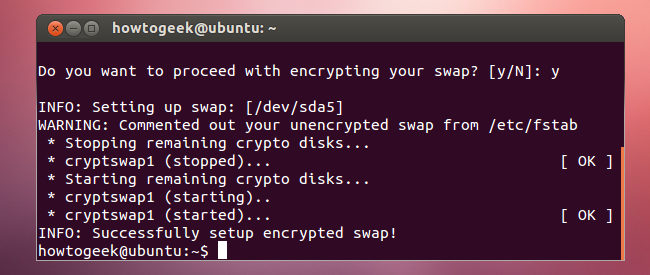

Если домашняя папка зашифрована при установке, swap обычно шифруется автоматически. После ручной миграции домашней папки стоит дополнительно настроить зашифрованный swap:

sudo ecryptfs-setup-swap

Примечание: зашифрованный swap конфликтует с функцией гибернации (hibernate) — она работать корректно не будет. Hibernate по умолчанию в Ubuntu отключён.

Очистка и удаление временной учётной записи

После перезагрузки и проверки работоспособности системы можно удалить временную учётную запись и локальную резервную копию старой домашней папки, если вы уверены, что всё в порядке.

Удалите резервную папку из терминала. Будьте очень осторожны — опечатка может привести к удалению реальной домашней папки или системных директорий:

sudo rm -rf /home/user.randomВажные замечания

Важно: не перезагружайте систему между запуском ecryptfs-migrate-home и входом под старым пользователем в том случае, если миграция ещё не завершена правильно — это может привести к временной потере доступа к файлам. Всегда сохраняйте фразу восстановления.

Если вы используете RAID, LVM или нестандартные разделы, убедитесь, что у вас есть полные резервные копии и понимание структуры диска перед выполнением миграции.

Когда этот метод не подойдёт

- Если вы хотите полное шифрование диска — используйте LUKS + LVM при установке или после неё (полное шифрование обеспечивает защиту метаданных и системных файлов).

- Если ваша система использует systemd-homed или другое новое решение для управления домашними папками, eCryptfs может быть несовместим.

- На некоторых современных дистрибутивах eCryptfs помечен как устаревший; для новых установок рекомендуется рассмотреть fscrypt или LUKS.

Альтернативные подходы

- Полное шифрование диска с помощью LUKS — лучший вариант для защиты всего диска и данных, включая swap и метаданные.

- fscrypt — инструмент для шифрования отдельных каталогов на файловых системах ext4/F2FS, интегрируется с системными ключами и лучше подходит для современных систем.

- Контейнеры (например, зашифрованный файл-контейнер с cryptsetup) — удобны, если нужно зашифровать лишь несколько папок и переносимость важна.

Ментальные модели и правила выбора

- Защита уровня файла (eCryptfs, fscrypt) — хороша для защиты личных данных в домашней директории при компрометации физического доступа.

- Защита уровня устройства (LUKS) — закрывает метаданные, swap и системные файлы; лучше для полного покрытия риска при краже устройства.

- Если вам важна гибернация — избегайте шифрования swap с автоматическим ключом или используйте LUKS с ключом, хранимым на внешнем устройстве.

Пошаговый SOP для администратора

- Создать внешнюю резервную копию домашней папки.

- Установить пакеты: ecryptfs-utils, cryptsetup.

- Создать временного пользователя с правами sudo.

- Войти под временным пользователем.

- Запустить sudo ecryptfs-migrate-home -u user и ввести пароль целевого пользователя.

- Войти под целевым пользователем и создать фразу восстановления.

- Настроить зашифрованный swap: sudo ecryptfs-setup-swap.

- Перезагрузить систему и проверить доступ к файлам.

- Удалить временного пользователя и старую резервную копию при необходимости.

Критерии приёмки

- Пользователь может войти под своим логином и видеть свои файлы.

- Содержимое домашнего каталога хранится в зашифрованном виде на диске (проверяется по наличию ~/.Private и зашифрованных файлов).

- Фраза восстановления сгенерирована и сохранена.

- Swap зашифрован (если была выполнена настройка) и система корректно работает без гибернации.

Тестовые случаи

- Войти под целевым пользователем и проверить доступ к файлам (ожидается: доступ есть).

- Попробовать просмотреть содержимое зашифрованной директории из другой учётной записи (ожидается: данные зашифрованы и недоступны).

- Извлечь фразу восстановления и проверить, что ecryptfs-unwrap-passphrase возвращает ключ.

- Проверить невозможность гибернации после настройки зашифрованного swap.

Риски и меры смягчения

- Риск: потеря фразы восстановления — Митигирование: храните фразу в менеджере паролей или на внешнем носителе.

- Риск: удаление данных при очистке — Митигирование: проверяйте пути перед sudo rm -rf, держите внешнюю резервную копию.

- Риск: несовместимость eCryptfs с будущими версиями — Митигирование: план перехода на fscrypt/LUKS и мониторинг поддержки пакетов.

Короткий словарь

- eCryptfs — переносимый слой шифрования на уровне файлов, используемый для защиты домашнего каталога.

- swap — раздел или файл подкачки, используемый системой для временного хранения данных оперативной памяти.

- LUKS — стандарт шифрования блочных устройств в Linux, обеспечивает полное шифрование диска.

Роли и чек-листы

Для пользователя:

- Сделать внешнюю резервную копию.

- Убедиться, что есть второй администратор или временный пользователь.

- Сохранить фразу восстановления.

Для системного администратора:

- Проверить совместимость с RAID/LVM.

- Планировать миграцию при низкой нагрузке.

- Тестировать восстановление из фразы восстановления в тестовом окружении.

Итог

Миграция домашней папки в зашифрованный eCryptfs-провайдер в Ubuntu — быстрый способ добавить защиту личных данных без переустановки системы. Однако учитывайте ограничения eCryptfs, совместимость с гибернацией и альтернативы (LUKS, fscrypt) при выборе оптимального решения для вашей среды.

Важное: храните фразу восстановления и внешние резервные копии до тех пор, пока не убедитесь в корректной работе шифрования.

Похожие материалы

Ошибка Power Calibration Area в Windows — как исправить

Как найти и поделиться Spotify Wrapped 2020

Скриншот на Dell: быстро и просто

Устранение неисправностей Nintendo 3DS

Вернуть кнопку Print Screen в Windows 11