Шифрование внешнего жёсткого диска — руководство для Windows и macOS

Почему стоит шифровать внешний диск

Шифрование превращает ваши данные в нечитаемый набор символов без правильного ключа расшифровки. Это эффективная защита от случайной потери или целевой кражи данных. Современные алгоритмы (например, AES) считаются практическим образом не взламываемыми при корректной настройке и сильных паролях.

Коротко о модели угрозы: если злоумышленник получил физический доступ к вашему диску, но не знает пароля или ключа восстановления, он не сможет прочитать файлы. Однако шифрование не защищает от атак при уже работающей системе (см. секцию «Ограничения»).

В каких случаях шифрование может быть обязательным:

- Обработка медицинских данных, налоговой информации или персональных данных клиентов под GDPR или национальными законами.

- Внутренние политики компании, требующие шифрования съёмных накопителей.

Важно: шифрование — не замена резервному копированию. Если вы потеряете ключ или пароль, доступ к данным может быть навсегда утрачен.

Что подготовить перед шифрованием

- Резервная копия: Создайте полную копию всех важных файлов на другом носителе или в облаке.

- Источник питания: Подключите ноутбук к сети, особенно если объём данных большой.

- Софт: На Windows — BitLocker (только Pro/Enterprise/Education) или VeraCrypt. На macOS — встроенные средства Disk Utility и APFS (Encrypted).

- План хранения ключей: решите, где будет храниться ключ восстановления (например, учётная запись Microsoft, корпоративный сейф паролей, оффлайн-носитель).

Important: Если вы используете macOS Disk Utility и выбираете APFS (Encrypted), диск будет полностью очищен.

Быстрый маршрут выбора метода

Если нужно принять быстрое решение, используйте простое дерево решений:

flowchart TD

A[У вас Windows?] -->|Да| B{Версия Windows}

A -->|Нет| C[macOS]

B -->|Pro/Enterprise/Education| D[Используйте BitLocker]

B -->|Home/неизвестно| E[Используйте VeraCrypt]

C --> F[Используйте Disk Utility + APFS 'Encrypted']

D --> G[Подготовьте резервную копию и ключ восстановления]

E --> G

F --> GКак зашифровать внешний диск на Windows с BitLocker

Подходит для: Windows 11/10 Pro, Enterprise, Education.

Шаги:

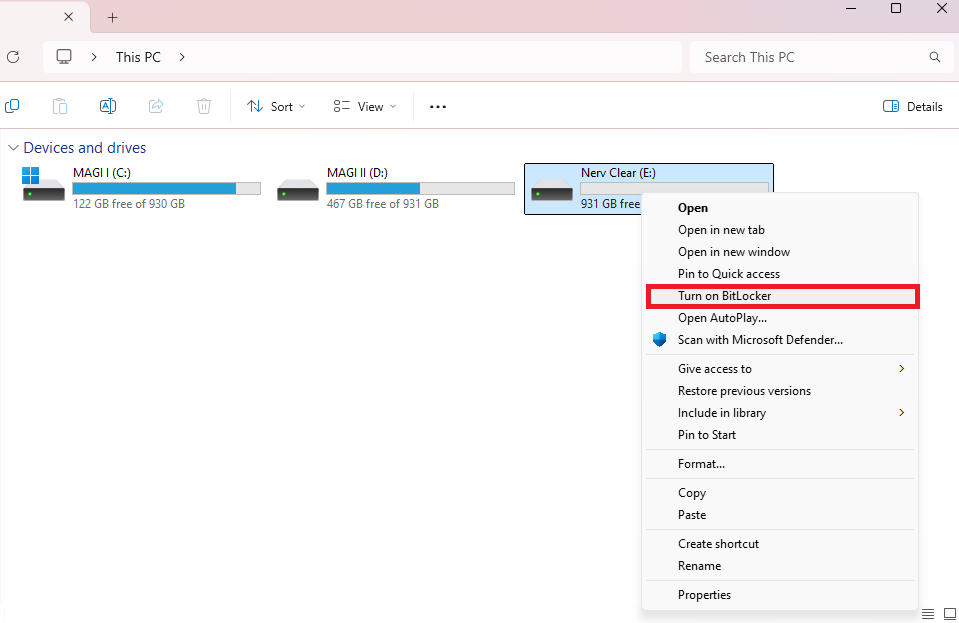

- Подключите внешний диск и убедитесь, что он отображается в Проводнике (Explorer).

- Откройте Проводник, щёлкните правой кнопкой по букве диска и выберите “Turn On BitLocker”. На Windows 11 возможно придётся сначала выбрать “Show more options”.

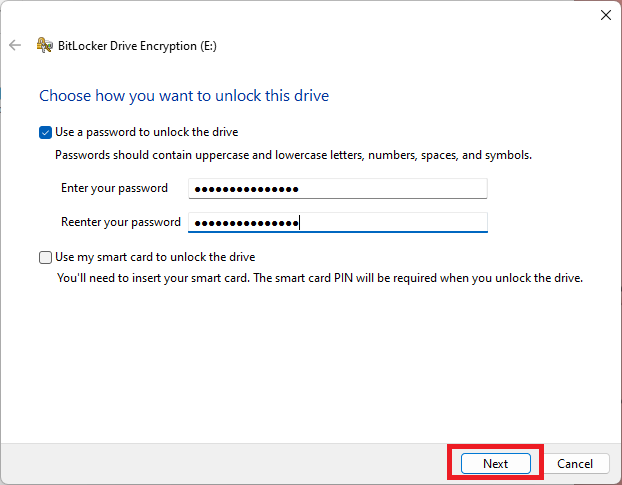

- Выберите способ разблокировки: пароль или смарт-карта. Для личного использования обычно выбирается пароль.

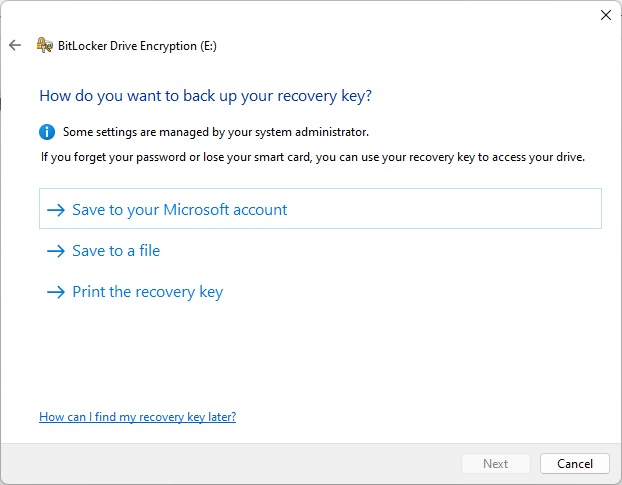

- Создайте ключ восстановления и сохраните его в надёжном месте. Можно сохранить в вашей учётной записи Microsoft или экспортировать на оффлайн-носитель.

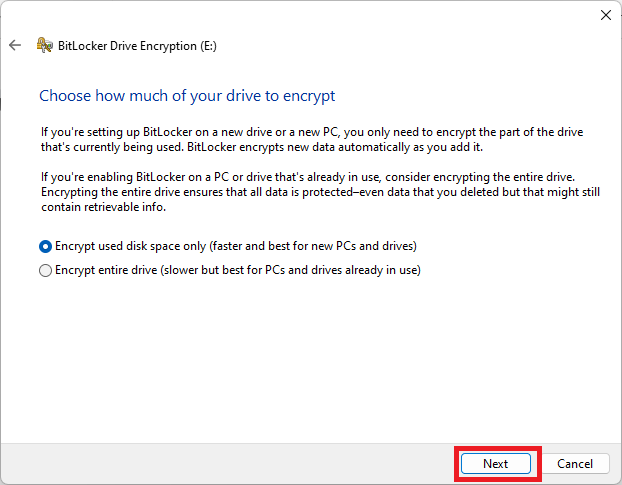

- Выберите режим шифрования. Если на диске уже есть данные — шифруйте весь диск (encrypt entire drive). Для новых пустых дисков можно использовать быстрый режим.

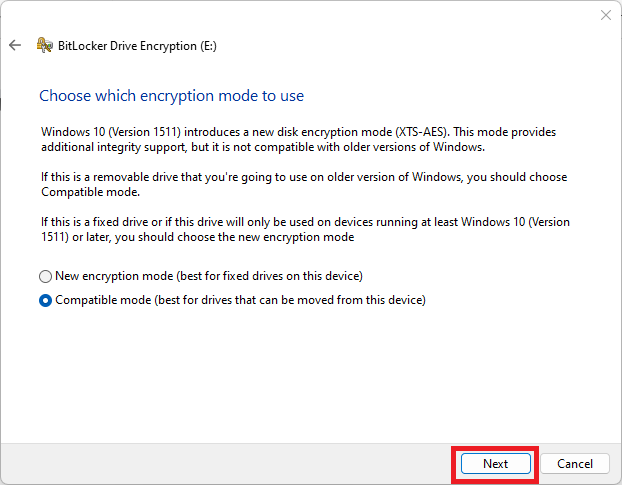

- Для внешних дисков выберите «Compatible mode» затем “Next”.

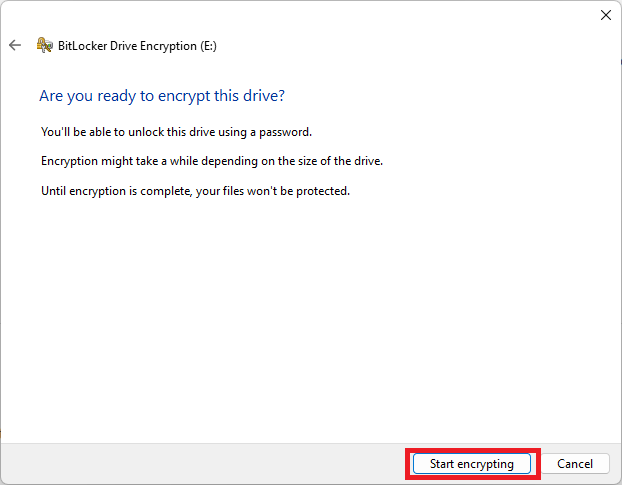

- Запустите процесс шифрования и не прерывайте его до завершения. После этого при подключении диска будет запрашиваться пароль.

Критерии приёмки для BitLocker:

- Диск запрашивает пароль при подключении к другой машине.

- Ключ восстановления сохранён в указанном месте и доступен.

- Доступ к файлам возможен после ввода пароля на компьютере с соответствующей ОС.

Ограничения BitLocker:

- BitLocker недоступен в Windows Home (для этого используйте VeraCrypt).

- При переходе диска между платформами (Windows ↔ macOS) может возникнуть несовместимость.

Как зашифровать внешний диск на Windows с VeraCrypt (все версии)

Подходит для: Windows Home, те, кто предпочитает независимое решение, или мультиплатформенных задач (работает на Windows, macOS, Linux).

Шаги (подробно):

- Скачайте и установите VeraCrypt с официального сайта.

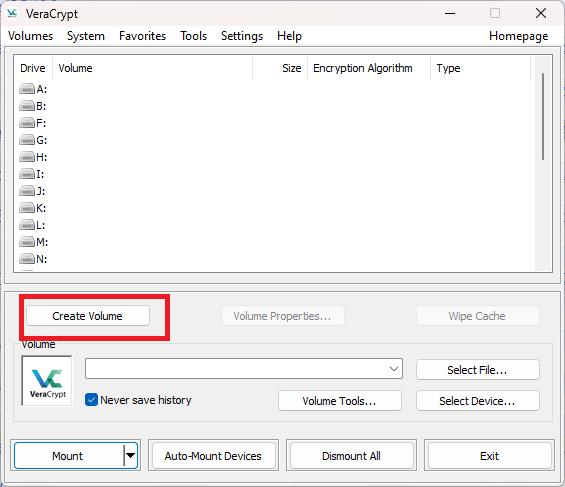

- Запустите программу и нажмите «Create Volume».

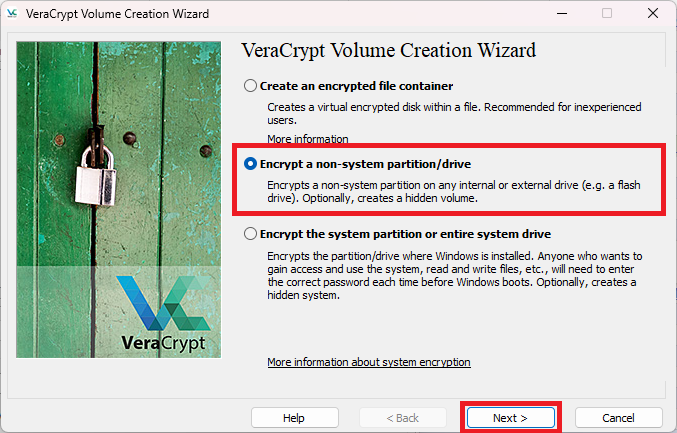

- Выберите «Encrypt a non-system partition/drive» и далее — “Next”.

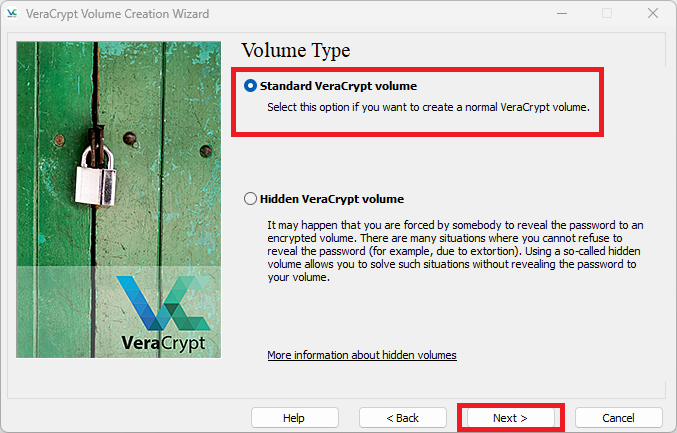

- Оставьте «Standard VeraCrypt volume», затем “Next”.

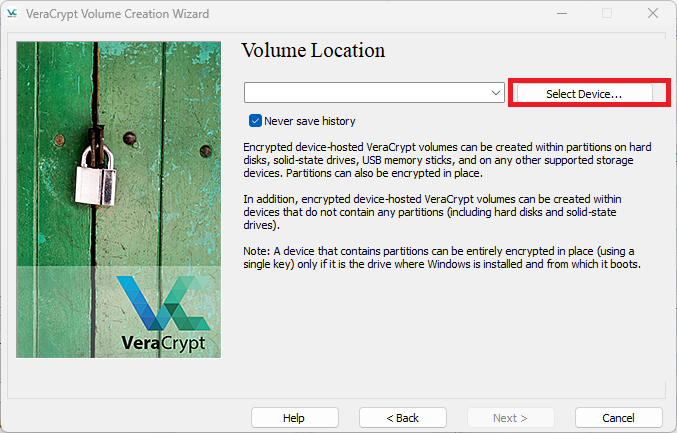

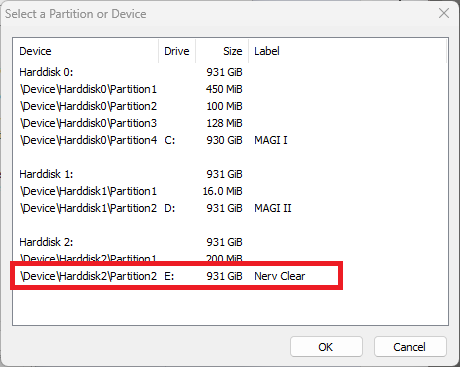

- Нажмите “Select Device” и выберите нужный физический раздел (важно: выбирайте раздел под физическим диском, а не логический диск).

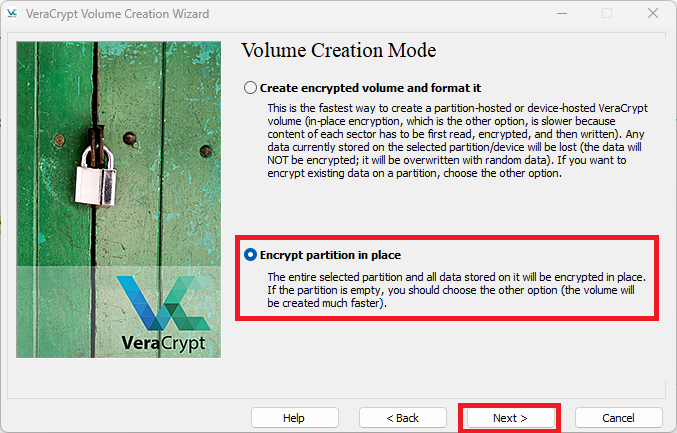

- Если вы хотите сохранить данные — выберите “Encrypt partition in place”; если форматируете — выберите опцию форматирования (будут удалены все данные).

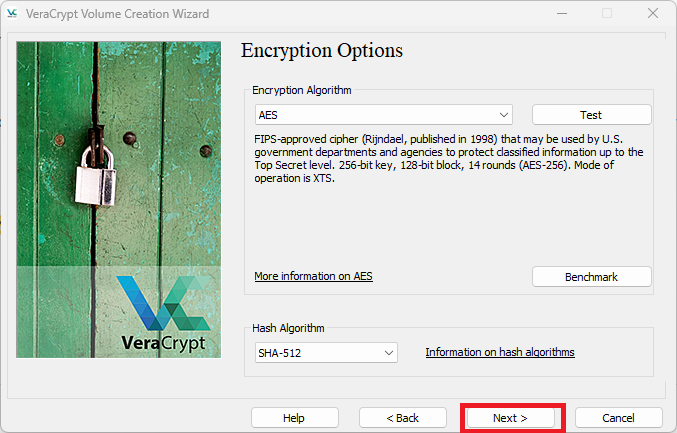

- В разделе алгоритмов шифрования рекомендуются «AES» и хеш-функция «SHA-512», если у вас нет корпоративных требований изменить их.

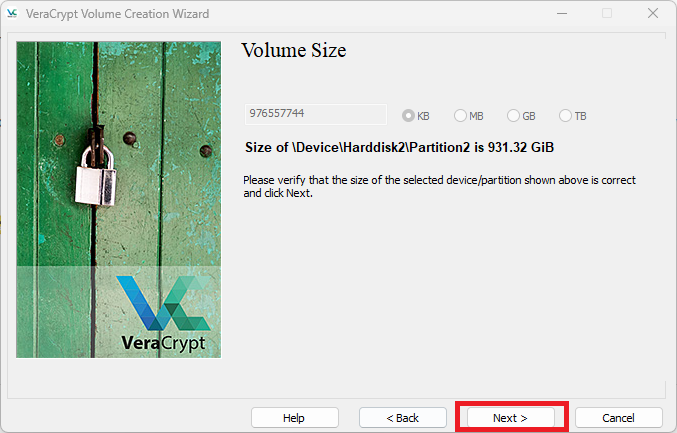

- Проверьте размер тома и путь — это последний шанс не зашифровать не тот раздел.

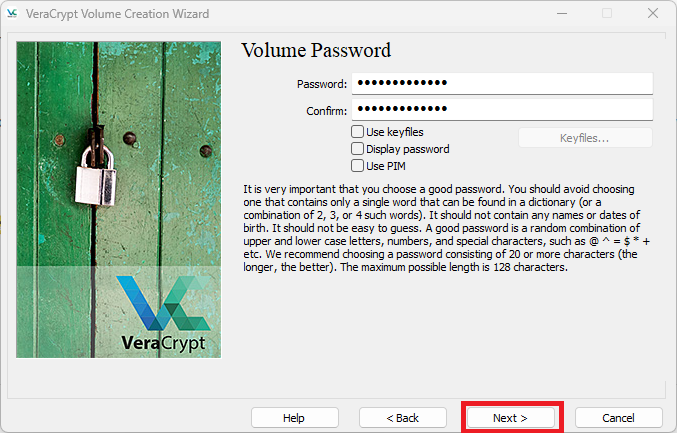

- Введите надёжный пароль и храните его в менеджере паролей или в корпоративном сейфе. Используйте фразу-пароль длиной не менее 16 символов вместо короткого пароля.

- Запустите процесс шифрования и дождитесь его завершения.

Примечания по совместимости:

- VeraCrypt-тома можно монтировать на других ОС при установке VeraCrypt той же версии.

- При шифровании в режиме «in-place» всегда есть риск повреждения данных — резервное копирование обязательно.

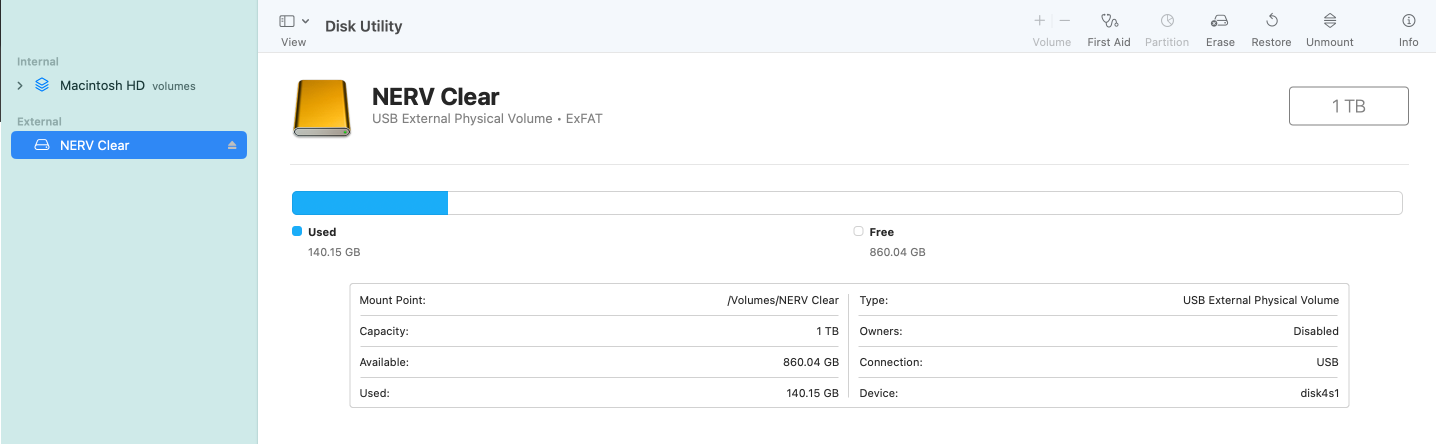

Как зашифровать внешний диск на macOS

Подходит для: все современные macOS.

Внимание: Apple требует очистки внешнего диска при выборе APFS (Encrypted). Всё содержимое будет удалено.

Шаги:

- Создайте резервную копию всех данных с диска.

- Откройте Disk Utility (через Spotlight или Applications → Utilities).

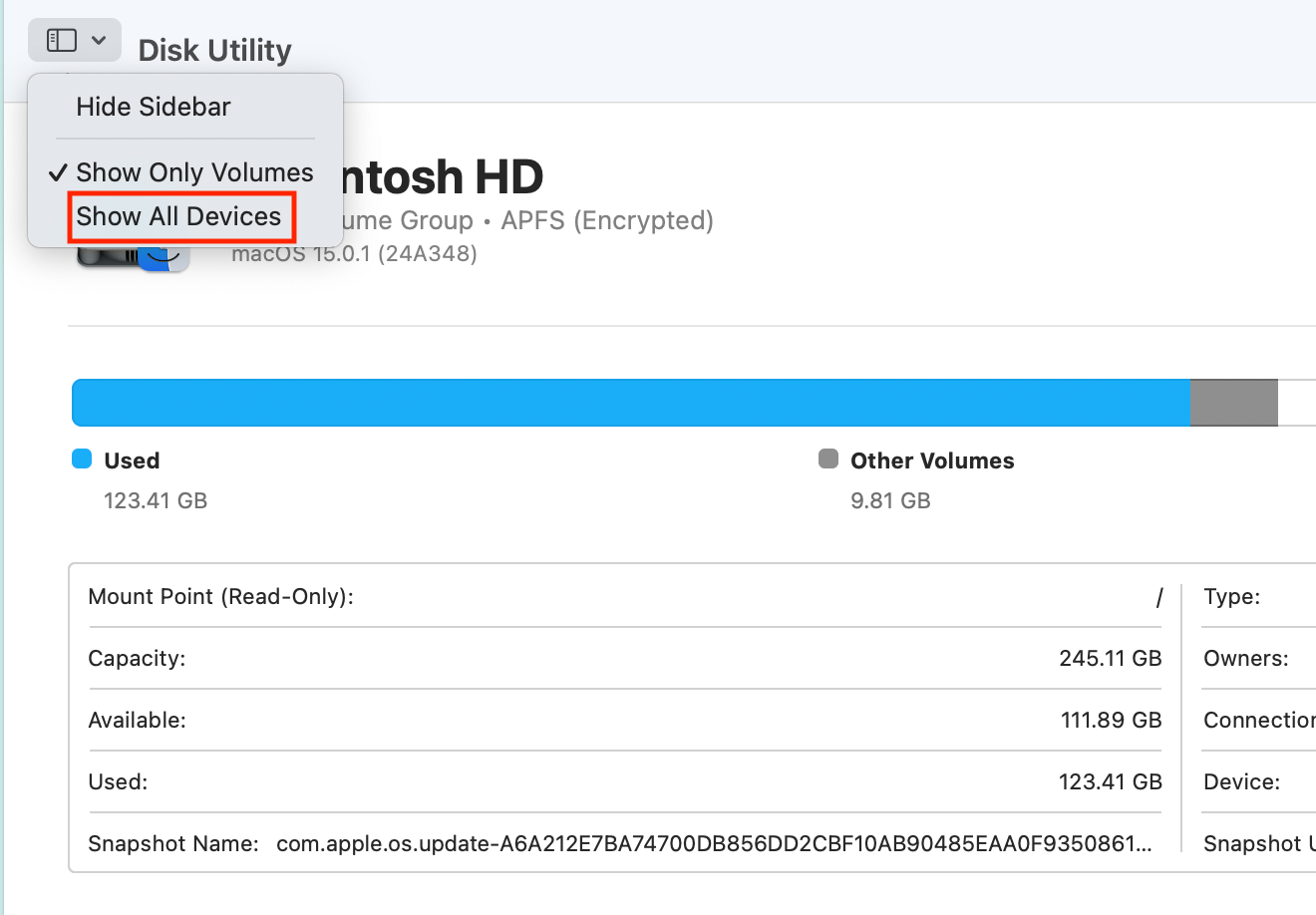

- В меню выберите «Show All Devices», чтобы видеть физические устройства, а не только логические тома.

- В левой панели выберите физический диск, который нужно зашифровать.

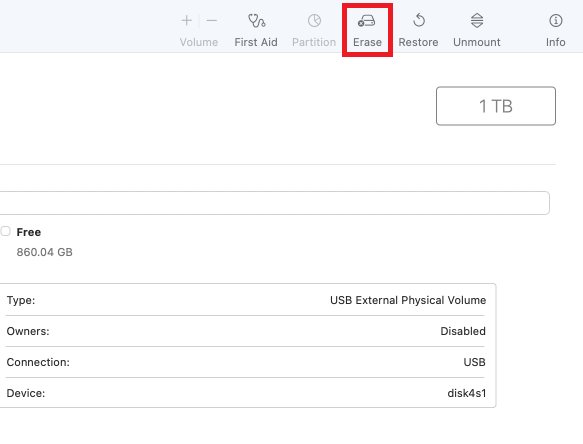

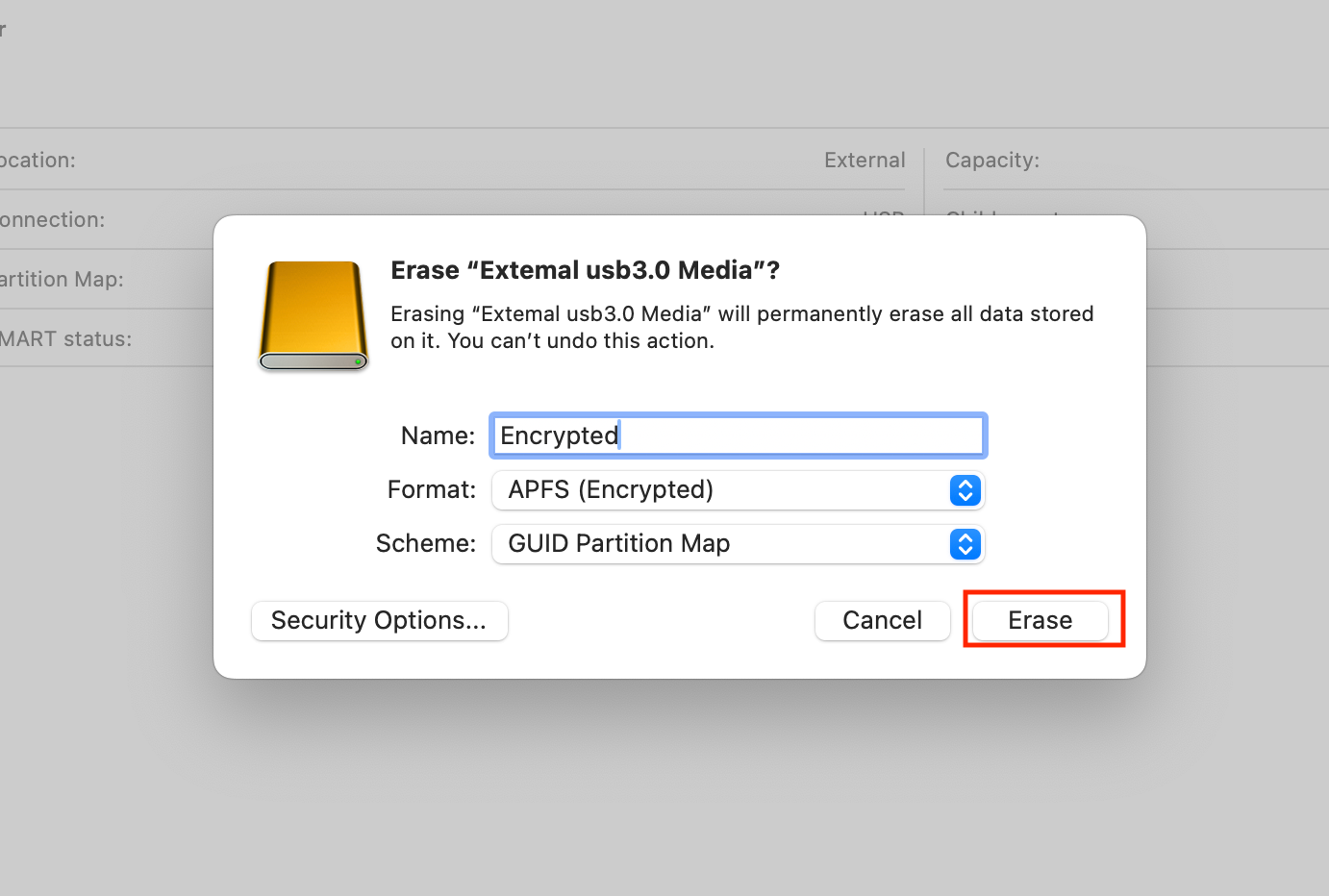

- Нажмите кнопку “Erase”.

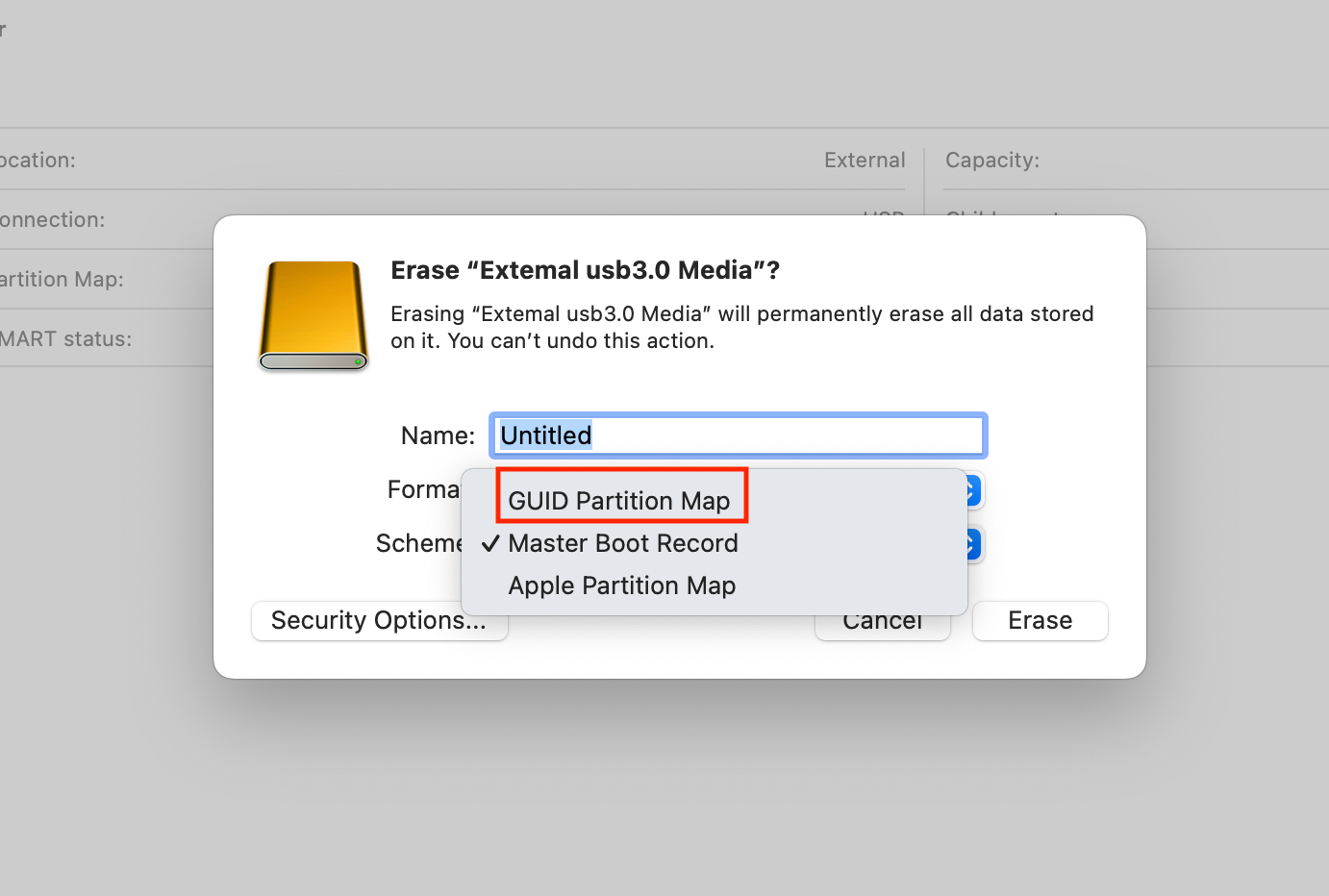

- В поле “Scheme” выберите “GUID Partition Map”.

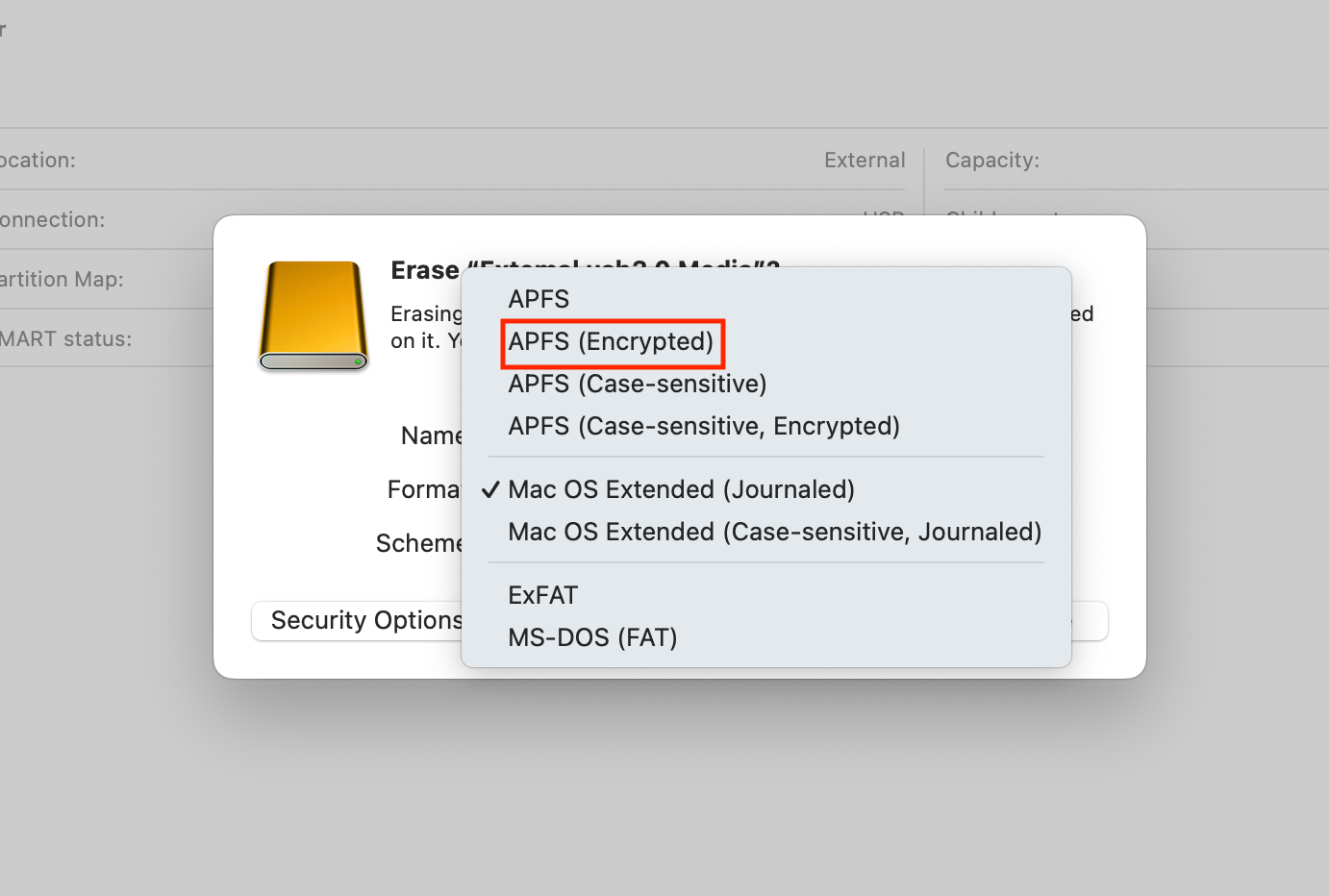

- В поле “Format” выберите “APFS (Encrypted)”.

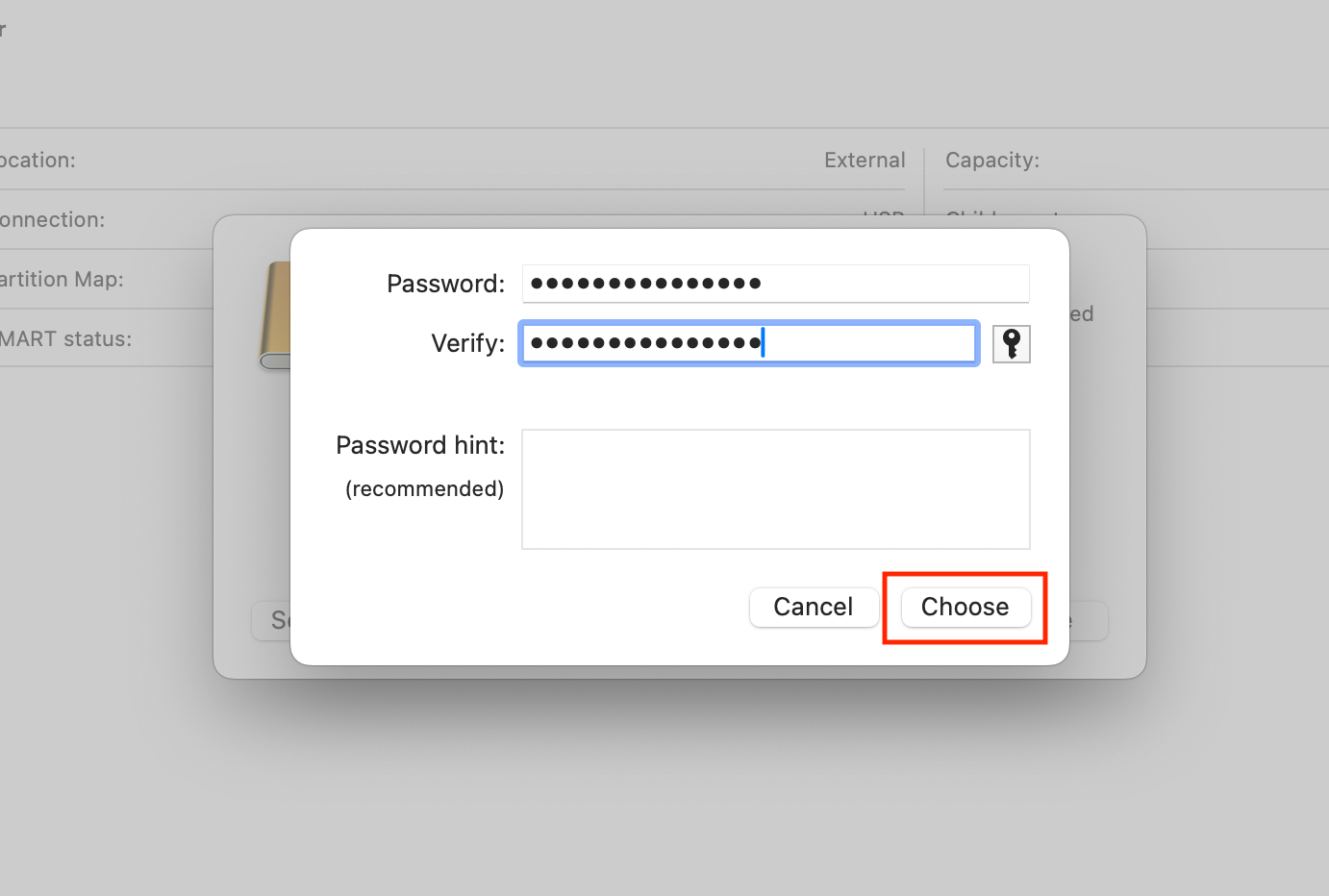

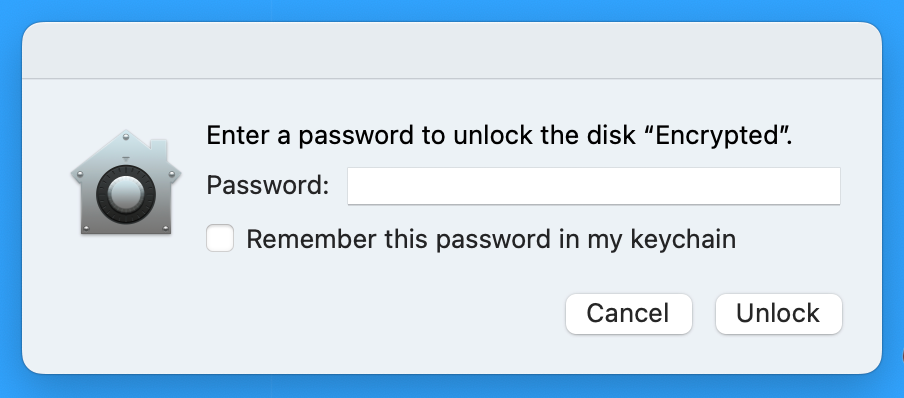

- Введите пароль и сохраните его в безопасном месте. При желании можно добавить пароль в Keychain, но тогда на этом Mac ввод пароля не потребуется.

- Укажите имя диска и нажмите “Erase”.

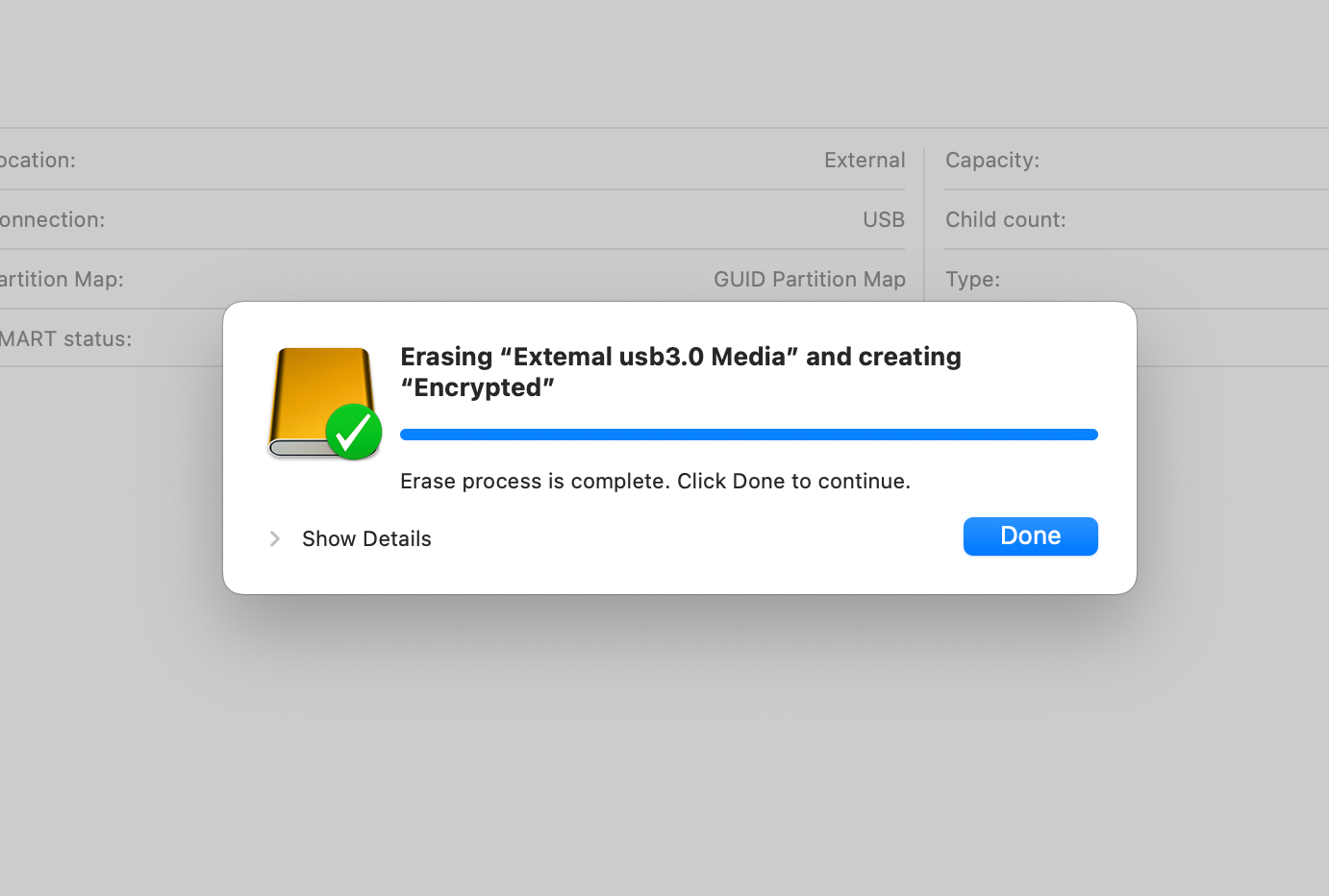

- Дождитесь окончания процесса.

- При следующем подключении диска macOS запросит пароль.

Критерии приёмки для macOS:

- После подключения диск запрашивает пароль.

- На другом Mac с сохранённым ключом в Keychain диск монтируется автоматически (если ключ сохранён).

- Данные доступны после ввода пароля но восстановление без пароля невозможно.

После шифрования: лучшие практики и жёсткая безопасность

- Храните ключ восстановления отдельно от устройства (офлайн-USB, корпоративный сейф паролей).

- Используйте менеджер паролей для длинных фраз-паролей; меняйте их при подозрении на компрометацию.

- Включите защиту паролем на уровне BIOS/UEFI и отключите загрузку с внешних носителей, если это применимо.

- Для корпоративных устройств ведите учёт зашифрованных носителей и назначайте владельцев.

- Планируйте регулярное тестирование восстановления ключей (с периодичностью, заданной политикой).

Security hardening:

- Для BitLocker используйте TPM + PIN, если доступно.

- На уровне файловой системы используйте дополнительные шифрованные контейнеры (VeraCrypt) для слоёв защиты.

- Минимизируйте автоподключение: не сохраняйте пароли в Keychain/Windows, если устройство используется публично.

Краткие сценарии отказа — когда шифрование не поможет

- Если злоумышленник имеет доступ к запущенной системе и у вас открыт диск — атаковать можно через процессы в памяти.

- Если пароль слабый или сохранён в незащищённом месте, шифрование бесполезно.

- Если вы забыли пароль и не имеете ключа восстановления — данные, скорее всего, безвозвратно утеряны.

Альтернативные подходы

- Шифрование отдельных папок или контейнеров (VeraCrypt, 7-Zip с AES) — удобно для частичных наборов данных.

- Управляемое решение EMM/MDM для мобильных сотрудников — стандартизирует хранение ключей и процедуры восстановления.

- Использование аппаратных шифрующих дисков (hardware-encrypted HDD/SSD) — отдельная опция с собственными рисками и преимуществами.

Роль-ориентированные контрольные списки

Для конечного пользователя:

- Сделать резервную копию данных.

- Выбрать метод (BitLocker/VeraCrypt/APFS).

- Настроить пароль и сохранить ключ.

- Проверить доступ к данным на другом устройстве.

Для системного администратора:

- Убедиться в соответствии политики шифрования требованиям безопасности.

- Настроить централизованное хранилище ключей восстановления.

- Провести инвентаризацию шифрованных носителей.

- Провести обучение сотрудников по работе с ключами.

Для менеджера по безопасности:

- Обновить политику управления шифрованием и резервного копирования.

- Запланировать регулярные аудиты и тесты восстановления.

- Убедиться в юридической совместимости с требованиями (GDPR, HIPAA и т.п.).

SOP: стандартная процедура для зашифровывания внешнего диска (шаблон)

- Создать резервную копию.

- Выбрать метод шифрования и подтвердить совместимость с платформами.

- Выполнить шифрование согласно документации (BitLocker/VeraCrypt/APFS).

- Сохранить ключ восстановления в корпоративном хранилище или физическом сейфе.

- Зарегистрировать диск в инвентаре.

- Провести тест восстановления (периодический).

План отката и инцидентный план

Если шифрование прервано или диск перестал монтироваться:

- Не производите повторного шифрования и не форматируйте диск.

- Используйте ключ восстановления для попытки доступа.

- При отсутствии ключа — обратитесь в службу восстановления данных (имейте в виду: без ключа восстановление почти всегда невозможно).

- Зафиксируйте инцидент и обновите процессы, чтобы предотвратить повторение.

Критерии приёмки и тестовые случаи

Тесты для проверки успешного шифрования:

- Подключение диска к чистой системе требующей ввода пароля.

- Попытка доступа к содержимому без пароля должна быть невозможна.

- Проверка восстановления через сохранённый ключ.

- Проверка совместимости с целевыми ОС (если диск планируют подключать к Windows и macOS).

Примеры ошибок и как их избежать

- Ошибка: Выбор неверного устройства при VeraCrypt. Решение: Проверяйте обозначение физического диска и сравнивайте размер.

- Ошибка: Забыт пароль без ключа восстановления. Решение: Всегда выполняйте резервное копирование ключа в доверенном месте перед шифрованием.

- Ошибка: Форматирование вместо шифрования при macOS. Решение: Понимайте, что macOS Erase + APFS (Encrypted) всегда стирает данные; делайте бэкап заранее.

Совместимость и миграция

- BitLocker-шифрованные диски обычно читаются только на Windows. Для доступа на macOS потребуется дополнительное ПО, и не все реализации совместимы.

- APFS Encrypted диски работают на macOS; Windows не распознаёт их без сторонних драйверов.

- VeraCrypt — наиболее переносимый вариант: устанавливаемый клиент есть для Windows, macOS и Linux.

Конфиденциальность и соответствие (GDPR и прочее)

- Шифрование внешних носителей снижает риск утечки персональных данных и помогает соответствовать требованиям GDPR и отраслевым правилам.

- Документируйте процесс хранения ключей и доступ к ним — это часть требования по обработке персональных данных.

1‑строчная глоссарий

- Шифрование: превращение данных в форму, недоступную без ключа.

- Ключ восстановления: запасной код, позволяющий расшифровать диск при утере пароля.

- APFS: файловая система Apple с поддержкой шифрования.

- BitLocker: встроенное средство шифрования Microsoft для Windows.

- VeraCrypt: сторонний кроссплатформенный инструмент для создания зашифрованных томов.

Часто задаваемые вопросы

Можно ли расшифровать диск без пароля?

Нет — при правильно выполненном шифровании без пароля или ключа восстановления получить доступ практически невозможно.

Нужно ли форматировать диск перед шифрованием на macOS?

Да, Disk Utility с APFS (Encrypted) требует стирания диска.

Работает ли BitLocker на Windows Home?

Нет, BitLocker официально доступен только на Pro, Enterprise и Education. Для Home используйте VeraCrypt.

Смогу ли я подключить APFS Encrypted диск к Windows?

По умолчанию — нет. Нужны сторонние драйверы; практичнее использовать VeraCrypt или хранить данные в форматах, совместимых с обеими системами.

Шифрование — мощный инструмент защиты данных. С правильной подготовкой и хранением ключей оно превращает потерянные устройства из потенциальной утечки в безопасный инцидент. Примите политику резервного копирования и сохранения ключей прежде, чем шифровать — это сэкономит вам много проблем.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone