Windows Defender Application Guard: настройка, использование и безопасность

Быстрые ссылки

Системные требования

Как включить Windows Defender Application Guard

Как запустить Edge в Application Guard

Как настроить Windows Defender Application Guard

Что такое Windows Defender Application Guard

Windows Defender Application Guard (часто сокращают как Application Guard или WDAG) — функция, которая запускает браузер Microsoft Edge в изолированном контейнере на базе виртуализации Hyper-V. Контейнер отделён от основной операционной системы. Если сайт выполнит вредоносный код в браузере, атакующий не получит доступ к файлам и системным ресурсам на хосте.

Краткое определение: WDAG — изолированный виртуальный экземпляр Edge для безопасного серфинга в ненадёжных сайтах.

Важно: Application Guard отключён по умолчанию.

Системные требования

Application Guard использует Hyper-V, поэтому необходима аппаратная виртуализация. Основные требования:

- 64‑битный процессор с поддержкой Intel VT‑X или AMD‑V.

- Рекомендовано: 4 и более логических ядер процессора.

- Рекомендовано: минимум 8 ГБ оперативной памяти.

- Минимум 5 ГБ свободного дискового пространства для виртуальных образов.

- Windows 10 Professional с апрельским обновлением 2018 года либо Windows 10 Enterprise.

Если у вас Windows 10 Home, нужно обновиться до Pro для получения WDAG.

Факты:

- WDAG зависит от Hyper-V — если Hyper-V не включён или аппаратная виртуализация не доступна, WDAG не сможет работать.

- Многие ноутбуки с встроенной виртуализацией требуют включения VT‑X/V‑Virtualization в BIOS/UEFI.

Как включить Windows Defender Application Guard

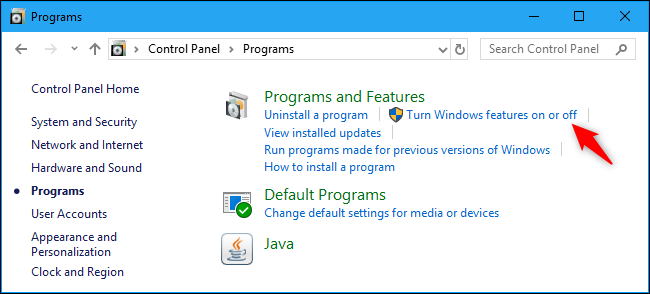

- Откройте Панель управления → Программы → Включение или отключение компонентов Windows.

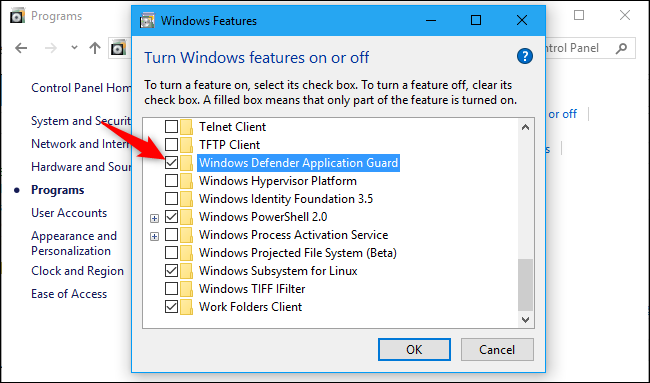

- Найдите и установите флажок «Windows Defender Application Guard».

- Нажмите «ОК» и дождитесь установки компонента.

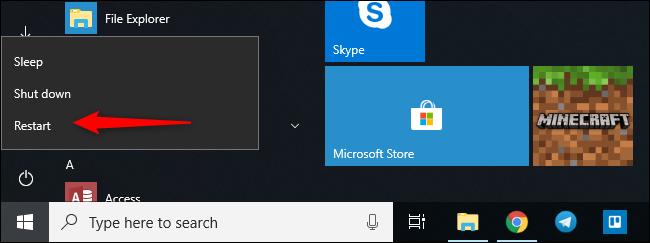

- Перезагрузите компьютер — перезапуск обязателен для активации.

Если пункт отсутствует:

- Вы используете Windows 10 Home; требуется обновление до Pro.

- Установленная версия Windows старее апрельского обновления 2018.

Если пункт есть, но неактивен (серый):

- Возможно, аппаратная виртуализация отключена в BIOS/UEFI.

- У вас недостаточно оперативной памяти (< 8 ГБ) или отсутствует поддержка VT‑X/AMD‑V.

Важно: После установки перезагрузите компьютер — функция не заработает без перезагрузки.

Как запустить Edge в Application Guard

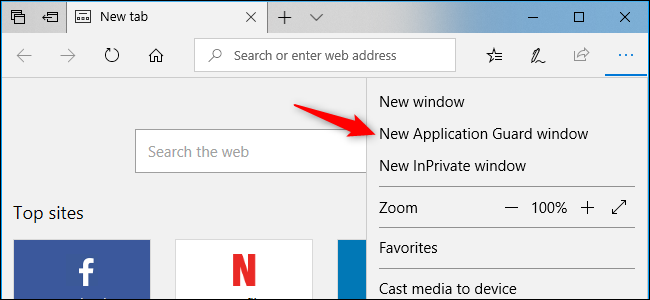

Edge по умолчанию запускается в обычном режиме. Чтобы открыть защищённое окно:

- Запустите Microsoft Edge.

- Нажмите меню → Новое окно Application Guard.

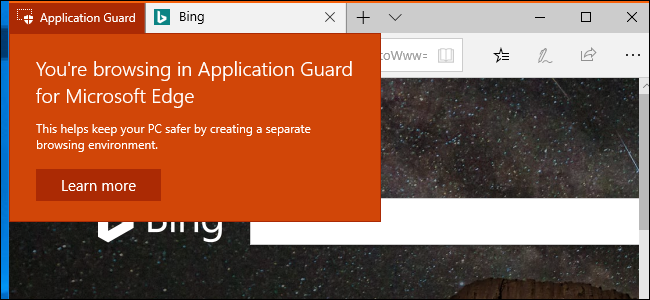

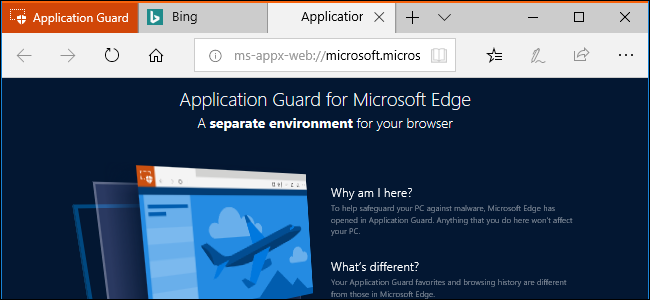

Откроется отдельное окно Edge в изолированном контейнере. В левом верхнем углу будет оранжевая надпись “Application Guard” — индикатор защищённого режима.

Вы можете открывать дополнительные защищённые окна, включая InPrivate, и каждое из них будет работать в контейнере.

Отличия защищённого окна:

- Отдельный значок в панели задач: синий логотип Edge и серый щит.

- Ограниченный доступ к файловой системе хоста: обычные папки недоступны.

- История, куки и кеш изолированы и стираются при выходе пользователя из системы, если не разрешена сохранность данных.

- Скачивания сохраняются в специальной области Application Guard и удаляются после выхода.

- Копирование, вставка и печать по умолчанию отключены.

Некоторые документ‑вьюверы могут запускаться внутри контейнера; тогда у них также появится значок щита на панели задач.

Как настроить Windows Defender Application Guard

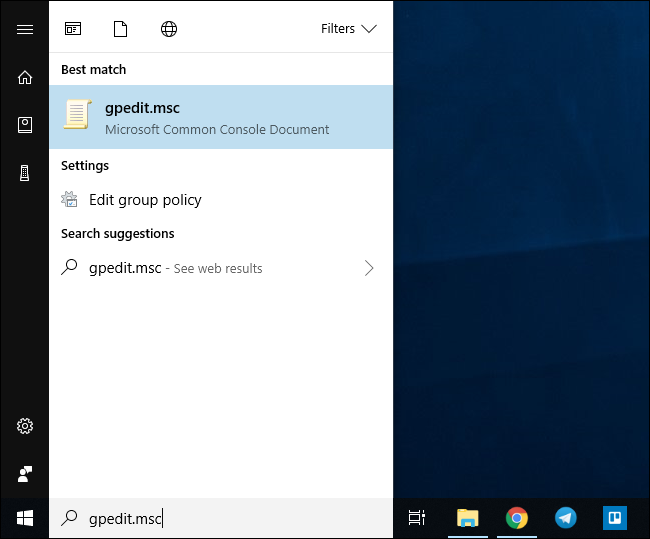

Для тонкой настройки WDAG используйте Редактор локальной групповой политики (gpedit.msc) на Windows 10 Pro или Group Policy Management на доменных машинах.

Путь в редакторе:

Computer Configuration → Administrative Templates → Windows Components → Windows Defender Application Guard

Основные параметры и рекомендации:

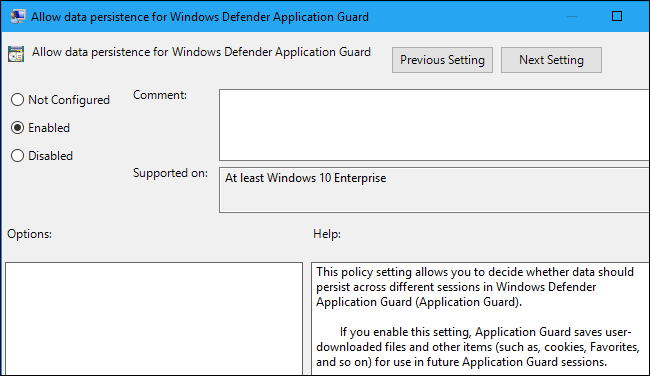

- Разрешить сохранение данных (data persistence). Если включить, favorites, история и куки не будут удаляться при выходе.

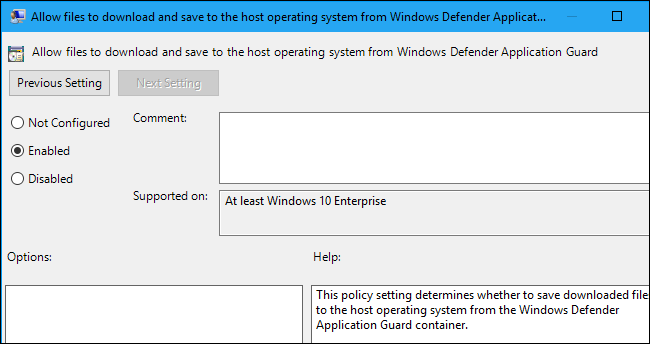

- Разрешить скачивание файлов в систему хоста. Если включить, файлы будут сохраняться в папке “Untrusted Files” в обычной папке Downloads пользователя.

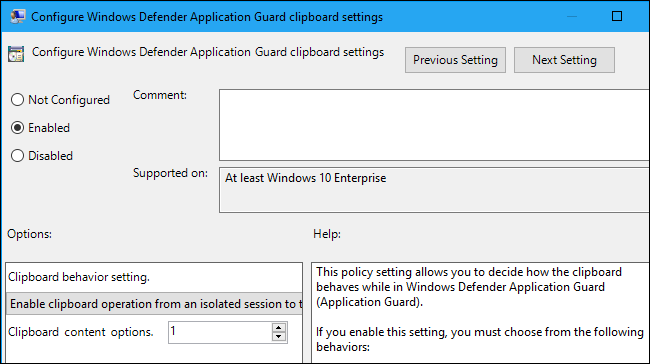

- Настройка буфера обмена. Можно задать разрешения: только из изолированной сессии в хост, только из хоста в изолированную сессию или оба направления. Для меньшего риска разрешайте только копирование из изолированной сессии на хост.

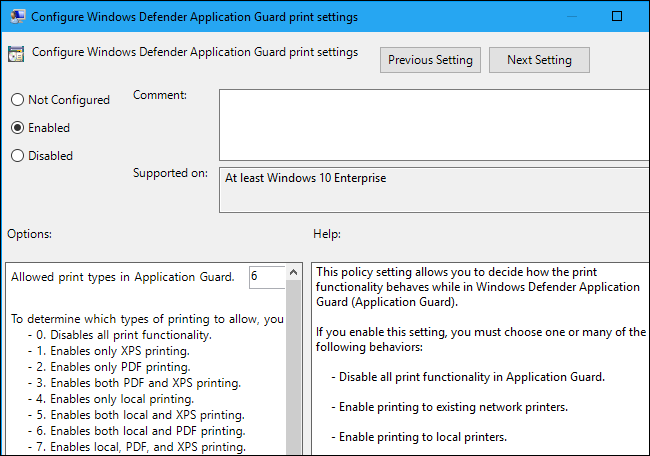

- Настройка печати. Значения позволяют контролировать, разрешена ли печать в локальные принтеры, в PDF/XPS или оба варианта. Печать в PDF/XPS позволяет сохранять файлы на хосте.

После изменения групповой политики обязательно перезагрузите компьютер.

Примечание: в интерфейсе редактора политики некоторые параметры помечены как требующие Windows 10 Enterprise, но они работают на Windows 10 Pro с апрельским обновлением 2018. Документация Microsoft в некоторых местах отставала.

Как выбрать настройки: мини‑методология

- Оцените угрозы. Для веб‑серфинга с незнакомых сайтов включите максимально строгие ограничения.

- Выделите роль пользователя. Администраторы, аналитики и простые пользователи имеют разные потребности — применяйте роль‑ориентированные политики (см. раздел «Контрольные списки по ролям»).

- Тестируйте в пилоте. Разверните WDAG на небольшой группе пользователей и соберите обратную связь по рабочему процессу.

- Итеративное ослабление ограничений. Включайте опции одна за другой (например, сначала разрешение на PDF, затем — скачивания) и отслеживайте инциденты.

Контрольные списки по ролям

Контрольный список для обычного пользователя:

- Убедиться, что установлен April 2018 Update или новее.

- Включить Application Guard через компоненты Windows.

- Запускать подозрительные сайты в New Application Guard Window.

- Не копировать конфиденциальные данные в изолированную сессию.

Контрольный список для IT‑администратора (локальная машина):

- Проверить совместимость оборудования (VT‑X/AMD‑V), включить Hyper‑V при необходимости.

- Настроить групповые политики согласно требованиям безопасности.

- Настроить журналирование и мониторинг событий безопасности.

- Развернуть политику сначала в пилоте, затем на всю организацию.

Контрольный список для корпоративного деплоя:

- Подготовить образ с включённым Hyper‑V и рекомендованными параметрами.

- Создать GPO с настройками буфера обмена, скачиваний и сохранности данных.

- Настроить SIEM/логирование событий и интеграцию с EDR.

- Документировать процедуру восстановления и rollback.

Матрица рисков и меры снижения

| Риск | Вероятность | Влияние | Меры снижения |

|---|---|---|---|

| Уязвимость в Edge, приводящая к побегу из контейнера | Низкая | Высокое | Обновления браузера и Windows, ограничение обмена данными с хостом |

| Пользователь намеренно копирует секреты в сессию | Средняя | Среднее | Запрет копирования из хоста в сессию, обучение пользователей |

| Потеря легитимных рабочих файлов из-за удаления данных при выходе | Средняя | Низкое | Включить сохранность данных для доверенных пользователей |

| Невозможность скачивать нужные документы | Средняя | Среднее | Разрешить скачивания в “Untrusted Files” при необходимости |

Меры жесткой защиты:

- Отключить буфер обмена между хостом и контейнером.

- Блокировать скачивание исполняемых файлов (.exe) из изолированных сессий.

- Включить мониторинг процессов внутри контейнера и сбор логов.

Жесткая настройка безопасности (Security hardening)

Рекомендации по усилению защиты при использовании WDAG:

- Поддерживайте Windows и Edge в актуальном состоянии.

- Включите Application Guard только на устройствах с аппаратной виртуализацией.

- Отключите общие папки и сетевые диски для контейнера.

- Запретите передачу буфера обмена из хоста в контейнер.

- Блокируйте запуск незнакомых приложений из контейнера.

- Ограничьте возможности печати и сохранения в хосте.

- Внедрите централизованное логирование и мониторинг активности контейнеров.

Отработка инцидентов и откат (Runbook)

Если контейнер или Edge кажется скомпрометированным:

- Немедленно закрыть все окна Application Guard.

- Отключить сетевой доступ машины (если возможно) и собрать дамп/логи.

- Просмотреть записи SIEM и события безопасности для контейнера и хоста.

- Сменить пароли и ключи доступа, которые могли быть в буфере обмена.

- Если есть признаки побега из контейнера — изолировать устройство и начать процедуру реагирования на инцидент.

- При необходимости восстановить систему из известной чистой резервной копии.

Откат настроек:

- Чтобы быстро вернуть прежние параметры, верните GPO к сохранённой копии конфигурации и перезагрузите машину.

- На уровне компонента Windows снимите галочку с “Windows Defender Application Guard” и перезагрузите компьютер.

Типичные проблемы и устранение неполадок

Проблема: пункт WDAG неактивен в списке компонентов.

- Проверьте версию Windows — нужна Pro или Enterprise с апрельским обновлением 2018 или новее.

- Проверьте, включена ли аппаратная виртуализация в BIOS/UEFI.

- Убедитесь, что Hyper‑V не конфликтует с другими гипервизорами.

Проблема: Application Guard открывается, но не позволяет скачать нужный файл.

- По умолчанию скачивания ограничены; включите разрешение на сохранение файлов в GPO для контролируемых пользователей.

- Некоторые типы файлов (.exe) по умолчанию заблокированы для запуска в контейнере.

Проблема: буфер обмена или печать не работают.

- Проверьте соответствующие политики в групповой политике и включите нужные опции, если это допустимо для бизнеса.

Совместимость и советы по миграции

- WDAG работает только с Microsoft Edge (классический EdgeHTML или новый Edge на базе Chromium, в зависимости от версии Windows). Для сторонних браузеров средств WDAG нет.

- При миграции с Home на Pro убедитесь, что лицензия и обновление установлены до применения WDAG.

- На виртуальных рабочих столах (VDI) некоторые опции могут быть недоступны; проверьте совместимость с вашей VDI‑платформой.

Когда не стоит использовать Application Guard

- Если рабочие процессы требуют постоянного доступа к локальным файлам и интеграции с внешними приложениями, WDAG может замедлить работу.

- Для приложений, требующих глобального расширения браузера, WDAG не подойдёт, так как расширения обычно отключены в изолированной сессии.

Альтернативы:

- Использование полноценного виртуального рабочего стола (VDI) для жестко контролируемых сред.

- Запуск браузера в отдельно выделенном виртуальном режиме с использованием других гипервизоров.

Критерии приёмки

- WDAG успешно включён на тестовой группе устройств.

- Привычные рабочие процессы критических пользователей не нарушены; тестовые кейсы прошли успешно.

- Логи и мониторинг настроены для всех контейнеров.

- Документация и инструкции по использованию доступны конечным пользователям.

Небольшая галерея вариантов использования и крайние случаи

- Пользователь открывает неизвестную ссылку — использовать Application Guard для проверки содержимого.

- Аналитики получают подозрительный вложение — открыть внутри защищённого контейнера для просмотра.

- Разработчики тестируют, как сайт ведёт себя в изолированной среде.

Граничные случаи:

- Если сайт требует ActiveX или старых плагинов — они могут не работать в контейнере.

- Если организация использует центральные прокси и фильтры, убедитесь, что контейнеры имеют необходимые сетевые исключения.

Словарь терминов (1‑строчные определения)

- Контейнер: изолированная среда выполнения приложения.

- Hyper‑V: гипервизор от Microsoft для виртуализации.

- VT‑X / AMD‑V: аппаратная виртуализация на процессоре.

- GPO: групповая политика для централизованной настройки Windows.

Пример политики для быстрого развёртывания (образец)

- Включить Windows Defender Application Guard на всех машинах с Pro/Enterprise.

- Включить запись логов и интеграцию с SIEM.

- Отключить передачу буфера обмена из хоста в контейнер.

- Разрешить скачивания только в папку “Untrusted Files”; заблокировать .exe.

- Проводить ежемесячный аудит политик и обновлений.

Диаграмма принятия решения

flowchart TD

A[Нужен дополнительный уровень защиты при работе с неизвестными сайтами?] -->|Да| B[Есть ли поддержка VT-X или AMD-V и 8 ГБ RAM?]

A -->|Нет| Z[Не использовать WDAG; рассмотреть другие методы защиты]

B -->|Да| C[Windows 10 Pro/Enterprise с April 2018 Update или новее?]

B -->|Нет| Y[Обновить оборудование или не использовать WDAG]

C -->|Да| D[Включить WDAG и настроить GPO]

C -->|Нет| X[Обновить Windows или перейти на Pro/Enterprise]

D --> E[Пилот на группе пользователей]

E --> F[Оценить совместимость и UX]

F -->|Удовлетворительно| G[Широкое развёртывание]

F -->|Проблемы| H[Изменить настройки или откат]Короткое руководство для объявления сотрудникам (100–200 слов)

Windows Defender Application Guard защищает вас при посещении ненадёжных сайтов, запуская браузер в отдельном виртуальном контейнере. Это снижает риск заражения компьютера через браузер и защищает корпоративные данные. В ближайшие недели мы начнём пилотное развёртывание WDAG на группе пользователей. Если вы столкнётесь с проблемами доступа к документам или печати, обратитесь в службу поддержки. Для критичных задач мы настроим исключения после тестирования. Не копируйте секретные данные из систем в защищённую сессию и не сохраняйте важные файлы в контейнере без одобрения IT.

Заключение

Windows Defender Application Guard предоставляет дополнительный уровень защиты для веб‑браузинга, снижая риск компрометации системы через браузер. Для многих организаций это выгодное и относительно простое в развертывании средство. Перед включением оцените совместимость оборудования, протестируйте настройки и следуйте принципу минимально необходимых прав при настройке обмена данными между контейнером и хостом.

Ключевые выводы: устанавливайте WDAG там, где необходима повышенная защита; ограничивайте обмен данными между контейнером и хостом; тестируйте и документируйте политику перед массовым развёртыванием.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone