Частный DNS на Android: как включить, настроить и зачем это нужно

Быстрые ссылки

- Что такое Частный DNS на Android?

- Как управлять функцией Частный DNS в Android

- Почему стоит использовать стороннего DNS-провайдера

- Как выбрать поставщика защищённого DNS

Что такое Частный DNS на Android?

DNS (система доменных имён) — это «адресная книга» интернета: она переводит удобочитаемые домены (например, howtogeek.com) в IP‑адреса. Раньше DNS‑запросы обычно передавались «в открытую», что позволяло провайдерам, рекламным сетям или злоумышленникам видеть, какие сайты вы запрашиваете.

DNS over TLS (DoT) и DNS over HTTPS (DoH) — это протоколы, которые шифруют DNS‑трафик. В одной строке:

- DoT — шифрование DNS поверх TLS (порт 853);

- DoH — шифрование DNS поверх HTTPS (порт 443).

Начиная с Android 9 (Pie), Google добавил настройку Private DNS, которая позволяет шифровать все DNS‑запросы на устройстве через DoT. Опция влияет на системный стек и запросы приложений, если они не реализуют собственное поведение DNS.

Важно: Private DNS в Android использует hostname поставщика (например, 1dot1dot1dot1.cloudflare-dns.com), а не IP‑адреса.

Как управлять функцией Частный DNS в Android

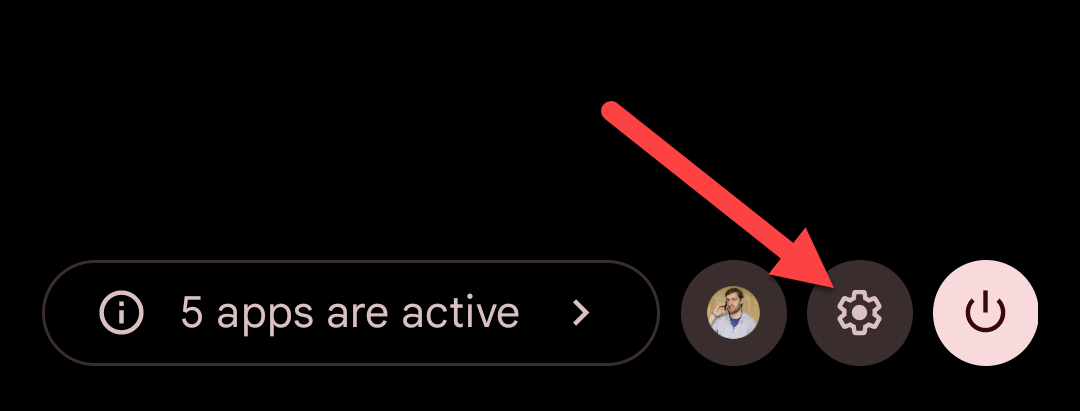

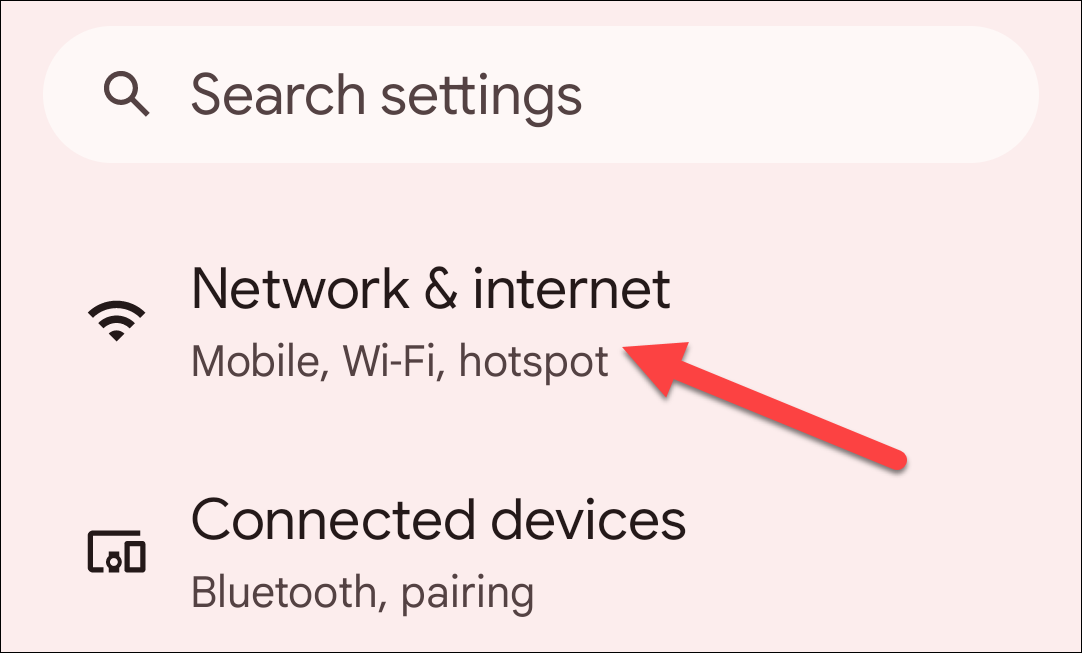

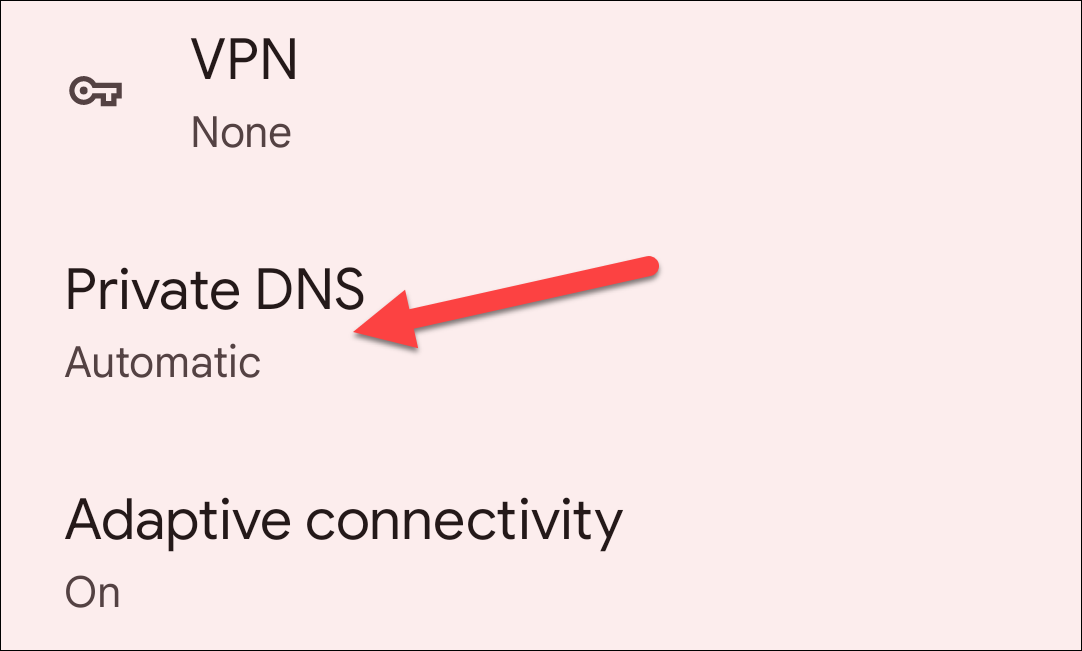

- Откройте шторку уведомлений и нажмите значок шестерёнки, чтобы попасть в «Настройки». В меню это обычно: Настройки > Сеть и интернет > Частный DNS. На некоторых устройствах путь может называться «Подключения» или «Сеть».

- В настройках выберите «Сеть и интернет» (или аналог).

- Нажмите «Частный DNS».

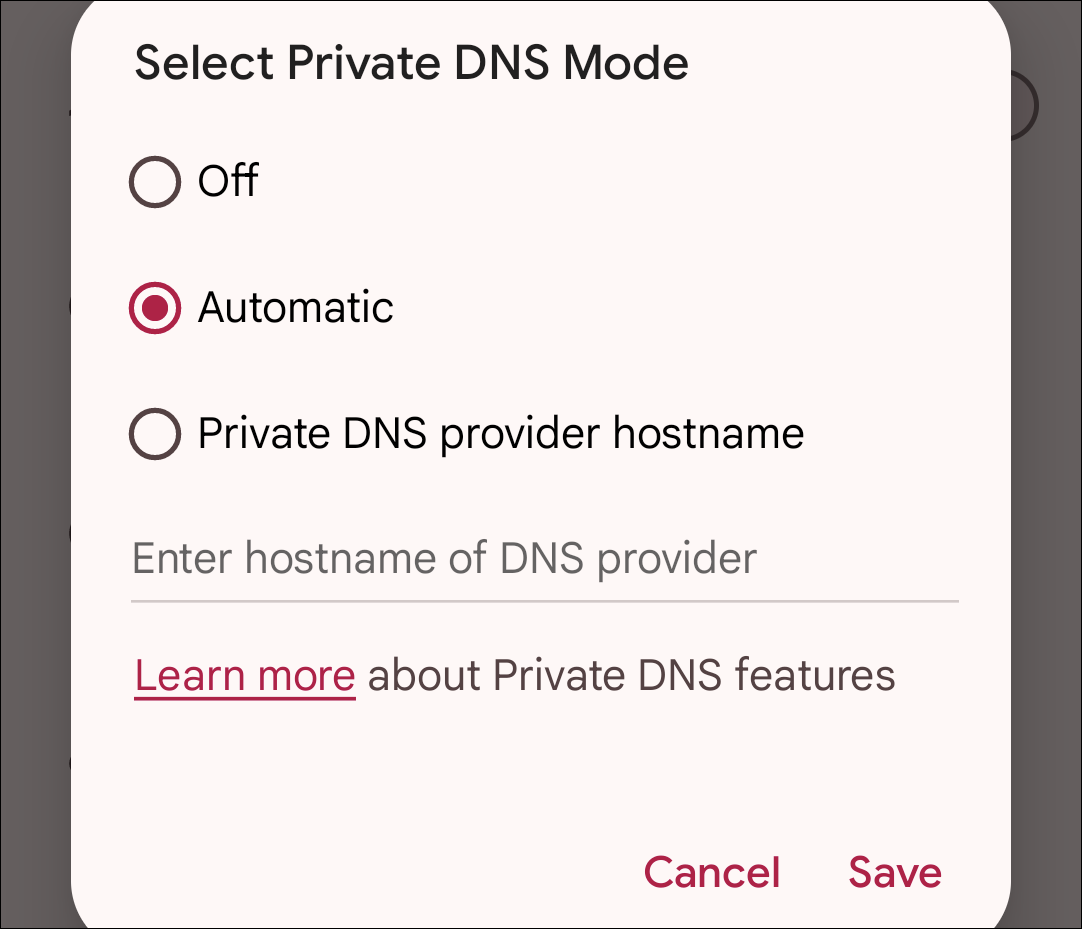

- Доступны три варианта:

- Отключено — не использовать DoT.

- Автоматически — Android попытается использовать зашифрованный DNS, когда он доступен через поставщика сети.

- Имя хоста поставщика Частного DNS — укажите hostname поставщика, чтобы принудительно использовать его DoT.

- Нажмите «Сохранить», чтобы применить изменения.

Примечание: некоторые VPN‑клиенты или решения корпоративного управления (MDM) могут переопределять системные настройки DNS.

Почему стоит использовать стороннего провайдера защищённого DNS

- Конфиденциальность: шифрование DNS мешает провайдеру или третьим сторонам видеть список доменов, которые вы запрашиваете.

- Защита от перехвата и подмены: DoT снижает риск атак типа «man‑in‑the‑middle» на DNS‑уровне.

- Надёжность и производительность: публичные провайдеры иногда быстрее или более отказоустойчивы, чем DNS вашего мобильного оператора.

Однако «Автоматически» оставляет выбор провайдера за сотовым или интернет‑провайдером, поэтому указание hostname стороннего провайдера даёт больше контроля.

Важно: шифрование DNS не скрывает, с какими IP‑адресами вы устанавливаете соединение, и не заменяет VPN при необходимости изменения геолокации или полного шифрования всего трафика.

Как проверить, поддерживает ли ваш провайдер DoT

Быстрый способ — выполнить тест в браузере, например Safer.com Browser Privacy Test, который покажет, поддерживает ли DNS вашего провайдера TLS. Также можно проверить с помощью утилит на ПК или мобильных приложений, которые тестируют DoT/DoH.

Как выбрать поставщика защищённого DNS — чек‑лист

- Приватность и политика логирования: поставщик должен явно указывать, сохраняет ли он логи и на какой срок.

- Юрисдикция: где зарегистрирован провайдер и какие законы применимы к данным.

- Поддержка протоколов: DoT и/или DoH.

- Надёжность и время отклика (latency): влияет на скорость разрешения доменов.

- Дополнительные функции: фильтрация вредоносных доменов, родительский контроль, блокировка рекламы.

- Прозрачность: публикации, аудит безопасности, публичные отчёты.

Рассмотрите поставщиков с открытой политикой по приватности, например Cloudflare (1.1.1.1) и Google Public DNS, если вас устраивает их политика. Важное замечание: выбор провайдера — это компромисс между приватностью, функциональностью и юрисдикцией.

Практическая методология: быстрый план перехода на сторонний DoT

- Проверьте поддержку DoT у текущего провайдера (Safer.com или другой тест).

- Выберите кандидатов (Cloudflare, Google, и т.д.) и ознакомьтесь с их политикой логирования.

- В настройках Android укажите hostname поставщика в Частном DNS.

- Тестируйте доступ к нужным сайтам и приложениям; при проблемах временно переключитесь в «Отключено» или «Автоматически».

- Отслеживайте стабильность и производительность в течение нескольких дней.

Когда Частный DNS может не сработать

- Приложение реализует собственный DNS‑стек (встроенный DoH) или жёстко заданный DNS; системная настройка может не повлиять на такое приложение.

- VPN или корпоративные политики могут переопределять или блокировать DoT.

- Неправильный hostname поставщика (опечатка) приведёт к ошибке подключения и к тому, что DNS будет недоступен.

Мероприятия по проверке и отладке

- Если после указания hostname сайты не открываются — перейдите в Настройки → Частный DNS и верните в «Автоматически», чтобы проверить связь.

- Используйте браузерные тесты на компьютере или мобильном устройстве для проверки активности DoT.

- При подозрениях на конфликты с VPN отключите VPN и протестируйте снова.

Модель принятия решения (Mermaid)

flowchart TD

A[Нужна ли вам шифровка DNS?] -->|Да| B{Провайдер поддерживает DoT?}

B -->|Да| C[Оставить Автоматически]

B -->|Нет| D{Хотите сторонний провайдер?}

D -->|Да| E[Указать hostname поставщика в Частном DNS]

D -->|Нет| F[Оставить Отключено и рассмотреть VPN]

A -->|Нет| FРоль‑ориентированные чек‑листы

Для обычного пользователя:

- Включите «Автоматически», если не хотите управлять hostname.

- Если нужна гарантированная шифровка — укажите hostname Cloudflare/Google.

- Проверьте работоспособность сайтов после смены.

Для IT‑администратора / специалиста безопасности:

- Проверить совместимость с корпоративными VPN и MDM.

- Тестировать производительность и отклик выбранного поставщика.

- Документировать изменения и уведомить пользователей о возможных ограничениях.

Совместимость и юридические замечания

- Частный DNS доступен на Android 9 и выше.

- Корпоративное ПО и VPN могут изменять поведение DNS на устройствах под управлением компании.

- Перед передачей DNS‑запросов стороннему провайдеру изучите его политику конфиденциальности и юрисдикцию обработки данных.

Краткое резюме

Использование Частного DNS в Android — простой и эффективный способ защитить DNS‑запросы от прослушивания и подмены. Для большинства пользователей опция «Автоматически» обеспечивает базовую защиту, но указание hostname надёжного поставщика даёт больше контроля и предсказуемости. При переходе учитывайте совместимость с VPN и корпоративными политиками, а также изучайте политику конфиденциальности поставщика.

Важно: шифрование DNS не заменяет VPN при необходимости маскировать геолокацию или шифровать весь сетевой трафик.

Ключевые действия: проверьте поддержку DoT вашего провайдера, выберите поставщика по чек‑листу приватности и безопасности, укажите hostname в Настройках → Сеть и интернет → Частный DNS.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone