Как включить DNS over HTTPS (DoH) в Windows 11

Быстрое содержание

- Зачем нужен DoH

- Список поддерживаемых бесплатных DNS-сервисов

- Пошаговая инструкция для Windows 11 с переводом UI

- Советы по отладке и восстановлению

- Альтернативы и модель принятия решения

- Чеклисты для пользователя и для администратора

- Критерии приёмки и тесты

- Краткое объявление и подсказки для социального превью

Зачем нужен DNS over HTTPS (DoH)

Каждый раз, когда вы открываете сайт по доменному имени (например, google.com), ваш компьютер отправляет DNS‑запрос к DNS‑серверу, который отвечает IP‑адресом. Традиционно эти запросы отправляются открытым текстом по сети, что позволяет третьим сторонам видеть, какие домены вы запрашиваете, и даже подменять ответы.

DNS over HTTPS (DoH) шифрует эти DNS‑запросы, отправляя их поверх HTTPS к поддерживающему серверу. Это снижает риск слежки за посещаемыми сайтами и предотвращает простые атаки типа подмены DNS‑ответов.

Краткое определение: DoH — DNS поверх HTTPS; позволяет отправлять и получать DNS‑запросы по зашифрованному HTTPS‑каналу.

Какие сервисы поддерживаются (бесплатные, встроенные в Windows 11)

Windows 11 поддерживает DoH только с ограниченным списком бесплатных DNS‑поставщиков. Вы можете увидеть текущую поддерживаемую пару, выполнив в Терминале команду:

netsh dns show encryptionНиже — список поддерживаемых адресов (по состоянию на время публикации исходного материала). Выберите по паре для IPv4 и IPv6 (Primary / Secondary).

IPv4:

- Google Primary: 8.8.8.8

- Google Secondary: 8.8.4.4

- Cloudflare Primary: 1.1.1.1

- Cloudflare Secondary: 1.0.0.1

- Quad9 Primary: 9.9.9.9

- Quad9 Secondary: 149.112.112.112

IPv6:

- Google Primary: 2001:4860:4860::8888

- Google Secondary: 2001:4860:4860::8844

- Cloudflare Primary: 2606:4700:4700::1111

- Cloudflare Secondary: 2606:4700:4700::1001

- Quad9 Primary: 2620:fe::fe

- Quad9 Secondary: 2620:fe::fe:9

Важно: при настройке укажите корректные пары Primary/Secondary для каждого протокола.

Пошаговая инструкция: включение DoH в Windows 11

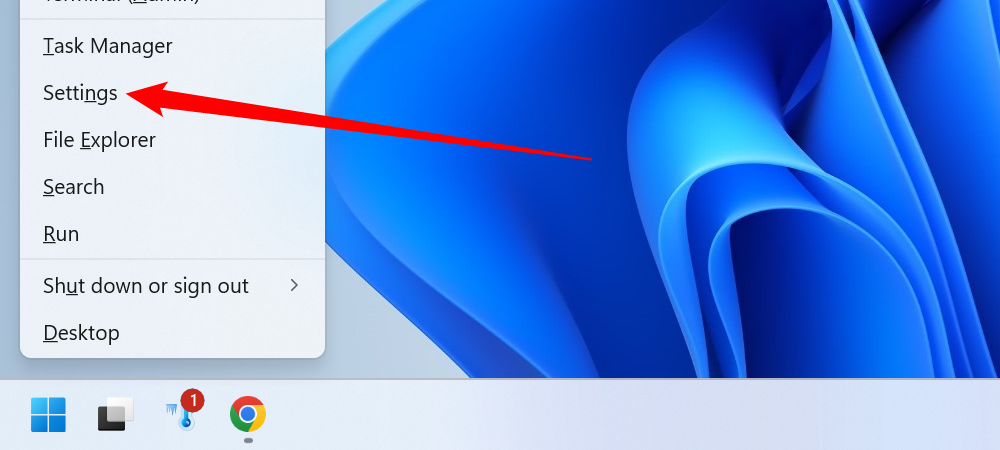

Откройте приложение Параметры: нажмите Windows+i или щёлкните правой кнопкой по Пуск и выберите Параметры.

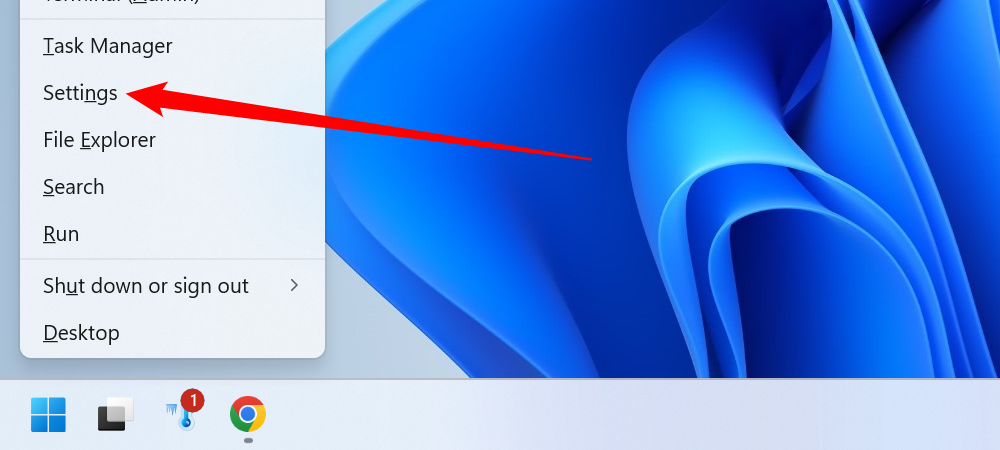

В Параметрах выберите Сеть и Интернет в боковой панели.

Нажмите имя основного подключения — Wi‑Fi или Ethernet (не нажимайте «Свойства» в верхней части окна, если видите отдельные пункты для SSID).

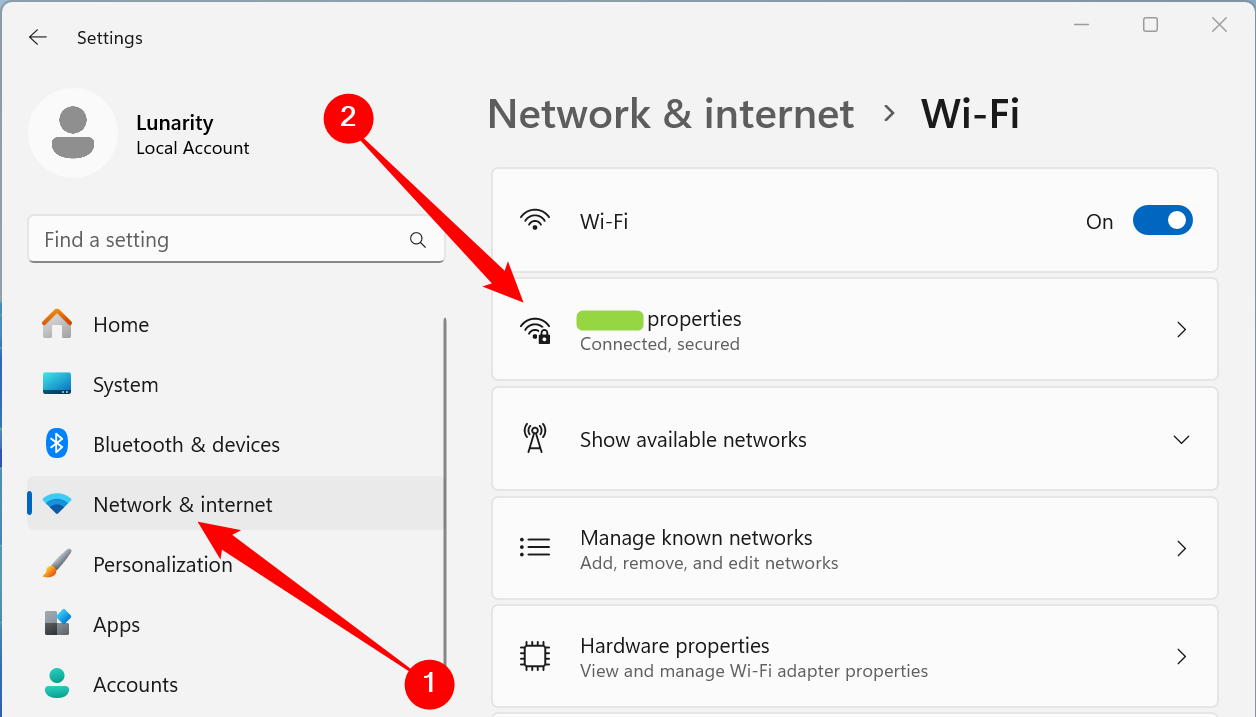

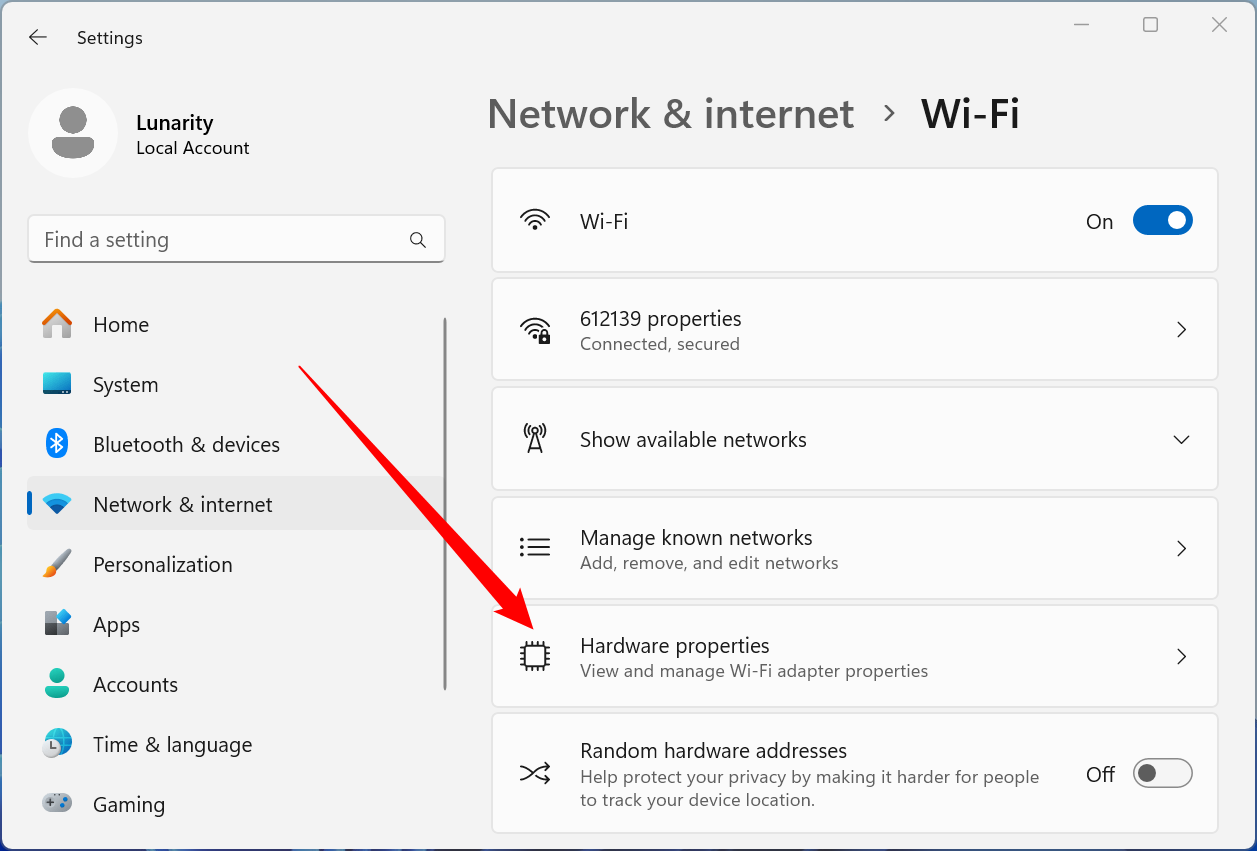

На странице подключения откройте Свойства оборудования.

В блоке Назначение DNS-серверов нажмите Изменить.

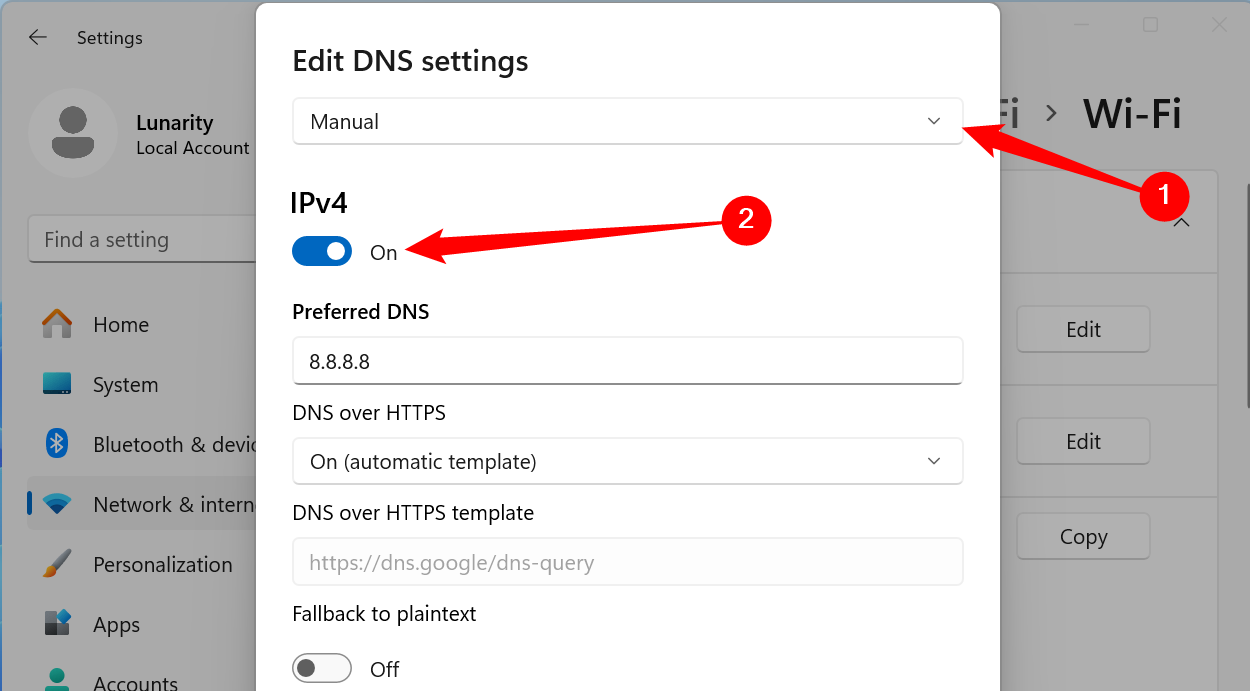

В появившемся окне выберите режим «Вручную» (Manual). Включите переключатель IPv4.

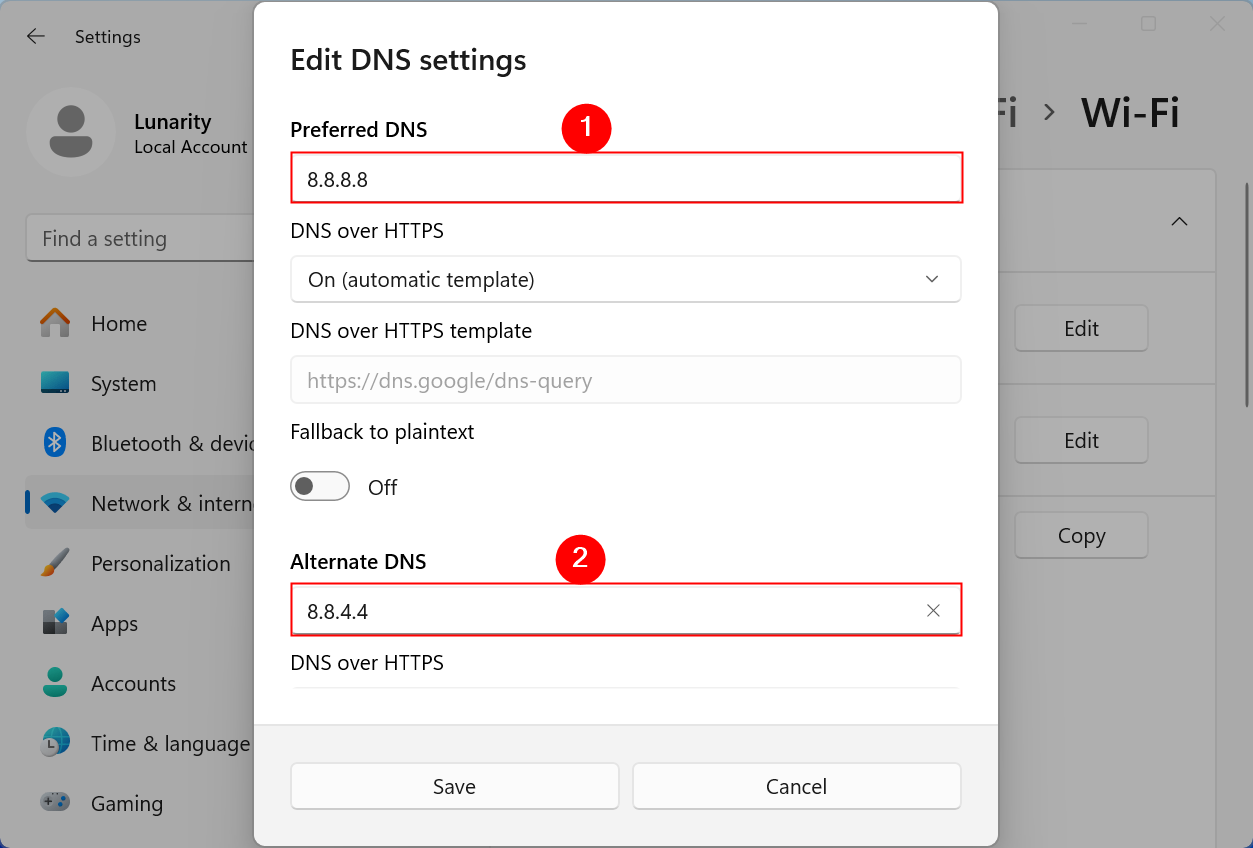

В соответствующие поля введите предпочитаемый (Preferred) и альтернативный (Alternate) IPv4‑адреса из списка выше (например, 8.8.8.8 и 8.8.4.4).

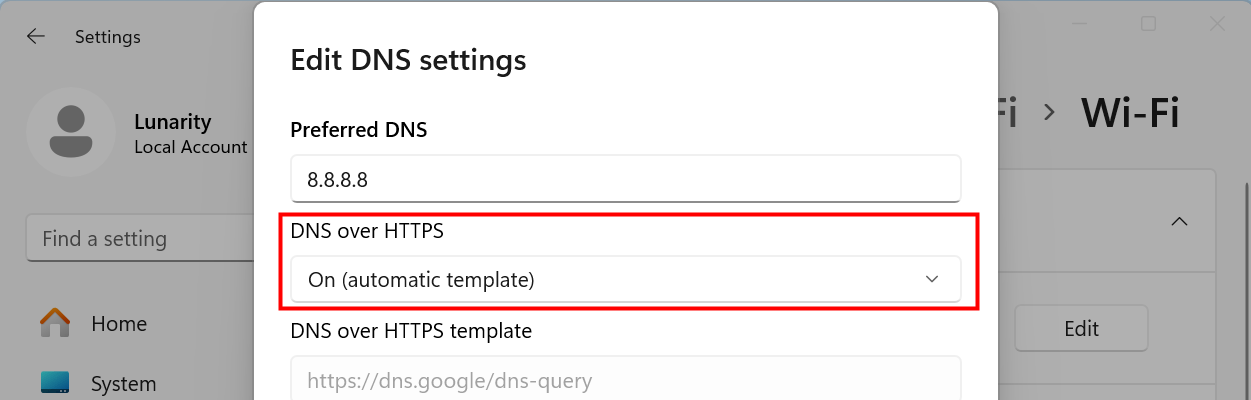

В том же окне установите переключатель DNS Over HTTPs в положение Вкл (On).

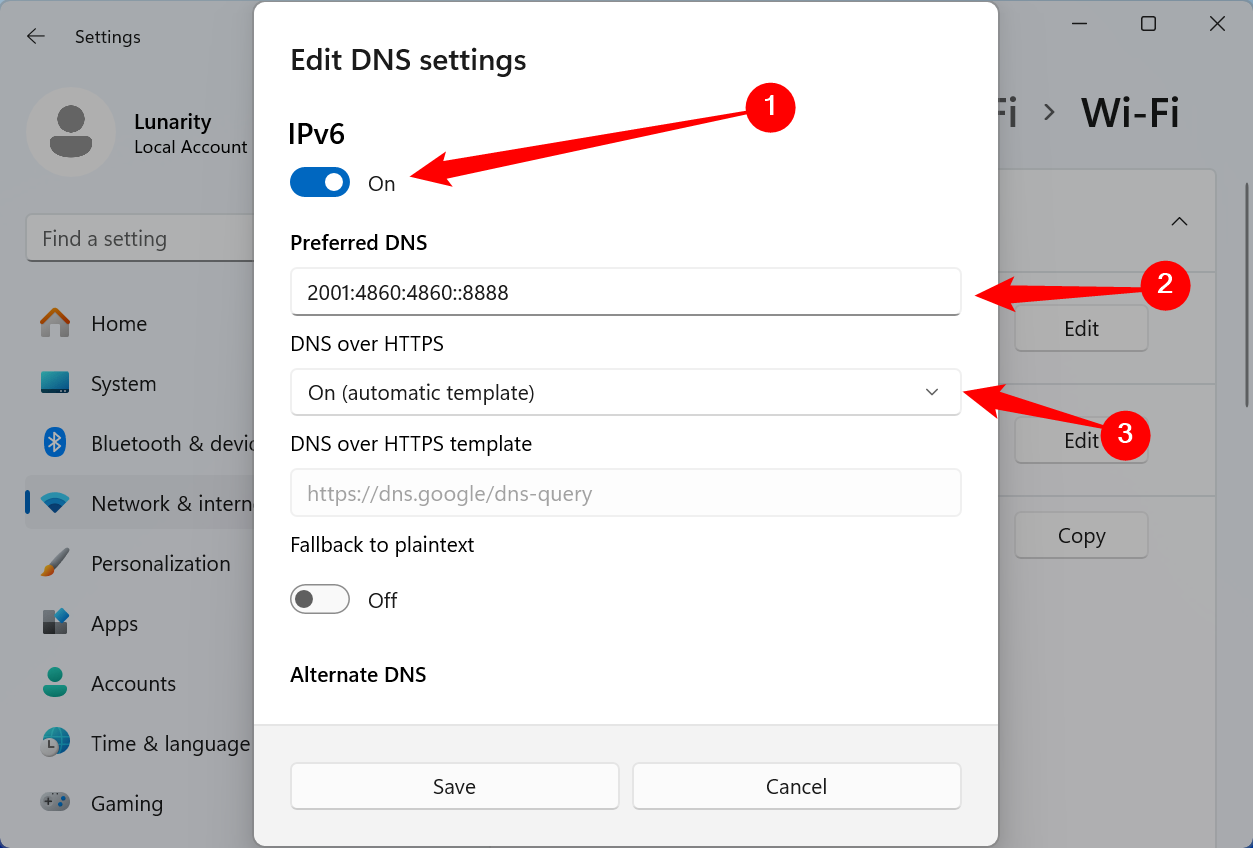

Повторите шаги 6–8 для IPv6: включите IPv6, вставьте соответствующие адреса (Preferred и Alternate) и включите DNS Over HTTPs, затем нажмите Сохранить.

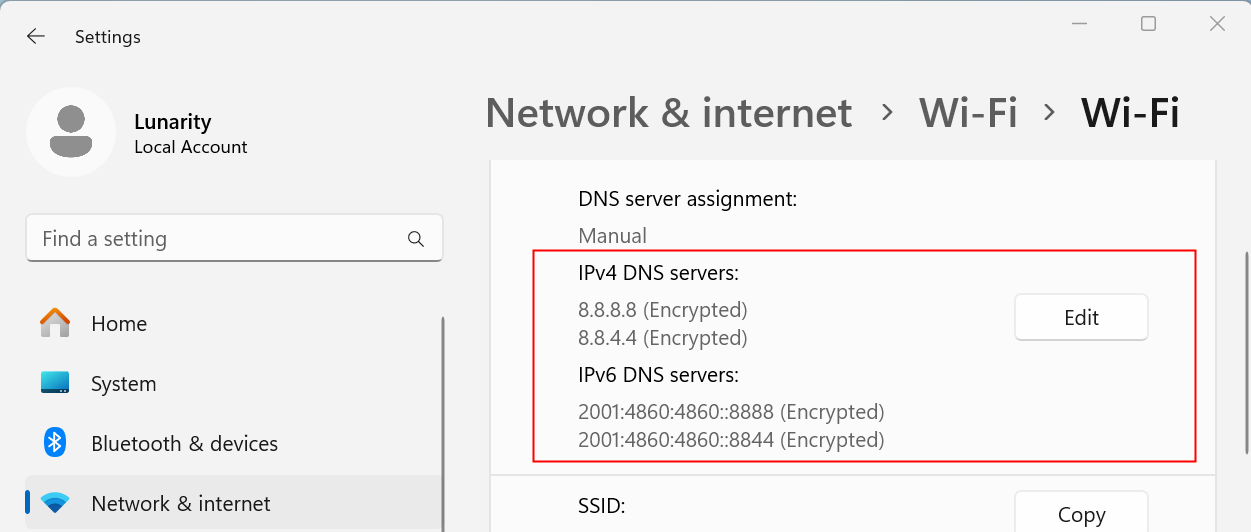

После сохранения вы увидите список DNS‑серверов на странице Свойств адаптера с пометкой «(Encrypted)» рядом с каждым.

- Закройте Параметры — настройки вступят в силу немедленно.

Important: если вы не видите опции «DNS Over HTTPs», убедитесь, что редактируете настройки конкретного подключения через Свойства оборудования (Hardware Properties), а не параметры для SSID в профиле сети.

Когда настройка может не работать — типичные случаи и решения

- Ошибка в адресе DNS: перепроверьте цифры и двоеточия в IPv6. Неправильный адрес приводит к недоступности DNS.

- Отсутствие IPv6‑подключения: если вы назначили IPv6 DNS, но у сети нет IPv6, попробуйте временно выключить переключатель IPv6 для данного интерфейса.

- Политики корпоративной сети: в доменной или управляемой среде локальные политики или MDM могут переопределять настройки. Обратитесь в ИТ‑поддержку.

- Провайдер блокирует сторонние DNS: некоторые провайдеры перенаправляют DNS‑запросы; в таких случаях рассмотрите маршрутизатор с поддержкой DoH/DoT.

Совет по отладке: выполните nslookup/example запрос после включения. В PowerShell можно использовать Resolve‑DnsName для проверки ответа и времени отклика.

Альтернативы и когда их выбирать

- DNS over TLS (DoT): шифрует DNS поверх TLS (порт 853). Лучше для маршрутизаторов и серверных решений; требует поддержки на стороне клиента/роутера.

- Настройка на маршрутизаторе: если вы хотите защитить все устройства в домашней сети, включите DoH/DoT на роутере (если поддерживается) или используйте кастомную прошивку (OpenWrt, DD‑WRT) с осторожностью.

- Приложения или приватные VPN‑решения: некоторые VPN и приватные резолверы обеспечивают шифрование DNS отдельно от системных настроек.

Ментальная модель: DoH — это «защитная оболочка» для ваших переводов доменных имён. Он шифрует только часть, которая отвечает за получение IP; он не шифрует сам HTTP/HTTPS трафик сайта (для этого нужен HTTPS/TLS для сайта) и не заменяет полноценную VPN.

Чеклист по ролям

Для обычного пользователя:

- Выбрал пару DNS (IPv4 + IPv6) из поддерживаемого списка.

- Открыл Параметры → Сеть и Интернет → Свойства оборудования.

- Включил IPv4/IPv6, ввёл Preferred/Alternate, включил DNS Over HTTPs.

- Проверил доступ к сайтам и при необходимости перезагрузил адаптер сети.

Для администратора/ИТ‑специалиста:

- Проверить корпоративные политики и MDM, не блокируют ли они DoH.

- Обновить документацию и шаблоны GPO/MDM с инструкцией по откату.

- Тестировать с несколькими провайдерами DNS и сценариями отсутствия IPv6.

- Подготовить скрипт восстановления (см. «План отката»).

План отката / runbook при проблемах сети

- Если сеть стала недоступной, откройте Параметры → Сеть и Интернет → Свойства оборудования → Изменить.

- Временно переключите режим обратно на Автоматически (Automatic) для DNS или вручную удалите введённые адреса.

- Если проблема связана с IPv6, выключите переключатель IPv6 и нажмите Сохранить.

- Перезапустите сетевой адаптер: в Windows правой кнопкой щёлкните по адаптеру и выберите Отключить, затем Включить.

- Если необходимо, откатьте изменения через точку восстановления системы или обратитесь к ИТ.

Критерии приёмки (как понять, что всё работает)

- В Параметрах указан выбранный DNS с пометкой (Encrypted).

- Resolve‑тест (Resolve‑DnsName или nslookup) возвращает корректные IP для известных доменов.

- Браузер открывает сайты без задержек, а время отклика резолвера в пределах нормы.

- Нет ошибок доступа к ресурсам, которые ранее доступны.

Тестовый пример в PowerShell:

Resolve-DnsName example.comОжидаемый результат: корректный IP‑адрес и отсутствие таймаутов.

Тесты/случаи приёмки

- Проверить доступность google.com, example.com, cloudflare.com.

- Отключить IPv6 и проверить, что при включении IPv6 с корректными адресами связь не ухудшается.

- Ввести заведомо неверный DNS и убедиться, что сеть перестаёт разрешать домены (проверить поведение отката).

Безопасность и приватность — на что обратить внимание

- DoH шифрует только DNS‑запросы. Контент, который вы открываете (HTTP/HTTPS), остаётся отдельной областью безопасности.

- Выбирайте доверенного DNS‑поставщика: он видит, какие домены вы запрашиваете, поэтому для корпоративной среды стоит выбирать провайдера с прозрачной политикой конфиденциальности.

- В некоторых юрисдикциях провайдеру могут требоваться логи; если это критично — изучите политику провайдера и локальное законодательство.

Privacy/GDPR примечание: при использовании стороннего DNS‑поставщика персональные данные (журналы запросов) могут рассматриваться как метаданные. Для соответствия местным требованиям рассмотрите провайдеров с политикой минимального логирования или собственный резолвер.

Роль‑базовые сценарии и рекомендации

- Домашний пользователь: используйте Cloudflare или Google для простоты и скорости.

- Профессионал/ИТ: тестируйте Quad9 для дополнительной защиты от вредоносных доменов.

- Администратор сети: при масштабировании предпочитайте централизованные резолверы на маршрутизаторе/посреднике и документируйте политику.

Дополнительные советы и подпункты

- Если вы управляете роутером с поддержкой DoH/DoT, настройте резолвер на роутере — это закроет все домашние устройства.

- Для серверов и инфраструктуры чаще используют DoT или локальные резолверы на Linux с systemd‑resolved/Bind/Unbound.

Mermaid: простое дерево принятия решения по включению DoH

flowchart TD

A[Нужно шифровать DNS?] -->|Да| B{Домашняя сеть или корпоративная?}

B -->|Домашняя| C[Настроить на устройстве: Windows 11 DoH]

B -->|Корпоративная| D[Проверить политики и централизованный резолвер]

C --> E[Проверить поддержку IPv6]

D --> F[Настроить на роутере/AD/MDM]

A -->|Нет| G[Оставить автонастройку провайдера]Краткое объявление (для рассылки или intranet)

Windows 11 теперь позволяет шифровать DNS‑запросы через DNS over HTTPS (DoH). Это увеличивает приватность и защищает от подмены DNS‑ответов. Чтобы включить, следуйте инструкциям: Параметры → Сеть и Интернет → Свойства оборудования → Изменить назначение DNS → Вручную → введите поддерживаемые адреса и включите DNS Over HTTPs.

Короткое соцпревью (OG suggestion)

OG Title: Включите DNS over HTTPS в Windows 11 для приватности OG Description: Настройка DoH в Windows 11: пошагово, список поддерживаемых DNS и план отката при проблемах.

1‑строчный глоссарий

- DNS: система преобразования доменных имён в IP‑адреса.

- DoH: DNS over HTTPS — шифрование DNS‑запросов поверх HTTPS.

- DoT: DNS over TLS — альтернатива DoH, DNS поверх TLS.

Если вам нужна инструкция в формате для админов (скрипты PowerShell, GPO-шаблон или шаблон для MDM), напишите, какие платформы и политики вы используете, и я подготовлю пример.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone