Как включить и защитить удалённый рабочий стол в Windows

- Удалённый рабочий стол (RDP) встроен в Windows и удобен для удалённого администрирования, но требует настройки безопасности: включите Network Level Authentication, используйте надёжные пароли, ограничьте пользователей, включите шифрование и при необходимости поменяйте порт по умолчанию.

- Дополнительно настройте брандмауэр, ведите аудит входов и предпочитайте VPN или туннели для доступа извне.

Быстрые ссылки

- Включение удалённого рабочего стола

- Защита удалённого рабочего стола

- Безопасность через сокрытие: смена порта RDP

- Последние шаги

Введение

Удалённый рабочий стол Microsoft — популярный вариант для доступа к рабочим станциям и серверам под Windows. При корректной настройке он безопасен и устраняет необходимость установки сторонних клиентов. Эта инструкция ориентирована на Windows 8.1 и Windows 10, но применима и к другим редакциям Windows, таким как Professional, Enterprise и некоторым более старым версиям (Windows 7, Vista, XP Professional). Сохраните резервные копии важных настроек перед правками реестра и групповой политики.

Важно

- Любые инструкции, связанные с реестром и групповыми политиками, выполняйте под учётной записью администратора.

- Не используйте службу без защиты паролем и включённой аутентификации.

Включение удалённого рабочего стола

Сначала включите возможность подключаться к компьютеру и укажите, какие пользователи могут использовать RDP.

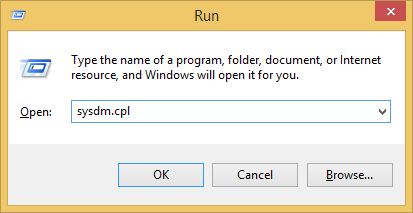

- Откройте окно Выполнить сочетанием клавиш Win + R и введите

sysdm.cpl.

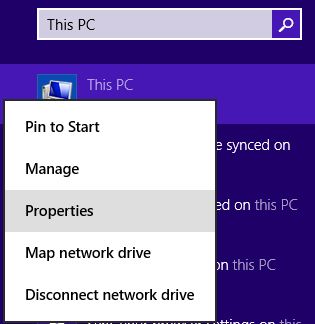

- Альтернативный путь: в Пуске найдите «Этот компьютер», щёлкните правой кнопкой и выберите Свойства.

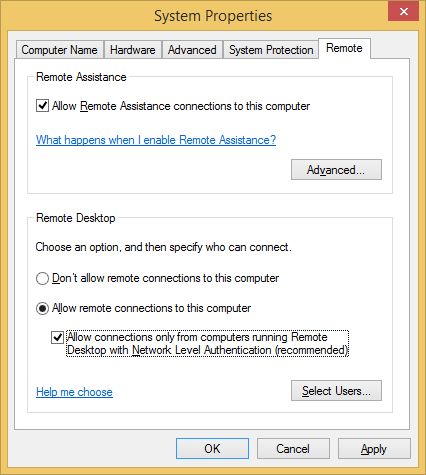

- В открывшемся окне перейдите на вкладку Удалённый доступ.

- Выберите опцию

Разрешить удалённые подключения к этому компьютеруи включитеРазрешать подключения только с компьютеров, на которых включена проверка подлинности на уровне сети.

- Network Level Authentication (NLA) повышает безопасность и защищает от MITM-атак. Рекомендуется включать NLA — даже старые клиенты Windows XP могут поддерживать подключение при правильно настроенных клиентах.

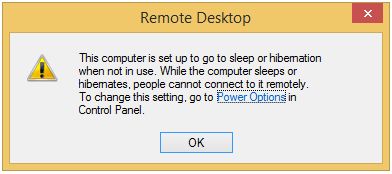

При включении RDP Windows может предупредить о параметрах питания. Откройте Power Options и настройте систему так, чтобы она не засыпала и не переходила в гибернацию во время удалённых сессий.

- Нажмите

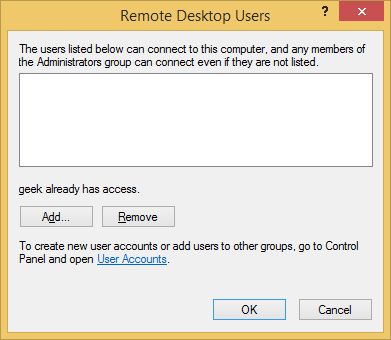

Выбрать пользователей.

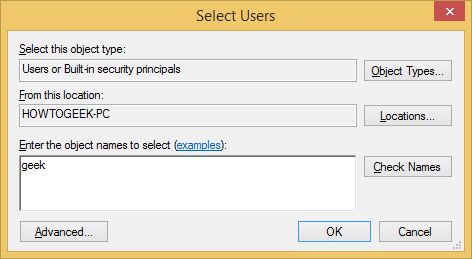

- Администраторы уже имеют доступ. Если нужно дать доступ другим пользователям, нажмите

Добавить, укажите имя учётной записи и проверьте кнопкуПроверить имена.

- Подтвердите изменения и закройте окно Свойства системы.

Защита удалённого рабочего стола

После базовой настройки выполните дополнительные меры безопасности.

1. Пароли и учётные записи

- Все пользователи с правом RDP должны иметь надёжные пароли: минимум 12 символов, сочетание верхнего/нижнего регистра, цифр и специальных символов.

- Отключите учётки без пароля и гость-профили. Удалите лишние административные учётные записи.

Важно

Использование слабого пароля позволяет брутфорс‑ботам получить доступ. Меняйте пароли по политике безопасности вашей организации.

2. Область видимости доступа пользователей

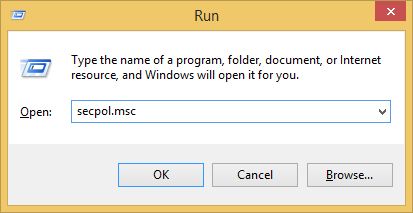

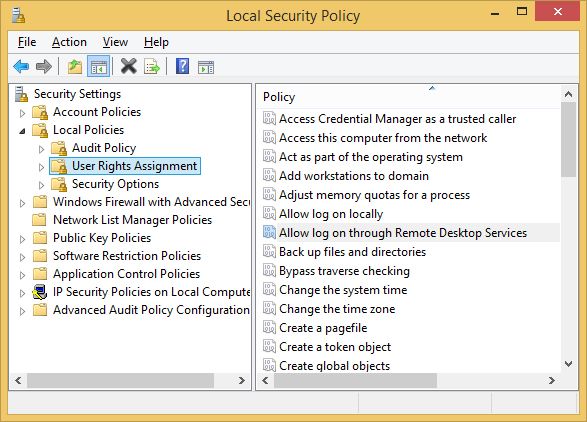

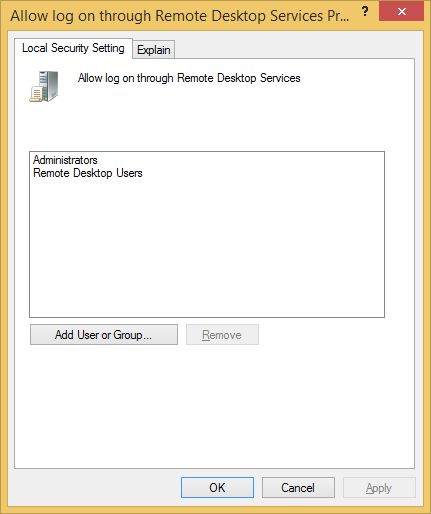

Откройте Локальную политику безопасности, выполнив secpol.msc.

Перейдите в Раздел Локальные политики → Назначение прав пользователя.

Откройте политику Разрешить вход через службы удалённых рабочих столов и настройте список пользователей вручную.

Рекомендуем удалить универсальные группы вроде Administrators и Remote Desktop Users и добавить только конкретные учётные записи. Это уменьшит риск, если кто‑то создаст новую административную учётную запись без сильного пароля.

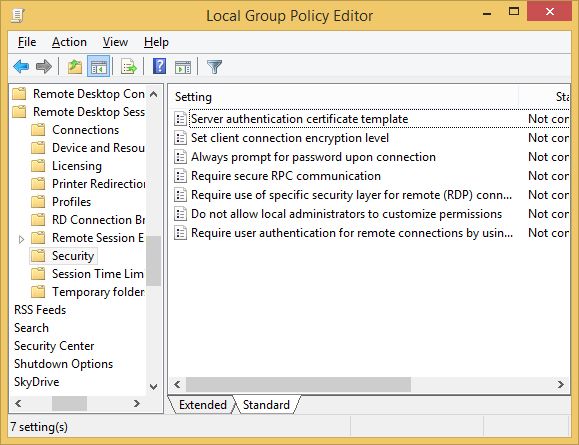

3. Групповая политика для шифрования и каналов связи

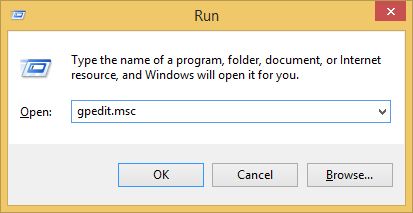

Откройте редактор групповой политики gpedit.msc.

Перейдите Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Security.

Рекомендуемые параметры:

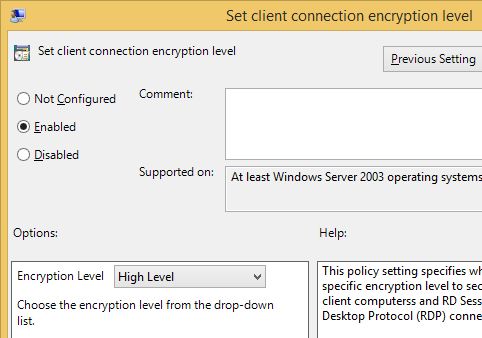

- Set client connection encryption level — High Level (обеспечивает 128‑битное шифрование).

- Require secure RPC communication — Enabled.

- Require use of specific security layer for remote (RDP) connections — SSL (TLS 1.0) или выше, если поддерживается.

- Require user authentication for remote connections by using Network Level Authentication — Enabled.

Примечание

Параметр TLS 1.0 устарел в современных стандартах. Если ваша среда и клиенты поддерживают TLS 1.2/1.3 — используйте их и обновите ОС/клиенты.

4. Смена порта RDP (безопасность через сокрытие)

По умолчанию RDP слушает порт 3389. Смена порта не делает систему «неуязвимой», но уменьшает количество автоматических попыток взлома.

- Выберите число от 1025 до 65535 (рекомендую четырёх- или пятизначный порт, не используйте общие порты служб).

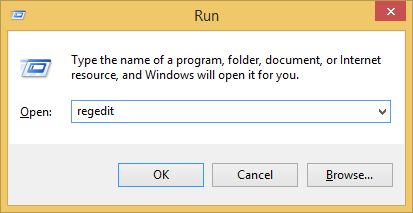

- Откройте редактор реестра

regedit.

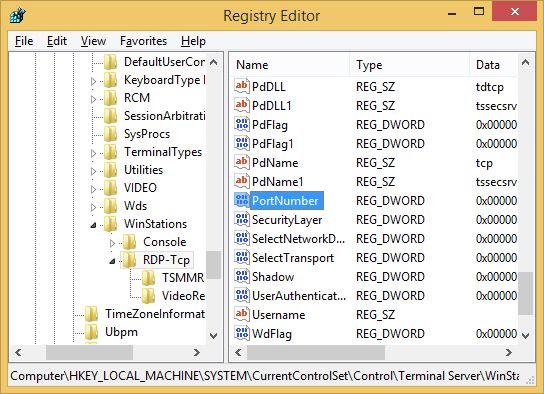

- Перейдите в

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcpи дважды щёлкнитеPortNumber.

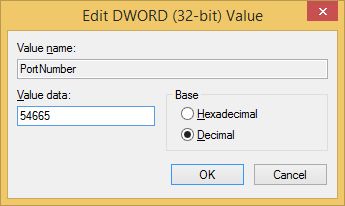

- Выберите

Decimalи введите ваше значение.

Закройте редактор реестра и перезапустите систему.

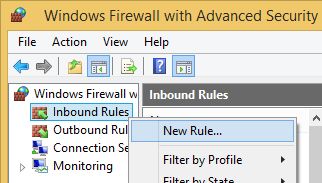

Добавьте правило для нового порта в Брандмауэре Windows: откройте Брандмауэр → Advanced Settings → Inbound Rules → New Rule → Port → TCP → укажите ваш порт → задайте имя правила и завершите.

Важно

Если вы меняете порт и планируете доступ из интернета, не забудьте пробросить новый порт в настройках маршрутизатора.

5. Дополнительные меры

- Включите брандмауэр и ограничьте доступ по IP, если возможно (разрешите подключения только с доверенных адресов или VPN‑подсети).

- Отключите «Автоматическое подключение» и «Запомнить мои учетные данные» в клиентах.

- Ограничьте одновременные входы и включите политики блокировки учётных записей после нескольких неудачных попыток.

- Рассмотрите использование двухфакторной аутентификации через шлюз RD Gateway или сторонние решения.

Последние шаги

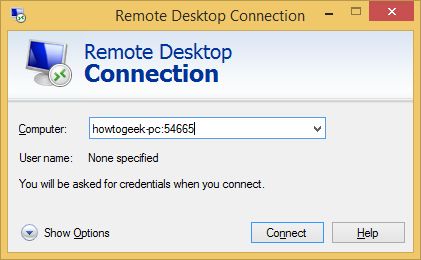

После всех настроек можно подключаться по адресу IP:порт или имя_машины:порт.

Чтобы получить доступ из внешней сети, настройте переадресацию порта на роутере (port forwarding) или используйте VPN. Никогда не открывайте RDP напрямую в интернет без дополнительной защиты.

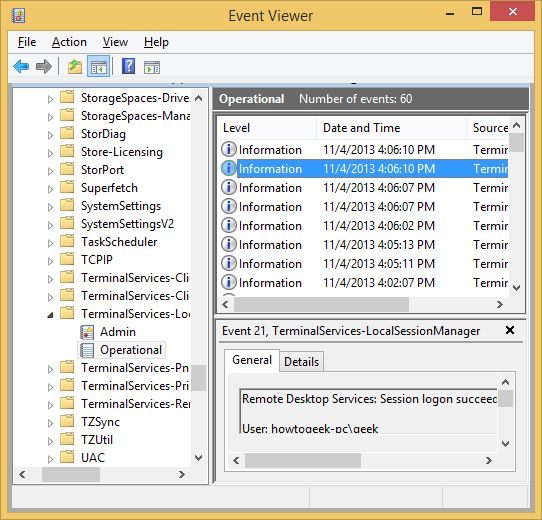

Для аудита подключений используйте Просмотр событий: Applications and Services Logs → Microsoft → Windows → TerminalServices-LocalSessionManager → Operational.

Нажимайте на события справа, чтобы увидеть информацию о входах и исходных IP.

Когда RDP не подходит

- На компьютерах, обрабатывающих особо чувствительные данные, RDP напрямую в интернет не рекомендуется — используйте VPN, RD Gateway или jump host.

- Для совместного доступа с поддержкой передачи файлов и экрана с минимальной настройкой подойдёт TeamViewer/AnyDesk, но они включают сторонние компоненты — оцените риски доверия третьей стороне.

Альтернативные подходы

- VPN + RDP: безопаснее, так как вы не выставляете RDP напрямую.

- RD Gateway: пробрасывает RDP через HTTPS, позволяет двухфакторную аутентификацию.

- SSH-туннелирование (подходит для гибридных сред, когда доступна Unix‑машина как прокси).

- VNC: простой, но менее безопасный по умолчанию; требует настройки шифрования.

Мини‑методология развёртывания (быстрая инструкция)

- Оцените требования: кто будет подключаться, откуда, какие данные доступны.

- Включите RDP с NLA.

- Ограничьте пользователей явно, удалите группы Admins из права входа.

- Настройте групповую политику шифрования и NLA.

- Поменяйте порт, настройте брандмауэр.

- Включите аудит и мониторинг.

- Прокладывайте доступ через VPN/RD Gateway.

- Документируйте и тестируйте процедуру входа и отката.

План действий — пошаговая инструкция для администратора

- Подготовка

- Создайте резервную точку восстановления.

- Убедитесь в наличии доступа администратора.

- Включение

- Выполните

sysdm.cplи включите RDP с NLA. - Добавьте конкретные учётные записи.

- Выполните

- Политики

secpol.msc: настройте права входа.gpedit.msc: включите шифрование и NLA.

- Сеть

- Измените порт в

regeditпри необходимости. - Настройте правило входящего трафика в брандмауэре.

- Если нужен доступ из интернета — настройте VPN/RD Gateway или проброс порта на роутере.

- Измените порт в

- Аудит

- Включите сбор событий и оповещения при неудачных попытках входа.

Ролевые чек‑листы

Администратор

- Проверил резервные точки восстановления.

- Включил NLA.

- Ограничил список пользователей.

- Настроил шифрование в GPO.

- Настроил брандмауэр и, при необходимости, VPN/RD Gateway.

- Включил аудит и проверил логи.

Пользователь

- Имеет надёжный пароль.

- Знает свой уникальный порт, если он изменён.

- Не хранит учётные данные в клиенте на общих устройствах.

Критерии приёмки

- Удалённый доступ работает по указанному

IP:портилиимя:порт. - Подключение проходит через NLA и защищено 128‑битным шифрованием или выше.

- Вход возможен только для перечисленных учётных записей.

- Логи фиксируют успешные и неуспешные попытки входа.

Тесты и критерии проверки

- Попытка входа с неверным паролем должна вызвать событие аудита и блокировку при превышении порога.

- Клиент без NLA не должен подключаться.

- Подключение через VPN должно работать, а прямое подключение с внешнего IP — запрещено (при использовании VPN).

Матрица рисков и способы снижения

| Риск | Вероятность | Последствие | Смягчение |

|---|---|---|---|

| Брутфорс пароля | Высокая | Высокое | Надёжные пароли, блокировка учётки, VPN |

| Эксплойт RDP | Средняя | Критическое | Обновления системы, шифрование, ограничение доступа |

| Сниффинг трафика | Низкая при NLA | Среднее | TLS/NLA, VPN |

| Ошибки конфигурации реестра | Низкая | Среднее | Резервные точки, документирование |

Безопасность и соответствие приватности

- Если на машине обрабатываются персональные данные, убедитесь, что доступ ведётся в соответствии с внутренними политиками и требованиями GDPR (ограничение доступа, журналирование, хранение логов).

- Минимизируйте число администрационных учётных записей и применяйте принципы наименьших привилегий.

Совместимость и миграция

- Старые клиенты Windows могут не поддерживать новые уровни TLS. Тестируйте совместимость в контролируемой среде.

- При массовом переходе используйте групповые политики для единообразных настроек.

Пример runbook для инцидента (быстрый откат)

- При подозрении на взлом — отключите внешний доступ (закройте правило брандмауэра или отключите проброс порта).

- Изучите логи TerminalServices и Security.

- Заблокируйте подозрительные учётные записи.

- Смените пароли и ключи, при необходимости восстановите систему из контрольной точки.

- Проведите расследование и документируйте шаги.

Диаграмма принятия решения

flowchart TD

A[Нужно ли удалённое подключение?] -->|Да| B[Только внутренняя сеть?]

A -->|Нет| Z[Не включать RDP]

B -->|Да| C[Включить RDP с NLA и ограничить IP]

B -->|Нет| D[Использовать VPN или RD Gateway]

D --> E[После VPN: включить RDP с NLA и аудит]

C --> F[Настроить аудит и мониторинг]

E --> F

F --> G[Тестирование и приемка]

G --> H[Ввод в эксплуатацию]Глоссарий (1 строка)

- NLA — Network Level Authentication, предварительная аутентификация перед установкой RDP‑сессии.

- RD Gateway — шлюз удалённых рабочих столов, пропускает RDP через HTTPS.

- VPN — виртуальная частная сеть для безопасного доступа в сеть организации.

Шаблон контрольного списка при развёртывании

- Резервная точка восстановления создана

- RDP включён с NLA

- Список пользователей ограничен

- Политики в GPO применены

- Брандмауэр настроен на новый порт (если изменён)

- VPN/RD Gateway протестирован

- Аудит событий включён

Если вам нужно, я могу сгенерировать конкретный файл инструкции для вашей сети, включающий списки IP для белого списка, рекомендации по выбору порта и пример политики паролей.

Похожие материалы

Установка NordVPN на Ubuntu — пошаговое руководство

Телефон как микрофон для ПК — инструкция WO Mic

Рипнуть DVD в MP4 на ПК — WinX DVD Ripper

Как отключить Android Auto на телефоне и в машине

Как скачать XAMPP для Windows 11