Как добавить PIN при запуске для BitLocker в Windows

Быстрые ссылки

- Шаг 1: Включите BitLocker, если ещё не включили

- Шаг 2: Включите требование PIN при запуске через Редактор групповой политики

- Шаг 3: Добавьте PIN на диск

- Как изменить PIN

- Как отменить требование PIN

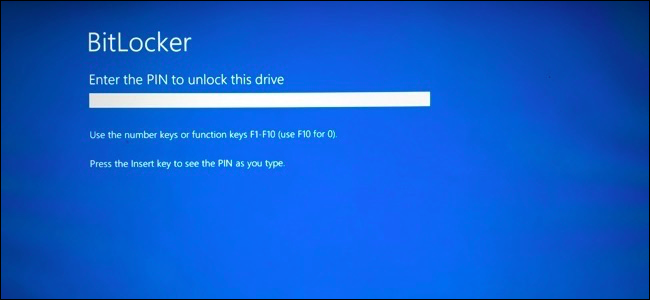

Если вы зашифровали системный диск Windows с помощью BitLocker, добавление PIN при запуске заставит вас вводить PIN каждый раз при включении компьютера — до загрузки Windows. Это отличается от PIN входа в систему, который вводится после загрузки.

Короткое определение: предзагрузочный PIN — это код, запрашиваемый до старта ОС, который совместно с TPM защищает ключ шифрования диска.

Связано: как использовать USB-ключ для разблокировки компьютера с BitLocker (альтернативный способ).

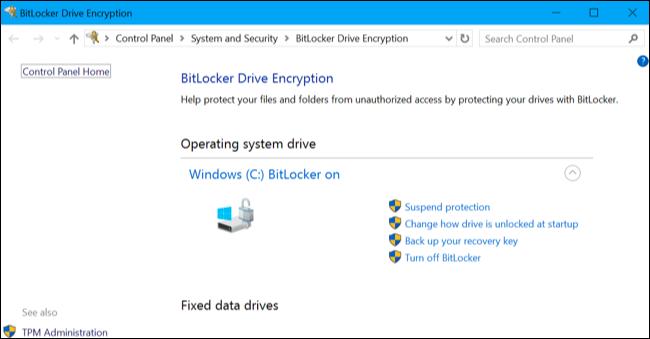

Шаг 1: Включите BitLocker, если ещё не включили

Это функция BitLocker, поэтому для установки предзагрузочного PIN требуется сама шифрация BitLocker. Поддерживается в редакциях Windows Professional и Enterprise. Перед добавлением PIN необходимо включить BitLocker для системного диска.

Обратите внимание:

- На компьютерах без TPM Windows предложит создать стартовый пароль, который используется вместо TPM. Инструкции ниже ориентированы на компьютеры с TPM (большинство современных ПК).

- В Windows Home BitLocker недоступен. В некоторых устройствах есть функция Device Encryption, но она работает иначе и не позволяет задать предзагрузочный PIN.

Если вам нужна инструкция по включению BitLocker, сначала включите шифрование системного диска через «Настройки» → «Обновление и безопасность» → «Шифрование устройства» или «Шифрование диска BitLocker» в Панели управления в зависимости от версии Windows.

Шаг 2: Включите требование PIN при запуске через Редактор групповой политики

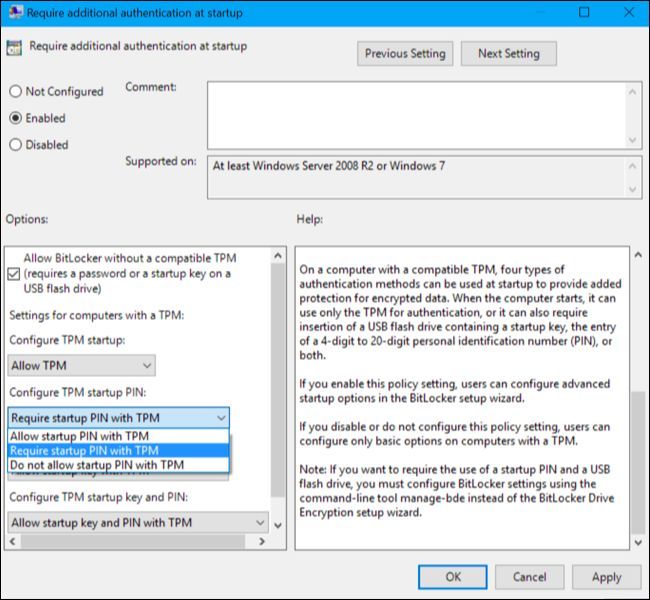

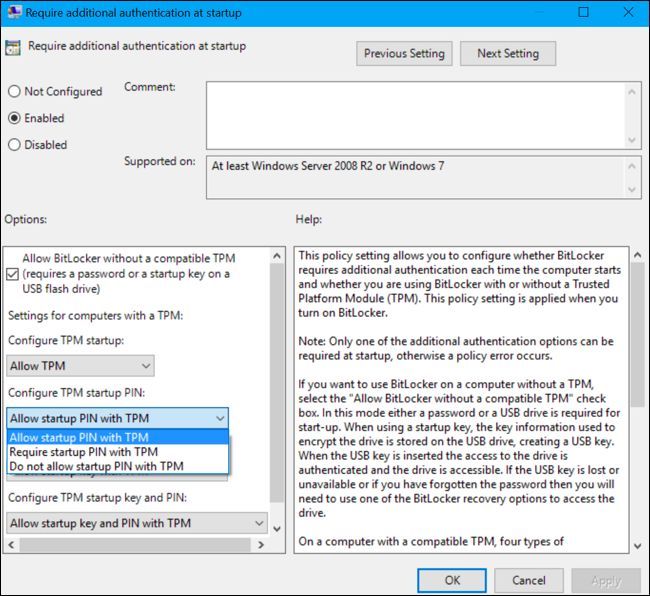

Чтобы разрешить добавление PIN, потребуется изменить параметр групповой политики.

- Нажмите Windows+R, введите gpedit.msc и нажмите Enter.

- Перейдите: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование дисков BitLocker → Системные диски.

- В правой панели откройте параметр “Требовать дополнительную аутентификацию при запуске”.

- Выберите “Включено”. Затем в блоке “Настроить параметр TPM при запуске” поставьте флажок и выберите “Требовать PIN при запуске с TPM”.

- Нажмите OK, чтобы сохранить.

Важно: если Policy остаётся в состоянии, требующем PIN, Windows не позволит удалить PIN позже — для удаления нужно сначала переключить параметр на «Разрешить PIN при запуске».

Шаг 3: Добавьте PIN на диск

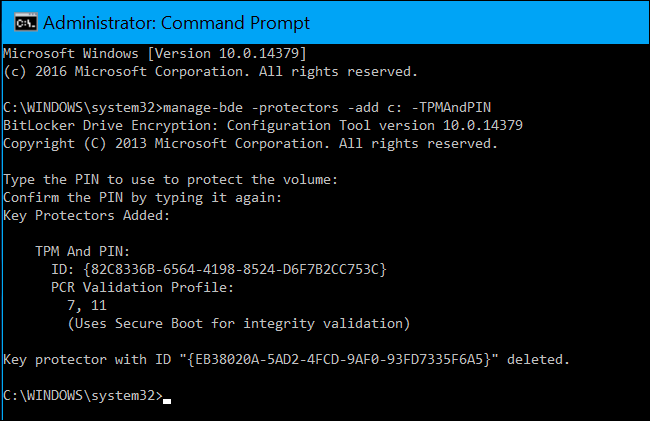

После применения политики используйте утилиту manage-bde для добавления PIN.

- Откройте Командную строку от имени администратора. На Windows 10/11: правой кнопкой по меню «Пуск» → Командная строка (Администратор) или PowerShell (Администратор).

- Если вы хотите настроить PIN для системного диска C:, убедитесь, что используете букву диска C:. Для другого диска замените букву.

Текущая рабочая буква (пример):

c:Команда для добавления PIN:

manage-bde -protectors -add c: -TPMAndPINВы увидите приглашение ввести и подтвердить PIN. При следующей загрузке система запросит введённый PIN.

Если при выполнении команды появляется ошибка, выполните сначала:

gpupdateЭто применит изменения групповой политики, затем повторите команду manage-bde.

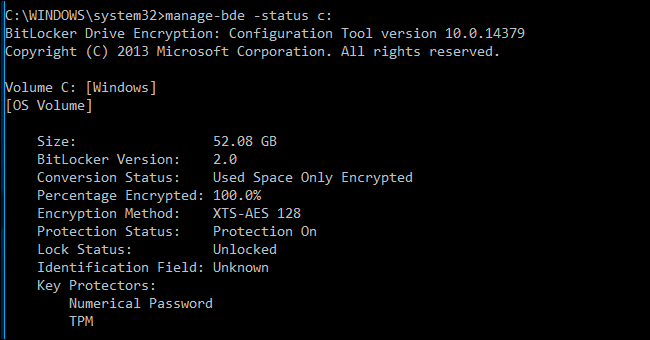

Проверить, что защитник TPMAndPIN добавлен:

manage-bde -statusВ выводе вы увидите список защитников. Обратите внимание: ключ «Numerical Password» — это ваш ключ восстановления (Recovery Key). Сохраните его в безопасном месте.

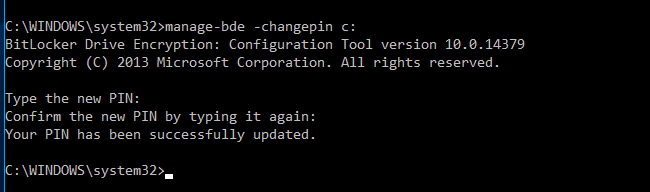

Как изменить PIN

Чтобы изменить PIN в будущем, откройте Командную строку от имени администратора и выполните:

manage-bde -changepin c:Введите текущий PIN, затем дважды новый PIN для подтверждения.

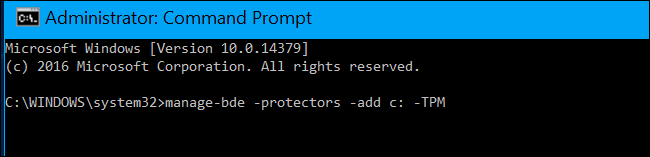

Как отменить требование PIN

Если передумали и хотите вернуть автоматическую разблокировку через TPM:

- В редакторе групповой политики переключите параметр “Требовать дополнительную аутентификацию при запуске” на “Разрешить PIN при запуске”.

- Затем в Командной строке от имени администратора выполните:

manage-bde -protectors -add c: -TPMЭта команда заменит защитник TPMAndPIN на обычный TPM и удалит требование ввода PIN. Для проверки выполните:

manage-bde -status c:

Если вы забыли PIN, потребуется ключ восстановления BitLocker, который вы сохранили при первоначальной активации BitLocker. Без recovery key вы не сможете разблокировать диск и, возможно, придётся восстанавливать данные из резервных копий.

Дополнительно: когда это не сработает

- На Windows Home этот способ недоступен — Home не предоставляет полной функциональности BitLocker.

- На старом оборудовании без TPM или с устаревшей версией TPM может потребоваться работа в режиме без TPM (startup password) или обновление прошивки.

- Если политика домена централизованно запрещает изменение параметров BitLocker, локальные установки могут блокироваться.

Альтернативные подходы

- USB-ключ для разблокировки при старте — полезно для серверов без удобных средств ввода, но требует физического носителя.

- Только TPM (без PIN) — удобнее, но менее защищено против атак, когда злоумышленник получает физический доступ к компьютеру.

- Полное отключение предзагрузочной аутентификации — не рекомендуется для защищённых сред.

Роли и чек-листы

Чек-лист для домашнего пользователя:

- Сделать резервную копию важных данных.

- Убедиться, что у вас редакция Pro или Enterprise.

- Включить BitLocker и сохранить ключ восстановления в нескольких надёжных местах (бумажно, внешний накопитель, облачный аккаунт Microsoft).

- Включить опцию в группе на локальном компьютере и добавить PIN командой manage-bde.

- Перезагрузить и проверить запрос PIN.

Чек-лист для ИТ-администратора:

- Проверить совместимость оборудования и версию TPM.

- Разработать политику хранения ключей восстановления (AD, Azure AD, безопасное хранилище).

- Автоматизировать применение групповой политики через GPO.

- Провести тесты на нескольких моделях ПК и документировать отклонения.

- Обеспечить процедуру отката и инструкции для пользователей.

План действий для администратора — пошаговая инструкция (SOP)

- Подготовка:

- Проверить инвентарь ПК и поддерживаемые редакции Windows.

- Настроить централизованное хранение Recovery Keys.

- Внедрение политики:

- Создать GPO с включённой опцией “Требовать дополнительную аутентификацию при запуске” и параметром “Требовать PIN при запуске с TPM”.

- Применить GPO к тестовой группе.

- Развёртывание:

- Создать скрипт, вызывающий manage-bde -protectors -add c: -TPMAndPIN для рабочих станций, где это разрешено.

- Инструктировать пользователей о необходимости вводить PIN при запуске.

- Тестирование и приёмка:

- Выполнить чек-лист тестов (см. раздел «Критерии приёмки»).

- Откат:

- Если нужно снять требование, переключить GPO на “Разрешить” и выполнить manage-bde -protectors -add c: -TPM.

Инцидентный план: что делать, если пользователь забыл PIN

- Попросите пользователя предоставить ключ восстановления BitLocker (Recovery Key).

- Если ключ доступен в аккаунте Microsoft пользователя, его можно получить, войдя в тот же аккаунт на другом устройстве.

- На экране восстановления введите recovery key для разблокировки диска.

- После разблокировки удалите старый защитник и заново настройте TPM и PIN или замените на TPM-only, если это необходимо.

- Если recovery key отсутствует и нет резервных копий данных, восстановление может быть невозможно — заранее предупредите об этом пользователей.

Краткая проверка после восстановления:

- verify manage-bde -status показывает TPM в списке защитников

- пользователь может загрузиться без ошибки после перезагрузки

Критерии приёмки

Тестовые сценарии и критерии успешности:

- ПК запрашивает предзагрузочный PIN после включения и до загрузки ОС.

- После ввода правильного PIN загрузка продолжается и Windows входит в рабочее состояние.

- manage-bde -status показывает защитник TPMAndPIN для диска C: после настройки.

- Команда manage-bde -changepin успешно меняет PIN.

- При удалении PIN система успешно переключается на TPM-only и больше не запрашивает PIN.

Риски и меры по снижению

- Риск: потеря recovery key. Меры: централизованное резервное хранение в AD/Azure AD, распечатанный копия в сейфе.

- Риск: пользователь забудет PIN. Меры: документированные инструкции по восстановлению, обучение пользователей, политика резервного доступа.

- Риск: несовместимость оборудования. Меры: пилотное развертывание, проверка моделей и версий TPM.

Советы по безопасности и жёсткая настройка

- Храните recovery keys централизованно для корпоративного окружения.

- Используйте сложные, но запоминающиеся PIN-коды; избегайте простых последовательностей.

- Ограничьте доступ к изменениям групповой политики только администраторам.

- Регулярно тестируйте процедуры восстановления и отката.

Совместимость и заметки по миграции

- Доступно в Windows Professional и Enterprise.

- Для устройств без TPM применяется альтернативная схема с паролем при запуске или использование USB-ключа.

- Перед массовым развёртыванием проверьте модели ПК на предмет поддержки TPM 2.0 и обновите прошивку при необходимости.

Краткий словарь

- TPM: модуль доверенной платформы — аппаратный чип для безопасного хранения ключей.

- PIN при запуске: предзагрузочный код, вводимый до загрузки ОС для совместной работы с TPM.

- Recovery Key: числовой ключ восстановления, используемый для разблокировки диска, если PIN потерян.

- manage-bde: встроенная консольная утилита для управления BitLocker.

Часто задаваемые вопросы

Чем предзагрузочный PIN отличается от PIN для входа в Windows?

Предзагрузочный PIN запрашивается до запуска Windows и защищает загрузочный ключ BitLocker; входной PIN применяется после загрузки для доступа к учётной записи пользователя.

Могу ли я использовать этот метод в Windows Home?

Нет. Windows Home не поддерживает полноценный BitLocker. Возможно, доступна Device Encryption, но она не даёт возможности задать предзагрузочный PIN.

Что делать, если я потерял PIN?

Используйте recovery key, который вы сохранили при включении BitLocker. Без recovery key восстановление доступа может быть невозможным.

Факто-бокс: главное

- Требование PIN при запуске совместимо с BitLocker в Windows Pro/Enterprise.

- Настройка требует изменения групповой политики и использования manage-bde.

- Обязательно сохраните recovery key в надёжном месте до активации.

Краткое резюме

Добавление PIN при запуске повышает безопасность системного диска, требуя ввода кода до загрузки ОС. Подойдёт организациям и продвинутым пользователям, которые готовы управлять ключами восстановления и политиками. Перед развёртыванием тестируйте процесс на образцах оборудования и документируйте процедуру восстановления.

Если вы забыли PIN, вам понадобится код восстановления BitLocker, который необходимо было сохранить в безопасном месте при первоначальной активации BitLocker системного диска.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone