Как настроить гостевую точку доступа (двойной SSID) на роутере с DD‑WRT

Quick Links

Почему это нужно?

Что потребуется?

Как проверить совместимость роутера?

Настройка DD‑WRT для нескольких SSID

Советливое отношение к гостям подразумевает предоставление интернета без полного доступа к вашей локальной сети. Ниже — подробное и адаптированное руководство по организации отдельной, защищённой гостевой сети на базе DD‑WRT.

Почему это нужно?

Есть несколько практических причин иметь две отдельные беспроводные сети (основную и гостевую).

Главная — изоляция. По умолчанию большинство домашних маршрутизаторов предоставляет единый SSID: любой, кто подключается к этому SSID, получает доступ ко всей локальной сети так же, как если бы он был подключён по Ethernet. Если вы дали пароль другу или соседу, вы часто невольно открываете доступ к сетевому принтеру, общим папкам и другим устройствам.

Отдельный гостевой SSID ограничивает клиентов только доступом в интернет. Это упрощает безопасность и уменьшает риск случайного или целенаправленного доступа к вашим данным.

Дополнительная причина — гибкость управления. На гостевой сети легко задать временные ограничения, правила QoS и диапазон IP‑адресов. Например, вы можете поставить часы доступа для детских устройств: после 21:00 устройства в гостевой сети не будут выходить в интернет.

Коротко:

- Изолируйте гостей от приватных ресурсов.

- Управляйте временем доступа и приоритетами трафика.

- Давайте гостям удобный и простой Wi‑Fi.

Что потребуется?

Наш пример ориентирован на использование роутера с поддержкой DD‑WRT (часто — серии Linksys WRT54G). Для работы понадобятся:

- Совместимый роутер с поддержкой DD‑WRT и соответствующей ревизией аппаратной платформы.

- Установленная прошивка DD‑WRT на этом роутере.

Альтернативы, если вы не хотите прошивать старый роутер:

- Купить современный роутер с поддержкой нескольких SSID «из коробки» (например, модели с поддержкой Guest Network).

- Добавить второй роутер и настроить его как отдельную точку доступа.

Эти варианты проще для новичков, но требуют дополнительных затрат и/или настройки каналов, чтобы избежать взаимных помех.

Как проверить совместимость роутера?

Важно проверить две вещи:

- Поддерживается ли модель роутера в базе DD‑WRT. Проверьте базу устройств на официальном сайте DD‑WRT.

- Какая ревизия чипа внутри устройства. Некоторые старые ревизии аппаратно не поддерживают несколько SSID или не умеют назначать уникальные идентификаторы для каждого SSID.

Самый надёжный способ узнать ревизию чипа — подключиться по telnet/SSH и запросить значение nvram. Подключитесь к IP‑адресу роутера (обычно 192.168.1.1) и выполните команду:

nvram show|grep corerevВы увидите что‑то вроде:

wl0_corerev=9 wl_corerev=Интерпретация ревизии в нашем руководстве:

- 0–4: роутер не поддерживает множественные SSID.

- 5–8: поддерживает множественные SSID, но не назначает уникальные идентификаторы (одинаковый MAC для обоих SSID).

- 9 и выше: поддерживает множественные SSID с уникальными идентификаторами.

Если ревизия 9+, вы получите наилучшую совместимость с разделением сетей и меньшим количеством проблем с клиентскими устройствами.

Примечание: в реальных сетях некоторые устройства могут некорректно работать при общем MAC‑адресе для двух SSID. Если после настройки у вас появляются проблемы с подключением конкретных устройств, проверьте форумы DD‑WRT для вашей модели.

Настройка DD‑WRT для нескольких SSID

Предварительные рекомендации:

- Подключайтесь по кабелю Ethernet при прошивке и при начальной настройке.

- Сделайте резервную копию текущих настроек DD‑WRT (Administration -> Backup).

- Создание виртуального интерфейса (гостевой SSID)

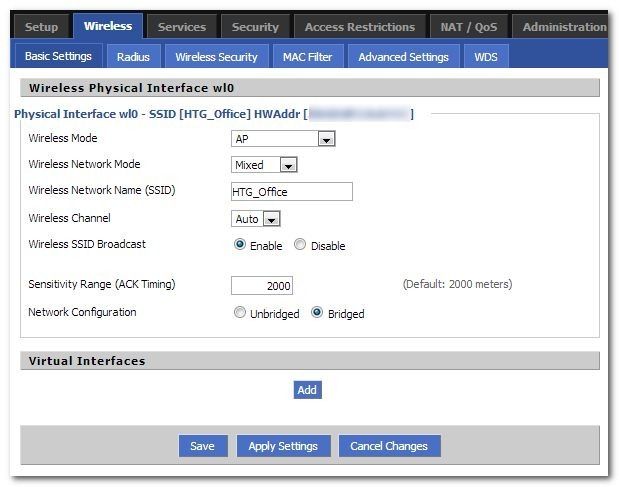

- В веб‑интерфейсе DD‑WRT перейдите в Wireless -> Basic Settings.

- Внизу на странице в разделе Virtual Interfaces нажмите Add.

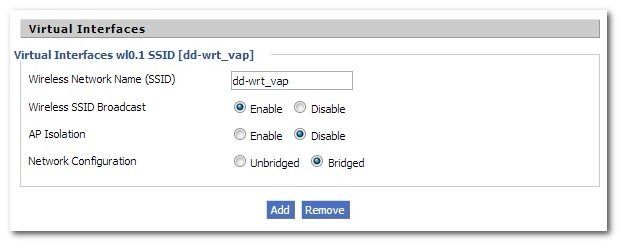

- Появится новая запись (обычно с именем вида wl0.1 и с меткой “vap” в SSID).

Переименуйте SSID, например: HTG_Guest. Оставьте Wireless SSID Broadcast включённым — скрытые сети часто вызывают проблемы на старых устройствах и неудобны для гостей.

AP Isolation — при включении клиенты гостевой сети не будут видеть друг друга. Это полезно для публичных точек доступа, но в большинстве домашних сценариев это не обязательно.

Опция Unbridged/Bridged оставьте в значении Bridged (мы вручную настроим отделение через мосты и правила маршрутизации), затем нажмите Save.

- Защита гостевой сети

Перейдите в Wireless -> Wireless Security и настройте шифрование для гостевого SSID. На этапе тестирования можно оставить открытой, но не рекомендуется эксплуатировать гостевую сеть без пароля в долгосрочной перспективе.

Нажмите Save, затем Apply Settings. Подождите до 2 минут, пока изменения применятся.

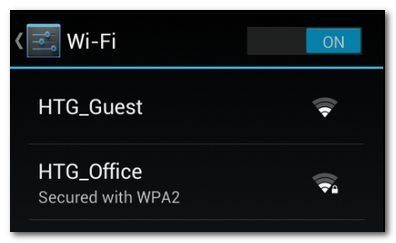

Проверьте доступность SSID с телефона или другого устройства — их должно быть видно в списке.

- Назначение отдельного диапазона IP и создание моста br1

- Перейдите Setup -> Networking.

- В разделе Bridging нажмите Add. Измените первый слот на br1, нажмите Apply Settings.

- После обновления в таблице для br1 задайте IP‑адрес, отличающийся хотя бы на 1 от вашей основной сети. Пример: если основная сеть 192.168.1.1, установите у br1 192.168.2.1.

- Маска подсети: 255.255.255.0. Нажмите Apply Settings.

Примечание: если ваш роутер является второй точкой в цепочке (репитер/второй роутер), дополнительно настройте DHCP в разделе Services.

- Привязка гостевого интерфейса к мосту

В разделе Assign to Bridge нажмите Add. Выберите созданный мост br1 и интерфейс wl0.1. Затем Save и Apply Settings.

- Включение DHCP для br1

В разделе DHCPD нажмите Add, переключите слот на br1 и сохраните. Apply Settings.

Если вы используете отдельный DHCP (например, когда DD‑WRT работает как второй мост), добавьте правила в DNSMasq.

- Дополнительные параметры DNSMasq (если необходимо)

Если ваш роутер работает как вторая точка доступа и DHCP необходим именно на нём, добавьте в Services -> Services -> Additional DNSMasq Options следующий фрагмент (без комментариев):

# Enables DHCP on br1

interface=br1

# Set the default gateway for br1 clients

dhcp-option=br1,3,192.168.2.1

# Set the DHCP range and default lease time of 24 hours for br1 clients

dhcp-range=br1,192.168.2.100,192.168.2.150,255.255.255.0,24hНажмите Apply Settings и дождитесь применения.

- Проверка выдачи IP на клиенте

Подключитесь к гостевому SSID и проверьте IP‑адрес на телефоне или компьютере. Он должен принадлежать указанному диапазону (например, 192.168.2.100–192.168.2.150).

- Запрет доступа гостевой сети к основной сети

Если гостевая сеть имеет доступ ко всем ресурсам основной сети, нужно добавить правила iptables. Веб‑интерфейс DD‑WRT: Administration -> Commands, вставьте следующие команды в поле Command Shell и нажмите Save Firewall:

#Removes guest access to physical network

iptables -I FORWARD -i br1 -o br0 -m state --state NEW -j DROP

iptables -I FORWARD -i br0 -o br1 -m state --state NEW -j DROP

#Removes guest access to the router's config GUI/ports

iptables -I INPUT -i br1 -p tcp --dport telnet -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport ssh -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport www -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport https -j REJECT --reject-with tcp-resetПерезагрузите роутер.

Эти правила разрывают новые соединения между br0 (основная сеть) и br1 (гостевая сеть) и запрещают подключение к интерфейсу управления роутером с гостевой сети.

Важно: порядок правил iptables имеет значение. Если у вас нестандартная конфигурация, возможно, потребуется корректировка команд.

Когда этого может быть мало — контрпримеры и ограничения

- Старые устройства с некорректной поддержкой множественных SSID (ревизии 5–8) могут видеть оба SSID, но путаться при выборе сети из‑за одинакового MAC. В таком случае стоит рассмотреть отдельный физический роутер.

- Если вы используете сложную внутреннюю инфраструктуру (VLAN, PPPoE, нестандартную маршрутизацию), простая схема на мостах может не подойти. Тогда используйте VLAN или полноценный маршрутизатор как граничный маршрутизатор.

- Гостевой SSID с тем же каналом, что и основной, может создавать помехи. Настраивайте каналы так, чтобы минимизировать пересечения.

Альтернативные подходы

- VLAN на маршрутизаторе/коммутаторе — гибкий способ отделить трафик на уровне L2 и интегрировать с корпоративными функциями.

- Второй физический роутер — простая и надёжная альтернатива, когда бюджет позволяет.

- Современные роутеры с поддержкой Guest Network и встроенной изоляцией — проще в настройке и обслуживании.

Пошаговый SOP для администратора

- Сделайте резервную копию текущих настроек (Administration -> Backup).

- Подключитесь по кабелю и войдите в веб‑интерфейс DD‑WRT.

- Wireless -> Basic Settings: Add virtual interface, задать SSID гостевой сети, Save.

- Wireless -> Wireless Security: установить шифрование для гостевого SSID, Save, Apply.

- Setup -> Networking: Add мост br1, назначить IP и маску подсети, Apply.

- Assign to Bridge: привязать wl0.1 к br1, Save, Apply.

- Services -> DNSMasq: при необходимости добавить DHCP настройки для br1, Apply.

- Administration -> Commands: вставить iptables правила, Save Firewall.

- Перезагрузить роутер и проверить подключение клиентов.

- Тесты: проверка выдачи DHCP, доступ в интернет из гостевой сети, отсутствие доступа к ресурсам основной сети.

Контрольный список по ролям

Для администратора:

- Резервная копия конфигурации.

- Проверена ревизия чипа через nvram.

- Создан виртуальный интерфейс и настроено шифрование.

- Настроен br1 и DHCP/Range.

- Применены правила iptables.

- Протестировано подключение и отсутствие доступа к локальным ресурсам.

Для домашнего пользователя/родителя:

- Поставлен понятный SSID и пароль для гостей.

- Ограничено время доступа (при необходимости через планировщик/cron).

- Проверено, что игровые устройства семьи работают в основной сети.

Критерии приёмки

- Клиент подключается к гостевому SSID и получает IP из заданного диапазона (пример: 192.168.2.100–150).

- Клиент выходит в интернет через NAT роутера.

- Клиент не видит устройства основной сети (принтеры, общие папки).

- С гостевой сети невозможен доступ к веб‑интерфейсу/SSH/telnet роутера.

Отладка — частые проблемы и решения

Проблема: Клиент получает IP из основной сети, а не из диапазона br1.

- Проверьте, привязан ли wl0.1 к br1 (Setup -> Networking -> Assign to Bridge).

- Убедитесь, что DHCP для br1 включён (Services -> DHCPD или Additional DNSMasq Options).

Проблема: После добавления правил iptables гости всё ещё видят ресурсы основной сети.

- Проверьте порядок правил: правила вставляются в начало цепочки. Возможно, другие правила позволяют трафик раньше.

- Используйте логирование (iptables -I FORWARD 1 -i br1 -o br0 -j LOG –log-prefix “BR1->BR0: “) для диагностики.

Проблема: Некоторые устройства не подключаются к гостевому SSID.

- Проверьте режим шифрования и совместимость (WPA2‑PSK AES рекомендуется).

- Попробуйте временно отключить AP Isolation или скрытый SSID.

Безопасность и жёсткие рекомендации

- Используйте WPA2‑PSK с надежным паролем для гостевого SSID. Для публичных хотспотов рассматривайте Captive Portal.

- Не оставляйте гостевой SSID полностью открытым в долгосрочной эксплуатации.

- Регулярно меняйте гостевой пароль и ведите журнал изменений.

- Ограничьте доступ к административному интерфейсу по IP или отключите удалённый доступ.

- Следите за обновлениями DD‑WRT и прошивок для вашего устройства.

Конфигурационные шаблоны и сниппеты

DNSMasq (пример для br1):

interface=br1

# дефолтный шлюз для клиентов br1

dhcp-option=br1,3,192.168.2.1

# диапазон DHCP и срок аренды 24 часа

dhcp-range=br1,192.168.2.100,192.168.2.150,255.255.255.0,24hiptables — минимальный набор для изоляции br1:

iptables -I FORWARD -i br1 -o br0 -m state --state NEW -j DROP

iptables -I FORWARD -i br0 -o br1 -m state --state NEW -j DROP

iptables -I INPUT -i br1 -p tcp --dport telnet -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport ssh -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport www -j REJECT --reject-with tcp-reset

iptables -I INPUT -i br1 -p tcp --dport https -j REJECT --reject-with tcp-resetТесты и критерии приёмки (Test cases)

- Подключение к HTG_Guest: устройство получает IP 192.168.2.x и выходит в интернет.

- С гостевой сети попытка найти общий ресурс основной сети не удаётся.

- С гостевой сети попытка открыть 192.168.1.1 (веб‑интерфейс роутера) блокируется.

- Устройство основной сети видит только ресурсы основной сети.

Модель принятия решений (Mermaid)

flowchart TD

A[Есть DD-WRT на роутере?] -->|Нет| B[Установите DD-WRT или используйте другой роутер]

A -->|Да| C[Проверить corerev]

C -->|<5| D[Рассмотреть второй физический роутер или VLAN]

C -->|5-8| E[Можно настроить, но возможны проблемы с MAC]

C -->|>=9| F[Продолжить настройку виртуального интерфейса]

F --> G[Создать br1 и DHCP]

G --> H[Добавить iptables для изоляции]

H --> I[Тестирование и приёмка]Консультации по миграции и совместимости

- При замене роутера сохраните план IP‑адресов и настройки DHCP.

- Если у вас Mesh‑система, проверьте, поддерживает ли она отдельный гостевой SSID с локальной изоляцией.

- Для корпоративных сценариев используйте VLAN и RADIUS для аутентификации.

Приватность и соответствие (замечания для GDPR и локальной юрисдикции)

- Гостевая сеть должна предоставлять лишь минимально необходимый сбор данных (IP, логирование по необходимости).

- Если вы ведёте журнал подключений гостей, информируйте об этом пользователей и храните данные в соответствии с локальными правилами.

- Для коммерческих точек доступа рассмотрите юридические требования по хранению логов и предоставлению информации правоохранительным органам.

Частые вопросы

Как проверить ревизию чипа, если нет telnet/SSH?

Лучший вариант — временно включить telnet/SSH или использовать полноценную консоль в веб‑интерфейсе DD‑WRT. Альтернативно — поиск по маркировке на этикетке устройства, но это менее надёжно.

Можно ли настроить гостевой SSID без DD‑WRT?

Да. Многие современные роутеры имеют встроенную функцию Guest Network. Это проще, но даёт меньше гибкости, чем кастомная прошивка.

Что сделать, если гостевая сеть всё ещё видит устройства основной сети?

Проверьте правила iptables, убедитесь, что wl0.1 привязан к br1, и что DHCP выдаётся именно br1. Логирование iptables поможет найти правило, пропускающее трафик.

Как вернуть всё назад (rollback)?

- В Administration -> Backup загрузите сохранённый файл конфигурации и восстановите его.

- Если это не помогло, выполните Reset to Default (30/30/30 для старых устройств) и прошейте стандартную прошивку производителя.

Краткое резюме

- Настройка отдельного гостевого SSID на DD‑WRT даёт простую и гибкую изоляцию гостей от приватных ресурсов.

- Ключевые шаги: создать виртуальный интерфейс, привязать его к br1, настроить DHCP и применить правила iptables.

- Тестируйте подключение и проверяйте отсутствие доступа к ресурсам основной сети.

Важно: перед началом работ сделайте резервную копию конфигурации и внимательно следуйте инструкциям для вашей модели роутера.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone