Как спрятать файлы внутри других файлов в Windows с помощью стеганографии

Быстрые ссылки

- Сокрытие данных

- Извлечение файлов

Введение

Если у вас есть документы, изображения или другие данные, которые вы хотите скрыть от посторонних, стеганография — практичный способ. В этой инструкции показаны шаги для OpenPuff (программа от EmbeddedSW) и рекомендации по безопасности и проверке целостности.

Подготовка и ключевые понятия

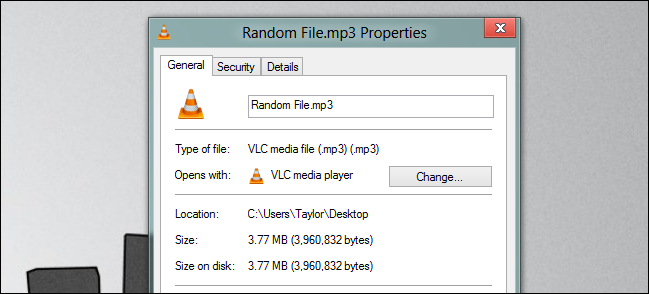

- Носитель (carrier) — файл, внутри которого будет спрятан ваш файл (обычно изображение, аудио или видео). Носитель остаётся работоспособным.

- Контейнер — результат операции, носитель с внедрёнными данными.

- Резервная копия — всегда делайте копии исходных файлов перед операцией.

Важно: стеганография скрывает факт существования данных, но не гарантирует абсолютную невидимость при целевой криминалистике. Для повышения безопасности комбинируйте шифрование и стеганографию.

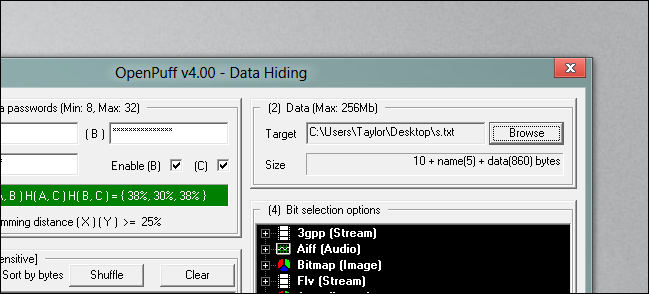

Сокрытие данных

- Перейдите на сайт EmbeddedSW и скачайте OpenPuff.

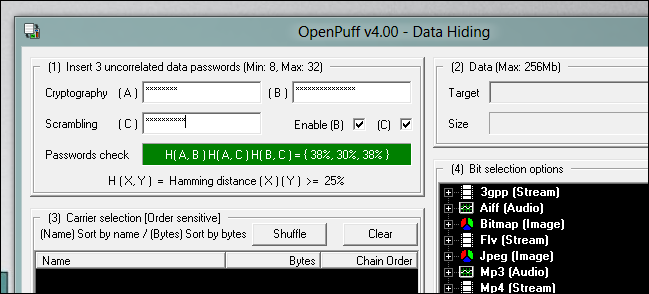

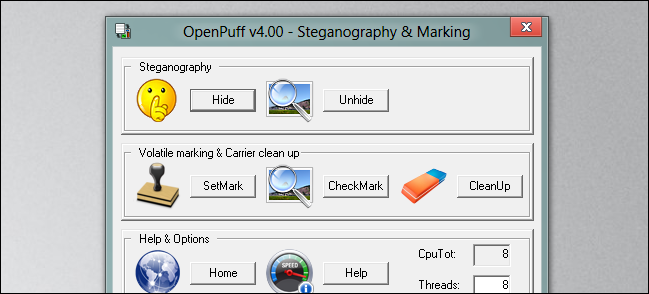

Распакуйте архив, запустите программу и нажмите Hide.

Введите три уникальных пароля. Эти пароли требуются при извлечении данных — сохраните их в безопасном менеджере паролей.

- Выберите файл, который хотите спрятать.

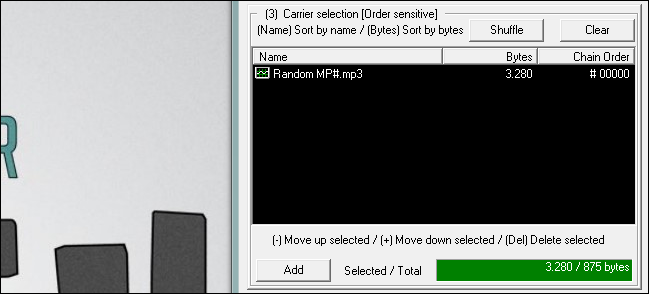

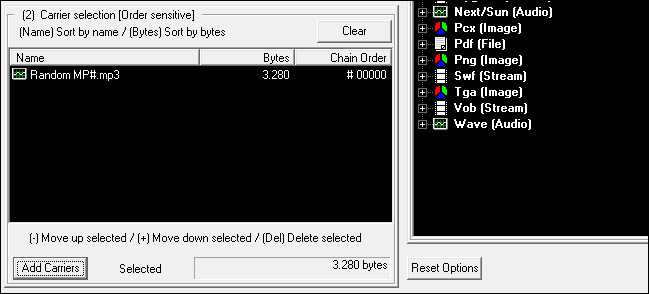

- Добавьте один или несколько носителей (carriers). Если вы используете несколько носителей, порядок важен при извлечении.

- Нажмите Hide Data и укажите место сохранения результирующего контейнера.

Совет: используйте носители достаточного размера и разнообразные форматы (jpg, png, wav, mp3, avi) — это снижает риск обнаружения.

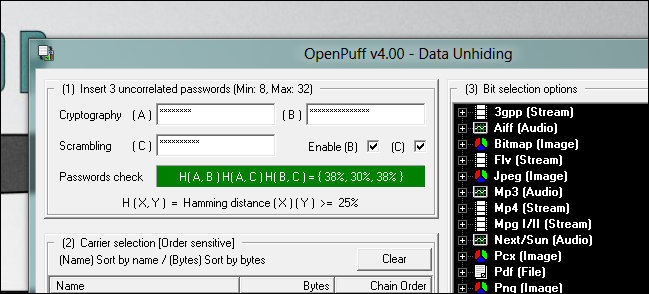

Извлечение файлов

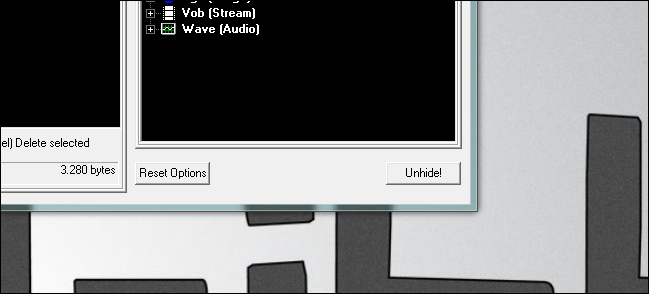

- Запустите OpenPuff и нажмите Unhide.

- Введите те же три пароля, которые вы использовали при сокрытии.

- Укажите носитель(и) в том же порядке, в котором они использовались при сокрытии.

- Нажмите Unhide и выберите папку для сохранения извлечённого файла.

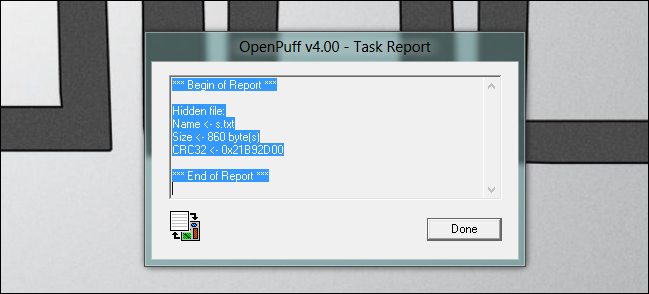

- По завершении OpenPuff выдаст отчёт с именем извлечённого файла.

Рекомендации по безопасности и проверке

- Всегда сохраняйте оригиналы носителей и файлов в отдельной резервной копии.

- Используйте надёжные менеджеры паролей для трёх паролей OpenPuff.

- Для целостности перед сокрытием вычислите хеш (SHA-256) исходного файла; после извлечения сравните хеши.

- Комбинируйте шифрование (AES, PGP) с стеганографией: сначала зашифруйте файл, затем спрячьте зашифрованный контейнер.

- Избегайте заметно изменяемых носителей: редактирование или пересохранение носителя (например, повторная компрессия JPEG) может повредить встроенные данные.

Важное: в некоторых юрисдикциях сокрытие данных может нарушать законы или правила компании. Убедитесь, что вы действуете в рамках правового поля и корпоративной политики.

Когда подход не работает

- Если носитель слишком мал для размера скрываемого файла — операция завершится с ошибкой.

- Если носитель был переработан (сжат, обрезан), данные могут быть утеряны.

- При целевом анализе с использованием инструментов детектирования аномалий стеганографию можно обнаружить.

Альтернативные подходы

- Полное шифрование (VeraCrypt, BitLocker) — для скрытия доступа к данным, а не скрытия факта их существования.

- Скрытые контейнеры в облаке с ограниченным доступом.

- Использование стеганографических библиотек в скриптах для автоматизации встраивания.

Мини-методология перед применением

- Подготовка: сделайте резервные копии и вычислите хеш файла.

- Выбор носителей: подберите 1–3 подходящих файла-носителя.

- Настройка: придумайте и сохраните три уникальных пароля.

- Тест: сначала спрячьте небольшой тестовый файл и извлеките его для проверки.

- Операция: спрячьте рабочий файл и задокументируйте порядок носителей.

Контрольные тесты и критерии приёмки

- После извлечения файл открывается и совпадает по хешу SHA-256 с исходным.

- Отчёт OpenPuff указывает ожидаемое имя файла.

- Носитель остаётся работоспособным (если это применимо).

Короткая чек-лист для пользователя

- Сделать резервные копии исходных файлов.

- Выбрать подходящие носители и проверить их размер.

- Сгенерировать и сохранить три пароля в менеджере паролей.

- Выполнить тестовое встраивание и извлечение.

- Задокументировать порядок носителей и место хранения итогового файла.

Итог

Стеганография с OpenPuff — простой способ скрыть файлы внутри других файлов в Windows. Она эффективна для маскировки факта существования данных, но не заменяет шифрование и другие меры безопасности. Всегда делайте резервные копии, проверяйте целостность и соблюдайте законы и политику организации.

Ключевые выводы:

- Делайте резервные копии и проверяйте целостность.

- Используйте надёжные пароли и менеджеры паролей.

- Комбинируйте шифрование и стеганографию для максимальной защиты.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone