Как отключить UEFI Secure Boot для установки другой операционной системы

Что такое UEFI Secure Boot

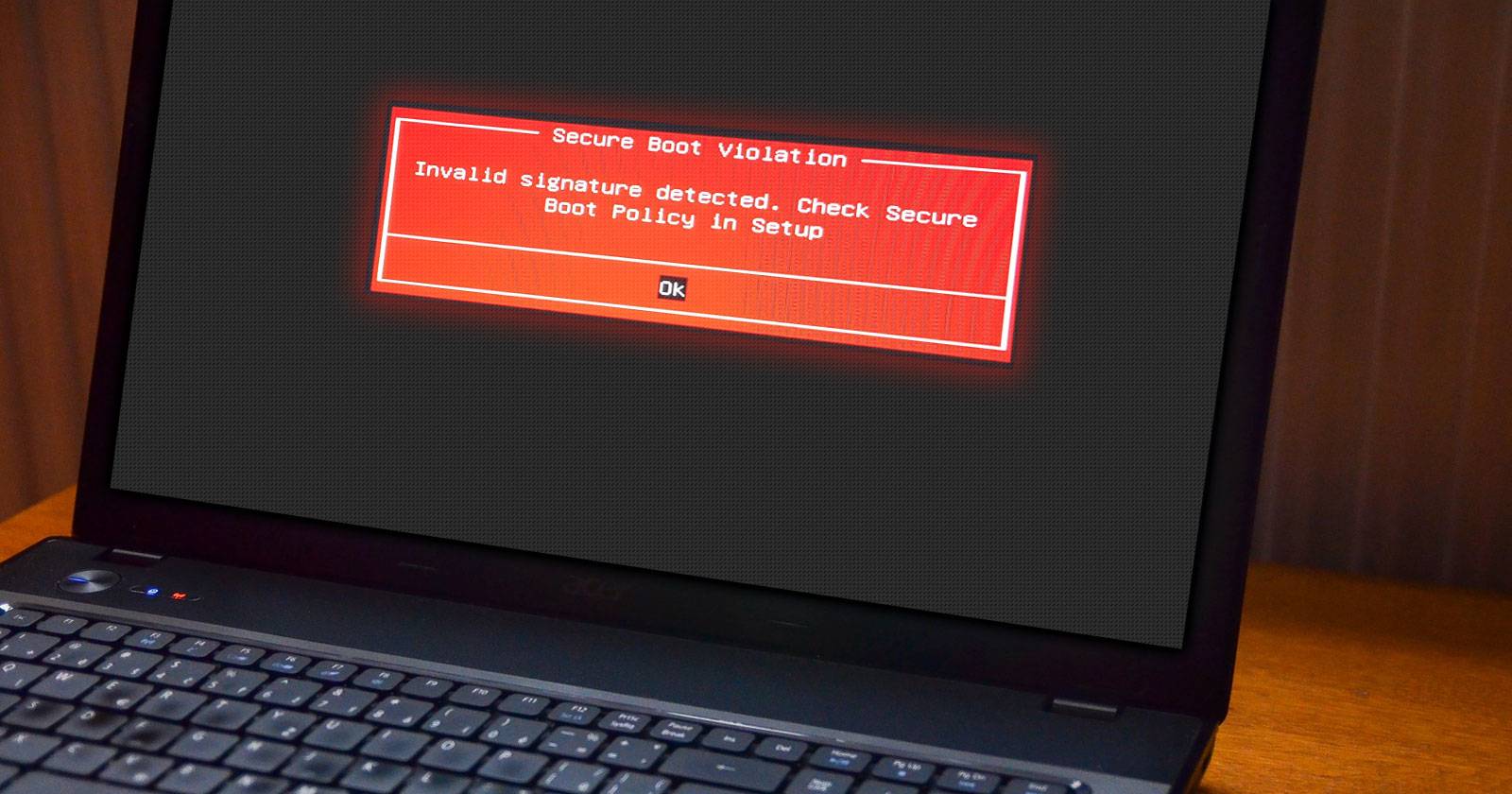

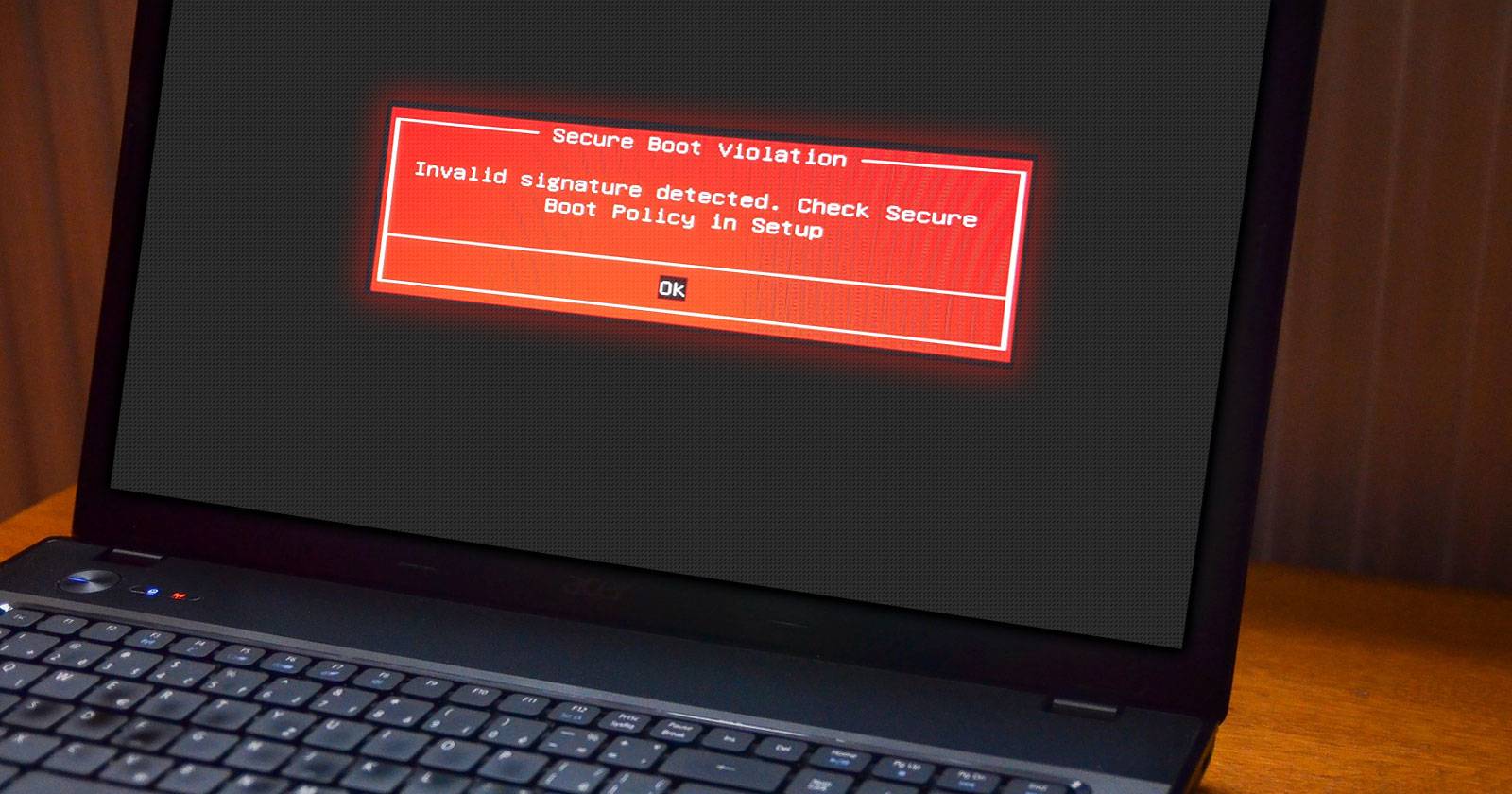

Secure Boot — это функция прошивки UEFI, которая проверяет цифровые подписи кода на этапе загрузки. Если подпись отсутствует или не признана, прошивка блокирует загрузку и система требует перезагрузки. Цель Secure Boot — не допускать выполнения неподписанных загрузчиков, драйверов и вредоносных компонентов, таких как руткиты и буткиты.

Определение: UEFI — Unified Extensible Firmware Interface, современная замена традиционного BIOS с расширенными возможностями настройки и безопасностью.

Secure Boot полезен для защиты, но иногда не подпадает под интересы пользователей, которые хотят установить альтернативную ОС — например, Kali Linux, TAILS или Android x86. Даже подписанные образы иногда отклоняются, если ключи производителя не содержат нужную подпись.

Когда стоит отключать Secure Boot

- Для установки дистрибутивов Linux, не имеющих поддержки Shim или не использующих MOK.

- Для тестирования альтернативных загрузчиков и драйверов в контролируемой среде.

- При восстановлении системного загрузчика после экспериментов.

Важно: если на диске включен BitLocker, перед изменением Secure Boot нужно приостановить защиту, иначе система может запросить восстановительный ключ.

Подготовка перед отключением

- Сделайте полную резервную копию важных данных. Изменения в прошивке не удаляют данные, но операции с разделами и сброс настроек могут привести к потерям.

- Запишите ключ восстановления BitLocker, если он активирован. В Windows откройте Параметры Защиты устройства или учетную запись Microsoft для просмотра ключа.

- Подготовьте носитель с ОС, которую хотите установить, и убедитесь в его работоспособности на другом устройстве.

- Ознакомьтесь с процедурой восстановления прошивки вашей модели ноутбука или материнской платы.

Как отключить Secure Boot — пошаговая инструкция

Следующие шаги описывают типичный порядок действий. В зависимости от производителя клавиши для входа в UEFI/BIOS могут отличаться.

- Выключите компьютер полностью.

- Включите компьютер и нажмите клавишу входа в прошивку во время начальной загрузки. Чаще всего это F1, F2, F12, Esc или Del. В Windows можно удерживать клавишу Shift и выбрать Перезагрузка, затем Управление компьютером > Диагностика > Дополнительные параметры > Параметры встроенного ПО UEFI.

- Внутри меню UEFI найдите разделы с метками Security, Boot или Authentication.

- Найдите опцию Secure Boot и переключите ее в положение Disabled.

- Если в меню есть Restore Factory Keys, можно сначала восстановить ключи, затем отключить Secure Boot по инструкции производителя.

- Сохраните изменения — Save and Exit. Система перезагрузится.

После этих действий Secure Boot будет отключен и система разрешит загрузку неподписанных загрузчиков с USB или диска.

Как снова включить Secure Boot

Если вы хотите вернуть защиту после завершения установки или тестирования, выполняйте следующие шаги.

- Убедитесь, что на диске нет неподписанных загрузчиков или драйверов, которые будут блокировать процесс. Удалите их или верните заводские подписанные компоненты.

- Если вы использовали загрузчики, которые изменяли загрузочный раздел, восстановите оригинальный загрузчик или установите версию с поддержкой Secure Boot.

- Выключите компьютер и войдите в прошивку UEFI, как описано выше.

- Включите опцию Secure Boot и установите ее в положение Enabled.

- Если система не разрешает включить Secure Boot, выполните Reset to Factory Defaults в настройках UEFI, сохраните и повторите попытку.

- Сохраните настройки и перезагрузите систему.

Если система не загружается с включенным Secure Boot, повторно отключите его, устраните причину и повторите попытку.

Частые причины ошибки при включении Secure Boot и как их исправить

- Legacy Boot Mode включен. Решение: переключитесь на UEFI mode и отключите Legacy/CSM.

- Разделы диска имеют стиль MBR вместо GPT. Решение: для использования UEFI система обычно требует GPT. Чтобы перейти на GPT, нужно сделать резервную копию, удалить разделы и выполнить конвертацию или восстановление через установщик ОС.

- Неподписанные драйверы или загрузчики остаются в системе. Решение: удалите или замените их.

- Ключи Secure Boot повреждены. Решение: восстановите заводские ключи в интерфейсе прошивки.

Инструкция для проверки разделов в Windows:

- Наберите Управление компьютером в меню Пуск.

- Откройте Управление дисками.

- Правой кнопкой мыши по диску -> Свойства -> Разделы -> проверьте стиль раздела (GUID Partition Table означает GPT).

Советы по безопасности перед отключением

- Приостановите BitLocker или сделайте резервную копию ключей восстановления.

- Убедитесь в целостности образа ОС, проверив контрольную сумму перед записью на USB.

- После установки альтернативной ОС верните Secure Boot, если возможно, или используйте подпись загрузчика и MOK.

Альтернативы полному отключению Secure Boot

- Использовать Shim и MOK (Machine Owner Key). Shim — это промежуточный загрузчик с заводской подписью, который затем загружает неподписанные ядра после добавления пользовательских ключей через mokutil. Полезно, когда не хочется отключать Secure Boot полностью.

- Подписать собственный загрузчик и драйверы приватным ключом и добавить ключ в прошивку, если прошивка это позволяет.

- Временное отключение Secure Boot только на время установки, затем повторное включение.

- Использовать виртуальную машину, если цель — просто протестировать ОС без вмешательства в прошивку хоста.

Когда эти подходы не работают: если устройство блокирует добавление сторонних ключей или прошивка не предоставляет необходимых опций, возможно, единственный путь — полное отключение Secure Boot.

Модель мышления: как принимать решение

- Требование к загрузке неподписанного ПО? Если да — нужен план: временно отключить Secure Boot или использовать MOK.

- Есть ли резервные копии и способ восстановления? Если нет — сначала сделать резервную копию.

- Защищены ли данные шифрованием, например BitLocker? Если да — получить ключ восстановления и приостановить защиту.

- Планируется ли возвращение к защищенной среде? Если да — предпочтительнее метод с Shim/MOK вместо полного отключения.

Быстрые контрольные списки

Контрольный список для рядового пользователя

- Резервная копия важных данных

- Сохранен ключ восстановления BitLocker

- Подготовлен загрузочный USB с нужной ОС

- Ознакомлены клавиши входа в UEFI для вашей модели

Контрольный список для системного администратора

- Тестовая машина воспроизводит шаги без потерь данных

- Документирован процесс отката и восстановления

- Если планируется масштабное развёртывание, подготовлен MOK/PKI-путь

- План обновления и мониторинга безопасности после отключения Secure Boot

План действий при отказе загрузки после изменения настроек прошивки

- Сохраните сообщение об ошибке экрана и фото, если возможно.

- Войдите в UEFI и верните предыдущие настройки или выполните Reset to Factory Defaults.

- Если система не загружается, загрузитесь с рабочего USB-инструмента восстановления и проверьте состояние разделов загрузчика.

- Если использовался BitLocker, введите ключ восстановления.

- Восстановите оригинальный загрузчик: для Windows используйте установочный носитель и Командную строку восстановления; для Linux — Live USB и chroot.

- Если ничего не помогает, обратитесь к документации производителя платы или к сервисному центру.

Таблица совместимости популярных ОС и поведения Secure Boot

| ОС | Обычно требуется отключить Secure Boot | Комментарий |

|---|---|---|

| Ubuntu (новые версии) | Нет | Использует подписанный Shim, обычно работает с Secure Boot |

| Debian | Зависит от сборки | Некоторые сборки поддерживают Shim, старые — требуют отключения |

| Kali Linux | Часто да | Некоторые образы не подписаны |

| TAILS | Часто да | Требует отключения на многих машинах |

| Android x86 | Часто да | Обычно не подписан для PC |

Примечание: таблица ориентировочная. Перед установкой сверяйтесь с документацией дистрибутива.

Trusted Boot

Trusted Boot расширяет концепцию Secure Boot внутри экосистемы Windows. После успешной валидации на уровне UEFI Trusted Boot проверяет компоненты Windows, драйверы и файлы старта. В отличие от Secure Boot, Trusted Boot в некоторых ситуациях может автоматически попытаться восстановить поврежденные компоненты.

Стоит ли отключать Secure Boot — свод рекомендаций

- Для обычного пользователя по умолчанию лучше оставить Secure Boot включенным.

- Если вы тестируете или устанавливаете специализированную ОС и уверены в источнике образа, временное отключение допустимо при наличии резервных копий.

- Системным администраторам рекомендуется использовать путь с подписанными компонентами или MOK, чтобы сохранить защиту и контроль над средой.

Критерии приёмки

- Устройство загружается в новую ОС при отключенном Secure Boot.

- Если требуется, система успешно возвращает Secure Boot в состояние Enabled и загружается без ошибок.

- BitLocker возобновляет работу без потери ключей.

Часто задаваемые вопросы

Нужно ли отключать Secure Boot для всех дистрибутивов Linux

Нет. Многие современные дистрибутивы имеют поддержку Secure Boot через Shim. Отключать Secure Boot нужно только в тех случаях, когда дистрибутив или его компоненты не подписаны.

Как временно отключить Secure Boot и вернуться назад

Отключите Secure Boot в настройках UEFI для установки или тестирования. После завершения выполните восстановление заводских ключей и включите Secure Boot вновь. При необходимости восстановите оригинальный загрузчик.

Что делать с BitLocker

Перед изменением Secure Boot приостановите BitLocker и сохраните ключ восстановления. После успешной настройки снова включите защиту.

Заключение

Отключение Secure Boot даёт гибкость при установке альтернативных операционных систем, но несёт дополнительные риски для безопасности. Всегда выполняйте резервное копирование, фиксируйте ключи восстановления и по возможности используйте пути с подписанными компонентами и MOK вместо полного отключения. Если вы управляете несколькими машинами, разработайте документацию и автоматизированные процедуры для отката и восстановления.

Important: Перед изменением настроек прошивки проверьте официальную документацию производителя вашего устройства и убедитесь, что у вас есть доступ к процедурам восстановления.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone