Отключение предупреждения «Эти файлы могут нанести вред вашему компьютеру» в Windows

Быстрые ссылки

- Почему Windows показывает предупреждение «Эти файлы могут нанести вред вашему компьютеру»?

- Добавление IP-адреса в зону «Локальная интрасеть»

- Отключение предупреждения через Редактор локальной групповой политики (GPEdit)

Коротко о проблеме

Windows Security отслеживает файлы, которые добавляются на компьютер, особенно если они пришли из сети или из интернета. Когда файл выглядит «подозрительно» с точки зрения Windows, появляется предупреждение «Эти файлы могут нанести вред вашему компьютеру». Это безопасная мера, но при массовой миграции файлов или при частых действиях она становится раздражающей. Вариант исправления зависит от источника файлов: сеть (NAS, другой ПК) или локальный диск.

Почему появляется предупреждение

Это предупредительное сообщение возникает, когда Windows помечает файл как загруженный из ненадёжного источника — сетевого ресурса, удалённого ПК, скачанного архива и т.д. Для единичных файлов это нормально и безопасно: вы проверяете и подтверждаете доверие. Но если вы переносите сотни или тысячи файлов между дисками или с NAS, подтверждать каждый файл неудобно.

Когда файлы находятся на сетевом ресурсе и ОС считает этот ресурс «внешним», Windows добавляет к ним метку зоны (Zone.Identifier) и показывает предупреждение при попытке открытия/перемещения. Для сетевых ресурсов решение — пометить сеть как доверенную (зона «Локальная интрасеть»). Для локальных переносов требуются другие подходы (см. разделы ниже).

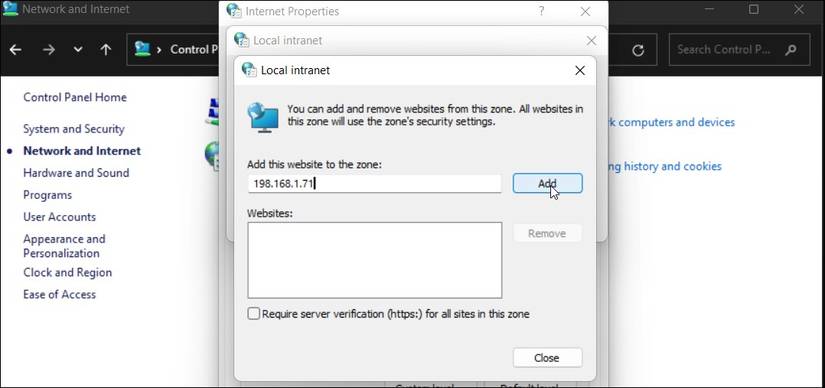

Добавление IP-адреса в зону «Локальная интрасеть» (лучше для NAS/ПК в локальной сети)

Этот способ сообщает Windows, что указанный адрес в вашей сети — доверенный. После добавления Windows перестаёт показывать предупреждение для файлов с этого хоста.

Шаги:

- Нажмите Win + R, чтобы открыть окно «Выполнить».

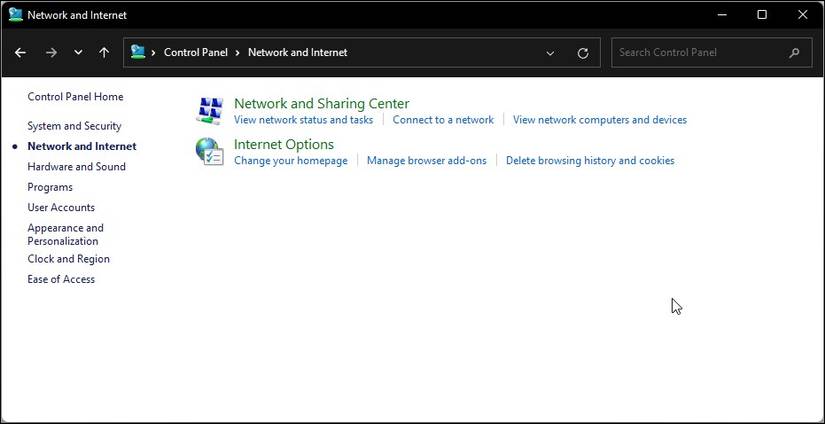

- Введите control и нажмите OK — откроется Панель управления.

- Перейдите в Сеть и Интернет > Свойства браузера.

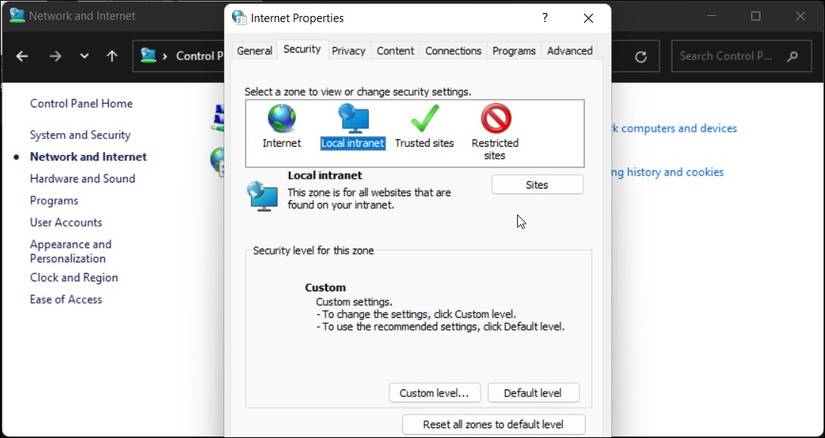

- Во вкладке Безопасность выберите Локальная интрасеть и нажмите кнопку Сайты.

- В окне «Локальная интрасеть» нажмите Дополнительно.

- В поле «Добавить этот веб-узел в зону» введите IP-адрес или DNS-имя сервера (например, \192.168.1.50 или https://nas.local) и нажмите Добавить.

- Нажмите Закрыть, затем OK, чтобы сохранить изменения.

Важно: если вы используете SMB/файловые шаре через путь вида \HOST\Share, добавляйте имя хоста или IP в формат, который распознаётся вашей системой. После добавления Windows будет считать соединение доверенным и перестанет помечать файлы с этого источника как «внешние».

Примечание: некоторые сетевые политики (например, доменные GPO) могут переопределять локальные настройки зон. Если вы в домене — проконсультируйтесь с администратором.

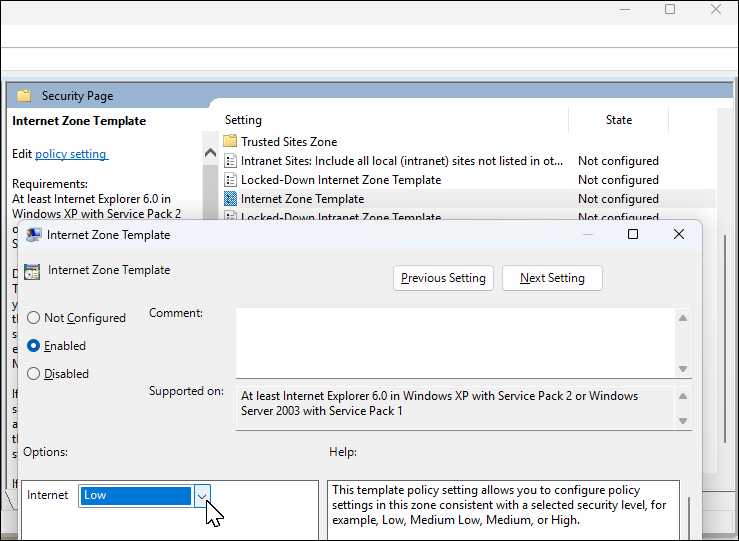

Отключение предупреждения через Редактор локальной групповой политики (GPEdit)

GPEdit доступен по умолчанию в выпусках Windows Pro, Enterprise и Education. В Home его нет без дополнительных действий.

Шаги:

- Нажмите Win + R, введите gpedit.msc и нажмите OK.

- В Редакторе локальной групповой политики перейдите к следующему узлу:

User Configuration > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page(это оригинальная английская навигация интерфейса; в локализованных версиях Windows пункты будут называться по‑русски).

- Дважды щёлкните политику Internet Zone Template (Шаблон зоны Интернета) и установите её в Enabled. В опциях выберите уровень Low.

- Примените изменения (OK → Apply).

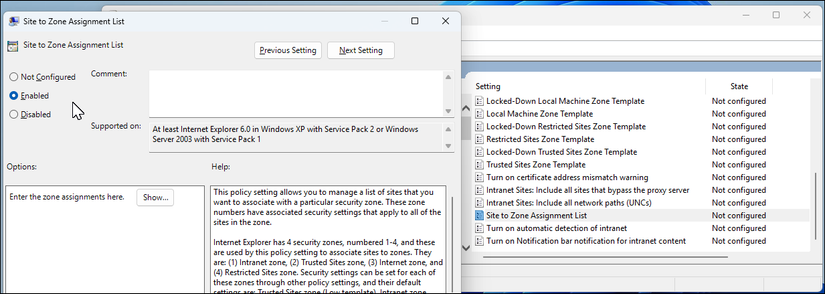

- Затем откройте политику Site to Zone Assignment List (Список назначения сайтов по зонам). Установите Enabled → нажмите Show и добавьте нужные серверы/URL/IP. Для каждого добавленного элемента задайте значение 1 (означает «Локальная интрасеть»).

После применения GPO и перезагрузки/обновления политики Windows перестанет показывать предупреждения для указанных ресурсов.

Важно: изменение политик безопасности снижает уровень контроля, поэтому не добавляйте публичные/неизвестные адреса в доверенные зоны.

Альтернативные методы для локальных переносов и отдельных файлов

Если перенос идёт внутри одного компьютера (между дисками) и Windows по‑прежнему требует подтверждений, попробуйте следующие варианты:

- Снять атрибут блокировки для файлов: щёлкните правой кнопкой → Свойства → внизу нажмите «Разблокировать» (если кнопка доступна). Это удалит метку зоны для отдельных файлов.

- Снять метку Zone.Identifier через PowerShell для группы файлов:

# Пример: удалить альтернативный поток Zone.Identifier для всех файлов в папке

Get-ChildItem -Path 'D:\Папка' -Recurse | ForEach-Object { if (Get-Item $_.FullName -Stream 'Zone.Identifier' -ErrorAction SilentlyContinue) { Remove-Item -LiteralPath ($_.FullName + ':Zone.Identifier') -ErrorAction SilentlyContinue } }- Временно отключить UAC (контроль учётных записей) — это не рекомендуется для постоянного использования, но помогает при массовом копировании внутри системы. После завершения операций — включите обратно.

- Копирование через архив: упакуйте файлы в ZIP на источнике, перенесите ZIP, распакуйте на месте. При распаковке Windows может не переносить метки для каждого файла индивидуально.

Важно: удаление меток безопасности и отключение UAC снижает защиту. Применяйте эти методы только в доверенной сети/на надежных устройствах.

Отладка — когда эти способы не помогают

Если вы выполнили шаги, а предупреждение всё равно появляется, проверьте:

- Действует ли на компьютере доменная группа политик (GPO), которая переопределяет локальные настройки?

- Правильно ли вы добавляете адрес (IP vs имя хоста). Иногда нужно добавлять имя сервера без протокола и слэшей.

- Используется ли файловый протокол, который помечает метку (например, WebDAV, HTTPS, SMB через прокси)?

- Присутствуют ли атрибуты безопасности в архиве или файлах (Zone.Identifier) — проверьте альтернативные потоки.

Если проблема воспроизводится только при перемещении большого набора файлов, попробуйте разделить перенос на меньшие пакеты или использовать утилиту robocopy с параметрами копирования атрибутов:

robocopy "C:\Источник" "D:\Назначение" /MIR /COPYALL /Zrobocopy сохраняет метаданные и может корректно переносить файлы без множественных диалогов.

Руководство действий (SOP) — быстрый чек-лист

- Определите источник файлов: сетевой или локальный.

- Для сетевого источника: добавьте IP/DNS в зону «Локальная интрасеть» (Панель управления → Свойства браузера → Безопасность).

- Если у вас Pro/Enterprise: используйте GPEdit и добавьте сервер в политику Site to Zone Assignment List.

- Для локальных переносов: снимите метки (разблокировать в свойствах), используйте PowerShell для удаления Zone.Identifier или архивирование/robocopy.

- Если ничего не помогает — проверьте доменные политики и прокси.

Критерии приёмки:

- После изменений предупреждение больше не появляется при обращении к указанному ресурсу.

- Нет снижения безопасности других подключений (проверить доступ к внешним ресурсам).

Когда лучше не отключать предупреждение (противопоказания)

- Если сервер/источник доступен из интернета (публичный хост). Не добавляйте публичные IP в локальную интрасеть.

- На рабочих компьютерах под управлением IT: изменения политик должны проходить через администраторов.

- Если вы не уверены в происхождении файлов — лучше проверять антивирусом, чем отключать предупреждения.

Быстрая шпаргалка по командам и настройкам

- Открыть Панель управления: Win + R → control

- Открыть GPEdit: Win + R → gpedit.msc

- PowerShell: запустить от имени администратора для удаления Zone.Identifier

- Robocopy: robocopy “Источник” “Назначение” /MIR /COPYALL /Z

Краткое резюме

Добавление локального сервера в зону «Локальная интрасеть» — наиболее корректный способ для сетевых NAS и ПК. Для локальных переносов используйте удаление меток Zone.Identifier, архивирование или robocopy. Меняйте политики осторожно: не добавляйте публичные ресурсы в доверенные и возвращайте UAC в исходное состояние после операций.

Важно: безопасность важнее удобства — применяйте осознанно.

Экспертная подсказка: если вы системный администратор, лучше установить централизованную политику в домене, чем менять настройки на каждом клиенте вручную.

1‑строчная глоссарий:

- Zone.Identifier — альтернативный поток NTFS, который помечает происхождение файла (локальный/интернет/сеть).

Итоговые рекомендации:

- Для NAS/локалки: добавьте IP/DNS в «Локальная интрасеть».

- Для единичных файлов: используйте «Разблокировать» в свойствах.

- Для массовых переносов: используйте PowerShell/robocopy или архивирование.

Спасибо за внимание — при необходимости могу подготовить диаграмму принятия решения (Mermaid) или готовый PowerShell-скрипт для массовой очистки Zone.Identifier.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone