Как отключить SMBv1 в Windows

Быстрые ссылки

- Что такое SMBv1 и почему он включён по умолчанию?

- Как отключить SMBv1 в Windows 10 или 8

- Как отключить SMBv1 в Windows 7 через реестр

- Скачать готовый реестр‑хак одним кликом

- Дополнительная информация и развёртывание в сети

Что такое SMBv1 и почему он включён по умолчанию?

SMBv1 — старая версия протокола Server Message Block (SMB), который Windows использует для обмена файлами в локальной сети. Современные, безопасные версии — это SMBv2 и SMBv3. Если они включены, их оставлять можно.

SMBv1 продолжает присутствовать в системах из‑за совместимости со старыми приложениями и устройствами, которые не обновлены для работы с SMBv2/SMB3. Microsoft публикует список таких приложений и устройств в официальной документации.

Если вы не используете старые устройства или ПО, отключите SMBv1 — это снизит риск атак, эксплуатирующих уязвимости старого протокола. Даже Microsoft рекомендует отключать SMBv1 при отсутствии необходимости.

Важно: отключение SMBv1 может нарушить работу устаревших принтеров, NAS или приложений. Проверьте совместимость перед массовым развёртыванием.

Как отключить SMBv1 в Windows 10 или 8

Microsoft планировала отключать SMBv1 по умолчанию начиная с Fall Creators Update для Windows 10. Пока обновление не установлено, вы можете выключить протокол вручную.

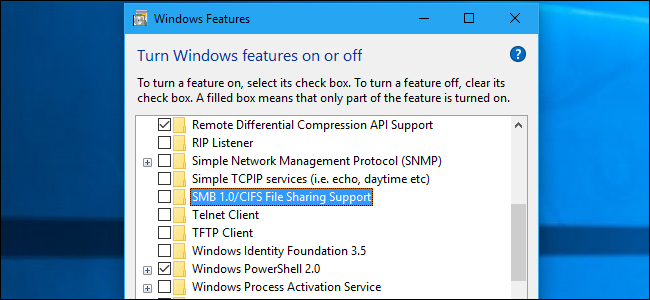

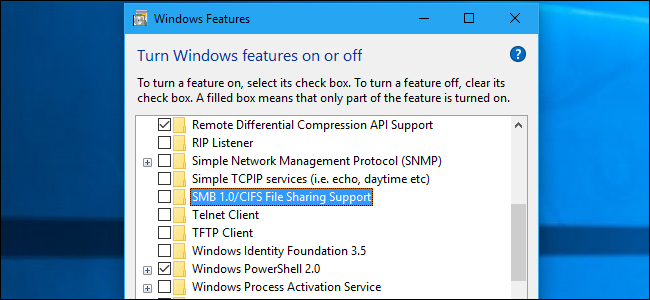

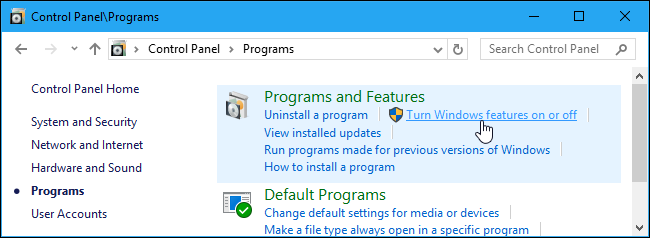

- Откройте Панель управления → Программы → Включение или отключение компонентов Windows. Альтернативно — введите в поиске меню «Включение или отключение компонентов Windows» и откройте соответствующий элемент.

- Найдите опцию «SMB 1.0/CIFS File Sharing Support» и снимите флажок.

- Нажмите «ОК» и перезагрузите компьютер по запросу.

После перезагрузки SMBv1 будет выключен. Проверьте работу сетевых ресурсов (общие папки, принтеры, NAS) и, при необходимости, включите SMBv2/3 (они включены по умолчанию в современных Windows).

Как отключить SMBv1 в Windows 7 через реестр

На Windows 7 потребуется добавить параметр в реестр, чтобы отключить SMBv1.

Важное предупреждение: Редактор реестра — мощный инструмент. Неправильные изменения могут сделать систему нестабильной. Создайте резервную копию реестра и системы перед началом.

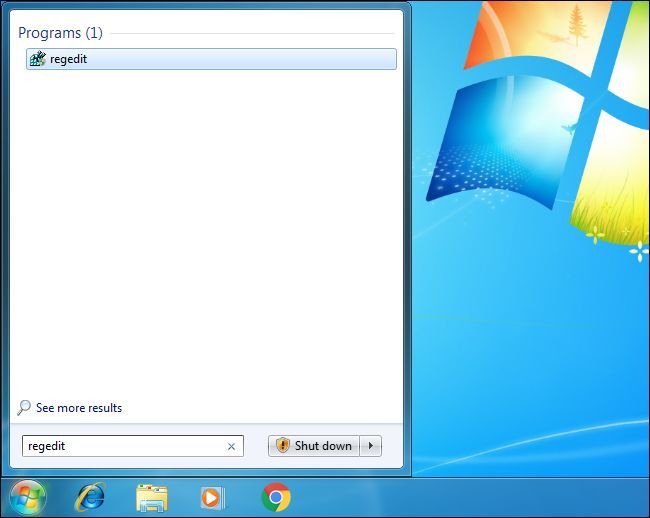

- Откройте Редактор реестра: нажмите Пуск и введите regedit, затем нажмите Enter и подтвердите повышение прав.

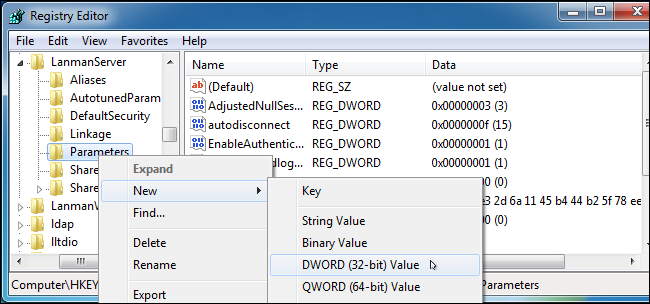

- Перейдите в ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters- Внутри ключа Parameters создайте новый параметр: Правка → Создать → Параметр DWORD (32 бита).

- Назовите его SMB1 и убедитесь, что значение параметра равно 0.

Значение 0 означает, что SMBv1 отключён. Можно не менять значение после создания.

- Закройте Редактор реестра и перезагрузите компьютер. Чтобы отменить изменение, удалите параметр SMB1.

Готовые регистр‑хаки (одним кликом)

Если вы не хотите вручную править реестр в Windows 7, можно воспользоваться готовыми .reg файлами. В архиве есть два файла: один создаёт ключ SMB1 со значением 0 (отключить), второй удаляет ключ (включить обратно).

- Скачайте ZIP, распакуйте.

- Дважды кликните нужный .reg, подтвердите изменения и перезагрузите систему.

Совет: прежде чем запускать регистр‑хаки, щёлкните правой кнопкой по .reg → Редактировать, чтобы проверить содержимое и увидеть, какие ключи будут изменены.

Дополнительно: развёртывание в сети и корпоративные методы

Отключение через Панель управления и реестр подходит для отдельного ПК. Для массового развёртывания используйте Group Policy (GPO) или средства управления конфигурацией (SCCM, Intune):

- Для Windows 7 рекомендовано применить изменение реестра через Group Policy Preferences.

- Для Windows 8/10 можно использовать PowerShell или DISM для управления функциями Windows.

PowerShell (пример: отключение роли SMBv1 на клиентских системах, где поддерживается):

- Для Windows 10/Server 2016+ можно использовать командлеты Disable-WindowsOptionalFeature или Remove-WindowsFeature в зависимости от сборки.

Важно: для некоторых серверных ролей и старых NAS может потребоваться особая последовательность тестов. Перед массовым отключением выполните пилот на ограниченной выборке устройств.

Альтернативные подходы и когда отключение не помогает

Если уязвимость эксплуатируется через сетевой сервис, отключение SMBv1 закроет вектор для SMB‑ориентированных атак, но не решит проблемы, связанные с другими уязвимостями на машине. Общая практика безопасности — многослойная защита: обновления ОС, антивирус, сегментация сети.

Если ваше устройство не поддерживает SMBv2/3 и вы вынуждены использовать SMBv1, рассмотрите изоляцию этого устройства в отдельной VLAN и ограничьте доступ по IP/MAC.

Для виртуальных сетей и секретных сред используйте белые списки доступа и MFA для удалённого доступа.

Проверка успешного отключения и критерии приёмки

Критерии приёмки:

- На клиенте Windows 10/8 опция «SMB 1.0/CIFS File Sharing Support» снята и система перезагружена.

- На Windows 7 задан ключ реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\SMB1 со значением 0 и система перезагружена.

- Пользовательские сценарии доступа к парковке/принтерам протестированы: совместимые ресурсы работают через SMBv2/3.

- Для сетевого развёртывания — шаблон GPO или скрипт применён и подтверждён на контрольной группе.

Тесты приёмки:

- Попытка установить подключение к общему ресурсу с использованием SMBv1 должна не удаваться (в логах должна отражаться отказ или отсутствие соединения через SMBv1).

- Подключение через SMBv2/SMBv3 должно работать корректно.

Рекомендации по безопасности и жёсткая политика

- Установите последние обновления Windows. Многие эксплойты фиксируются именно обновлениями безопасности.

- Ограничьте доступ к портам SMB (обычно TCP 445) на границах сети и в межсетевых экранах, если SMB не нужен извне.

- Включите аудит и логирование доступа к файловым ресурсам для обнаружения подозрительной активности.

- Для корпоративных сред введите политику: «SMBv1 запрещён», документируйте исключения и процедуру одобрения.

Чек-листы по ролям

Для домашнего пользователя:

- Создать точку восстановления/резервную копию.

- Отключить SMBv1 через Панель управления (Windows 10/8) или применить .reg (Windows 7).

- Перезагрузить и проверить принтеры и NAS.

Для системного администратора:

- Провести инвентаризацию устройств, использующих SMBv1.

- Протестировать отключение на пилотной группе.

- Развернуть изменение через GPO/скрипты.

- Обновить документацию и уведомить пользователей о возможных сбоях.

Мини‑методология для безопасного отключения SMBv1

- Инвентаризация: обнаружьте все устройства и сервисы, использующие SMBv1.

- Пилотирование: примените отключение на небольшой выборке и документируйте проблемы.

- Коммуникация: предупредите заинтересованные группы и пользователей о дате отключения.

- Массовое развёртывание: через GPO/SCCM/Intune.

- Мониторинг: собирайте логи и исправляйте инциденты совместимости.

Сопутствующие риски и смягчающие меры

- Риск: Устройства перестанут подключаться. Митигирование: резервный план — временное включение SMBv1 только для изолированной подсети или применение переходных шлюзов.

- Риск: Неполное развёртывание оставит узкие места. Митигирование: проверка и аудит после развёртывания.

Краткая глоссарий за одну строку

SMBv1 — устаревшая версия протокола обмена файлами, уязвимая к удалённому выполнению кода и использовавшаяся в крупных атаках вымогателей.

Совместимость и советы по миграции

- Для старых NAS проверьте прошивки: многие производители выпустили обновления с поддержкой SMBv2/3.

- Для принтеров и устройств с поддержкой только SMBv1 — рассмотрите замену или использование альтернативного протокола (FTP, SFTP, WebDAV) при возможности.

- Планируйте замену критически важного устаревшего оборудования в рамках ИТ‑бюджета.

Краткое резюме

Отключение SMBv1 — простой и эффективный шаг для снижения риска атак вымогателей и других угроз. Для одного ПК достаточно панели компонентов или правки реестра; для сети используйте GPO и пилотирование. Всегда тестируйте совместимость и держите резервные планы на случай проблем.

Важно: перед изменениями всегда делайте бэкап и сообщайте пользователям о возможных последствиях.

Примечание: для подробных сценариев развёртывания и официальных инструкций обратитесь к документации Microsoft.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone