Windows Firewall Control — удобный интерфейс для брандмауэра Windows

Windows Firewall Control (WFC) делает встроенный брандмауэр Windows удобным и управляемым. Это не отдельный брандмауэр, а интерфейс для управления ядром Windows Firewall: профили безопасности, журнал подключений, быстрые правила для приложений и расширенные шаблоны правил. Если вы хотите контролировать, какие программы могут выходить в сеть, WFC значительно упрощает задачу без необходимости перехода на сторонние сетевые решения.

Важное: WFC изменяет настройки встроенного брандмауэра Windows. Перед массовыми изменениями сохраните текущие правила и убедитесь, что у вас есть пользователь с правами администратора.

Что такое Windows Firewall Control

Windows Firewall Control — это «оболочка» для встроенного брандмауэра Windows. Она не заменяет сам движок фильтрации, а предоставляет понятный интерфейс для управления правилами, профилями и журналом соединений. Коротко: ядро фильтрации остаётся Windows, а WFC даёт быстрый доступ к его функциям.

Определение в одну строку: WFC — это удобный интерфейс для создания, редактирования и мониторинга правил Windows Firewall.

Почему стоит использовать брандмауэр вообще

Даже если у вас антивирус и вы осторожны, брандмауэр даёт дополнительные уровни контроля:

- Блокировка нежелательных исходящих соединений снижает риск утечек данных.

- Контроль входящих подключений защищает от удалённого доступа и сканирования портов.

- Гранулярные правила позволяют ограничить доступ приложения только к нужным адресам и портам.

В большинстве случаев встроенный брандмауэр Windows с удобной оболочкой (например, WFC) закрывает 95% типичных угроз, с которыми сталкиваются обычные пользователи. Однако для сложных сетевых инфраструктур нужны специализированные решения.

Кому WFC подходит лучше всего

- Домашним пользователям, которые хотят строгий контроль за приложениями.

- IT-специалистам и администраторам, которым нужна быстрая настройка правил без глубокого CLI.

- Разработчикам, тестировщикам и геймерам, которые часто включают/отключают доступ в сеть для отдельных программ.

Когда не использовать WFC:

- Если у вас уже развернут корпоративный межсетевой экран (NGFW) с централизованным управлением.

- Если вы используете сторонний брандмауэр уровня ядра, несовместимый с Windows Firewall.

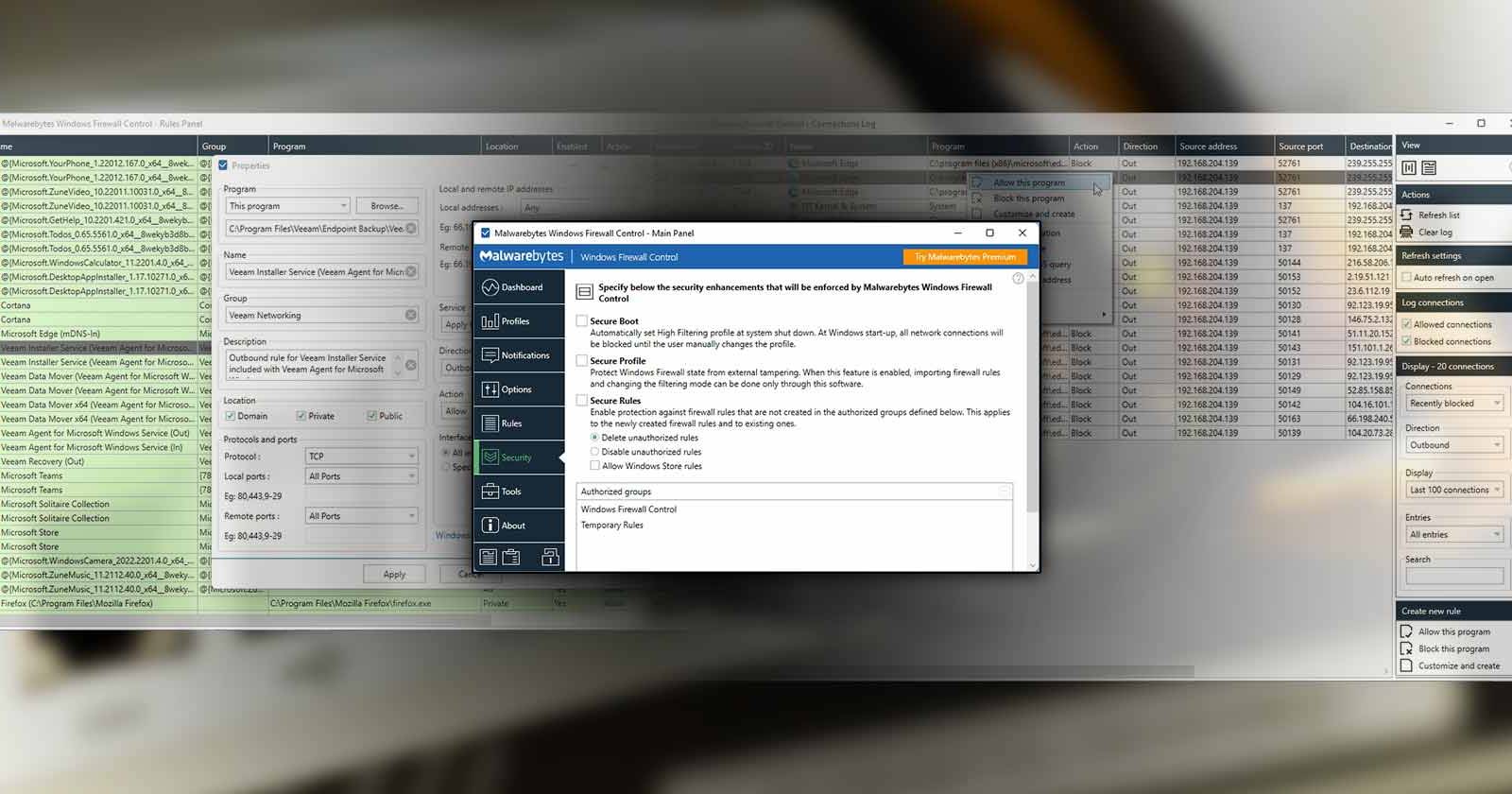

Изображение: общий вид интерфейса Windows Firewall Control на рабочем столе

Как скачать и установить WFC

- Перейдите на официальный сайт Windows Firewall Control и найдите ссылки для скачивания в боковой панели.

- Скачайте версию, подходящую для вашей ОС (x86/x64) и запускайте инсталлятор.

Подсказка: оставьте параметры установки по умолчанию. В процессе инсталляции обычно предлагаются три опции, которые имеет смысл включить:

- Создать ярлыки в меню «Пуск» и на рабочем столе.

- Запускать WFC автоматически при входе пользователя.

- Создать рекомендуемые правила.

Совет: если система принадлежит организации, согласуйте автоматический запуск с администратором, чтобы правила соответствовали политике безопасности.

Быстрые уровни безопасности через профили

WFC использует профили для быстрого переключения политики фильтрации. Это удобно, если вы часто меняете условия работы (дом, работа, гостевая сеть).

- Найдите иконку WFC в системном трее.

- Кликните правой кнопкой и выберите нужный профиль из списка Profiles.

Профили обычно включают уровни: Разрешать всё, Средний (рекомендуется), Строгий (блокировать многое) и Пользовательский. Средний уровень — хорошая отправная точка: он позволяет доверенным программам работать, а остальное блокирует.

Совет: используйте автоматическое возвратное переключение профиля (см. ниже), чтобы временные ослабления безопасности не оставались активными надолго.

Основные панели и настройки

Откройте главное окно WFC кликом по иконке в трее. Главная панель показывает активный профиль, недавние события и быстрые переходы.

Профили и авто-переключение

В разделе Profiles вы можете установить профиль по умолчанию. Очень полезна функция «Automatically set PROFILE after X minutes» — она позволяет временно понизить фильтрацию и автоматически вернуть высокий уровень через заданное время.

Пример: вы переключились на профиль «Разрешить всё» для установки и тестирования ПО. Через 10 минут WFC автоматически вернёт профиль «Средний».

Уведомления и режим обучения

По умолчанию уведомления отключены — это предотвращает «шум» оповещений. Если вы хотите видеть каждое событие, включите Display notifications в Notifications.

Режим Learning mode автоматически создаёт исходящие правила для подписанных приложений и показывает уведомления для неподписанных. Это удобно при первичной настройке, но стоит отключить его после того, как вы создали нужные правила.

Интеграция с оболочкой и горячие клавиши

В Options можно включить Shell Integration — добавятся пункты в контекстное меню Проводника для быстрой генерации правил на исполняемых файлах. Также можно назначить горячие клавиши для быстрого доступа.

Важно: не меняйте разделы Rules и Security, если вы не уверены в том, что делаете. Неправильная конфигурация может нарушить сетевую работу приложений.

Удобный контроль приложений через журнал подключений

Журнал подключений Connections Log — одна из сильных сторон WFC. Он показывает, какие программы пытались установить соединение, и позволяет быстро создавать правила.

- Установите профиль на Medium (рекомендуется).

- Правый клик по иконке WFC → Connections Log.

- Нажмите F5 или Refresh list, чтобы обновить журнал.

Журнал покажет программы, порты и адреса, к которым были попытки подключений.

Чтобы создать правило для записи в журнале, правый клик по событию → Allow this program или Block this program.

Опция Customize and create открывает диалог создания правила, где можно точно задать протоколы, порты и адреса.

Преимущество: вы видите реальные попытки соединений и создаёте правила только для действительно активных запросов, а не гипотетических сценариев.

Создание и редактирование правил вручную

Если нужен максимальный контроль, создавайте правила вручную через Rules Panel. Процесс общий:

- Правый клик по иконке WFC → Rules Panel.

- Create new rule → Blank rule или редактируйте существующую запись → Properties.

Ключевые поля и что они значат:

- Program: путь к исполняемому файлу приложения.

- Name, Group, Description: метаданные для удобства.

- Protocol and ports: укажите Protocol (TCP/UDP/Any), Local ports и Remote ports.

- Local addresses и Remote addresses: оставляйте Any в большинстве случаев, указывайте конкретные адреса для серверов и доверенных узлов.

- Direction: Inbound или Outbound.

- Action: Allow или Block.

- Interface types: ограничьте правило для Ethernet, Wi‑Fi или других интерфейсов.

Пример: правило для локального веб‑сервера разработки

- Program: C:\Projects\myserver\server.exe

- Protocol: TCP

- Local ports: 8080

- Remote addresses: 127.0.0.1 (если сервер должен слушать только локально)

- Direction: Inbound

- Action: Allow

Сохраните и проверьте: попробуйте подключиться через браузер к http://localhost:8080.

Шаблоны правил и быстрые примеры

Ниже — несколько полезных шаблонов правил, которые можно применить как отправную точку. Не копируйте вслепую: подставьте свои пути, порты и адреса.

- Игровая платформа (например, Steam)

- Program: путь к клиенту Steam

- Direction: Outbound

- Protocol: TCP/UDP

- Action: Allow

- Interface: Any

- FTP/FTPS сервер

- Program: путь к серверу

- Direction: Inbound

- Protocol: TCP

- Local ports: 21, 20

- Remote addresses: Any (или укажите доверенные сети)

- Action: Allow

- Сценарий разработки: ограничить удалённый доступ

- Program: interpreter/IDE

- Direction: Outbound

- Protocol: TCP

- Remote addresses: 192.168.1.0/24

- Action: Allow

- Блокировка телеметрии (пример общего подхода)

- Program: путь к компоненту, отправляющему телеметрию

- Direction: Outbound

- Protocol: Any

- Remote addresses: конкретные домены/адреса

- Action: Block

Важно: выявление «компонента телеметрии» требует осторожности. Блокировка может нарушить работу легитимных функций.

Мини‑методология: как безопасно внедрять правила

- Резервное копирование: экспортируйте текущие правила Windows Firewall.

- Включите журнал.

- Установите профиль Medium.

- Идентифицируйте приложение через Connections Log.

- Создайте правило «Allow» или «Block», сначала в ограниченной форме (конкретные порты/адреса).

- Протестируйте работоспособность приложения.

- Расширьте правило только при необходимости.

- Документируйте изменения и экспортируйте правила как снапшот.

Эта методология минимизирует риск случайной блокировки системных функций и помогает откатиться в случае проблем.

Ролевые чеклисты

Домашний пользователь

- Включить автозапуск WFC.

- Установить профиль Medium по умолчанию.

- Включить Shell Integration для быстрого создания правил.

- Включить Learning mode на время первой настройки, затем отключить.

Геймер

- Создать правило Allow для игрового клиента.

- Убедиться, что UDP для игровых пакетов разрешён.

- Отключить автоматический возврат в менее защищённый профиль.

Разработчик

- Создать правила для локальных серверов (127.0.0.1) и тестовых портов.

- Использовать профиль с минимальными ограничениями в виртуальной машине.

- Документировать правила для команды.

Системный администратор

- Экспортировать правила перед массовыми изменениями.

- Проверить совместимость с корпоративной политикой.

- Настроить правила интерфейса по типу сети (Ethernet, Wi‑Fi).

Когда WFC не справится: ограничения и альтернативы

Ограничения WFC

- WFC не заменяет полноценный межсетевой экран в крупных сетях.

- Нет централизованного управления для множества хостов (без сторонних средств).

- Некоторые сторонние брандмауэры конфликтуют с Windows Firewall.

Альтернативы

- pfSense/OPNsense для сетевого уровня и сложных правил.

- Коммерческие NGFW для корпоративного уровня (Palo Alto, Fortinet, Cisco).

- Лёгкие локальные GUI‑инструменты, если WFC несовместим с вашей системой.

Когда перейти на альтернативу: если вам нужен централизованный контроль для десятков/сотен устройств или глубже инспекция трафика (DPI), рассматривайте сетевые решения.

Безопасность и конфиденциальность при использовании WFC

- Логи WFC содержат имена приложений, порты и IP‑адреса. Обращайтесь с ними осторожно, если в сети есть чувствительные данные.

- Экспорт правил создаёт файл конфигурации с путями к приложениям — храните его в безопасном месте.

- При включении Shell Integration будьте аккуратны: случайный клик может быстро создать правило.

Совместимость с нормативами (напоминание)

Если вы работаете с персональными данными под GDPR или аналогичными законами, убедитесь, что правила не приводят к необоснованной передаче данных извне. WFC сам по себе не передаёт данные разработчику, но журнал может содержать конфиденциальные сведения, если вы решите его экспортировать.

Тесты и критерии приёмки

Критерии приёмки для нового правила

- Приложение выполняет ожидаемую сетевую функцию (например, подключение к серверу).

- Не нарушена работа системных служб (Windows Update, антивирусные обновления).

- Правило ограничено минимально необходимым набором портов и адресов.

- Изменения документированы и экспортированы в снапшот.

Простые тесты

- Проверка порта: telnet localhost 8080 или curl http://localhost:8080.

- Проверка исходящего соединения: попытка подключиться из приложения к целевому серверу.

- Откат: импорт ранее экспортированного набора правил.

Диагностика и типичные проблемы

Проблема: приложение не подключается после создания правила

- Проверьте направление правила (Inbound vs Outbound).

- Уточните порты и протоколы.

- Посмотрите журнал событий WFC и системный журнал Windows Event Viewer.

Проблема: потеря сетевой связи после массовых изменений

- Сразу импортируйте резервную копию правил.

- Перезагрузите сетевой адаптер.

- В крайнем случае временно установите профиль «Разрешить всё» для диагностики.

Модель зрелости использования брандмауэра

Уровни зрелости

- Базовый: стандартный Windows Firewall без GUI дополнений.

- Управляемый: WFC с профилями и журналом подключений.

- Контролируемый: подробно настроенные правила для критичных приложений.

- Централизованный: правила и политики применяются через сторонние инструменты управления для множества хостов.

Переход между уровнями требует планирования: бэкапы, тесты и документация — обязательны.

Короткий чеклист перед важными изменениями

- Экспортировать текущие правила.

- Сделать снимок настроек WFC.

- Оповестить заинтересованные стороны (если в сети используются общие ресурсы).

- Применять изменения по одной группе правил и тестировать.

1‑строчный глоссарий

- Брандмауэр: программный или аппаратный фильтр сети.

- Правило: запись, определяющая, разрешать или блокировать трафик.

- Профиль: набор политик безопасности для определённого состояния (дом, работа и т.д.).

- Inbound/Outbound: входящие/исходящие соединения.

Изображение: журнал подключений в WFC показывает приложения, порты и действия

Краткое резюме

Windows Firewall Control делает встроенный брандмауэр Windows понятным и удобным. Вы получаете: быстрые профили, журнал подключений для создания правил «по факту», шаблоны для типичных задач и возможность ручной тонкой настройки. Для большинства пользователей WFC обеспечивает высокий уровень безопасности при минимальных усилиях. Для корпоративных задач и централизованного управления требуются более сложные сетевые решения.

Совет напоследок: применяйте правило «минимально необходимого доступа», документируйте изменения и сохраняйте резервные копии конфигурации перед критичными изменениями.

Похожие материалы

7 проблем с батареей Android и их решения

Управление пользователями в Ubuntu

Как измерить кислород в крови на Apple Watch

Как сделать идеальные Instagram Cutouts

Как закрепить приложение на Android