Как создавать продвинутые правила брандмауэра в Windows

Быстрые ссылки

- Доступ к интерфейсу

- Настройка профилей сети

- Создание правила

- Пример: блокировка программы

- Пример: ограничение доступа

Брандмауэр Windows скрывает возможности для гибкой настройки. Вы можете блокировать программы, создавать белые списки, ограничивать трафик по портам и IP‑адресам и не устанавливать сторонний софт. Встроенный оснасточный модуль «Брандмауэр Windows с расширенной безопасностью» появился в Windows Vista и сохранил мощные средства управления.

Определение: профиль сети — набор настроек, применяемых к подключению в зависимости от типа сети (домен, частная, публичная).

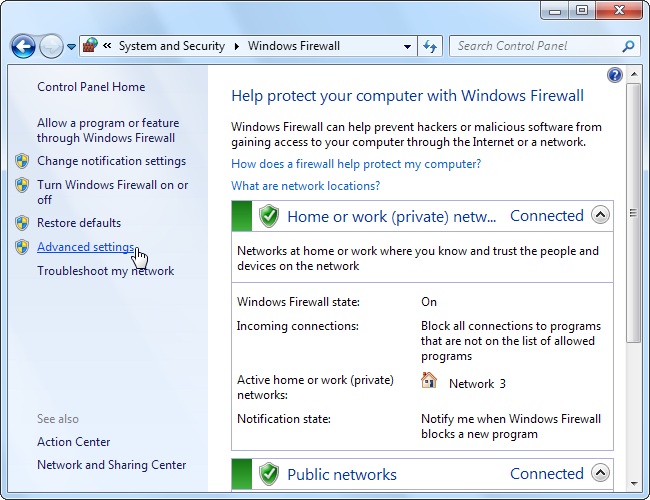

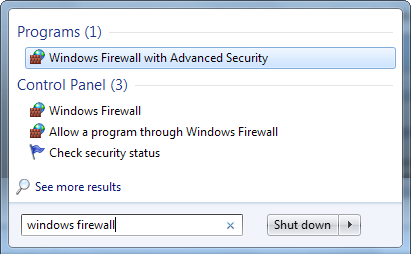

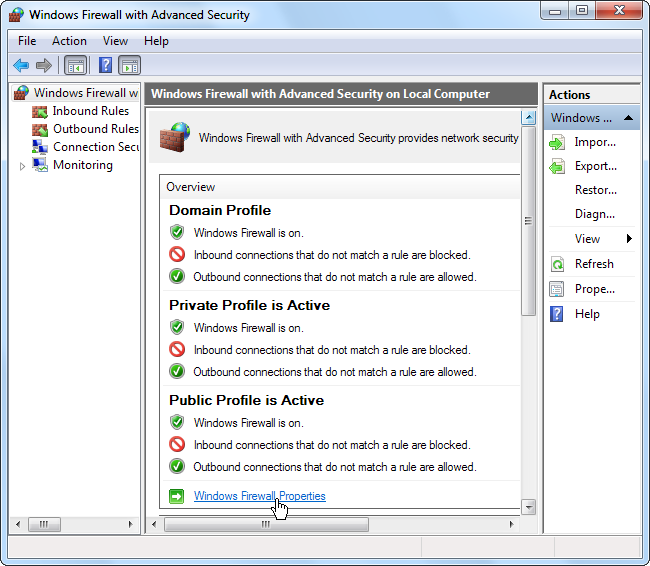

Доступ к интерфейсу

Есть несколько способов открыть «Брандмауэр Windows с расширенной безопасностью». Один из простых — через Панель управления: нажмите «Брандмауэр Windows», затем ссылку «Дополнительные параметры» в боковой панели.

Можно также ввести в поиске меню «Пуск» слова “Windows Firewall” и выбрать приложение «Windows Firewall with Advanced Security» или русскоязычный эквивалент.

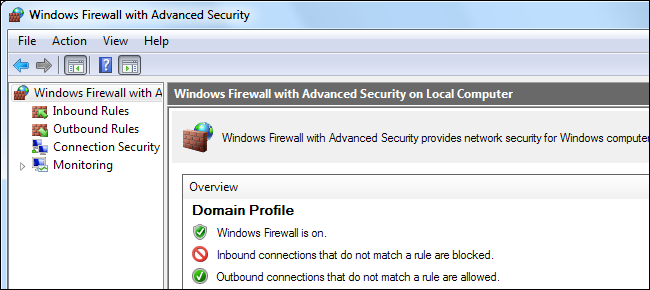

Настройка профилей сети

Брандмауэр использует три профиля:

- Domain Profile — применяется при подключении к домену.

- Private — применяется в частных сетях (дом, офис).

- Public — применяется в публичных сетях (Wi‑Fi в кафе, прямое подключение к интернету).

Windows спрашивает, является ли сеть публичной или частной, при первом подключении. Один компьютер может использовать разные профили в разное время: например, рабочий ноутбук в офисе — профиль домена, дома — частный, в кафе — публичный.

Нажмите ссылку «Свойства брандмауэра Windows», чтобы открыть окно свойств. В нём есть отдельная вкладка для каждого профиля. По умолчанию Windows блокирует входящие и разрешает исходящие подключения. Но вы можете изменить это — например, блокировать все исходящие подключения и создавать исключения (белый список) для отдельных приложений.

Важно: если вы блокируете исходящие подключения глобально, Windows не будет показывать уведомления о блокировках — соединения просто не пройдут.

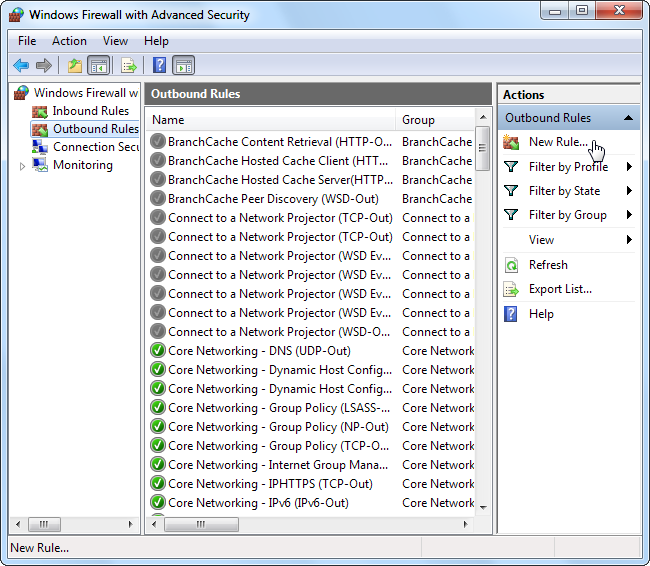

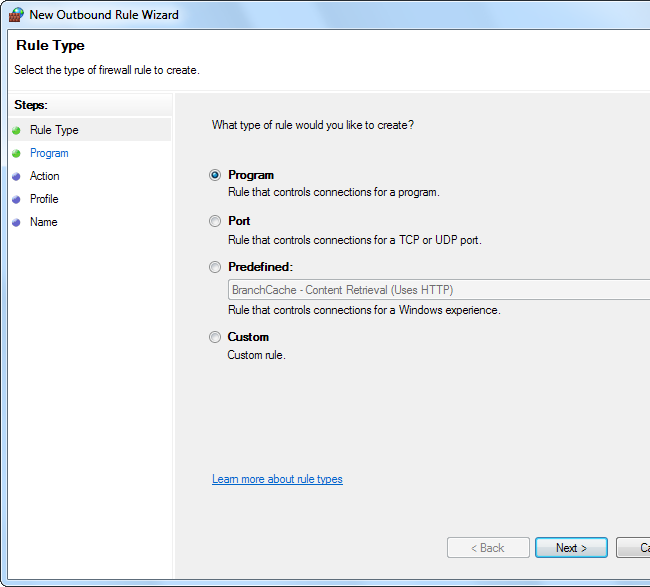

Создание правила

В левой колонке выберите категорию «Правила для входящих подключений» или «Правила для исходящих подключений». Затем справа нажмите «Создать правило».

Windows предлагает четыре типа правил:

- Программа — блокировать или разрешать конкретный .exe.

- Порт — блокировать/разрешать порт, диапазон портов или протокол.

- Предопределённое — использовать шаблон Windows.

- Пользовательское — комбинировать программу, порты и IP‑адреса для тонкой настройки.

Выбор типа зависит от цели: для простой блокировки приложения используйте Программа. Для серверов и сервисов чаще используют Порт или Пользовательское правило.

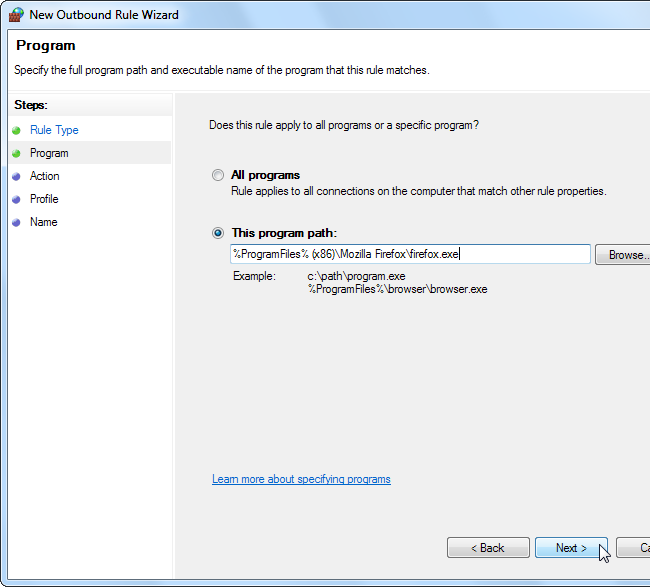

Пример: блокировка программы

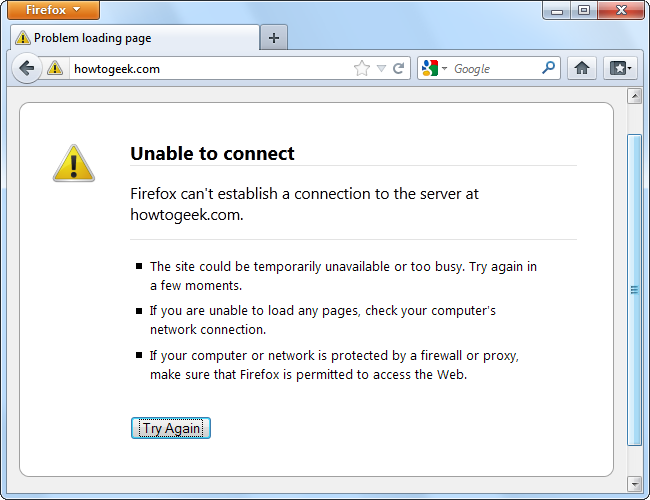

Допустим, нужно запретить программе выход в интернет. Это можно сделать без установки третьего ПО.

- Выберите тип правила Программа.

- На следующем экране нажмите «Обзор» и укажите исполняемый файл .exe программы.

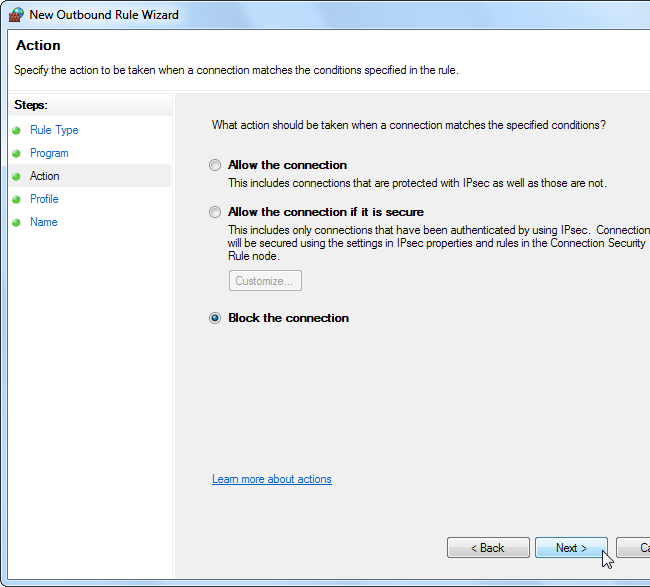

- На шаге Действие выберите Заблокировать подключение. Если вы работаете по модели «запретить всё, разрешать по белому списку», выберите Разрешить подключение для конкретных программ, которые должны работать.

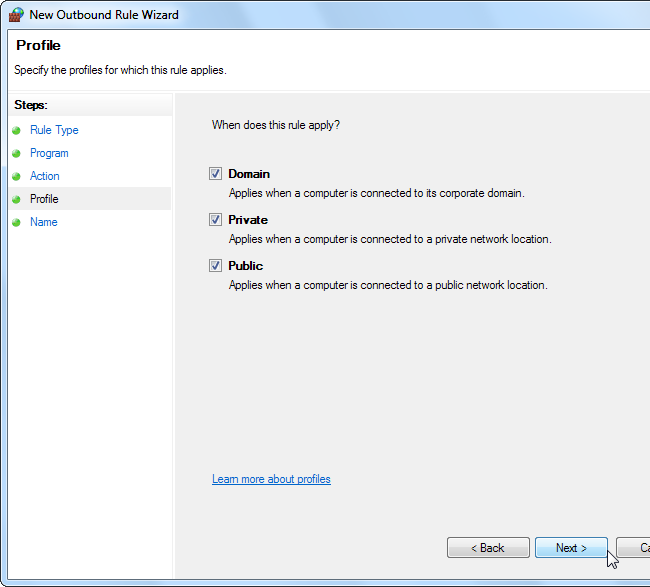

- На шаге Профили укажите, где правило должно действовать. Например, чтобы блокировать только в публичных сетях, оставьте отмеченным только Публичный.

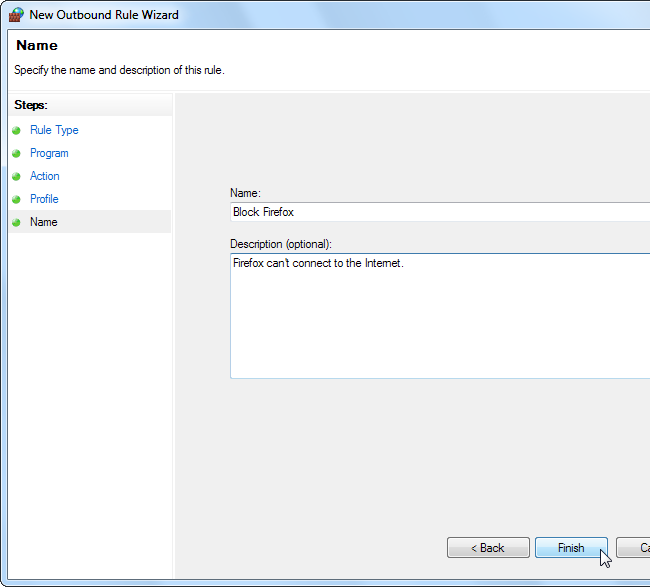

- Дайте правилу понятное имя и при необходимости описание. Это упростит управление правилами в будущем.

Правило вступает в силу сразу и появляется в списке правил. Его можно выключить, отредактировать или удалить.

Пример: ограничение доступа по портам и IP

Чтобы жёстко ограничить доступ к серверному приложению, используйте Пользовательское правило.

- В списке входящих правил нажмите Создать правило и выберите Пользовательское.

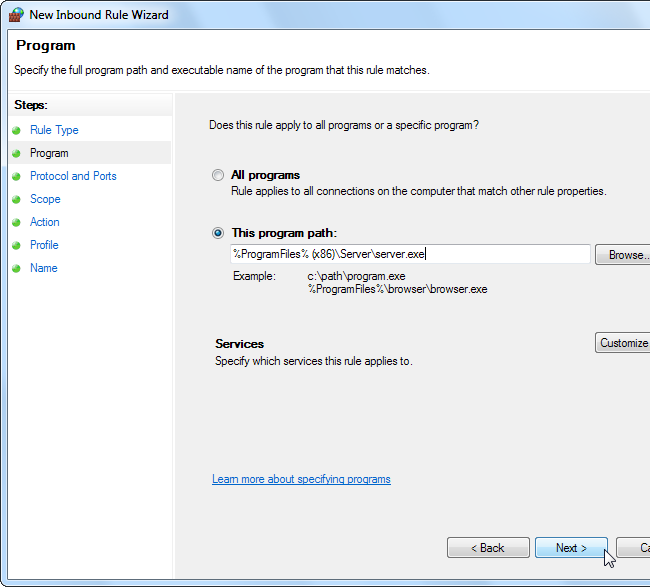

- На шаге Программа укажите программу или службу. Если приложение работает как служба Windows, нажмите Настроить и выберите службу.

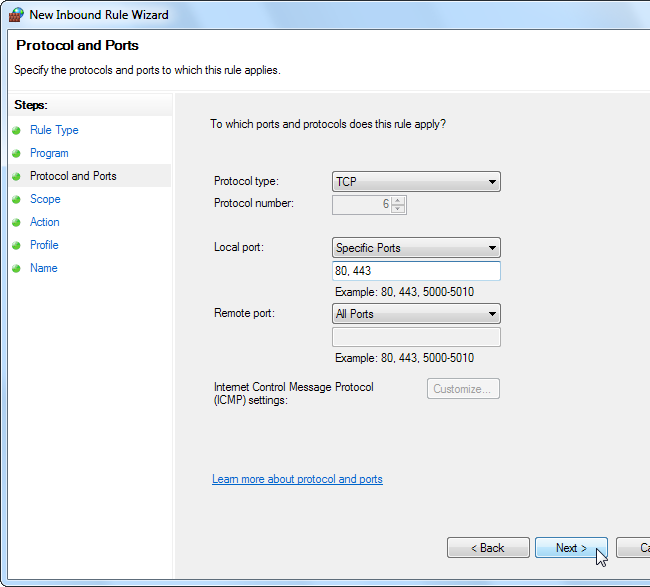

- На шаге Протоколы и порты выберите нужный протокол и укажите локальные порты. Например, для веб‑сервера укажите TCP и локальные порты 80, 443.

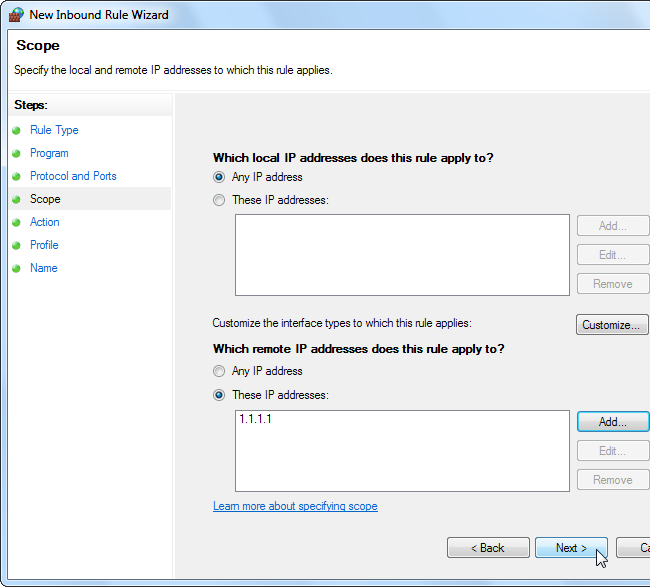

- На вкладке Область (Scope) укажите удалённые IP‑адреса, которым разрешён доступ. Введите конкретный IP или диапазон.

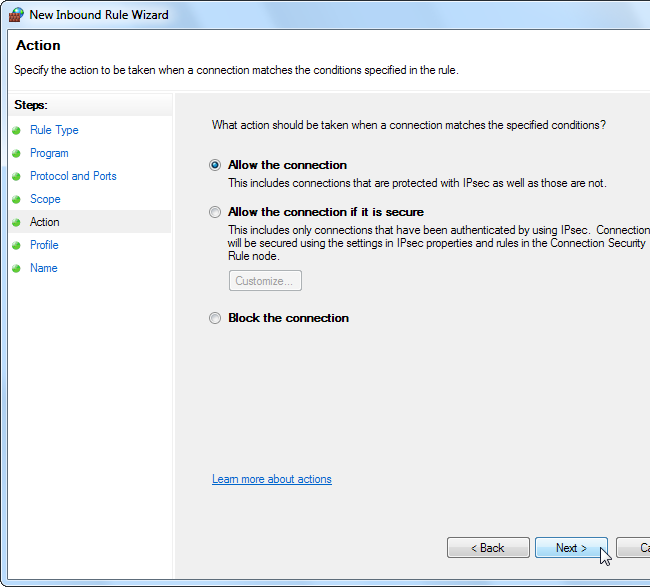

- Выберите Разрешить подключение. Проверьте, не существует ли другого правила, которое разрешает трафик для этой программы — более высокий приоритет или отдельное правило может нейтрализовать ограничения.

Правило начнёт действовать сразу после указания профилей и имени.

Когда встроенный брандмауэр недостаточен

Встроенный брандмауэр мощный, но не всегда удобен:

- У него нет удобного интерфейса для белых списков на массовом уровне.

- Для сложных политик и централизованного управления легче использовать сторонний продукт или решение EDR/NGFW.

- Если нужен глубокий анализ трафика (IDS/IPS), встроенных средств может не хватить.

Альтернатива: для централизованного управления используйте корпоративные решения вроде Microsoft Defender for Endpoint, SIEM или сторонние NGFW.

Методика создания безопасного правила шаг за шагом

- Определите цель правила: блокировка приложения, разрешение порта, ограничение IP.

- Выберите минимально необходимый охват: конкретная программа и профиль, а не глобальные настройки.

- Тестируйте правило в негостевой среде или в профиле «Частный» перед развертыванием в «Публичный» или «Домен».

- Документируйте имя правила и причину его создания.

- Мониторьте логи брандмауэра и поведение приложения в течение 24–72 часов.

Схема выбора типа правила

flowchart TD

A[Что нужно сделать?] --> B{Блокировать программу?}

B -- Да --> C[Выбрать тип Программа]

B -- Нет --> D{Ограничить порт или протокол?}

D -- Да --> E[Выбрать тип Порт]

D -- Нет --> F{Нужна точная комбинация: программа+порт+IP?}

F -- Да --> G[Выбрать тип Пользовательское]

F -- Нет --> H[Использовать Предопределённое правило или комбинировать]

C --> Z[Создать правило и протестировать]

E --> Z

G --> Z

H --> ZЧек‑листы по ролям

Администратор безопасности:

- Определить политики профилей для разных сетей.

- Включить логирование блокировок для аудита.

- Ввести процесс проверки и утверждения правил.

Домашний пользователь:

- Блокировать конкретные программы, вызывающие подозрения.

- Не блокировать системные службы без теста.

- Хранить резервную настройку на случай ошибки.

Разработчик / DevOps:

- Уточнить список портов и IP, необходимых сервису.

- Тестировать правила в staging перед production.

- Документировать изменения в коде/инфраструктуре.

Критерии приёмки

- Правило действует в необходимых профилях.

- Нельзя обойти правило другими разрешающими правилами.

- Приложение функционирует в ожидаемых сценариях.

- Логи показывают ожидаемые блокировки/разрешения.

Факто‑бокс

- Профили: 3 (Domain, Private, Public).

- Типы правил: 4 (Program, Port, Predefined, Custom).

- Эффект: правила действуют немедленно после создания.

Отказоустойчивость и крайние случаи

- Если правило блокирует неожиданные службы, быстро деактивируйте его и восстановите работоспособность.

- При массовой блокировке исходящих соединений подготовьте временный обходной список для управления удалённым доступом.

- Убедитесь, что правило не мешает обновлениям системы и антивирусу.

Безопасность и конфиденциальность

- Файлы журналов брандмауэра могут содержать IP‑адреса и метаданные трафика. Ограничьте доступ к ним.

- При централизованной агрегации логов учитывайте правила конфиденциальности и требования локального законодательства.

Шаблон плана развертывания правила

- Описание цели и обоснование.

- Описание затрагиваемых систем и профилей.

- Тестовый план и критерии приёмки.

- Контактные лица и процедура отката.

- Период мониторинга после внедрения.

Отладка и приёмы диагностики

- Используйте встроенные логи брандмауэра и Просмотр событий Windows для поиска причин блокировок.

- Временно отключайте правила по одному, чтобы найти конфликтующее.

- Проверьте порядок приоритетов: правило с более широким охватом может перекрывать узкое.

Краткий словарь

- Правило — инструкция брандмауэра о том, разрешать или блокировать трафик.

- Профиль — набор настроек для типа сети.

- Локальные порты — порты на компьютере, к которым подключаются удалённые узлы.

- Удалённые IP — адреса, от которых или которым разрешён доступ.

Итог

Брандмауэр Windows с расширенной безопасностью даёт гибкий инструмент для контроля трафика без дополнительных утилит. Правильное использование профилей, типов правил и тестирования обеспечивает безопасность и минимизирует побочные эффекты. Если вам нужно централизованное управление или глубокий анализ трафика, рассмотрите корпоративные решения или NGFW.

Важно: перед массовыми изменениями протестируйте правила и подготовьте план отката.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone