Как развернуть PPTP VPN-сервер на Windows и безопасно подключаться к нему

Краткое содержание

- Что делает эта инструкция: поднять PPTP VPN‑сервер на Windows 7/8/10.

- Когда применять: быстрый доступ к домашней сети и удалённый доступ к файлам/играм.

- Ограничения и риски: безопасность PPTP, проброс портов, экспонирование ПК в Интернет.

- Шаги: открыть «Сетевые подключения», создать входящее подключение, пробросить порт, подключиться.

- Дополнительно: рекомендации по безопасности, обходные пути, чек‑листы, план отката и FAQ.

Введение

Windows имеет встроенную функцию организации VPN‑сервера с использованием протокола PPTP (Point‑to‑Point Tunneling Protocol). Это удобный способ подключаться к домашней сети из поездок или обезопасить подключение в общественном Wi‑Fi. Инструкция применима к Windows 7, 8 и 10. Сервер использует PPTP.

Важно: PPTP считается устаревшим и имеет известные уязвимости по сравнению с современными протоколами (например, OpenVPN или WireGuard). Если вам нужна высокая безопасность — выбирайте современные решения. Если же важна простота и совместимость устройств, PPTP по‑прежнему рабочий вариант.

Ограничения и риски

- Требуется проброс портов на роутере (обычно TCP 1723).

- Вы открываете Windows и порт в Интернет — это повышает риск атак. Используйте сильные пароли и, по возможности, нестандартный внешний порт.

- PPTP предлагает меньшую криптографическую защиту по сравнению с современными VPN‑протоколами.

- Для некоторых версий Windows (например, отдельные сборки Windows 10) известны проблемы со службой Routing and Remote Access; может потребоваться диагностика служб или правка реестра (только если вы понимаете риск).

- Настройка менее удобна, чем специализированные сервисы (Hamachi, TeamViewer).

Важно: если вы планируете открывать постоянный доступ в работу/корпоративную сеть, обсудите выбор протокола с отделом безопасности. Для личного пользования — PPTP подойдёт, но с оговорками по безопасности.

Что подготовить перед настройкой

- Компьютер с Windows, включённый и доступный по локальной сети.

- Локальный статический IP для этого компьютера или DHCP‑резерв на роутере.

- Доступ администратора на Windows и доступ к настройке вашего роутера.

- Понимание публичного IP вашей сети или настроенный сервис динамического DNS (DDNS).

- Сильный пароль для учётной записи, которой будут пользоваться VPN‑клиенты.

Пошаговая инструкция: создание VPN‑сервера на Windows

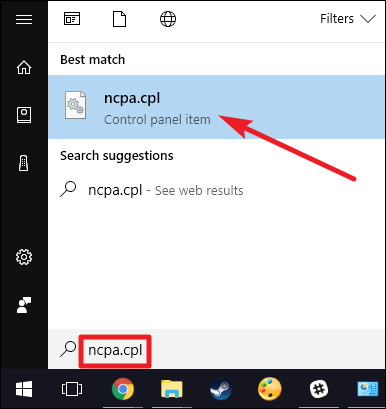

- Откройте окно «Сетевые подключения». Самый быстрый способ: нажмите Пуск, введите ncpa.cpl и нажмите Enter.

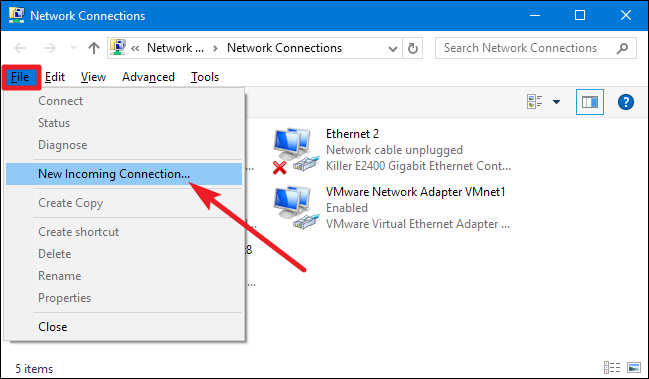

- В окне «Сетевые подключения» нажмите клавишу Alt, чтобы отобразить меню. Выберите меню «Файл» → «Новые входящие подключения».

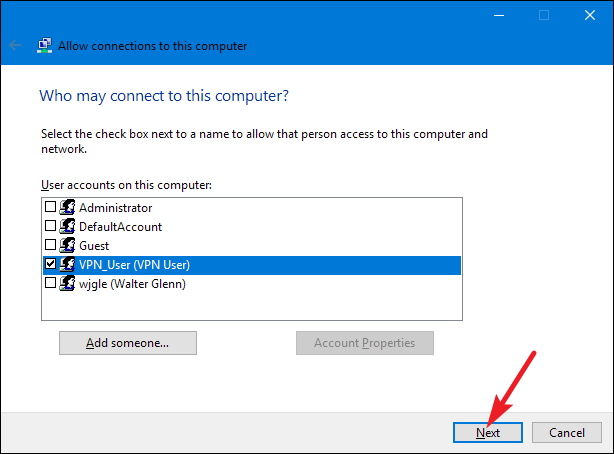

- Выберите учётные записи, которым разрешён удалённый доступ. Для безопасности рекомендуется создать отдельную локальную учётную запись с ограниченными правами и сильным паролем. Нажмите «Добавить пользователя», если нужно.

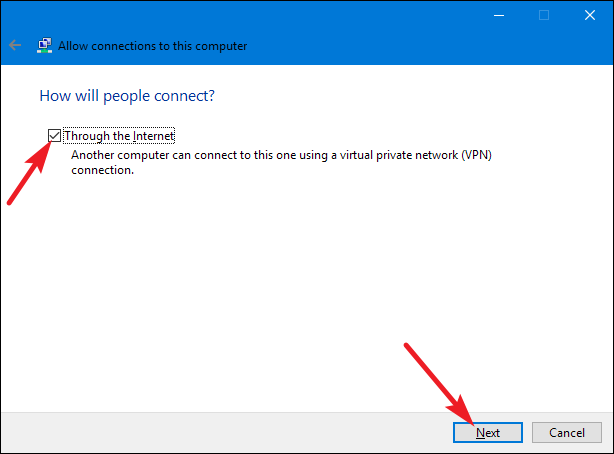

- На следующей странице выберите «Через Интернет» (Through the Internet), чтобы разрешить VPN‑подключения по сети. Обычно это единственный практический вариант.

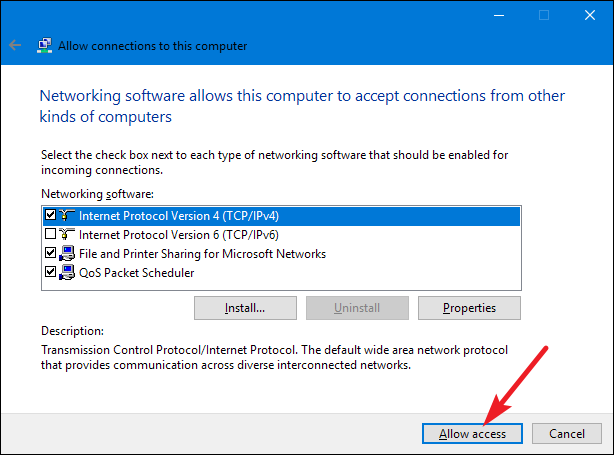

Выберите сетевые протоколы, которые будут разрешены для входящих подключений. Например, снимите флажок «Общий доступ к файлам и принтерам для сетей Microsoft», если не хотите давать доступ к локальным ресурсам.

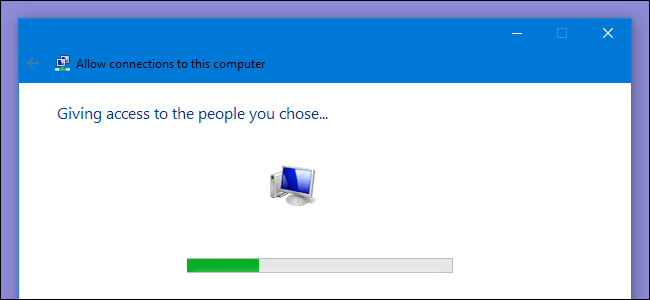

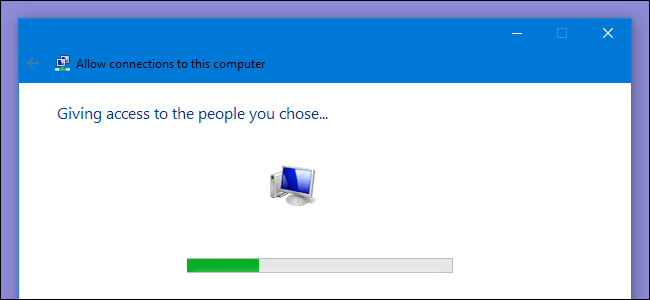

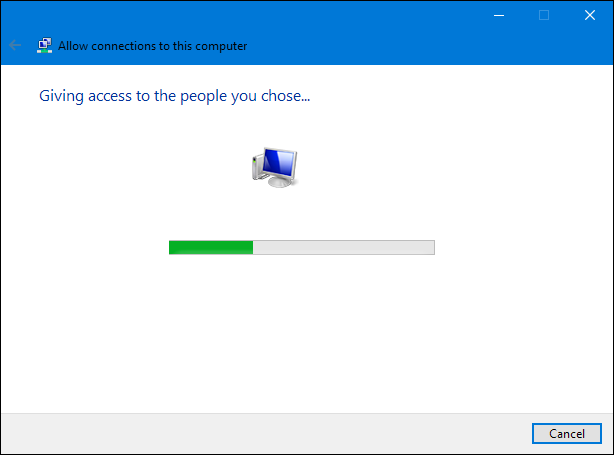

Нажмите «Разрешить доступ» (Allow Access). Windows создаст объект «Incoming Connections» в окне «Сетевые подключения» и настроит необходимые сетевые интерфейсы.

- После нескольких секунд конфигурации сервер готов принимать подключения. Если нужно отключить сервер — удалите элемент «Incoming Connections» в окне «Сетевые подключения».

Настройка роутера и проброс портов

Для входящих подключений через Интернет настройте проброс порта:

- Пробросьте внешний TCP‑порт 1723 на внутренний IP компьютера, где вы настроили VPN‑сервер.

- Рекомендуемая практика безопасности: в настройках роутера пробросьте случайный внешний порт (например, 23243) на внутренний порт 1723. Тогда клиенты будут подключаться к вашему публичному адресу:23243, а роутер перенаправит трафик на 1723.

- Если роутер/файрволл позволяет — ограничьте доступ по IP‑адресам только для доверенных источников.

- Настройте динамический DNS (DDNS), чтобы иметь стабильное доменное имя для подключения при смене публичного IP.

Связанные риски и рекомендации:

- Разрешение порта на внешнем интерфейсе делает сервис доступным для массового сканирования. Используйте нестандартный внешний порт и сложные пароли.

- Некоторые операторские сети (публичные или мобильные) блокируют порт 1723 или протокол GRE. Если соединение не устанавливается, проверьте ограничения провайдера.

Подключение клиента Windows (на другом компьютере)

- Получите публичный IP вашей сети или адрес DDNS.

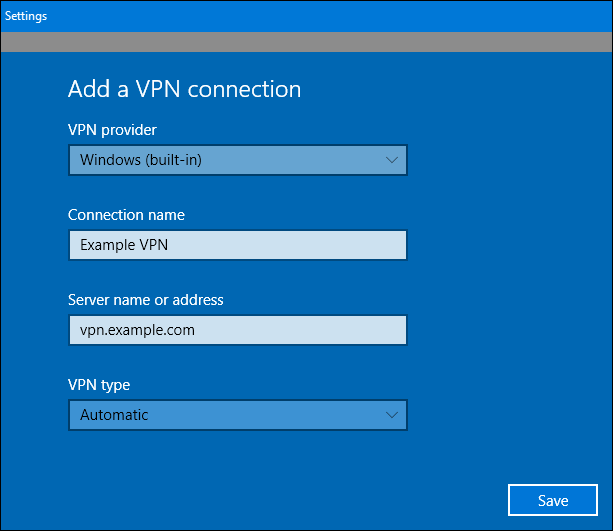

- На клиентском Windows нажмите Пуск и введите vpn. Выберите пункт «Изменить параметры виртуальных частных сетей (VPN)» в Windows 10 или «Настроить подключение к виртуальной частной сети (VPN)» в Windows 7.

- Введите любое имя подключения и в поле «Адрес в Интернете» укажите ваш публичный IP или DDNS‑имя. Если вы используете нестандартный внешний порт, укажите его в поле адреса (пример: example.ddns.net:23243).

- Когда система запросит — введите имя пользователя и пароль той учётной записи, которую вы разрешили на сервере.

Для подробных опций подключения (шифрование, протоколы) смотрите параметры VPN‑подключения в Windows и инструкции к клиентскому ПО.

Типичные проблемы и устранение неполадок

- Служба Routing and Remote Access не запускается: проверьте права доступа, журналы событий (Event Viewer) и наличие зависимостей служб. На некоторых сборках Windows 10 известна проблема: у некоторых пользователей запуск службы не проходит — возможен ручной обход через реестр, но это для опытных администраторов.

- Невозможно подключиться из Интернета: проверьте проброс портов на роутере, убедитесь, что провайдер не блокирует порт 1723, и что у сервера есть статический внутренний IP.

- Подключение устанавливается, но трафик не проходит: проверьте правила файрвола Windows и роутера, убедитесь, что разрешён протокол GRE (если это требуется), и проверьте настройки IP‑маршрутизации.

- Клиенты видят локальные ресурсы при подключении: если вы не хотите этого, отключите общий доступ к файлам и принтерам или примените правила брандмауэра, ограничивая доступ по IP/портам.

Безопасность и рекомендации

- Используйте отдельную локальную учётную запись с ограниченными правами для VPN‑доступа.

- Пароль должен быть длинным и уникальным — минимум 12 символов с сочетанием букв, цифр и символов.

- По возможности используйте двухфакторную аутентификацию на уровне службы, если доступно в вашем стеке (для домашних Windows‑настроек это редко поддерживается).

- Рассмотрите возможность использования современного VPN‑протокола (OpenVPN, WireGuard) для лучшей криптозащиты.

- Ведите журнал подключений и регулярно проверяйте неавторизованные попытки доступа.

Альтернативы и когда PPTP не годится

- OpenVPN: более безопасен и гибок, требует установки серверной и клиентской части.

- WireGuard: современный, лёгкий и быстрый, рекомендован для большинства новых развёртываний.

- Hamachi / ZeroTier / Tailscale: удобные сетевые оверлеи без проброса портов — хороши для игры и совместной работы.

- TeamViewer / AnyDesk: больше для удалённого управления, чем для построения VPN.

Когда PPTP не подходит:

- Требуется высокая криптографическая безопасность для корпоративных данных.

- Провайдер блокирует PPTP/GRE или порт 1723.

- Нужно кросс‑платформенное решение с современным шифрованием.

Роль‑ориентированные чек‑листы

Чек‑лист администратора (настраивает сервер):

- Выделен статический внутренний IP или зарезервирован DHCP.

- Создана отдельная учётная запись для VPN с сильным паролем.

- Настроен входящий подключение через ncpa.cpl.

- Проброшен внешний порт (1723 или нестандартный) на роутере.

- Ограничен доступ в роутере/файрволле по IP при возможности.

- Настроен DDNS, если публичный IP динамический.

- Протестировано подключение извне и проверен доступ к ресурсам.

Чек‑лист пользователя (подключается к серверу):

- Получен адрес сервера (IP или DDNS) и имя подключения.

- Есть правильное имя пользователя и пароль.

- На клиенте настроено VPN‑подключение в Windows.

- Тест доступа к нужным ресурсам (файлы, принтеры, игры) прошёл успешно.

- При возникновении проблем — прислать лог администратору.

SOP: быстрая инструкция для развёртывания (шаги)

- Зафиксировать внутренний IP целевого ПК в настройках роутера.

- На ПК: Пуск → ncpa.cpl → Alt → Файл → Новые входящие подключения.

- Добавить/выбрать учётную запись, включить «Через Интернет», настроить протоколы и нажать «Разрешить доступ».

- В роутере: создать правило проброса внешнего порта → внутренний IP:1723 (или внешний порт → внутренний 1723).

- Настроить DDNS при необходимости.

- На клиенте создать VPN‑подключение и протестировать.

План отката / Инцидентный план

Если после включения VPN появляются проблемы (например, недоступность сервисов):

- Удалите объект «Incoming Connections» в «Сетевых подключениях», чтобы быстро закрыть внешний доступ.

- Откатите правило проброса порта в настройках роутера.

- Проверьте журналы Windows на подозрительную активность и смените пароли VPN‑учёток.

- Восстановите конфигурации из резервных копий, если есть.

Таблицы и шпаргалки

Таблица портов:

- TCP 1723 — PPTP control (основной порт для подключения).

- GRE (IP протокол 47) — используется PPTP для туннелирования (не TCP/UDP). Некоторые роутеры маркируют это как PPTP Passthrough.

Совет по пробросу порта с переадресацией внешнего нестандартного порта:

- Внешний порт 23243 TCP → Внутренний порт 1723 TCP на 192.168.1.10

Решающее дерево: PPTP или альтернатива

flowchart TD

A[Нужно быстрое и простое VPN?] -->|Да| B{Доступна высокая безопасность?}

A -->|Нет — нужна безопасность| C[Рассмотрите OpenVPN или WireGuard]

B -->|Да| C

B -->|Нет — совместимость превыше| D[PPTP на Windows]

D --> E[Настроить PPTP и пробросить порт]

C --> F[Установить OpenVPN/WireGuard или сервис оверлей]Часто задаваемые вопросы

Q: Поддерживает ли PPTP все устройства?

A: Многие старые клиенты и встроенные клиенты Windows поддерживают PPTP по умолчанию, но современные устройства и мобильные ОС могут предпочитать более безопасные протоколы.

Q: Могу ли я использовать нестандартный порт для защиты от сканирования?

A: Да. На роутере пробросьте внешний случайный порт на внутренний 1723 — это уменьшит число автоматизированных атак на стандартный порт.

Критерии приёмки

- VPN‑сервер отвечает на внешние подключения по публичному IP/домену.

- Авторизованный пользователь может подключиться и получить доступ к нужным ресурсам.

- Неавторизованные подключения блокируются.

- Журналы показывают успешные/неуспешные попытки без критических ошибок служб.

Заключение

Поднять PPTP VPN‑сервер на Windows можно быстро и без стороннего ПО, что удобно для личного доступа к домашней сети. Однако PPTP — устаревший протокол с известными недостатками в безопасности. Для длительного и безопасного использования рекомендуются современные протоколы (OpenVPN, WireGuard) или сервисы‑оверлеи (Hamachi, ZeroTier). Если вы всё же выбираете PPTP, следуйте рекомендациям по сильным паролям, нестандартным внешним портам, ограничению по IP и регулярной проверке журналов.

Примечание: если при создании VPN сервер не запускается на вашей версии Windows, начните с проверки службы Routing and Remote Access и журналов событий. Изменение реестра — крайняя мера и требует навыков администратора.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone