Создать пользователя в Linux — useradd, adduser, GUI

Быстрые ссылки

- Почему в Linux нужны пользователи

- Создание пользователя через команду useradd

- Создание пользователя через команду adduser

- Создание пользователя через настройки GNOME (GUI)

- Какой метод лучше использовать?

Краткое содержание

Создание пользователя — базовая задача администратора. Команда useradd предоставляет наименьший уровень абстракции и максимум гибкости: вы явно указываете шелл, домашнюю папку, группы и метаданные. adduser — интерактивная обёртка, которая автоматически создаёт домашний каталог, задаёт пароль и собирает GECOS-данные. В GNOME есть графический интерфейс для настольных систем, удобный для непрофессионалов, но имеющий ограничения с точки зрения контроля над паролем и группами. Всегда устанавливайте политику смены пароля при первом входе и ограничивайте права sudo.

Important: В продакшен-средах следуйте внутреннему SOP, документируйте созданные аккаунты и используйте централизованные системы управления (LDAP, Active Directory, FreeIPA) для масштабируемых инсталляций.

Почему в Linux нужны пользователи

Один компьютер без пользователей — это просто набор ресурсов. Linux — многопользовательская система: каждому человеку нужен отдельный аккаунт для изоляции, приватности и контроля доступа. Учетная запись связывает файлы, процессы и права доступа. Через группы и атрибуты аккаунта администратор может гибко управлять возможностями пользователя.

Коротко: аккаунт — это контейнер рабочего окружения, набор прав и информация для идентификации владельца.

Когда нужны отдельные аккаунты

- Семейный компьютер: каждому члену по своему профилю и настройки приложений.

- Сервер: сервисы и люди не должны работать под одним общим рутом.

- Корпоративная сеть: разные роли — разные права и аудит.

Создание нового пользователя через useradd

Команда useradd — это «низкоуровневый» инструмент. Она есть почти везде и даёт максимальную гибкость, но требует точности при указании флагов.

Общий пример:

sudo useradd -s /bin/bash -m -c "Mary Quinn" -G sambashare maryqРазберём аргументы:

- sudo: требуется для создания системных учётных записей.

- useradd: команда создания пользователя.

- -s /bin/bash: задаёт shell по умолчанию.

- -m: создаёт домашний каталог /home/maryq и копирует конфигурационные файлы по умолчанию.

- -c “Mary Quinn”: GECOS-поле, человекочитаемая информация (имя, отдел и т. п.).

- -G sambashare: добавляет пользователя в дополнительные (вторичные) группы. Имейте в виду, что группы должны существовать.

- maryq: логин пользователя — уникален в системе.

После создания пользователя у него нет пароля по умолчанию. Без пароля вход невозможен. Пароль безопасно задать через passwd:

sudo passwd maryqДля принуждения смены пароля при первом входе:

sudo passwd --expire maryqПосмотреть запись пользователя в /etc/passwd:

grep -E "dave|maryq" /etc/passwdФормат строки в /etc/passwd (двоеточие-символы “:”):

- имя учётной записи

- x — место для зашифрованного пароля в /etc/shadow

- UID — идентификатор пользователя

- GID — идентификатор основной группы

- GECOS — человекочитаемая информация

- путь к домашней директории

- путь к shell

Пример: запись выглядит как

maryq:x:1001:1001:Mary Quinn:/home/maryq:/bin/bashВы можете добавить полную информацию в GECOS при создании:

sudo useradd -s /bin/bash -m -c "Mary Quinn,Operations 1,555-6325,555-5412,Team Leader" -G sambashare maryqДля последнего редактирования GECOS используйте chfn:

sudo chfn maryqКоманды finger и getent passwd помогают просмотреть метаданные пользователя:

finger maryq

getent passwd maryqПримеры и распространённые флаги

- -u UID — явно указать UID.

- -g GROUP — задать основную группу (имя или GID).

- -G GROUP1,GROUP2 — список дополнительных групп.

- -d HOME_DIR — набор кастомной домашней директории.

- -e EXPIRE_DATE — дата истечения аккаунта (формат YYYY-MM-DD).

- -f INACTIVE — дни до деактивации после истечения пароля.

Пример с кастомным UID и датой истечения:

sudo useradd -u 1432 -s /bin/bash -m -e 2026-12-31 -c "Contractor" contractor01Note: На некоторых системах требуется вызвать update-binfmts или копировать skeleton-файлы вручную; лучше проверять /etc/default/useradd и /etc/skel при подготовке шаблонов.

Проверка и отладка

- Посмотреть домашнюю папку:

sudo ls -ahl /home/maryq- Проверить группы пользователя:

groups maryq

id maryq- Удалить пользователя вместе с домашней директорией:

sudo deluser --remove-home maryq

# или для совместимости с userdel

sudo userdel -r maryqImportant: Всегда проверяйте, не запущены ли от имени пользователя процессы, прежде чем удалять учётную запись.

Создание нового пользователя через adduser

adduser — интерактивный помощник, обёртка для useradd. На большинстве Debian/Ubuntu-систем он установлен по умолчанию. adduser создаёт домашний каталог, копирует /etc/skel, задаёт пароль и собирает GECOS-данные в одном шаге.

Установка на Arch/Manjaro (AUR):

yay -S adduserПример запуска:

sudo adduser maryqПроцесс:

- Ввод пароля и подтверждение.

- Ввод полей GECOS (имя, отдел, телефон и т. п.) — поле можно пропустить нажатием Enter.

- Подтверждение введённых данных.

adduser автоматически создаст группу с тем же именем, присвоит её как основную и добавит скрытые конфигурационные файлы в домашнюю директорию.

После создания не забудьте принудительно выставить истечение пароля, если хотите, чтобы пользователь сменил пароль при первом входе:

sudo passwd --expire maryq(Обратите внимание: правильная команда — passwd, не password.)

Когда выбрать adduser

- Для администраторов настольных или небольших серверов, где важна скорость и удобство.

- Когда не нужно сразу добавлять пользователя в дополнительные системные группы (это можно сделать позже через usermod).

Создание пользователя через GNOME Settings (GUI)

Для тех, кто предпочитает GUI, GNOME предлагает простой экран настройки пользователей.

Шаги:

- Откройте системное меню в правом углу панели GNOME (питание, звук, сеть).

- Выберите «Параметры» (Settings).

- Перейдите в раздел «Пользователи» (Users).

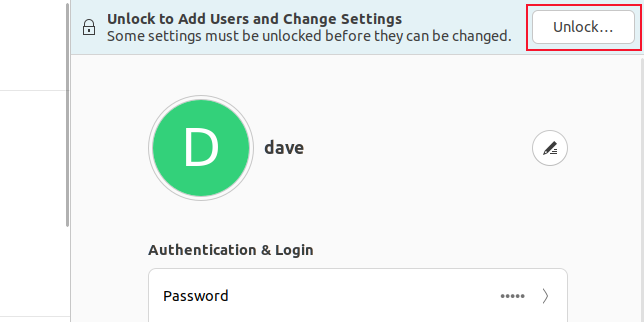

- Нажмите «Разблокировать» (Unlock) и введите пароль администратора.

- Нажмите «Добавить пользователя» (Add User).

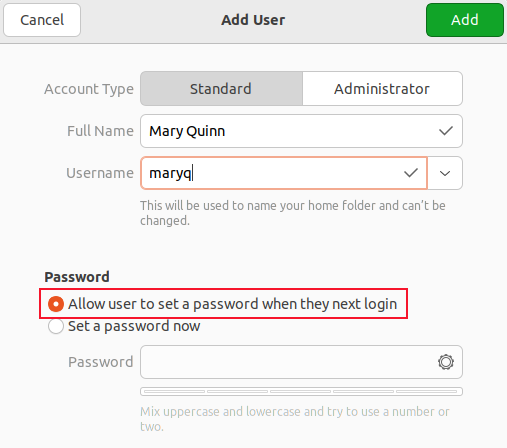

- Заполните форму: имя, тип аккаунта (Обычный / Администратор), опции пароля.

GUI предлагает две политики пароля:

- Администратор вручную задаёт пароль (и затем может принудительно выставить его как истёкший через терминал).

- Разрешить пользователю задать пароль при первом входе. Недостаток: любой, кто первым попытается войти в систему под этим логином, сможет установить пароль.

Это важно учитывать в публичных средах: GUI-подход удобен, но менее контролируем в вопросах безопасности и аудита.

Какой метод выбрать?

Кратко:

- useradd — максимальный контроль, подходит для сценариев автоматизации (скрипты, Ansible), где важна точность.

- adduser — удобнее, лучше для интерактивной работы на сервере или десктопе.

- GNOME GUI — удобный для новичков и настольных систем, но не подходит для централизованного управления или строгой политики паролей.

Если вам нужно быстро создать учётку и добавить её в несколько групп, удобнее использовать useradd + usermod или сначала adduser, затем usermod.

Рекомендации по безопасности и жёсткие настройки

Security hardening — ключевой этап при управлении пользователями.

Политика паролей

- Минимальная длина пароля: 12+ символов.

- Используйте PAM-модули (pam_pwquality, pam_cracklib) для проверки сложности.

- Настройте history и lockout в /etc/pam.d/common-password и /etc/login.defs.

Принудительная смена пароля при первом логине

sudo passwd --expire usernameОграничение sudo

- Не давайте группе sudo права по умолчанию. Создавайте группы с минимально необходимыми привилегиями.

- Используйте visudo и включайте конкретные команды, а не ALL.

Блокировка учётной записи

sudo usermod --expiredate 1 username

# или временная блокировка пароля

sudo passwd -l usernameАудит и логирование

- Включите аудит входов (auditd), следите за sudo-лентой и /var/log/auth.log.

- Для критичных аккаунтов рассмотрите двухфакторную аутентификацию (2FA).

Централизованное управление

- Для организаций используйте LDAP/FreeIPA/AD и управляемые политики паролей.

Приватность и соответствие GDPR

Если учётные записи связывают личные данные (имена, телефоны, отделы), учитывайте законы о защите данных:

- Сокращайте объём персональных данных в GECOS до минимума: храните только то, что необходимо.

- Ограничьте доступ к файлу /etc/passwd и /etc/shadow: /etc/shadow доступен только root.

- При удалении пользователя — удаляйте персональные данные согласно процедурам компании (удаление почтовых ящиков, резервных копий).

- Введите процесс запроса на удаление данных (Data Subject Access Request) и документируйте удаления.

Notes: Внутренние политики компании часто дополняют юридические требования; согласуйте действия с DPO (Data Protection Officer), если он есть.

Альтернативы и интеграция

- LDAP/Active Directory/FreeIPA — масштабируемые решения для централизованного управления учётными записями.

- Системы управления конфигурацией (Ansible, Puppet, Chef) — автоматизируют создание/удаление пользователей и синхронизацию групп.

- Контейнерные среды: в Docker-контейнерах не рекомендуется создавать системные учётки так же, как в хост-системе; лучше пробрасывать нужные UID/GID.

Когда методы дают сбои — примеры и ограничения

- useradd создаёт учётную запись, но пропустите флаг -m — домашний каталог не будет создан.

- Перед добавлением в группу убедитесь, что группа существует; иначе useradd вернёт ошибку или создаст группу по умолчанию (в зависимости от дистрибутива).

- adduser отсутствует в некоторых минималистичных дистрибутивах (например, в чистой Arch). В таких случаях используйте useradd или пакетные обёртки из AUR.

- GNOME GUI не подходит, если рабочая станция не имеет графической среды или доступ осуществляется по SSH.

Ролевые чек-листы при создании пользователя

Администратор:

- Назначить учётную запись и роль (Администратор/Обычный).

- Ограничить sudo через visudo (минимально необходимые команды).

- Включить двухфакторную аутентификацию для административных аккаунтов.

- Провести аудит после 30 дней.

Разработчик:

- Создать учётную запись с доступом к нужным группам (docker, developers).

- Выдать SSH-ключи: добавьте публичный ключ в ~/.ssh/authorized_keys.

- Ограничить доступ к критичным прод-сервером.

Пользователь семейного ПК:

- Создать обычный (non-admin) аккаунт.

- Включить автоматическое создание резервных папок в облако (при необходимости).

- Установить огранчения для гостевого аккаунта, если нужно.

Kiosk/Публичный терминал:

- Использовать одноразовые или временные учётные записи.

- Ограничить создание процессов, доступ к /home и внешним устройствам.

- Принудительно очищать профиль после выхода.

SOP: стандартная операционная процедура создания пользователя

- Получить форму-запрос от сотрудника: ФИО, отдел, должность, требуемые привилегии, дата начала.

- Проверить, что логин не конфликтует (использовать доменные правила организации для генерации логина).

- Выполнить команду создания (adduser или useradd в соответствии с политикой).

- Добавить в необходимые группы: usermod -aG group user.

- Установить временный пароль и пометить его как истёкший: passwd –expire user.

- Создать запись в реестре учётных записей (журнал) с датой создания, назначением, ответственным лицом.

- Передать инструкции пользователю: как сменить пароль, где найти политику безопасности.

- После 90 дней проверить активность и провести ревизию прав.

План реагирования на компрометацию учётной записи

- Немедленно деактивировать учётную запись: passwd -l username или usermod –expiredate 1 username.

- Сменить привилегии и пароли ключевых сервисов.

- Провести аудит логов (auth.log, sudo, системный журнал).

- Восстановить доступ по процессу восстановления (MFA/администраторский сброс) и обязать сменить все ключи/пароли.

- Документировать инцидент и уведомить владельцев данных при необходимости.

Тестовые сценарии и критерии приёмки

Создание пользователя с помощью useradd

- Шаги: выполнить useradd с флагами -m -s

- Ожидаемо: запись в /etc/passwd, домашняя папка создана, shell корректный

Создание через adduser

- Шаги: sudo adduser testuser

- Ожидаемо: запрос пароля, заполнение GECOS, домашняя папка с файлами из /etc/skel

GUI в GNOME

- Шаги: добавить пользователя через Settings, разрешить установку пароля при первом входе

- Ожидаемо: аккаунт видим в списке, пользователь может установить пароль при первом входе

Безопасность

- Шаги: выставить passwd –expire и попытаться войти

- Ожидаемо: система требует сменить пароль при первом входе

Критерии приёмки: учётная запись создаётся без ошибок, права соответствуют требованиям, нет лишних привилегий.

Мини-руководство по миграции и совместимости

Совместимость команд:

- Debian/Ubuntu: adduser присутствует; useradd стандартен.

- RHEL/CentOS/Fedora: adduser может отсутствовать или быть символической ссылкой; useradd используется чаще.

- Arch/Manjaro: adduser отсутствует по умолчанию; устанавливается из AUR при необходимости.

Советы при миграции в централизованные службы:

- Сравните атрибуты UID/GID и синхронизируйте их между системами.

- Подумайте о переводе существующих локальных аккаунтов в LDAP/AD с сохранением UID/GID.

Факты и числа (типичные значения)

- Как правило, UID начинаются с 1000 для обычных пользователей в большинстве современных дистрибутивов (Debian, Ubuntu). Системные UID обычно меньше 1000.

- /etc/passwd — общедоступный файл, /etc/shadow — доступен только root.

Важно: эти значения типичны, но могут отличаться в вашей системе. Проверяйте /etc/login.defs и свою политику управления пользователями.

Малые шаблоны и команды-«шпаргалки»

- Добавить пользователя и назначить группы:

sudo useradd -m -s /bin/bash -G docker,developers john

sudo passwd john

sudo passwd --expire john- Добавить существующего пользователя в группу:

sudo usermod -aG groupname username- Просмотреть группы:

groups username

id username- Удалить пользователя и домашнюю папку:

sudo deluser --remove-home username

# или

sudo userdel -r usernameКороткий словарик (1 строка)

- UID: уникальный идентификатор пользователя.

- GID: идентификатор группы.

- GECOS: человекочитаемая информация в /etc/passwd.

- /etc/skel: шаблон файлов, копируемых в новый домашний каталог.

- passwd: команда для установки/смены пароля.

Дерево принятия решения (Mermaid)

flowchart TD

A[Нужен пользователь?] --> B{Есть GUI доступ?}

B -- Да --> C[Использовать GNOME Users]

B -- Нет --> D{Нужен контроль групп/скрипт?}

D -- Да --> E[Использовать useradd '+usermod']

D -- Нет --> F[Использовать adduser]

E --> G[Задать политику пароля и добавить в реестр]

F --> G

C --> GЛокальные опции и типичные ошибки для русскоязычных пользователей

- Кодировки: при введении имен в GECOS избегайте спецсимволов и пробелов в логине — лучше использовать латиницу для логинов.

- Клавиатура: если у пользователя русская раскладка, подсказки по смене пароля должны учитывать раскладку клавиатуры.

- Названия групп: стандартные группы (sudo, adm, dialout) сохраняют английские названия в большинстве дистрибутивов.

Превью для соцсетей и короткое объявление

OG title: Создать пользователя в Linux — useradd, adduser, GUI OG description: Подробное руководство по созданию учётных записей в Linux: команды, GUI, безопасность и SOP.

Короткое объявление (100–200 слов):

Создание нового пользователя в Linux — базовая задача как для домашнего пользователя, так и для системного администратора. В этой статье разъяснены три подхода: низкоуровневый и точный useradd, интерактивный и удобный adduser и графический интерфейс GNOME для настольных систем. Вы найдёте практические примеры команд, рекомендации по безопасности (принудительная смена пароля, PAM, ограничения sudo), чек-листы для ролей и готовый SOP для организации. Также рассмотрены типичные ошибки, сценарии тестирования и план реагирования на компрометацию учётной записи. Полезно для тех, кто управляет одной машиной, и для тех, кто готовит масштабирование через LDAP/AD.

Итог

- Выбирайте useradd для скриптов и точного контроля, adduser для быстрого интерактивного создания, GNOME GUI — для простых настольных задач.

- Всегда применяйте политику смены пароля при первом входе, ограничивайте права sudo и документируйте учётные записи.

- Для организаций рассматривайте централизованные решения (LDAP/AD/FreeIPA) и автоматизацию через Ansible/Puppet.

Summary:

- useradd = контроль; adduser = удобство; GUI = простота.

- Безопасность: PAM, истечение пароля, минимальный sudo.

- Документируйте и автоматизируйте в масштабе.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone