Создание и подключение к Azure SQL Database

Azure SQL Database — это полностью управляемая платформа как услуга (PaaS). Azure берет на себя обновления, патчи, бэкапы и мониторинг. Сервис обещает 99.99% доступности и позволяет создать отказоустойчивое и высокопроизводительное хранилище данных.

Ключевые возможности:

- Автоматические полные, дифференциальные и журнальные бэкапы с возможностью восстановления до любой точки во времени.

- Поддержка до четырёх читаемых вторичных экземпляров (readable secondaries).

- Оплата по факту использования без первоначальных взносов.

Важно: в статье показан базовый сценарий. Для продакшена рассмотрите дополнительные меры безопасности и мониторинга.

Предварительные требования

- Учётная запись Azure (создайте, если её нет).

Что мы сделаем

- Войдём в Azure Portal.

- Создадим базу данных Azure SQL Database.

- Разрешим доступ по IP и подключимся через Query Editor.

- Создадим тестовую таблицу.

- Удалим ресурсную группу, чтобы убрать все созданные ресурсы.

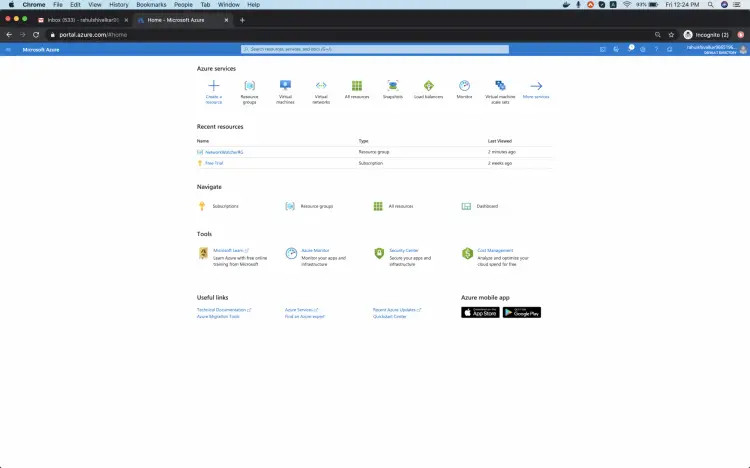

Вход в Azure

Перейдите в Azure Portal и нажмите Sign in.

Войдите, используя свои учётные данные.

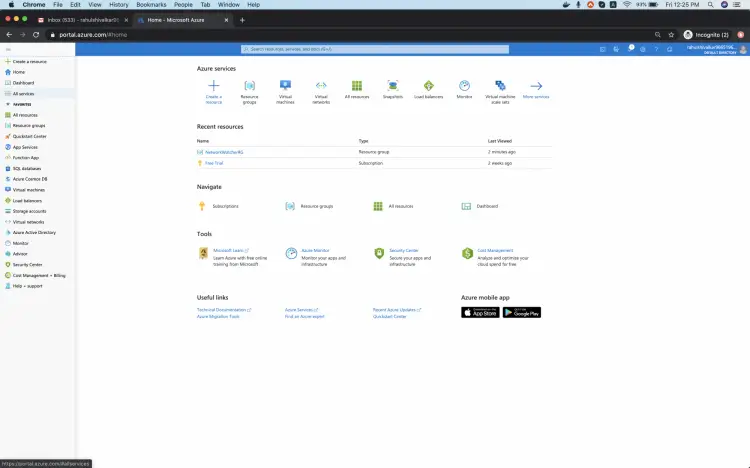

После успешного входа увидите главную страницу портала. Нажмите на три горизонтальные линии рядом с «Microsoft Azure» в левом верхнем углу, чтобы открыть меню портала.

Создание базы данных Azure SQL Database

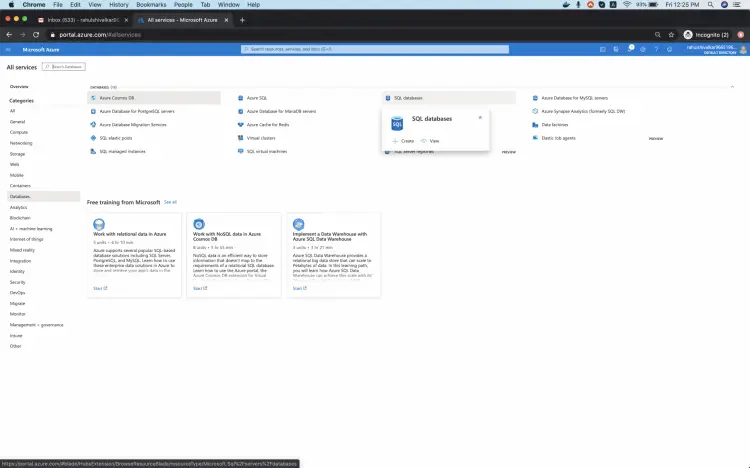

В меню слева выберите All services.

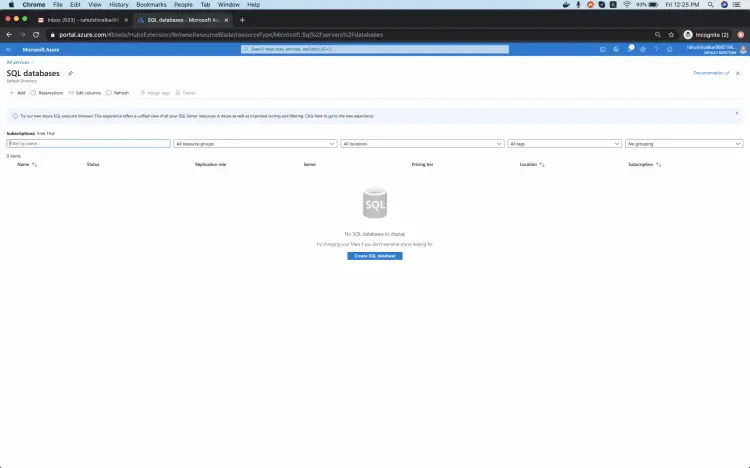

Найдите раздел Databases и перейдите в SQL databases.

На главной панели SQL databases нажмите Add, чтобы создать новую базу данных.

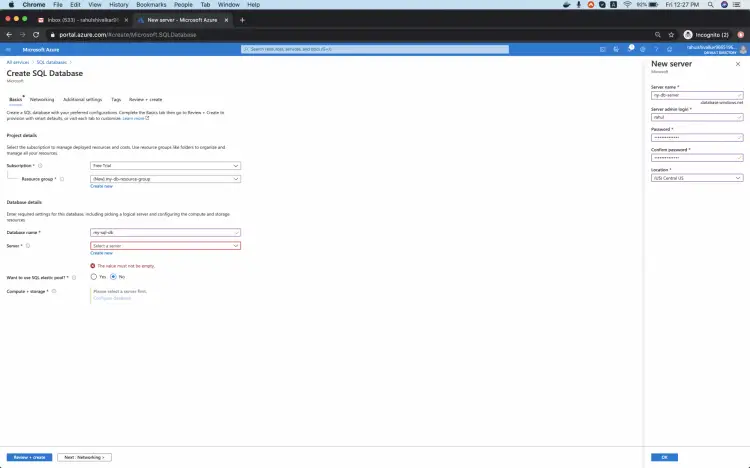

Заполните основные поля:

- Resource Group: Create new → введите my-db-resource-group → OK.

- Database name: my-sql-db.

- Server: Create new → задайте уникальное имя сервера, логин администратора, пароль и регион.

Примечание: имя сервера должно быть глобально уникальным в Azure.

Нажмите Next: Networking.

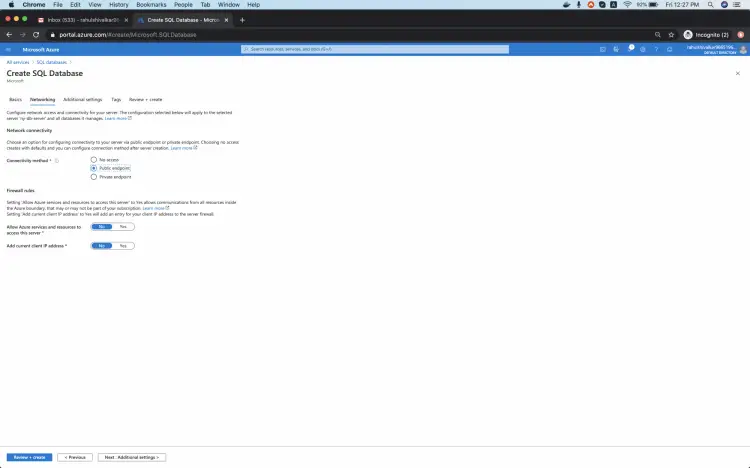

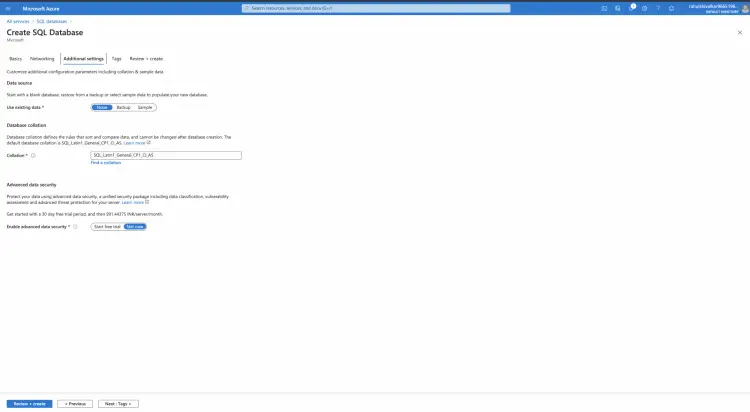

В Connectivity method выберите Public endpoint. Оставьте остальные параметры по умолчанию и нажмите Next: Additional settings.

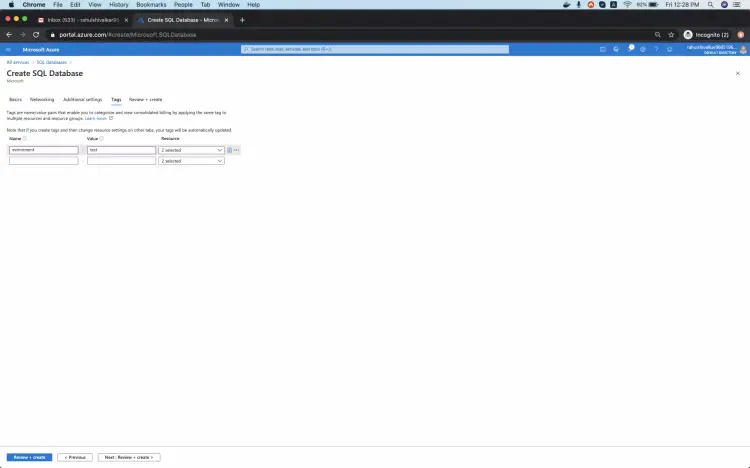

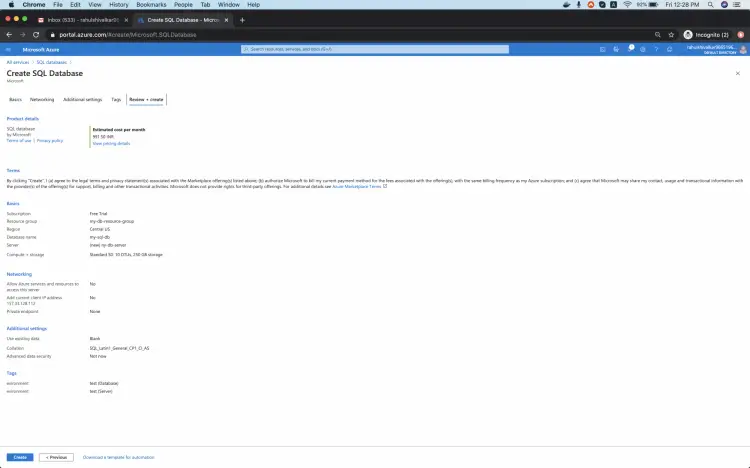

На шаге Tags можно добавить метки ресурсов. Добавим environment:test.

Перейдите к Review + create и проверьте конфигурации. Затем нажмите Create.

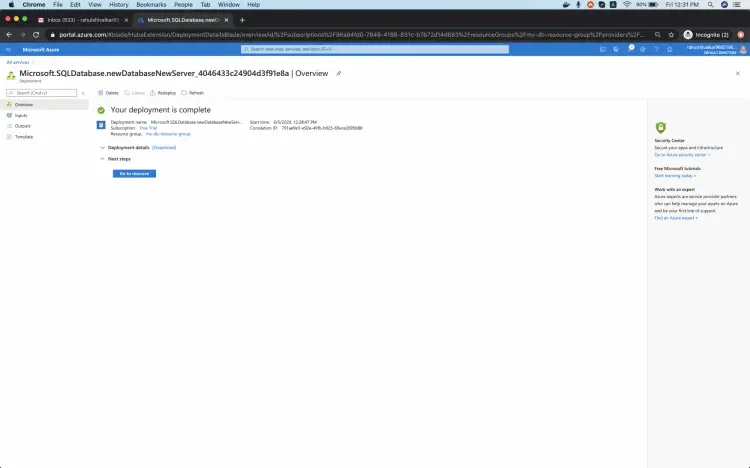

После успешного развертывания появится сообщение “Your deployment is complete”. Нажмите Go to resources.

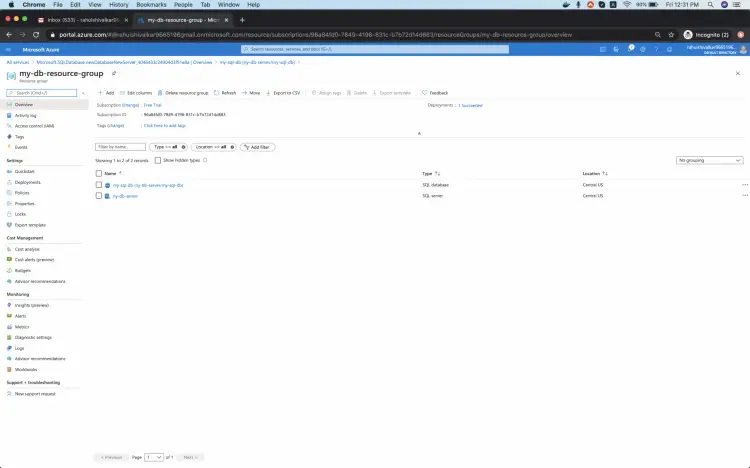

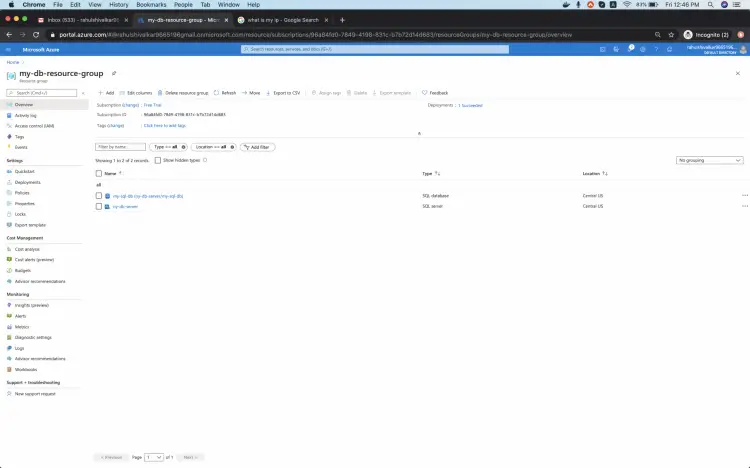

Откройте созданную ресурсную группу my-db-resource-group, чтобы увидеть все связанные ресурсы — SQL Server и SQL Database.

Подключение к Azure SQL Database

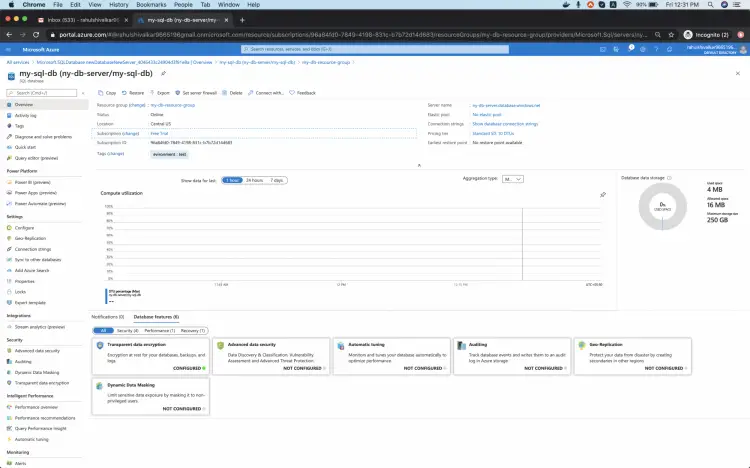

Откройте созданную базу данных, чтобы увидеть её параметры подключения.

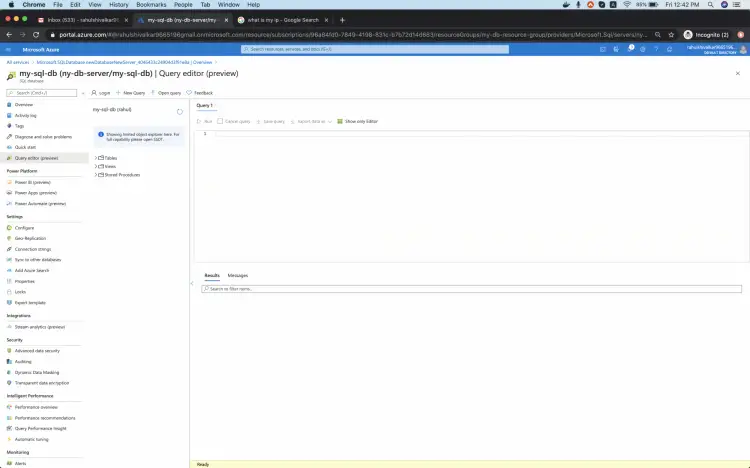

Найдите и откройте Query editor (preview).

Введите учётные данные администратора SQL Server и попытайтесь подключиться.

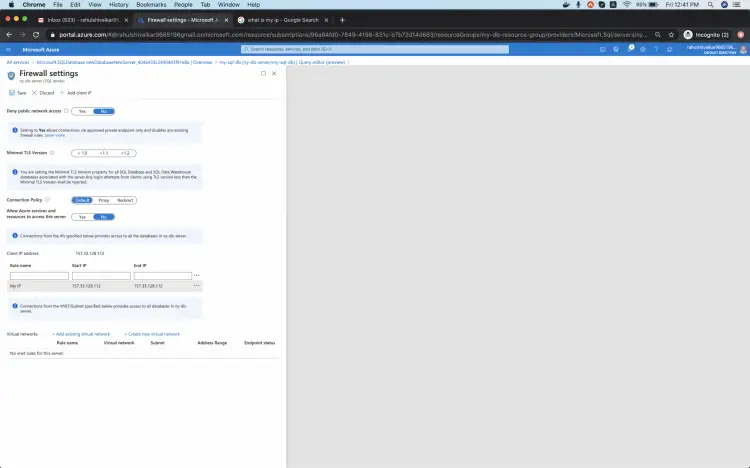

Если вы видите ошибку вида: “Cannot open server ‘XXXXXX’ requested by the login. A client with IP address ‘XXX.XXX.XXX.XXX’ is not allowed to access the server…”, это значит, что ваш публичный IP не разрешён в настройках межсетевого экрана (firewall).

Нажмите Set server firewall, чтобы открыть настройки межсетевого экрана сервера.

На странице Firewall settings добавьте ваш публичный IP в поля Start IP и End IP. Присвойте правилу имя, например My-IP, и нажмите Save. Это разрешит подключение с вашего текущего IP к SQL Server.

Вернитесь в Query editor и выполните подключение с теми же учётными данными.

Вы готовы создавать таблицы и выполнять запросы.

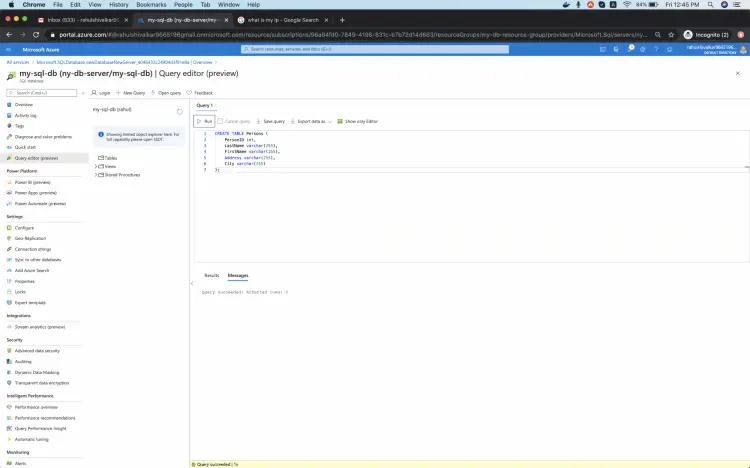

Пример: создать таблицу

Ниже пример простого SQL-запроса для создания таблицы Persons. Скопируйте и выполните его в Query Editor.

CREATE TABLE Persons (

PersonID int,

LastName varchar(255),

FirstName varchar(255),

Address varchar(255),

City varchar(255)

);Нажмите Run, чтобы выполнить запрос.

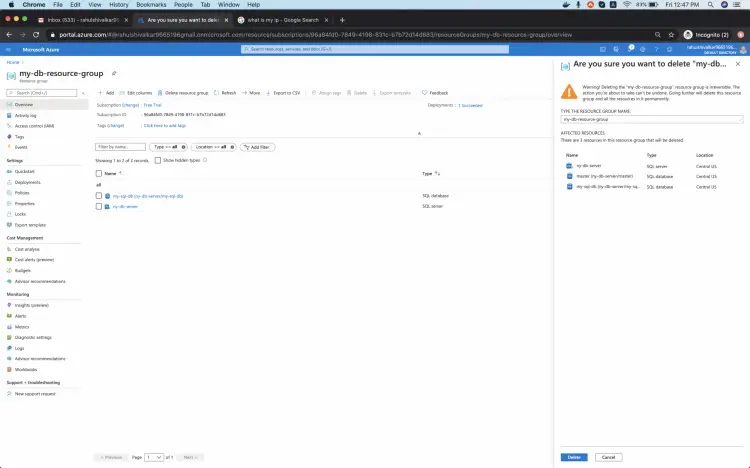

Удаление базы данных и связанных ресурсов

Если база данных больше не нужна, удалите соответствующую ресурсную группу — это удалит все ресурсы внутри неё, включая SQL Server и саму базу данных.

Нажмите Delete resource group, введите имя ресурсной группы и подтвердите удаление.

Когда этот подход не подходит

- Нужна полная совместимость с локальным SQL Server (например, расширенные возможности SQL Server Agent) — рассмотрите Azure SQL Managed Instance или поднятие SQL Server на виртуальной машине.

- Требуется изолированный доступ только через приватные сети — используйте Private Endpoint или разверните SQL Server в VNet.

- Требуется специфичная версия MySQL или PostgreSQL — используйте Azure Database for MySQL/PostgreSQL.

Альтернативные подходы

- Azure SQL Managed Instance: близка к локальному SQL Server, лучше для lift-and-shift миграций.

- SQL Server на виртуальной машине: полный контроль над ОС и SQL Server, но большая операционная нагрузка.

- Azure Database for MySQL/PostgreSQL: если приложение ожидает именно эти СУБД.

Модель принятия решения (heuristic)

- Если нужна простота и минимальная операционная нагрузка → Azure SQL Database.

- Если нужна полная совместимость и агентные задания → Managed Instance.

- Если нужен контроль над ОС → VM с SQL Server.

flowchart TD

A[Нужно ли минимальное управление?] -->|Да| B[Azure SQL Database]

A -->|Нет| C[Нужна совместимость с SQL Server?]

C -->|Да| D[Managed Instance]

C -->|Нет| E[SQL Server на VM]Мини-методология: быстрый чек-лист

- Создать ресурсную группу.

- Создать сервер SQL и базу данных.

- Настроить сетевое подключение (public/Private Endpoint/VNet).

- Прописать правила firewall для необходимых IP.

- Включить аудит и резервное копирование, настроить шифрование при хранении и в транзите.

- Настроить мониторинг и алерты (Azure Monitor).

- Тестировать подключение и выполнять нагрузочное тестирование.

Роли и чек-листы

- Администратор облака:

- Создать ресурсную группу и сервер.

- Настроить бэкапы и политики развертывания.

- Сетевой инженер:

- Настроить правила firewall или Private Endpoint.

- Проверить маршрутизацию и DNS.

- Разработчик:

- Подключиться через Query Editor или через приложение.

- Протестировать схемы и миграции.

Критерии приёмки

- База данных создана и отображается в ресурсной группе.

- Подключение через Query Editor успешно с разрешённого IP.

- Тестовая таблица создана и отвечает на простые SELECT-запросы.

- Параметры бэкапов и восстановления проверены.

Безопасность и соответствие

- По умолчанию используйте шифрование TLS для соединений.

- В продуктиве отдавайте предпочтение Private Endpoint перед Public endpoint для защиты трафика.

- Включите аудит, Threat Detection и журналирование в Azure Monitor.

- Для данных персонального характера проверьте требования GDPR: минимизация хранения, шифрование, управление доступом и логи доступа.

Процедура удаления и отката

- Перед удалением экспортируйте критичные данные (bacpac или экспорт в BLOB).

- Для быстрого отката храните шаблон ARM или Bicep для воспроизведения инфраструктуры.

- Удаление ресурсной группы необратимо: убедитесь, что экспорт и резервные копии завершены.

Краткий глоссарий (1 строка)

- Resource Group — контейнер для хранения связанных ресурсов Azure.

- SQL Server (в Azure) — логическая служба хоста баз данных.

- Query Editor — встроенный инструмент для выполнения SQL-запросов в портале.

Заключение

Мы создали Azure SQL Database, настроили правило межсетевого экрана для доступа с публичного IP, подключились через Query Editor и создали тестовую таблицу. Также рассмотрели альтернативные варианты развёртывания, модель принятия решений, чек-листы для ролей, рекомендации по безопасности и процедуру удаления ресурсов.

Important: Для продакшн-сценариев дополнительно настройте приватные подключения, доступ по ролям (IAM), аудит и резервное копирование по SLA вашей компании.

Краткое резюме:

- Создание и базовая конфигурация SQL Database занимает несколько шагов в портале.

- Для безопасного доступа используйте firewall либо Private Endpoint.

- Всегда экспортируйте данные перед удалением ресурсной группы.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone