Как настроить роутер для логирования URL по всей сети

TL;DR

Используйте двойной подход: 1) подключите ваш роутер к OpenDNS, чтобы получать глобальные отчёты по доменам, 2) включите системный лог на роутере и соберите его на хосте с помощью WallWatcher для построчного, в реальном времени отображения, какой локальный IP и какое устройство запрашивает какие URL. OpenDNS прост в настройке и даёт обзор по доменам, WallWatcher даёт идентификацию устройств и моментальные записи.

Быстрые ссылки

Что потребуется для включения логирования URL

Настройка роутера для OpenDNS

Включение логирования на роутере и анализ логов

Не оставайтесь в неведении о том, кто и какие сайты посещает в вашей локальной сети. В этом руководстве описан двухступенчатый подход, который позволит как получить общий обзор всех доменов, запрашиваемых через ваш интернет-соединение, так и подробно выяснить, какое конкретно устройство делает запросы.

Это полезно, если вы хотите наблюдать за тем, что делают дети, следить за пользователями гостевой сети или просто удовлетворить повышенное любопытство. Вы можете настроить только один из методов или оба — OpenDNS для глобального обзора и локальное логирование для детального анализа.

Что потребуется для включения логирования URL

Мы разделяем требования по двум методам.

- Для базового, сетевого (глобального) логирования доменов через OpenDNS нужно:

- роутер, позволяющий указать кастомные DNS‑серверы (таких большинство);

- бесплатная учётная запись OpenDNS.

- Для детального логирования запросов по устройствам потребуется:

- роутер с возможностью логирования и пересылки syslog (опять же, большинство моделей это умеют);

- компьютер в сети, на который будут поступать логи;

- бесплатная программа WallWatcher для анализа логов в реальном времени.

Коротко о разнице: OpenDNS фиксирует домены, проходящие через ваш интернет‑канал (например, reddit.com, example.com) без привязки к локальному IP, и отчёты обновляются с задержкой ~12–24 часа. Syslog + WallWatcher даёт привязку «локальный IP → URL» в режиме ближе к реальному времени и позволяет исследовать конкретные устройства.

Важно: оба метода не отменяют друг друга — используйте OpenDNS для постоянного обзора и WallWatcher для детального расследования при необходимости.

Краткие определения терминов

- DNS: сервис сопоставления доменных имён (example.com) с IP‑адресами. OpenDNS — сторонний DNS‑поставщик с расширенными функциями.

- Syslog: стандарт передачи системных сообщений и логов по сети; многие роутеры могут пересылать логи на удалённую машину.

- NetBIOS: сетевой протокол Windows, может использоваться для разрешения имён внутри локальной сети.

Настройка роутера для OpenDNS

Зарегистрируйтесь на OpenDNS (бесплатный аккаунт для домашнего использования): введите e‑mail, задайте надёжный пароль и подтвердите почту.

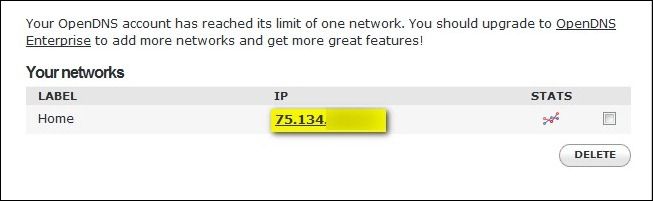

После подтверждения добавьте вашу домашнюю сеть в OpenDNS Dashboard: нажмите «Add a network» и подтвердите IP‑адрес, который предлагает сервис. Назовите сеть, например, «Home». OpenDNS может определять внешний (публичный) IP и предложить его автоматически.

В Dashboard перейдите в «Settings», затем к вашей сети и откройте её настройки.

В меню сети включите «Stats and Logs» (Статистика и логи): поставьте галочку «Enable stats and logs» и примените изменения.

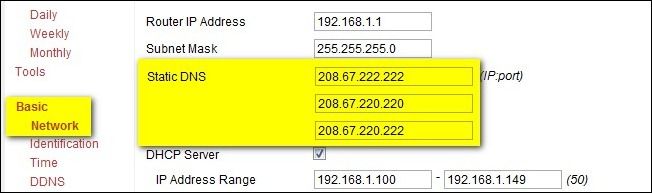

- Перейдите в настройки DNS вашего роутера (в большинстве прошивок: Basic → Network → Static DNS или похожая секция). На примере Linksys + Tomato:

- Внесите IP‑адреса DNS OpenDNS в доступные слоты (2–4 слота, укажите в порядке приоритетов):

- 208.67.222.222

- 208.67.220.220

- 208.67.220.222

- 208.67.222.220

- Сохраните настройки роутера. С этого момента DNS‑запросы из вашей сети начнут идти через OpenDNS, и в Dashboard начнут накапливаться отчёты по доменам.

Примечание: статистика обновляется не в реальном времени — обычно 12–24 часа задержки. OpenDNS помимо логов доменов предлагает фильтрацию контента и другие полезные функции в панели управления.

Совет: если у вас динамический внешний IP (большинство домашний провайдеров используют DHCP), установите DDNS или используйте клиент OpenDNS для автоматического обновления записи вашей сети.

Включение логирования на роутере и анализ логов

OpenDNS — простой способ получить обзор по доменам, но если вам нужно видеть, какое локальное устройство делает запрос и получать это ближе к реальному времени, включайте логирование на роутере и анализируйте логи на отдельной машине.

Шаги в целом:

- Включите пересылку логов (syslog) на роутере и укажите IP компьютера, на котором будут собираться логи.

- Установите WallWatcher и библиотеки, следуя инструкциям установки.

- Настройте WallWatcher на конвертацию IP в URL и при необходимости NetBIOS‑разрешение имён.

- Фильтруйте, создавайте белые/чёрные списки, настраивайте оповещения.

Включение логирования на роутере

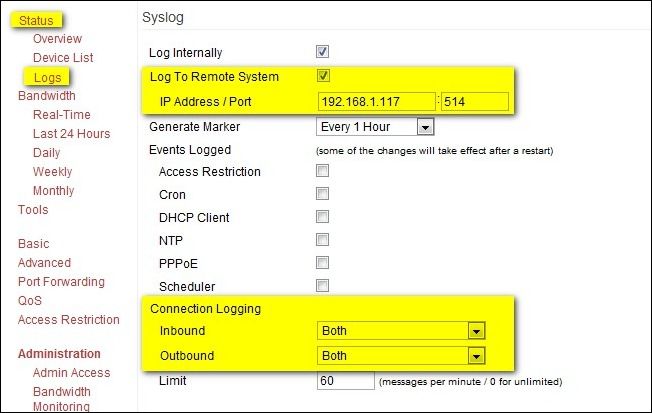

Пример (Linksys + Tomato):

- Переход: Status → Logs → Logging Configuration.

- Включите «Log To Remote System» и укажите IP‑адрес хоста (локальный IP, например 192.168.1.117).

- В разделе Connection Logging выберите «Both» для Inbound и Outbound.

- Сохраните.

Ваша прошивка может иметь похожую опцию в разделе System или Administration. Если вы используете DD‑WRT, OpenWrt или другие альтернативные прошивки — ищите «syslog», «remote logging», «log server», «system log». Если нет GUI‑опции, проверьте командную строку/SSH: многие прошивки позволяют настроить syslog через конфигурационные файлы.

Важно: убедитесь, что хост, на который отправляются логи, имеет статический локальный IP либо зарезервирован по DHCP, чтобы роутер всегда мог достучаться до него.

Установка и настройка WallWatcher

- Скачайте WallWatcher и WallWatcher Library, распакуйте оба архива в одну папку.

- Запустите Setup.exe. Если установщик жалуется на отсутствующие Visual Basic runtime, скачайте компонент с сайта Microsoft и установите его.

- При установке обязательно включите опцию «Install and register Library Files». Без неё приложение часто выдаёт ошибки.

При первом запуске:

- Выберите модель роутера вручную или воспользуйтесь Auto‑Select (пройдёт по базе ~125 моделей и попытается определить совместимость).

- Если у вас альтернативная прошивка (Tomato, DD‑WRT, OpenWrt), выберите её в списке, а не модель производителя.

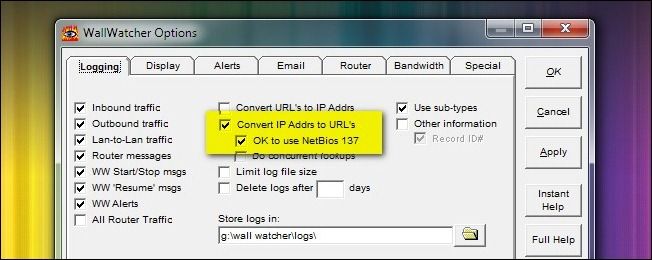

По умолчанию WallWatcher показывает потоки в виде IP‑адресов. Чтобы получить читаемые домены:

- Options → Logging → поставьте галочку Convert IP Addrs to URLs;

- также активируйте NetBios 137, если хотите, чтобы имена устройств в локальной сети разрешались по NetBIOS.

После этого в основном окне вы увидите строки вида: локальный_IP → URL и сможете отслеживать, какое устройство обращалось к какому домену и в какое время.

WallWatcher поддерживает фильтры: выделение трафика конкретного IP, белые списки для игнорирования доверенных доменов, оповещения для чёрных списков и сохранение логов для последующего анализа. Можно настроить автоматическую архивацию и отчёты.

Когда этот подход не работает или ограничен

- Если клиент использует DNS‑over‑HTTPS/DoH или VPN, OpenDNS и локальный syslog не увидят фактические домены (трафик зашифрован и идет мимо локального DNS);

- HTTPS‑SNI‑encryption/ESNI снижает видимость домена на уровне сетевых промежутков;

- Если устройство вручную прописало DNS (например, 1.1.1.1 в настройках клиента), устройства будут обращаться к внешнему DNS и OpenDNS не увидит их запросов;

- Мобильные приложения могут напрямую обращаться к IP‑адресам, минуя DNS (тогда не будет доменного имени в логе).

Если вы сталкиваетесь с такими ограничениями, рассмотрите альтернативы (см. раздел ниже).

Альтернативные подходы

- Использование сетевого прокси (например, Squid) или прозрачного прокси: перехватывает HTTP/HTTPS (для HTTPS нужен MITM‑прокси с сертификатами) и даёт исчерпывающие логи.

- Использование коммерческих решений UTM/Firewall (pfSense, OPNsense) с модулем отчётов: даёт глубинный анализ, интеграцию с IDS/IPS и централизованную панель.

- Использование сетевого TAP/SPAN и инструмента анализа (Wireshark, Zeek/Bro) — профиль для продвинутых пользователей и администраторов.

Выбор зависит от требований к приватности, готовности ставить доверенные сертификаты и вашей ответственности за данные пользователей.

Практическая методология — пошаговый SOP для домашних сетей

- Назначьте ответственного за мониторинг (см. чеклисты ролей ниже).

- Зарегистрируйтесь в OpenDNS, добавьте сеть, включите Stats and Logs.

- Измените DNS в настройках роутера, добавьте IP OpenDNS, сохраните.

- Проверьте, что устройства получают новые DNS через DHCP (обновите аренду IP на устройствах при необходимости).

- Включите syslog на роутере и укажите IP‑адрес машины для логов (забронируйте статический IP).

- Установите WallWatcher на хост, зарегистрируйте библиотеки, настройте опции конвертации IP→URL, NetBIOS.

- Настройте фильтры, белые/чёрные списки и оповещения.

- Периодически экспортируйте логи и сохраняйте резервные копии на защищённый носитель.

Критерии приёмки

- OpenDNS показывает список доменов в течение 24 часов после включения;

- Роутер пересылает syslog на хост и WallWatcher отображает записи;

- Для выбранного тестового устройства виден его локальный IP и посещённые домены в WallWatcher.

Роль‑ориентированные чеклисты

Чеклист для домашнего администратора (один человек):

- Зарегистрирован аккаунт OpenDNS

- DNS роутера заменён на адреса OpenDNS

- Включена опция Stats and Logs

- Статический локальный IP для хоста логов

- WallWatcher установлен и настроен

- Созданы белые/чёрные списки и оповещения

Чеклист для родителя, наблюдающего за детьми:

- OpenDNS настроен и включена фильтрация контента

- Установлены правила доступа по времени (если поддерживается)

- Настроены уведомления при посещении запрещённых доменов

Чеклист для технического специалиста:

- Подтверждена совместимость прошивки роутера с syslog

- Настроен DDNS/фикс внешнего IP (если нужно для OpenDNS)

- Проведено тестирование на устройствах с ручным DNS и VPN

Решающее дерево (Mermaid) для выбора метода

flowchart TD

A[Нужно логирование URL?] --> B{Требуется детальная привязка к устройству?}

B -- Да --> C[Включить syslog на роутере + WallWatcher]

B -- Нет --> D[Использовать OpenDNS для глобальной статистики]

C --> E{Клиенты используют VPN/DoH?}

E -- Да --> F[Рассмотреть прокси/UTM или сетевой мониторинг на уровне хоста]

E -- Нет --> G[WallWatcher даст нужную детализацию]

D --> H{Нужна быстрая настройка и фильтрация контента?}

H -- Да --> I[Изучить возможности OpenDNS: фильтры, политики]

H -- Нет --> J[Достаточно периодических проверок статистики]Шаблон проверки после настройки (таблица)

| Шаг | Что проверить | Ожидаемый результат |

|---|---|---|

| DNS в роутере | Статические DNS заданы | 208.67.222.222 и др. присутствуют |

| OpenDNS | Включены Stats and Logs | Появляется сеть в Dashboard |

| Syslog | Роутер пересылает логи | Пакеты syslog доходят до хоста |

| WallWatcher | Конвертация IP→URL включена | В логах видны домены и локальные IP |

| Тестовое устройство | Открыть сайт example.com | Запись с локальным IP и доменом в WallWatcher |

Критерии приёмки

- OpenDNS отображает домен тестового посещения в панели «Domains» в течение 24 часов;

- WallWatcher в реальном времени показывает запись с правильным локальным IP и доменом;

- Логи корректно архивируются и доступны для расследования.

Тест‑кейсы и приёмочные сценарии

Базовый тест DNS:

- Действие: на клиенте открыть example.com;

- Ожидание: домен появляется в OpenDNS Dashboard в разделе Domains в течение 24 часов.

Тест syslog + WallWatcher:

- Действие: включить syslog на роутере, профилировать WallWatcher, открыть example.com на тестовом устройстве;

- Ожидание: в WallWatcher появляется строка с локальным IP тестового устройства и доменом example.com.

Тест VPN/DoH:

- Действие: на клиенте подключиться к VPN или включить DoH; открыть example.com;

- Ожидание: OpenDNS и WallWatcher могут не зарегистрировать домен; проверить альтернативные подходы.

Матрица рисков и смягчающие меры

- Риск: конфиденциальность членов семьи. Смягчение: уведомите пользователей сети о мониторинге, храните логи в зашифрованном виде и ограничьте доступ.

- Риск: ложные срабатывания (белые/чёрные списки). Смягчение: настраивайте белые списки и периодически обновляйте их.

- Риск: пропуск трафика через VPN/DoH. Смягчение: комбинируйте с прокси/UTM или контролируйте на уровне конечных устройств.

- Риск: ухудшение производительности роутера при интенсивном логировании. Смягчение: отправляйте логи на отдельный хост и не накапливайте тяжёлые лог‑файлы на роутере.

Советы по безопасности и конфиденциальности

- Шифруйте резервные копии логов и храните их на защищённом носителе;

- Предупреждайте пользователей сети о том, что ведётся мониторинг (в гостевой сети — размещайте доступную политику);

- Ограничьте доступ к панели OpenDNS и компьютеру с WallWatcher паролями и, по возможности, двухфакторной аутентификацией;

- Удаляйте логи, которые вам больше не нужны, по заранее установленной политике хранения.

Примечание о GDPR и защите персональных данных: домашний пользователь в большинстве сценариев не считается крупной организацией, но если вы мониторите данные третьих лиц или предоставляете доступ к сети гостям, действуйте согласно местным законам и правилам защиты персональных данных. Храните минимально необходимую информацию и получайте согласие, когда это требуется.

Совместимость и переходы

- Большинство заводских прошивок поддерживают статические DNS и базовое логирование; если функционала недостаточно, рассмотрите установку альтернативной прошивки (Tomato, DD‑WRT, OpenWrt) — но это требует навыков и аннулирует гарантию у некоторых производителей.

- Для корпоративной или более надёжной работы рассмотрите pfSense/OPNsense в качестве маршрутизатора/UTM: они предлагают централизованные логи, отчёты и расширенные возможности фильтрации.

Примеры, когда подход не подойдёт

- Абсолютно приватные сети, где никто не должен отслеживаться по политическим или юридическим причинам;

- Сети с обязательным соответствием регуляторным требованиям, где требуется централизованная политика аудита и сертифицированные решения;

- Сценарии, где клиенты всегда используют собственные VPN/DoH и нельзя принудить их к использованию сетевого DNS.

Быстрая шпаргалка (cheat sheet)

- OpenDNS DNS‑адреса: 208.67.222.222, 208.67.220.220, 208.67.220.222, 208.67.222.220

- Проверка syslog: используйте tcpdump или netcat на хосте, чтобы убедиться, что роутер отправляет сообщения

- Статический IP для хоста логов: резервируйте через DHCP‑reservation

Пример инцидентного сценария и откат

Сценарий: замечено подозрительное посещение домена с устройства ребенка.

Действия:

- С помощью WallWatcher зафиксировать время и локальный IP.

- Сопоставить локальный IP с DHCP‑таблицей роутера для идентификации устройства.

- Ограничить доступ к домену через OpenDNS (черный список) и, при необходимости, временно отключить устройство от сети.

- Провести разговор с пользователем (ребёнком/гостем), объяснить политику и при необходимости применить родительский контроль.

Откат:

- Если блокировка оказалась ложной, удалите домен из чёрного списка и проверьте белые списки.

Заключение

Двойной подход — OpenDNS для глобальной видимости и WallWatcher для детального анализа — даёт гибкость и масштабируемость: лёгкая настройка и периодический контроль с одной стороны, подробная проверка устройств и времён с другой. Настройте оба метода, чтобы иметь «широкую панораму» и «лупу» для расследования.

Кратко: начните с OpenDNS ради простоты и фильтрации, добавьте локальное логирование и WallWatcher, если нужна идентификация устройств и оперативный анализ.

С этим набором инструментов вы сможете держать под контролем домены, посещаемые в вашей домашней сети, и при необходимости быстро перейти от общего отчёта к конкретному устройству: Miss Scarlett на iPad зашла на HelloKitty.com? За пару кликов вы получите, кто, когда и с какого локального IP это сделал.

Похожие материалы

Как включить TPM 2.0 в BIOS — ASUS, Dell, HP, Lenovo

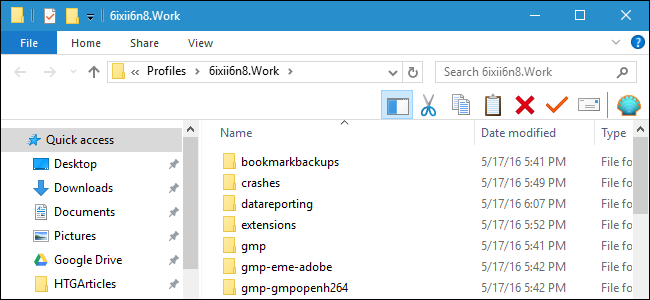

Папка профиля Firefox: где найти и как восстановить

Исправить: USB-устройство не распознано — контроллер Xbox One

Сборка Ender 3 V2 — пошаговая инструкция

Добавить Google Alerts в RSS-ленту