Как узнать, следит ли работодатель за вашим рабочим ноутбуком

- Проверьте установленные программы, активные сетевые соединения, сертификаты, журналы событий, процессы с высокой нагрузкой и активность веб‑камеры. Эти признаки вместе дают хорошее представление о том, отслеживают ли вас.

- Если мониторинг подтверждён и он описан в контракте, избегайте личных данных на рабочем устройстве. Если нет — обсудите ситуацию с менеджером или отделом кадров.

Быстрые ссылки

- Поиск программ мониторинга

- Проверка подозрительных соединений

- Поиск необычных сертификатов

- Проверка журналов событий и Console

- Поиск процессов с большой нагрузкой

- Проверка активности веб‑камеры и подозрительных расширений

- Действия, если работодатель отслеживает вас

Краткое содержание

- Наличие программ для мониторинга — самый очевидный сигнал слежки.

- Следы удалённых подключений, нестандартные сертификаты и записи в системных журналах усиливают подозрения.

- Процессы с повышенной нагрузкой и незнакомые приложения, обращавшиеся к камере, часто указывают на инструменты наблюдения.

Почему это важно

Рабочий ноутбук, принадлежащий компании, часто настраивают так, чтобы собрать данные о производительности, безопасности и поведении сотрудника. Иногда это делает ИТ для защиты, иногда — HR или руководство для контроля. Понять, где граница между безопасностью и нарушением приватности, помогает простой чеклист и базовые проверки.

Важно

Если устройство принадлежит компании, любое вмешательство в установленное ПО может привести к дисциплинарным мерам. Не удаляйте и не отключайте компоненты без согласования.

1. Поиск программ мониторинга

Пожалуй, самый прямой признак слежки — установленное ПО для мониторинга.

Windows

- Щёлкните правой кнопкой по кнопке Start и откройте Settings

- Перейдите в Apps и затем в Installed apps

- Просмотрите список и обратите внимание на названия вроде remote, agent, monitor, endpoint, management, control, surveillance и т.п.

macOS

- Откройте Finder и перейдите в Applications

- Откройте System Settings → General → About → System Report

- В разделе Software выберите Applications и просмотрите список

На скриншотах ниже показаны примеры интерфейсов для ориентира

Советы

- Поиск по интернету по имени приложения часто даёт ответ, предназначено ли ПО для мониторинга.

- Не путайте корпоративное ПО безопасности (антивирус, EDR, VPN) с инструментами слежки: одно может быть частью политики безопасности.

2. Проверка подозрительных сетевых соединений

Если кто‑то подключается к вашему устройству удалённо, это фиксируется в сетевых соединениях.

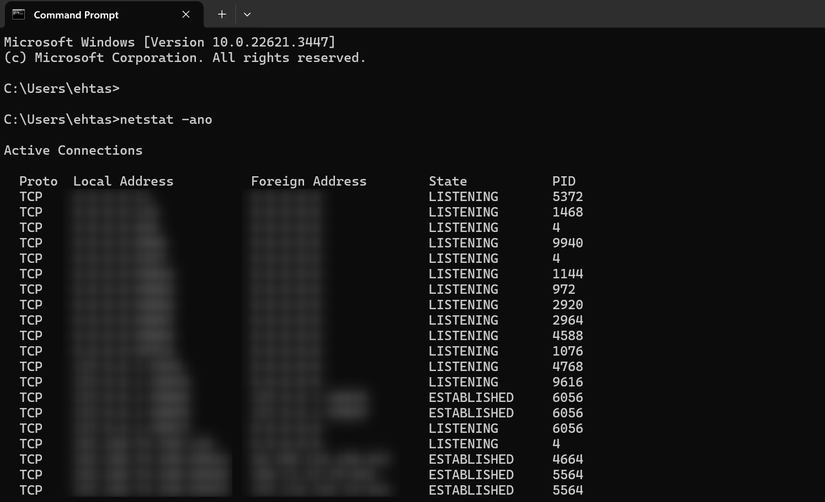

Windows

Откройте Command Prompt и выполните команду

netstat -anomacOS

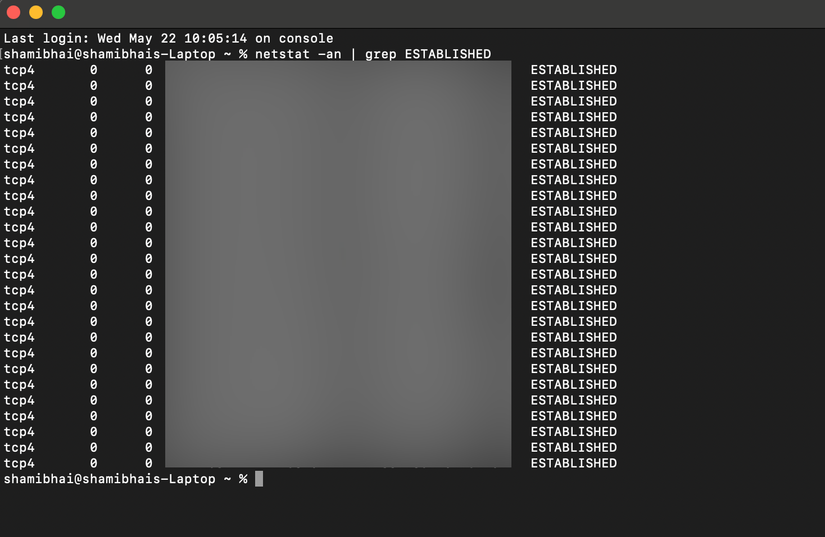

Откройте Terminal и выполните команду

netstat -an | grep ESTABLISHEDЭти команды покажут активные соединения и идентификаторы процессов (PID). По PID можно найти процесс в диспетчере задач или Activity Monitor.

Что искать

- Долгие соединения к неизвестным IP или доменам

- Несанкционированные порты удалённого доступа (например 3389 для RDP, 5900 для VNC)

- Частые исходящие соединения к доменам, связанным с управлением устройствами или аналитикой

Проверка IP

Используйте сервисы поиска по IP, чтобы понять, кому принадлежит адрес. Если IP указывает на компанию, предоставляющую решения для мониторинга, это веский повод для разбирательства.

3. Поиск необычных сертификатов

Организации иногда устанавливают собственные корневые сертификаты для контроля и расшифровки HTTPS‑трафика (middlebox TLS inspection). Это позволяет им просматривать содержимое веб‑запросов.

Windows

- Откройте Start и введите certmgr.msc

- Просмотрите разделы Trusted Root Certification Authorities и Intermediate Certification Authorities

- Обратите внимание на новые или незнакомые записи

macOS

- Откройте Finder и запустите Keychain Access

- Выберите System Roots или System и вкладку Certificates

- Ищите записи с необычными именами или с именем компании работодателя

На что обратить внимание

- Сертификаты, выданные внутренней CA вашей компании

- Сертификаты с необычными именами или большой областью действия

Важно

Не удаляйте сертификаты самостоятельно. Это может нарушить работу корпоративных приложений и привести к нарушениям безопасности.

4. Проверка журналов событий и Console

Системные журналы фиксируют входы в систему, запуск служб и другие события, которые помогут понять, было ли внешнее вмешательство.

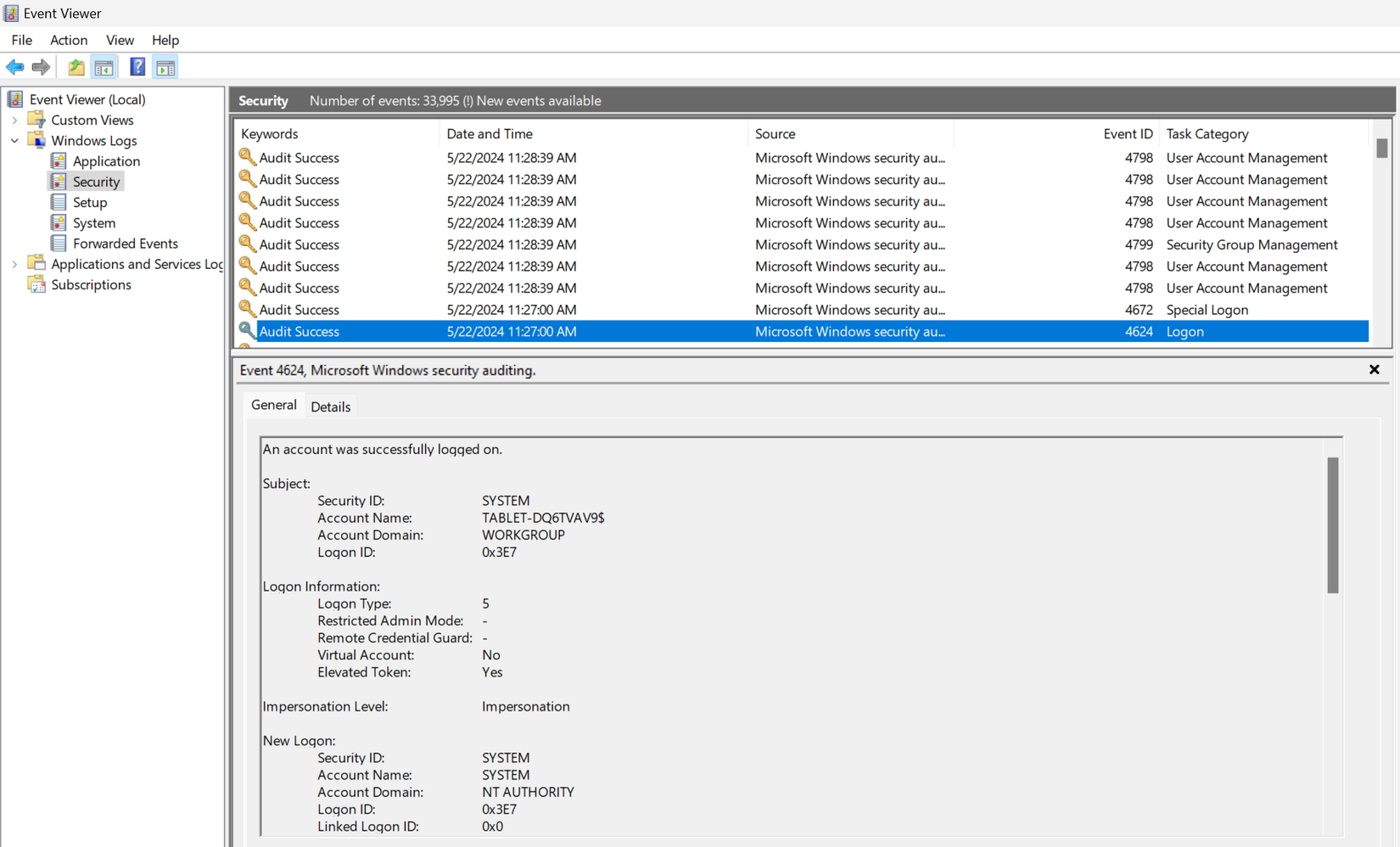

Windows

- Нажмите Win+R, введите eventvwr и нажмите Enter

- Разверните Windows Logs и выберите Security

- Ищите Event ID 4624 и 4625 — успешные и неудачные входы

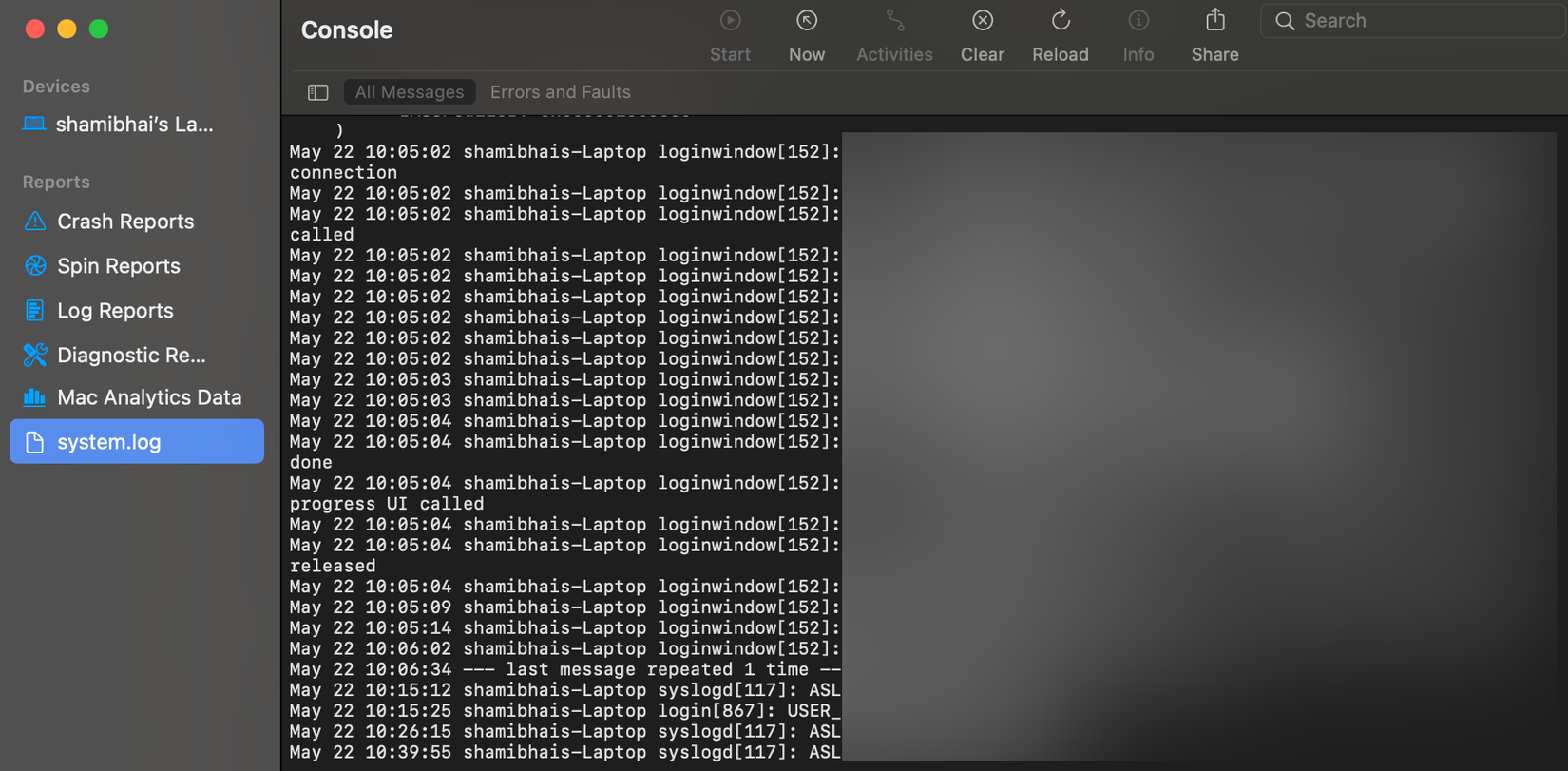

macOS

- Нажмите Command+Space и введите Console

- Откройте system.log и просмотрите записи на предмет неизвестной активности

На что обращать внимание

- Входы в нерабочее время или из неожиданных источников

- Частые попытки удалённого доступа

- Записи о запускаемых агентах и службах в моменты, когда вы не работали

5. Поиск процессов, потребляющих много ресурсов

Мониторинговые агенты иногда активно используют CPU, диск или сеть.

Windows

- Щёлкните правой кнопкой по Start и откройте Task Manager

- Перейдите на вкладку Details и сортируйте по CPU, Memory, Network

macOS

- Откройте Activity Monitor и сортируйте процессы по нагрузке

Если процесс вызывает вопросы, найдите папку, откуда он запущен, и проверьте цифровую подпись файла и его назначение. Поиск по имени процесса в интернете часто быстро даёт ответ.

6. Проверка активности веб‑камеры и расширений браузера

Веб‑камера

Windows

Перейдите в Settings → Privacy and Security → Camera и разверните Recent activity. Там видны приложения, которые обращались к камере, и время последнего доступа.

macOS

В System Settings → Privacy & Security можно посмотреть, какие приложения запрашивали доступ к камере

Расширения браузера

Если браузер управляется организацией, в нём могут быть принудительно установленные расширения для мониторинга. Откройте список расширений и обратите внимание на те, которые нельзя удалить.

Совет

- При сомнениях закройте крышку ноутбука или отключайте камеру физически, если это разрешено политикой компании. Заклейка объективов — простой физический способ защитить приватность.

Что делать, если работодатель отслеживает вашу активность

- Сначала проверьте трудовой договор и внутренние политики. Если мониторинг описан — он, скорее всего, законен внутри компании.

- Избегайте хранения личных данных на рабочем устройстве и не используйте его для личных операций.

- Если мониторинга нет в документах, мягко обсудите вопрос с менеджером или отделом кадров. Часто недопонимание снимается простым диалогом.

- Если есть сомнения в правомерности слежки, обратитесь в отдел по защите данных или в независимую юридическую консультацию.

Важно

Никогда не удаляйте корпоративное ПО и не пытайтесь обойти средства контроля без согласия работодателя. Это может привести к увольнению.

Когда это может быть не слежка

- Антивирусы и решения EDR собирают данные о поведении программ, но это делается в целях безопасности.

- Удалённое администрирование позволяет IT‑специалистам устранять проблемы и не всегда связано с персональным контролем.

- Логи системы могут показывать внешние подключения от обновлений и облачных сервисов, а не от контроля сотрудника.

Различать намерения помогает контекст: какие данные собирают, кто имеет к ним доступ и как долго они хранятся.

Мини‑методология для быстрой проверки

- Проведите обзор установленных программ (5–10 минут)

- Проверьте активные соединения (5 минут)

- Посмотрите системные сертификаты (5–10 минут)

- Пролистайте логи Event Viewer/Console за последние 24–48 часов (10–20 минут)

- Подтвердите процессы, потребляющие ресурсы, и браузерные расширения (5–10 минут)

Эта методология даёт быстрый «здоровый смысл» проверки и не требует глубоких знаний системного администрирования.

Контрольный список для разных ролей

Сотрудник

- Просмотреть список установленных приложений

- Проверить активность веб‑камеры

- Не хранить личные данные на рабочем устройстве

Менеджер

- Ознакомиться с политикой мониторинга в компании

- Сообщить сотрудникам цели и объём собираемых данных

ИТ‑специалист

- Обеспечить прозрачность используемых инструментов и логов

- Ограничить доступ к собранным данным по ролям

Юрист / DPO

- Проверить соответствие мониторинга локальному законодательству о защите данных

- Подготовить уведомления и согласия, если это требуется законом

Критерии приёмки

- Найдено установленное ПО для мониторинга или агент с документированным назначением

- Заметны длительные внешние соединения к доменам/IP, связанным с провайдерами мониторинга

- В системных журналах есть записи об удалённых сессиях в нерабочее время

Если соблюдается хотя бы один из критериев — требуется дальнейшая проверка и, возможно, эскалация вопроса.

Простая политика реагирования (SOP)

- Зафиксировать все найденные доказательства (скриншоты, процессы, логи)

- Свериться с внутренней политикой и контрактом

- Сообщить руководителю и/или в HR

- При выявлении неправомерного мониторинга — обратиться к DPO или юридическому консультанту

Риски и меры смягчения

Риски

- Утечка личных данных на рабочем устройстве

- Нарушение трудового законодательства или корпоративных правил

- Непонимание между сотрудником и работодателем

Меры

- Не использовать рабочее устройство для личных операций

- Хранить личные данные только на личном устройстве или в зашифрованных контейнерах

- Запросить прозрачность политики мониторинга у работодателя

Краткий словарь

- Агент: фоновая программа, собирающая данные с устройства

- CA: центр сертификации, выдавший цифровой сертификат

- EDR: endpoint detection and response, средство защиты конечных устройств

Меры приватности и соответствие законодательству

В разных юрисдикциях требования к уведомлению сотрудников различаются. В некоторых странах работодатель обязан уведомить сотрудников о мониторинге. Если у вас есть сомнения, проконсультируйтесь с отделом по защите данных или юристом.

Когда стоит обратиться за помощью

- Вы нашли доказательства слежки, не описанные в политике

- Есть признаки доступа в нерабочее время

- Вы заметили передачу конфиденциальной информации на неизвестные адреса

Контакты

- Сначала свяжитесь с внутренним отделом безопасности или DPO

- Если внутренняя реакция отсутствует, рассмотрите внешнюю консультацию

Решение по результатам проверки

- Если мониторинг документирован и соответствует политике: примите меры по разделению личной и рабочей информации

- Если мониторинг не документирован: зафиксируйте факты и инициируйте обсуждение с руководством

- Если обнаружено явное нарушение: задействуйте юридический канал

Итог

Проверка на наличие мониторинга не требует сложных инструментов: достаточно последовательного осмотра приложений, соединений, сертификатов, системных логов, процессов и активности камеры. Совместите технические факты с анализом внутренних политик компании. Если мониторинг подтверждён и он оговорён в контракте, действуйте осторожно и не храните личные данные на рабочем устройстве. Если мониторинг не согласован — корректный диалог с работодателем и, при необходимости, юристом поможет защитить вашу приватность.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone