Как обезопасить Raspberry Pi на Raspbian — первые шаги

Raspberry Pi — компактный и доступный мини‑компьютер, созданный фондом Raspberry Pi для обучения программированию и прототипирования. По умолчанию Raspbian (официальная ОС) настроен удобно для новичков, но часть дефолтных настроек небезопасны в производственной или общедоступной сети. В этом руководстве — простые и безопасные шаги, которые нужно выполнить сразу после установки.

Почему это важно

По умолчанию в Raspbian есть пользователь pi с паролем raspberry и включены некоторые удобные опции входа. Это облегчает старт, но делает устройство уязвимым: злоумышленник с доступом к сети или физическому доступу может получить полные привилегии. Устранение этих простых проблем повышает безопасность на порядок.

Создайте нового суперпользователя и задайте пароль

Важно: вместо удаления системного пользователя pi лучше создать нового полноценного администратора и проверить, что он имеет права sudo.

Рекомендуемый интерактивный способ (самый безопасный для новичков):

sudo adduser <имя_пользователя>Команда попросит задать пароль и базовую информацию о пользователе. Затем добавьте пользователя в группу sudo:

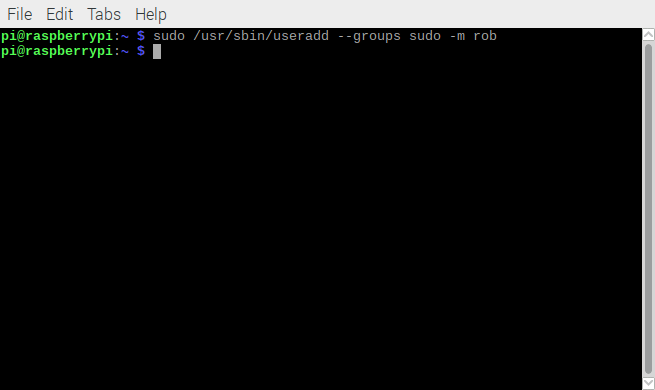

sudo usermod -aG sudo <имя_пользователя>Альтернативный (менее дружелюбный) вариант, близкий к оригинальной инструкции:

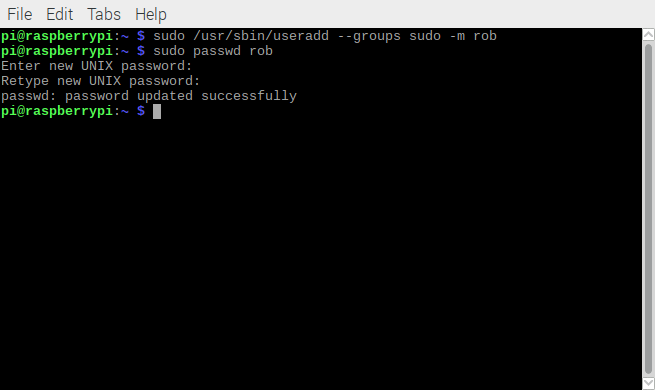

sudo /usr/sbin/useradd --groups sudo -m <имя_пользователя>

sudo passwd <имя_пользователя>Пояснения:

- adduser — интерактивный и проверенный инструмент для создания учётной записи; он создаёт домашнюю директорию и настраивает пароль.

- usermod -aG sudo добавляет пользователя в группу sudo без удаления его из других групп.

Выбор пароля

sudo passwd <имя_пользователя>Выбирайте длинный пароль или фразу (passphrase) из букв, цифр и специальных символов. Короткие и очевидные пароли типа “password” или даты рождения легко подобрать.

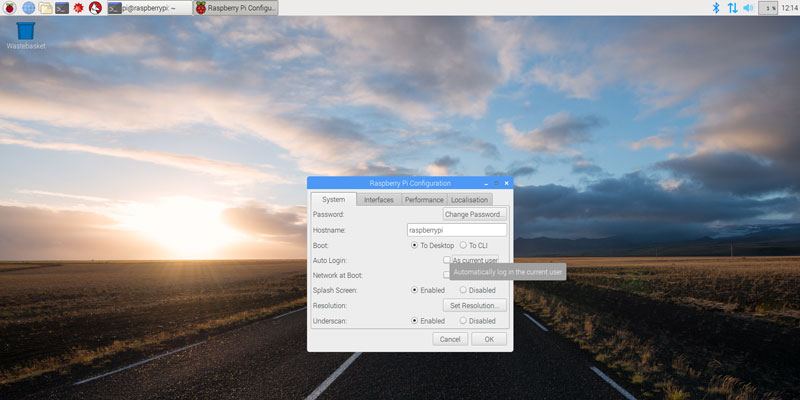

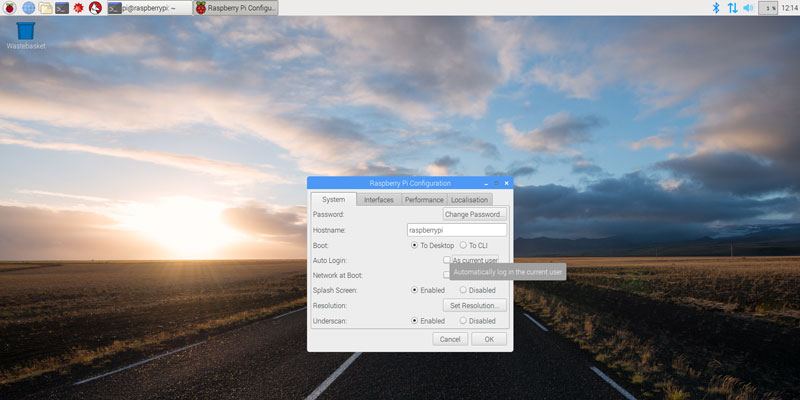

Проверка автологина (GUI)

Если вы используете графическую среду Raspbian с рабочим столом, отключите автологин для текущего пользователя:

Menu (логотип Raspberry) -> Preferences -> Raspberry Pi Configuration -> снимите отметку “Auto login as current user” и нажмите OK.

После создания пользователя перезагрузите систему:

sudo rebootПроверка sudo-привилегий

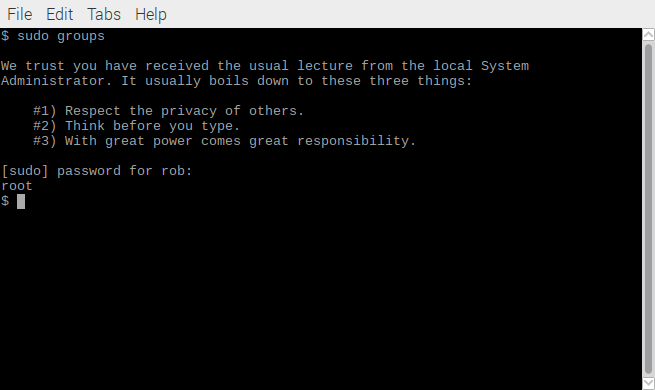

Войдите под новым пользователем и выполните одну из команд для проверки:

groups

sudo -l- groups покажет, в каких группах состоит текущий пользователь (должна быть группа sudo).

- sudo -l покажет, какие команды разрешено выполнять через sudo.

Заблокируйте аккаунт pi

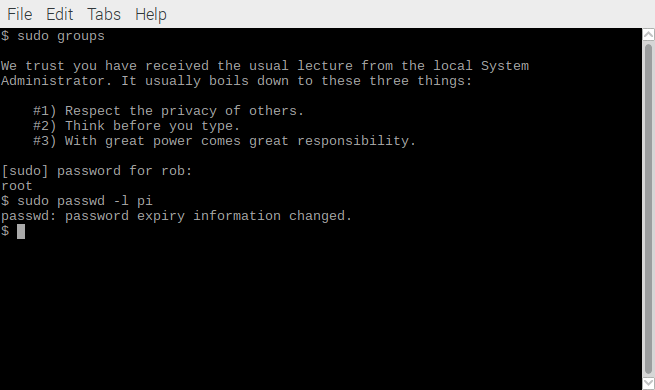

На момент написания некоторые системные сервисы могут ссылаться на учётную запись pi, поэтому её безопаснее не удалять, а заблокировать. Это делается с помощью истечения пароля (lock):

sudo passwd -l piКоманда пометит пароль аккаунта как заблокированный. Проверьте, что вход под pi невозможен — выполните перезагрузку и попытайтесь войти под pi; войти не получится.

Если вы уверены, что никакие локальные сервисы не зависят от pi, можно полностью удалить учётную запись (с риском):

sudo deluser --remove-home piВажно: удаление может нарушить скрипты или сервисы, ожидающие пользователя pi.

Держите систему в актуальном состоянии

Обновление пакетов закрывает известные уязвимости. Запустите:

sudo apt-get update && sudo apt-get dist-upgradeИли альтернативно (современный эквивалент):

sudo apt update && sudo apt full-upgradeПодтвердите обновления нажатием y, если потребуется. После успешного обновления можно очистить кеш скачанных пакетов:

sudo apt-get clean

Рекомендации по дальнейшему усилению безопасности

Ниже — набор распространённых и практичных шагов, которые можно выполнить после базовой настройки.

- SSH и ключи

- Отключите вход по паролю и используйте SSH‑ключи: в /etc/ssh/sshd_config установите PasswordAuthentication no и перезапустите sshd.

- Создайте ключи на клиенте: ssh-keygen, затем добавьте публичный ключ в ~/.ssh/authorized_keys на Pi.

- Ограничение доступа по сети

- Настройте ufw (простая настройка брандмауэра):

sudo apt install ufw

sudo ufw allow ssh

sudo ufw enable- Рассмотрите fail2ban для защиты от перебора паролей по SSH.

- Автоматические обновления

- Установите unattended‑upgrades для автоматической установки исправлений безопасности.

- Минимизация сервисов

- Отключите и удалите ненужные сервисы и пакеты, чтобы уменьшить поверхность атаки.

- Резервное копирование

- Регулярно делайте бэкапы конфигураций и данных; храните резервные копии offline или в безопасном облаке.

- Физическая безопасность

- Если устройство находится в публичном месте, контролируйте физический доступ и используйте зашифованный хранитель данных (LUKS) при необходимости.

Чеклист для проверки (Критерии приёмки)

- Создан новый пользователь с правами sudo (не pi).

- Пароль нового пользователя соответствует политике сложности.

- Автологин отключён (для GUI).

- Аккаунт pi заблокирован (passwd -l pi) или удалён по осознанному решению.

- Выполнено обновление системы (apt update && apt full-upgrade).

- Включён брандмауэр (ufw) с базовыми правилами.

- Настроен SSH на ключи и отключён доступ по паролю (если требуется удалённый доступ).

Быстрый набор команд (Cheat sheet)

# Создать пользователя и дать sudo

sudo adduser

sudo usermod -aG sudo

# Заблокировать дефолтного пользователя pi

sudo passwd -l pi

# Обновить систему

sudo apt update && sudo apt full-upgrade

sudo apt-get clean

# Включить простой брандмауэр

sudo apt install ufw

sudo ufw allow ssh

sudo ufw enable Когда эти шаги не помогут (ограничения)

- Если устройство уже скомпрометировано (malware/rootkit), простая смена паролей и блокировка пользователя могут быть недостаточны — потребуется полная переустановка и анализ инцидента.

- В окружениях с критичными зависимостями автоматическое удаление pi может сломать старые сервисы; проверяйте зависимости перед удалением.

Краткая справка (1‑строчная глоссарий)

- sudo — инструмент для выполнения команд от имени администратора; adduser — удобная обёртка для создания учётных записей; passwd -l — блокирует пароль учетной записи; apt/apt-get — пакетный менеджер Debian/ Raspbian.

Вывод

После выполнения описанных шагов ваш Raspberry Pi станет значительно безопаснее: вы избавитесь от самой очевидной уязвимости (account pi), защитите доступ через sudo и убедитесь, что ОС обновлена. Для серьёзного использования в сети дополните базовые меры SSH‑ключами, брандмауэром и средствами обнаружения вторжений.

Важно: всегда держите резервные копии конфигураций и данных перед внесением критичных изменений.

Похожие материалы

Как удалить Skype в Windows 10 — полное руководство

Finalizers в Kubernetes: решение проблем удаления

Ошибка 0xc00000e5 в Windows — причины и исправление

Как перенести игры GOG на другой диск

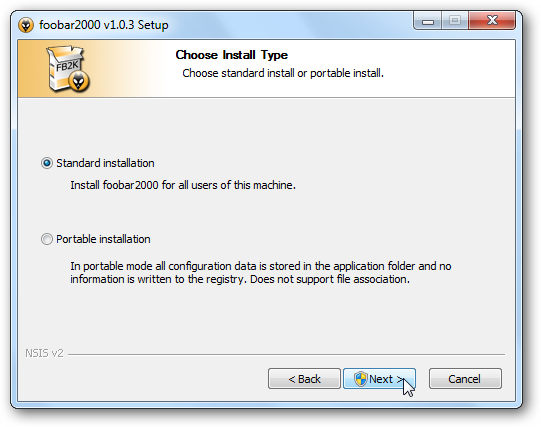

Использование iPod с Foobar2000 — инструкция