Как изменить пароль пользователя в Linux на популярных рабочих столах

Краткое объяснение: passwd — стандартная команда для смены пароля в Linux. Графические оболочки предоставляют интерфейс к той же функции, но шаги зависят от рабочего стола.

Быстрый план действий

- Проверьте свою среду рабочего стола (GNOME, KDE, Cinnamon, MATE, XFCE, LXDE/LXQT).

- Откройте «Системные настройки» → «Пользователи» или «Учетные записи».

- Подтвердите старый пароль и введите новый.

- Если графического доступа нет — используйте sudo passwd или загрузку в режим восстановления.

GNOME

GNOME часто установлен по умолчанию в Debian, Ubuntu и Fedora. Шаги:

- Откройте «Настройки» (Settings).

- В левой колонке пролистайте вниз и выберите «Пользователи».

- Нажмите на запись вашего пользователя, затем на кнопку «Пароль».

- Введите текущий пароль и новый пароль.

Если поле «Пароль» заблокировано, возможно, требуется нажать кнопку «Разблокировать» и ввести административный пароль.

KDE Plasma

KDE Plasma предоставляет похожий интерфейс:

- Откройте «Системные настройки» (System Settings).

- Выберите «Пользователи» в левой панели.

- Выберите свой аккаунт и нажмите «Изменить пароль» или «Change Password».

- Подтвердите старый и введите новый пароль.

В некоторых сборках для доступа к изменению пароля может потребоваться право администратора.

Cinnamon

Cinnamon — рабочий стол по умолчанию в Linux Mint. Чтобы сменить пароль:

- Откройте меню приложений и перейдите в «Настройки системы».

- Выберите «Данные учётной записи» (Account details).

- Нажмите по полю «Пароль»; откроется диалог смены пароля.

- Введите текущий пароль и новый.

Совет: если вы используете менеджер паролей, обновите там запись сразу после смены.

LXDE и LXQT

LXDE и LXQT похожи по логике, но используют разные библиотеки. Порядок действий одинаков:

- Откройте меню и выберите «Настройки» → «Пользователи и группы».

- На вкладке «Пользователи» найдите ваше имя (список в алфавитном порядке).

- Нажмите «Изменить пароль».

Important: В списке могут быть системные учётные записи. Не меняйте пароли системных аккаунтов — это может нарушить работу системы.

MATE

MATE — лёгкая, традиционная среда:

- В верхнем меню выберите «Система» → «Администрирование» → «Mate User Manager».

- Нажмите кнопку «Password» и введите текущий и новый пароли.

MATE подходит для старого железа и остаётся дружелюбным в управлении учётными записями.

XFCE

XFCE — ещё одна лёгкая среда:

- Откройте меню → «Система» → «Пользователи и группы».

- Выберите пользователя и нажмите «Изменить» рядом с надписью «Пароль».

- В появившемся диалоге введите старый и новый пароли или сгенерируйте случайный пароль.

Если кнопки не активны — возможно, требуется административный доступ.

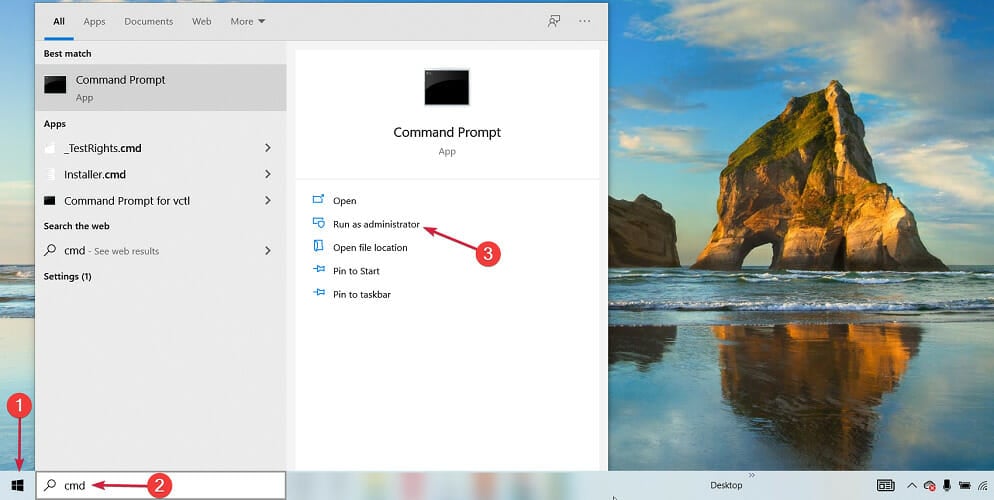

Если графического интерфейса нет: смена пароля через терминал

Для локального пользователя, у которого есть текущий пароль:

passwdДля смены пароля другого аккаунта (требуется root или sudo):

sudo passwd usernameЕсли вы потеряли пароль и не можете войти, возможные варианты:

- Загрузка в режим восстановления (Recovery mode) и использование root shell, затем passwd username.

- В системах с systemd: загрузка с параметром init=/bin/bash, затем смонтировать корневой раздел для записи и выполнить passwd.

Осторожно: сброс пароля в режиме восстановления даёт локальный доступ к системе; защищайте физический доступ к серверу.

Рекомендации по надёжным паролям

- Длина: минимум 12 символов, лучше — фраза-пароль (passphrase) длиной 20+ символов.

- Состав: используйте смесь слов, цифр и символов. Для удобства предпочтительны запоминающиеся фразы.

- Уникальность: каждый аккаунт должен иметь уникальный пароль.

- Менять пароль при подозрении на компрометацию или после утечки учётных данных.

- Рассмотрите использование менеджера паролей и двухфакторной аутентификации (2FA), где доступно.

Короткая подсказка: вместо сложного набора символов используйте три-четыре случайных слова, разделённые символами или цифрами.

Мини-методология ротации паролей для команды

- Определите владельцев учётных записей и контакты для восстановления доступа.

- Установите периодичность ротации для чувствительных учётных записей (рекомендуется пересмотр в зависимости от риска).

- Используйте менеджер паролей и централизованное управление доступом для административных аккаунтов.

- Документируйте процесс восстановления и храните инструкции в защищённом месте.

Ролевая чек-лист: пользователь и администратор

Пользователь:

- Сменить пароль через системные настройки.

- Обновить менеджер паролей.

- Включить 2FA, если доступно.

- Проверить доступ к критичным сервисам после смены.

Администратор (IT):

- Проверить журналы входа при подозрении на утечку.

- Обновить общие секреты/ключи, если учётная запись была компрометирована.

- Убедиться, что системные учётные записи не были изменены посторонними.

- Провести оценку прав доступа (правило наименьших привилегий).

Риск-матрица и меры смягчения

- Низкий риск: обычный пользовательский аккаунт. Меры: смена пароля, оповещение пользователя.

- Средний риск: аккаунт с доступом к внутренним инструментам. Меры: ротация пароля, проверка логов, изменение API-ключей.

- Высокий риск: административные/root-аккаунты. Меры: немедленная ротация, проверка целостности системы, форензика при необходимости.

Всегда документируйте действия и уведомляйте заинтересованные стороны.

Тесты приёмки после смены пароля

- Убедиться, что старый пароль не работает для входа.

- Подключиться к сервисам, использующим системную аутентификацию (sudo, ssh) и проверить доступ.

- Обновить конфигурацию автоматических задач (cron, unattended scripts), если в них был зашит старый пароль.

Краткая инструкция по восстановлению доступа (сценарий)

- Запустить систему в режиме восстановления.

- Открыть root shell.

- Выполнить: mount -o remount,rw /

- Выполнить: passwd username

- Перезагрузить систему и проверить вход.

Важно: если диск зашифрован, доступ к корню потребует passphrase шифрования.

Пароли на серверах и аудит

Для серверов дополнительно:

- Используйте централизованное управление секретами (Vault, Secret Manager).

- Включите мониторинг и оповещения при неудачных попытках входа.

- Применяйте контроль целостности файлов и регулярные аудиты.

Частые ошибки и когда графический метод не работает

- Кнопки изменения пароля неактивны — нужен root/административный доступ.

- Система настроена на LDAP/AD — локальный passwd не изменит учётную запись; меняйте на контроллере домена.

- Учетная запись заблокирована — сначала разблокируйте её (usermod -U username).

Маленькая галерея крайних случаев

- Система использует централизованную аутентификацию (LDAP/AD): менять пароли нужно через доменный контроллер.

- Полностью зашифрованный диск: доступ к режиму восстановления требует passphrase шифрования.

- Автоматизированные сервисы с «жёстко прописанными» паролями: смена потребует обновления конфигураций и перезапуска сервисов.

1-строчный глоссарий

- passwd — утилита для смены пароля в Linux.

- 2FA — двухфакторная аутентификация, дополнительный уровень безопасности.

- Recovery mode — режим восстановления ядра/системы для администрирования.

Итог

Смена пароля в Linux обычно проста и безопасна: используйте встроенные средства рабочего стола, а при их отсутствии — passwd в терминале. Для серверов и критичных учётных записей применяйте централизованные решения и аудит. Всегда защищайте физический доступ и храните инструкции по восстановлению в защищённом месте.

Критерии приёмки

- Пользователь может войти с новым паролем.

- Старый пароль не работает.

- Документация о смене пароля обновлена.

Дополнительные заметки

- Всегда создавайте резервные планы восстановления доступа до изменения критичных учётных записей.

- При подозрении на взлом выполняйте проверку логов и при необходимости форензик-расследование.

Похожие материалы

Echo Button как кнопка блокировки дома

Как удалить устройство из Apple ID

Включить gpedit.msc в Windows 10/11 Home

Event ID 161 Volmgr — исправление в Windows 11

Исправить ssl_error_handshake_failure_alert