Изменение длительности блокировки аккаунта в Windows

Windows позволяет автоматически блокировать локальную учётную запись после заданного числа неверных попыток входа. Этот механизм защищает систему от подборов пароля, но может создать неудобства пользователям. Ниже — понятные шаги, проверки и рекомендации для выбора подходящей длительности блокировки.

Когда это применимо

- Локальные учётные записи (не Azure AD или доменные аккаунты).

- На компьютере с правами администратора.

- Для Windows 10/11: разные способы в зависимости от редакции.

Короткая терминология

- Локальная политика безопасности — средство управления настройками безопасности локального компьютера.

- Длительность блокировки — время в минутах, в течение которого система отклоняет повторные попытки входа для заблокированного аккаунта.

Как изменить длительность блокировки через локальную политику безопасности

Этот способ работает на Windows 10/11 Pro, Enterprise и Education.

- Войдите в систему под учётной записью администратора.

- Нажмите клавиши Windows + R, чтобы открыть диалог Выполнить.

- Введите secpol.msc и нажмите Enter.

- В левой панели раскройте Политики учётных записей → Политика блокировки учётных записей.

- В правой панели дважды кликните Длительность блокировки учётной записи.

- Введите число минут от 0 до 99 999 и нажмите OK. Это значение определяет, через сколько минут система снова примет попытку входа.

Важно: значение в 0 означает, что учётная запись останется заблокированной до разблокировки администратором.

Как изменить длительность блокировки через командную строку

Если у вас домашняя редакция Windows или вы предпочитаете командную строку, используйте net accounts.

Откройте Командную строку от имени администратора (или PowerShell с правами администратора).

Чтобы посмотреть текущие параметры, выполните:

net accounts- Чтобы изменить длительность блокировки, выполните команду, заменив число на нужное количество минут (0–99999):

net accounts /lockoutduration:60После выполнения команда сразу применит новое значение.

Практические рекомендации и подбор значений

- Рекомендуемые диапазоны (ориентир):

- 1–15 минут — минимальные задержки, для офисных рабочих мест, где риск подбора пароля невысок.

- 15–60 минут — сбалансированный вариант для большинства сценариев.

- 0 минут — предотвращает автоматическую разблокировку: администратор обязан вмешаться.

Эти диапазоны — практические ориентиры, не строгие правила. Выбор зависит от уровня угрозы, доступности администраторов и удобства пользователей.

Когда эта мера не работает или не нужна

- Если учётные записи подключены к домену Active Directory — групповая политика домена обычно управляет этими настройками.

- Для онлайн-аккаунтов Microsoft или Azure AD политика блокировок отличается.

- Если атака идёт не методом перебора пароля, а через уязвимость сервиса — блокировка входа не поможет.

Модель принятия решений

Используйте простую эвристику: риск × влияние → настройка. Если риск подбора пароля высок, увеличьте длительность; если пользовательская продуктивность критична, уменьшите.

flowchart TD

A[Наблюдаются неудачные попытки входа?] -->|Нет| B[Оставить текущее значение]

A -->|Да| C[Определить возможный риск]

C --> D{Риск высокий?}

D -->|Да| E[Увеличить длительность до 30–60 минут]

D -->|Нет| F[Установить 5–15 минут]

E --> G[Мониторинг и уведомление админа]

F --> GРоли и чек-листы

Для администратора:

- Проверьте текущие параметры: net accounts.

- Установите допустимое число неудачных попыток и длительность блокировки.

- Настройте мониторинг и оповещения о многократных блокировках.

- Документируйте процедуру разблокировки и время отклика.

Для пользователя:

- Убедитесь, что вы вводите правильный пароль и использовали правильную раскладку клавиатуры.

- При многократных ошибках свяжитесь с администратором.

- Используйте менеджер паролей и двухфакторную аутентификацию там, где возможно.

Критерии приёмки

- Новая длительность блокировки установлена и отображается в net accounts.

- Пользовательский сценарий: после заданного числа неверных входов аккаунт блокируется на указанное время.

- Если установлено 0, администратор может разблокировать аккаунт вручную и документирована процедура.

Типичные проблемы и устранение неполадок

- «Команда net accounts не изменяет значение» — проверьте запуск от имени администратора.

- «secpol.msc не найден» — редакция Windows Home не поддерживает оснастку; используйте командную строку.

- «Пользователь по-прежнему может пытаться входить» — проверьте, не используются другие механизмы аутентификации или сетевые политики.

Безопасность и приватность

- Настройка блокировки повышает безопасность локальной системы, но не заменяет шифрование диска, обновления безопасности и сложные пароли.

- Храните журнал блокировок для анализа инцидентов, но уважайте приватность пользователей при хранении логов.

Быстрый план действий для внедрения (SOP)

- Оцените риск и бизнес-требования.

- Выберите ориентир длительности (например, 15 минут).

- Примените настройку через secpol.msc или net accounts.

- Проверьте работоспособность и задокументируйте изменения.

- Настройте мониторинг и оповещения.

Итог

Длительность блокировки — простой и эффективный инструмент для уменьшения риска подбора пароля. Выбирайте значение, которое балансирует безопасность и удобство пользователей. Для Pro/Enterprise/Education используйте secpol.msc, для Home — net accounts. Помните: значение 0 требует вмешательства администратора.

Важно: перед массовым изменением протестируйте настройку на одном или нескольких компьютерах и подготовьте процесс поддержки пользователей.

Похожие материалы

Выбор мощности, импеданса и чувствительности колонок

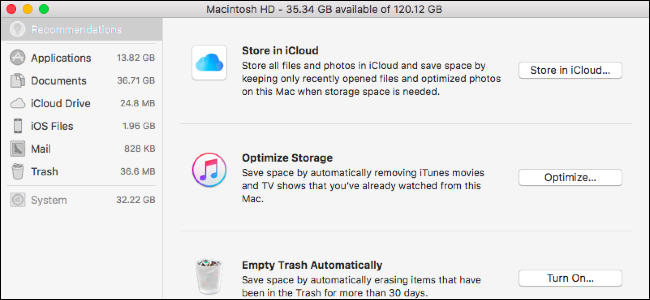

Освободите место на Mac с macOS Sierra

Устранение дрейфа стика DualSense на PS5

Управление паролями в Google Chrome

AirPlay в Mountain Lion: настройка и советы