Как использовать ipcalc для планирования подсетей в Linux

Быстрые ссылки

- Что такое субнетирование?

- IP-адреса и маски подсети

- Команда ipcalc

- Изменение маски подсети

- Использование ipcalc для разбиения на подсети

- Это может быстро усложниться

- Мини‑методология планирования подсетей

- Контрольный список по ролям

- Примеры и тест‑кейсы

- Однострочный глоссарий

Что такое субнетирование?

Субнетирование (разбиение сети на подсети) — это способ логически разделить большую сеть на меньшие связные сегменты, называемые подсетями. Каждая подсеть имеет свой диапазон IP‑адресов и маску подсети. Такое разделение позволяет:

- усилить безопасность — можно ограничить взаимодействие между подсетями через маршрутизаторы и правила фильтрации;

- повысить производительность — уменьшение объёма ARP и широковещательного трафика внутри каждой подсети;

- упростить управление — IT‑персоналу проще диагностировать и обслуживать меньшие сегменты сети.

Важно: маршрутизатор определяет, каким образом биты IP‑адреса распределены между сетевой частью, частью подсети и частью хоста. Эта информация задаётся маской подсети.

IP-адреса и маски подсети

IPv4‑адрес записывается в точечной десятичной нотации: четыре числа от 0 до 255, разделённые точками (например, 192.168.1.0). Маска подсети записывается аналогично и указывает, какие биты адреса относятся к сети/подсети, а какие — к хостам.

Краткое определение: маска подсети — это 32‑битная маска, где единицы (1) означают биты сети/подсети, а нули (0) — биты, доступные для адресации устройств (хостов).

Пример: 255.255.255.0 = 11111111.11111111.11111111.00000000 в двоичном виде. Это означает, что первые 24 бита адреса — для сети/подсети, а последние 8 бит — для хостов.

Пара важных концепций:

- CIDR (Classless Inter‑Domain Routing): сокращённая запись маски в виде /N, где N — количество единичных битов в маске (например, /24 соответствует 255.255.255.0).

- Broadcast (широковещательный адрес): адрес, на который пакет отправляется всем устройствам подсети.

- Network (адрес сети): адрес, идентифицирующий саму подсеть — часто с нулевыми битами хостовой части.

Классовая модель (Class A/B/C) исторически использовалась для грубой классификации адресного пространства, но CIDR позволяет гибко распределять адреса без привязки к классам.

Команда ipcalc

ipcalc — утилита, которая помогает вычислять сетевые параметры и разбиение на подсети, не внося изменений в живую сеть. Она полезна на этапе планирования и проверки конфигурации.

Установка (пример для популярных дистрибутивов):

sudo apt install ipcalcsudo pacman -Sy ipcalcБазовое использование (по умолчанию применяется маска 255.255.255.0, если маска не указана):

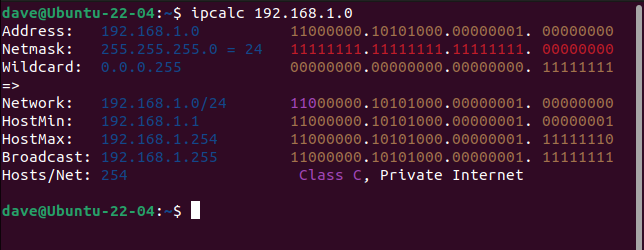

ipcalc 192.168.1.0

Типичный вывод и что он означает:

- Address: IP-адрес, который вы передали.

- Netmask: маска подсети; дробное число (например, = 24) показывает количество единичных битов.

- Wildcard: обратная маска (используется в конфигурациях Cisco ACL как широкая маска).

- Network: запись в CIDR‑форме (например, 192.168.1.0/24).

- HostMin: минимальный адрес для хоста (обычно первый адрес после адреса сети).

- HostMax: максимальный адрес для хоста (обычно адрес перед широковещательным).

- Broadcast: широковещательный адрес подсети.

- Hosts/Net: число адресов, доступных для устройств (обычно 2^N - 2 для N бит хостовой части).

- Класс и пометка приватности (на основе классической схемы адресации).

Разбор Netmask: запись “= 24” означает 24 единичных бита в маске. 24 = 8 + 8 + 8, поэтому в dot‑decimal это 255.255.255.0.

Изменение маски подсети

ipcalc позволяет быстро увидеть последствия изменения маски подсети, не меняя конфигурацию сети.

Примеры эквивалентных команд (CIDR и dot‑decimal):

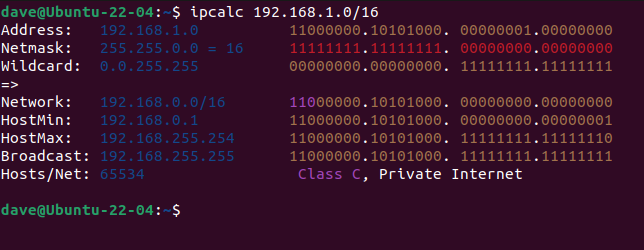

ipcalc 192.168.1.0/16ipcalc 192.168.1.0 /16ipcalc 192.168.1.0 255.255.0.0

При /16 диапазон адресов изменяется: от 192.168.0.0 до 192.168.255.255, доступные хост‑адреса — с .1 по .254 для каждого подсетевого блока по умолчанию — это даёт много адресов (всего 65 536 адресов, но для хостов минус адрес сети и broadcast — 65 534).

Важно: более широкая маска (меньше единичных бит) увеличивает количество адресов в подсети, но уменьшает количество отдельных подсетей и наоборот.

Использование ipcalc для разбиения на подсети

Если нужно спланировать несколько подсетей из одного большого адресного блока, используйте опцию -s (split).

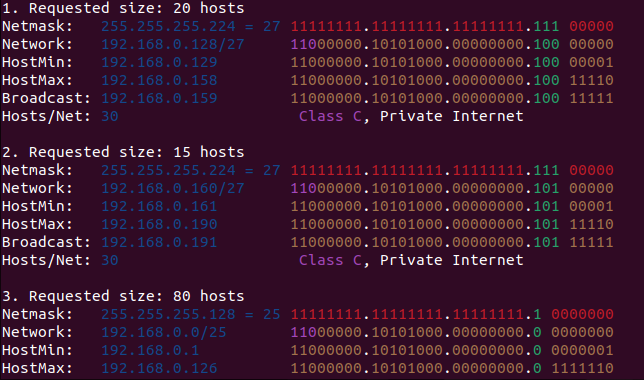

Пример: требуется три подсети ёмкостью 20, 15 и 80 хостов:

ipcalc 192.168.1.0 -s 20 15 80

Пример интерпретации вывода:

- Подсеть 1: маска 255.255.255.224 (/27), первый адрес хоста 192.168.0.129, последний 192.168.0.158, ёмкость 30 хостов.

- Подсеть 2: маска 255.255.255.224 (/27), первый адрес хоста 192.168.0.161, последний 192.168.0.190, ёмкость 30 хостов.

- Подсеть 3: маска 255.255.255.128 (/25), первый адрес хоста 192.168.0.1, последний 192.168.0.126, ёмкость 126 хостов.

Совет: ipcalc распределяет подсети, работая по принципу наименьших подходящих блоков (best fit) и отражая выделенные биты в двоичном представлении. Это помогает визуально проверить, какие биты используются для подсетей.

Это может быстро усложниться

При проектировании более сложной сети можно легко допустить ошибки: пересечения диапазонов, неверные маски, конфликты маршрутов, нехватка адресов. ipcalc даёт гарантию корректности расчётов, но не настраивает устройства. После планирования обязательно:

- сверяйте расчёты с конфигурацией маршрутизаторов и VLAN;

- документируйте выделенные диапазоны;

- проводите тестирование и проверку на стенде перед внедрением в продуктив.

Важно: ipcalc не вносит изменений в сеть и не знает про существующие маршруты — он оперирует лишь адресами и масками.

Мини‑методология планирования подсетей

- Сбор требований: количество хостов по сегментам, требования безопасности, зоны DMZ, гостевой доступ.

- Резерв на расширение: добавляйте процент запаса (обычно 10–30%) для роста в течение 1–3 лет.

- Группировка по функционалу: по отделам, по уровню доверия, по типам устройств (IoT, серверы, рабочие станции).

- Выбор базового блока (например, приватный блок 10.0.0.0/8 или 192.168.0.0/16).

- Разбиение блоков на подсети с помощью ipcalc: сначала крупные подсети для требовательных сегментов, затем меньшие.

- Документирование: таблица подсетей с CIDR, маской, диапазоном хостов, назначением, контактами владельца.

- Внедрение: применяйте конфигурации на маршрутизаторах и сетевых коммутаторах, тестируйте доступность и политики.

- Мониторинг: отслеживайте использование адресов, ARP‑поведение, и корректируйте при необходимости.

Контрольный список по ролям

Сеть — это командная работа. Ниже чек‑лист задач для ключевых ролей.

Сетевой инженер:

- определить базовый блок и политики адресации;

- рассчитать подсети и маски с учётом роста;

- подготовить конфигурации маршрутизаторов и маршрутов;

- обеспечить изоляцию меж подсетями через ACL/файрволы.

Системный администратор:

- согласовать DHCP‑диапазоны и резервы;

- настроить шлюзы и DNS для каждого сегмента;

- протестировать развёртывание на стенде.

IT‑менеджер / владелец приложения:

- утвердить требования по ёмкости и безопасности;

- выделить ответственных за подсеть;

- контролировать соответствие требованиям GDPR/локальным политикам.

Примеры и тест‑кейсы

Готовые тест‑кейсы помогут проверить корректность планирования и работу сети после внедрения.

Тест‑кейс 1: Проверка непрерывности диапазона и отсутствия пересечений

- Ввод: список всех подсетей в CIDR

- Ожидаемый результат: подсети не пересекаются; суммарно покрывают предусмотренные адреса

- Как проверить: использовать ipcalc либо скрипт (python/netaddr) для проверки пересечений

Тест‑кейс 2: Проверка доступности шлюза и broadcast

- Ввод: подсеть и список тестовых хостов

- Ожидаемый результат: первый доступный адрес (HostMin) доступен как шлюз; широковещательные пакеты доставляются в подсети (если требуется)

- Как проверить: ping на HostMin и broadcast, ARP‑запросы

Тест‑кейс 3: Проверка правил маршрутизации и ACL

- Ввод: правила доступа между подсетями

- Ожидаемый результат: разрешённый трафик проходит; запрещённый блокируется

- Как проверить: запуск тестов меж подсетями с разведёнными политиками (tcpdump, iperf)

Таблица шаблонов подсетей (пример для документации)

| Назначение подсети | CIDR | Маска | Диапазон хостов | Ёмкость | Владелец | Примечания |

|---|---|---|---|---|---|---|

| Офис — серверы | 192.168.10.0/24 | 255.255.255.0 | 192.168.10.1–192.168.10.254 | 254 | net-admin | DHCP выключен для статических серверов |

| Офис — рабочие станции | 192.168.20.0/24 | 255.255.255.0 | 192.168.20.1–192.168.20.254 | 254 | ops | DHCP включён |

| Гостевая сеть | 192.168.30.0/26 | 255.255.255.192 | 192.168.30.1–192.168.30.62 | 62 | security | Изолирована от внутренних сетей |

Примечание: таблицу можно адаптировать под внутреннюю систему документации (Confluence, Markdown репозиторий).

Ментальные модели и эвристики

- Правило «+20% места»: при расчёте ёмкости подсети добавляйте резерв на неожиданный рост.

- «Большие службы — большие подсети»: сервисы с высокой динамической нагрузкой (виртуальные машины, контейнеры) получают большие блоки (/22, /23), статические устройства — маленькие (/28–/30).

- «Изолируй по риску»: высокорисковые устройства (IoT, гостевые Wi‑Fi) в изолированные подсети с минимальными правами.

Когда ipcalc не решит задачу (ограничения)

- ipcalc не знает реального состояния DHCP/статических назначений в вашей сети — возможны конфликты с уже использованными адресами;

- ipcalc не настраивает маршрутизаторы, брандмауэры или VLAN — нужно применять полученные значения к оборудованию вручную или с помощью конфигурационных инструментов;

- ipcalc оперирует только IPv4 (в классическом использовании); для IPv6 следует использовать соответствующие инструменты и подходы.

Примеры команд и шпаргалка

Проверить сеть и маску (по умолчанию /24):

ipcalc 10.0.5.0Использовать CIDR через пробел или слитно:

ipcalc 10.0.0.0 /22

ipcalc 10.0.0.0/22Разбить сеть на подсети под требуемые размеры:

ipcalc 192.168.1.0 -s 50 30 10Отобразить двоичное представление и выделенные биты — полезно для отладки ошибок адресации.

Безопасность и соответствие политике конфиденциальности

При планировании сети учитывайте требования к сегментации данных. Например, сегментация подсетей для обработки персональных данных снижает поверхность атаки и помогает соблюдать требования регуляторов (GDPR и локальные законы). Храните документацию о подсетях и владельцах в защищённом репозитории с контролем доступа.

Решение типичных проблем и отладка

Проблема: хосты в разных подсетях не видят друг друга, несмотря на настройку маршрутизатора.

Проверка: убедитесь, что маски и маршруты настроены корректно, нет перекрывающихся подсетей, и что правила ACL/брандмауэры не блокируют трафик.

Проблема: нехватка адресов в подсети после развёртывания.

Проверка: пересмотрите расчёт запаса, используйте ipcalc для нахождения подходящего блока большей ёмкости (/25 → /24 и т.д.), выполните миграцию на выделенный диапазон.

План действий при развертывании (SOP)

- Рассчитать подсети и получить одобрение на план.

- Зафиксировать CIDR и диапазоны в таблице документации.

- Подготовить конфигурации для маршрутизаторов, коммутаторов и DHCP.

- Внедрить на стенде, выполнить тест‑кейсы.

- Выполнить поэтапное внедрение в продуктив: включить подсети, переключить DHCP, проверить доступность сервисов.

- Мониторить использование адресов и логи сетевого оборудования в течение 24–72 часов.

- При необходимости откатить изменения по заранее подготовленному плану rollback (возврат к предыдущим правилам маршрутизации и DHCP).

Mermaid: простое дерево решений для выбора маски

flowchart TD

A[Сколько хостов нужно в подсети?] --> B{<=2}

A --> C{<=6}

A --> D{<=14}

A --> E{<=30}

A --> F{<=62}

A --> G{<=254}

B --> H[/30 — 2 хоста/точка-точка/]

C --> I[/29 — 6 хостов/]

D --> J[/28 — 14 хостов/]

E --> K[/27 — 30 хостов/]

F --> L[/26 — 62 хоста/]

G --> M[/24 — 254 хоста/]

H --> Z[Используйте ipcalc для проверки]

I --> Z

J --> Z

K --> Z

L --> Z

M --> Z(Дерево показывает типичные варианты масок по числу необходимых хостов; всегда проверяйте запас и особенности протоколов.)

Однострочный глоссарий

- CIDR: способ компактной записи маски (/N).

- Netmask: маска подсети, определяющая сетевые и хостовые биты.

- Broadcast: адрес для отправки пакета всем хостам подсети.

- HostMin/HostMax: минимальный и максимальный адрес для устройств.

- Wildcard: обратная маска, используемая в Cisco ACL.

Итог и рекомендации

ipcalc — незаменимый инструмент при проектировании IPv4‑сетей: он быстро показывает, как маска влияет на диапазоны адресов и ёмкость подсетей, помогает планировать разбиение адресного блока и верифицировать расчёты. Используйте его в связке с таблицами документации, тест‑планами и процессами внедрения.

Короткие рекомендации:

- всегда документируйте решения по адресации;

- держите запас адресов для роста;

- проверяйте на стенде прежде чем вносить изменения в продуктив;

- комбинируйте ipcalc с автоматизацией (Ansible, Terraform) для массовых изменений.

Критерии приёмки:

- подсети не пересекаются;

- диапазоны хостов покрывают требуемые ёмкости с запасом;

- документация обновлена и доступна владельцам;

- изменения протестированы на стенде.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone